httprunner学习23-加解密

前言

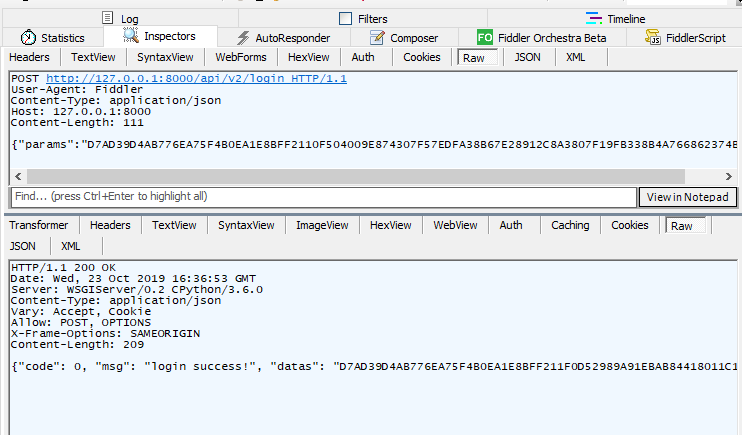

有些接口的请求参数是加密的,返回的接口内容也是需要解密才能看到。

加密接口

比如当我们访问下面这个登陆的接口时,请求参数账号和密码都是需要加密,通过parms参数传过去,服务器才能识别到

没加密的时候,请求参数应该是

{

"params": {

"username": "test",

"password": "123456"

}

}

返回的结果,解密后应该是

{

"code": 0,

"msg": "login success!",

"datas": {

"username": "test",

"token": "a003442ffc9645af181d8c768bd8758a250ba6d6"

}

}

像这种接口,做接口自动化的时候,请求参数应该用未加密之前的测试参数,这样方便维护和修改,在发请求的过程中先对请求参数加密。

具体的加密规则和方法,得看开发的加密规则了,比如参考这篇的加密https://www.cnblogs.com/yoyoketang/p/11717282.html

hrun脚本编写

写脚本的时候,yaml文件写未加密的时候,原始的测试数据

- config:

name: testcase description

variables: {}

- test:

name: /api/v2/login

request:

headers:

Content-Type: application/json

User-Agent: Fiddler

json:

params:

password: '123456'

username: test

method: POST

url: http://49.235.92.12:9000/api/v2/login

setup_hooks:

- ${setup_request($request)}

validate:

- eq:

- status_code

- 200

- eq:

- headers.Content-Type

- application/json

- eq:

- content.code

- 0

- eq:

- content.msg

- login success!

接下来只需要把 params 下的参数做加密就可以了,这里用到setup_hooks函数实现, ${setup_request($request)}函数在debugtalk.py里面去写一个

setup_hooks

setup_hooks用于在 HTTP 请求发送前执行 hook 函数,主要用于准备工作;也可以实现对请求的 request 内容进行预处理。

以下是官方文档给的案例

def setup_hook_prepare_kwargs(request):

if request["method"] == "POST":

content_type = request.get("headers", {}).get("content-type")

if content_type and "data" in request:

# if request content-type is application/json, request data should be dumped

if content_type.startswith("application/json") and isinstance(request["data"], (dict, list)):

request["data"] = json.dumps(request["data"])

if isinstance(request["data"], str):

request["data"] = request["data"].encode('utf-8')

可以依着葫芦画瓢

from cryptography.hazmat.primitives import padding

from cryptography.hazmat.primitives.ciphers import algorithms

from Crypto.Cipher import AES

from binascii import b2a_hex, a2b_hex

import json

'''

AES/CBC/PKCS7Padding 加密解密

环境需求:

pip3 install pycryptodome

'''

class PrpCrypt(object):

def __init__(self, key='1234123412341234'):

self.key = key.encode('utf-8')

self.mode = AES.MODE_CBC

self.iv = b'0102030405060708'

# block_size 128位

# 加密函数,如果text不足16位就用空格补足为16位,

# 如果大于16当时不是16的倍数,那就补足为16的倍数。

def encrypt(self, text):

cryptor = AES.new(self.key, self.mode, self.iv)

text = text.encode('utf-8')

# 这里密钥key 长度必须为16(AES-128),

# 24(AES-192),或者32 (AES-256)Bytes 长度

# 目前AES-128 足够目前使用

text=self.pkcs7_padding(text)

self.ciphertext = cryptor.encrypt(text)

# 因为AES加密时候得到的字符串不一定是ascii字符集的,输出到终端或者保存时候可能存在问题

# 所以这里统一把加密后的字符串转化为16进制字符串

return b2a_hex(self.ciphertext).decode().upper()

@staticmethod

def pkcs7_padding(data):

if not isinstance(data, bytes):

data = data.encode()

padder = padding.PKCS7(algorithms.AES.block_size).padder()

padded_data = padder.update(data) + padder.finalize()

return padded_data

@staticmethod

def pkcs7_unpadding(padded_data):

unpadder = padding.PKCS7(algorithms.AES.block_size).unpadder()

data = unpadder.update(padded_data)

try:

uppadded_data = data + unpadder.finalize()

except ValueError:

raise Exception('无效的加密信息!')

else:

return uppadded_data

# 解密后,去掉补足的空格用strip() 去掉

def decrypt(self, text):

# 偏移量'iv'

cryptor = AES.new(self.key, self.mode, self.iv)

plain_text = cryptor.decrypt(a2b_hex(text))

# return plain_text.rstrip('\0')

return bytes.decode(plain_text).rstrip("\x01").\

rstrip("\x02").rstrip("\x03").rstrip("\x04").rstrip("\x05").\

rstrip("\x06").rstrip("\x07").rstrip("\x08").rstrip("\x09").\

rstrip("\x0a").rstrip("\x0b").rstrip("\x0c").rstrip("\x0d").\

rstrip("\x0e").rstrip("\x0f").rstrip("\x10")

def dict_json(self, d):

'''python字典转json字符串, 去掉一些空格'''

j = json.dumps(d).replace('": ', '":').replace(', "', ',"').replace(", {", ",{")

return j

def setup_request(request):

pc = PrpCrypt('12345678\0\0\0\0\0\0\0\0') # 初始化密钥

params = request.get("json").get("params")

print("加密前:%s" % params)

# 对params加密

en_params = pc.encrypt(json.dumps(params))

print("解密后:%s" % en_params)

request["json"]["params"] = en_params

运行用例

运行用例结构

D:\soft\HELL\DEMO>hrun login_decrype.yml

/api/v2/login

加密前:{'password': '123456', 'username': 'test'}

解密后:3DBF6BE0F8549A98AA81B629A028E487BA2EBE85EF1BC9FE7105F5FE833F1DF26F022E404EFBDAD5A5DF1A7B7FEDA16C

INFO POST http://49.235.92.12:9000/api/v2/login

INFO status_code: 200, response_time(ms): 467.89 ms, response_length: 209 bytes

INFO start to validate.

.

----------------------------------------------------------------------

Ran 1 test in 0.574s

OK

INFO Start to render Html report ...

INFO Generated Html report: D:\soft\HELL\DEMO\reports\1571850793.html

httprunner学习23-加解密的更多相关文章

- java学习-AES加解密之AES-128-CBC算法

AES算法简介 AES是一种对称加密算法,或称分组对称加密算法. 是Advanced Encryption Standard高级加密标准,简称AES AES的基本要求是,采用对称分组密码体制.分组密 ...

- iOS 学习 - 23 加载本地 txt 文件, NSMutableParagraphStyle 段落格式,缩放动画,字体间距

思路: 1.new 一个 Empty 后缀为 .txt 文件,内容随笔拷贝一段 2.用 NSString 接收本地文件,再用一个标题拼接字符串 3.创建一个 NSMutableParagraphSty ...

- Crypto++入门学习笔记(DES、AES、RSA、SHA-256)(加解密)

转自http://www.cppblog.com/ArthasLee/archive/2010/12/01/135186.html 最近,基于某些原因和需要,笔者需要去了解一下Crypto++库,然后 ...

- ios开发不能不知的动态修复bug补丁第三方库JSPatch 使用学习:JSPatch导入、和使用、.js文件传输加解密

JSPatch ios开发不能不知的动态修复bug补丁第三方库JSPatch 使用学习:JSPatch导入.和使用..js文件传输加解密 ios开发面临审核周期长,修复bug延迟等让人无奈的问题,所以 ...

- 学习加密(四)spring boot 使用RSA+AES混合加密,前后端传递参数加解密

学习加密(四)spring boot 使用RSA+AES混合加密,前后端传递参数加解密 技术标签: RSA AES RSA AES 混合加密 整合 前言: 为了提高安全性采用了RS ...

- shiro框架学习-6-Shiro内置的Filter过滤器及数据加解密

1. shiro的核心过滤器定义在枚举类DefaultFilter 中,一共有11个 ,配置哪个路径对应哪个拦截器进行处理 // // Source code recreated from a .c ...

- 学习Java AES加解密字符串和文件方法,然后写个简单工具类

Reference Core Java Volume Ⅱ 10th Edition 1 对称加密 "Java密码扩展"包含了一个Cipher,它是所有密码算法的超类.通过getIn ...

- DES加解密算法Qt实现

算法解密qt加密table64bit [声明] (1) 本文源码 大部分源码来自:DES算法代码.在此基础上,利用Qt编程进行了改写,实现了DES加解密算法,并添加了文件加解密功能.在此对署名为b ...

- 2.Java 加解密技术系列之 MD5

Java 加解密技术系列之 MD5 序 背景 正文 结束语 序 上一篇文章中,介绍了最基础的编码方式 — — BASE64,也简单的提了一下编码的原理.这篇文章继续加解密的系列,当然也是介绍比较基础的 ...

- 自己实现简单的RSA秘钥生成与加解密(Java )

最近在学习PKI,顺便接触了一些加密算法.对RSA着重研究了一下,自己也写了一个简单的实现RSA算法的Demo,包括公.私钥生成,加解密的实现.虽然比较简单,但是也大概囊括了RSA加解密的核心思想与流 ...

随机推荐

- 微服务异步架构---MQ之RocketMQ

“我们大家都知道把一个微服务架构变成一个异步架构只需要加一个MQ,现在市面上有很多MQ的开源框架.到底选择哪一个MQ的开源框架才合适呢?” 一.什么是MQ?MQ的原理是什么? MQ就是消息队列,是Me ...

- 终于有人把elasticsearch原理讲通了

转自 小史是一个非科班的程序员,虽然学的是电子专业,但是通过自己的努力成功通过了面试,现在要开始迎接新生活了. 随着央视诗词大会的热播,小史开始对诗词感兴趣,最喜欢的就是飞花令的环节. 但是由于小史很 ...

- SharePoint - Another Way to Delete Site Collection

I had created a site collection. But there is a problem of web-frontend server (I did not know when ...

- Maven 教程(19)— Maven的六类属性

原文地址:https://blog.csdn.net/liupeifeng3514/article/details/79776666 内置属性 主要有两个常用内置属性:${basedir}项目的根目录 ...

- ElasticSearch 线程池类型分析之 ResizableBlockingQueue

ElasticSearch 线程池类型分析之 ResizableBlockingQueue 在上一篇文章 ElasticSearch 线程池类型分析之 ExecutorScalingQueue的末尾, ...

- TCMalloc - 细节

1,释放速度控制 在将一个Span删除掉的时候,会优先将它加入到normal队列中,这之后会尝试从normal队列中释放一部分同样大小的内存给系统. 释放内存给系统的时候,tcmalloc使用了一个延 ...

- golang ---rune与byte

golang内置类型有rune类型和byte类型. rune类型的底层类型是int32类型,而byte类型的底层类型是int8类型,这决定了rune能比byte表达更多的数. 在unicode中,一个 ...

- JQuery的使用案例(二级联动,隔行换色,轮播图,广告插入)

JQuery的使用案例 (一)利用JQuery完成省市二级联动 第一步:确定事件(change事件),在绑定的函数里面获取用户选择的省份 第二步:创建二维数组来存储省份和城市 第三步:遍历二维数组中的 ...

- https相关知识总结

从园子里看到很多讲解不错的文章,将链接放到这里,备忘 浅析数字证书:https://www.cnblogs.com/hyddd/archive/2009/01/07/1371292.html

- HTML列表简单介绍

1.无序列表 使用标签:<ul>,<li> 属性:disc,circle,square 2.有序列表 使用标签:<ol>,<li> 属性:A,a,I,i ...