redhat 7.6 iptables 配置

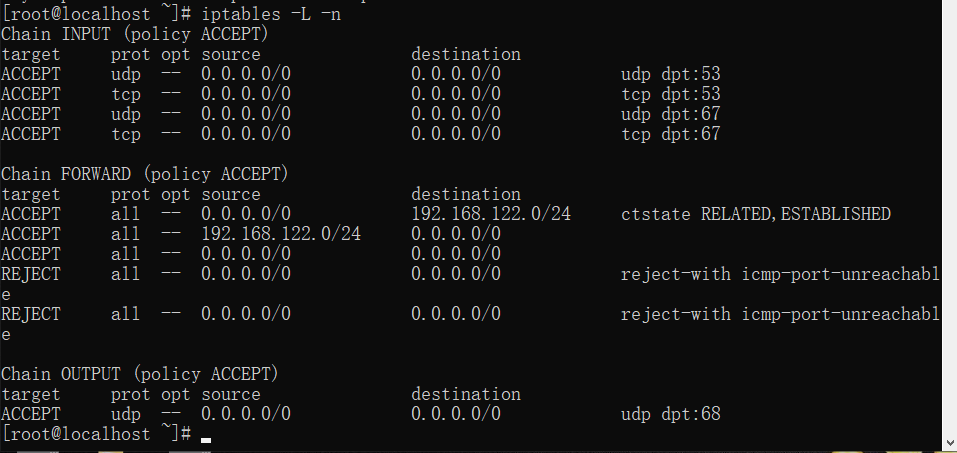

1.查看iptables默认表(filter)

iptables -L -n

2.iptables 默认内链(filter)表三种:

INPUT:处理进入防火墙的数据包

FORWARD:源自其他计算机,不接受到防火墙,而是转发(路由)

OUTPUT:处理防火墙发出的数据包

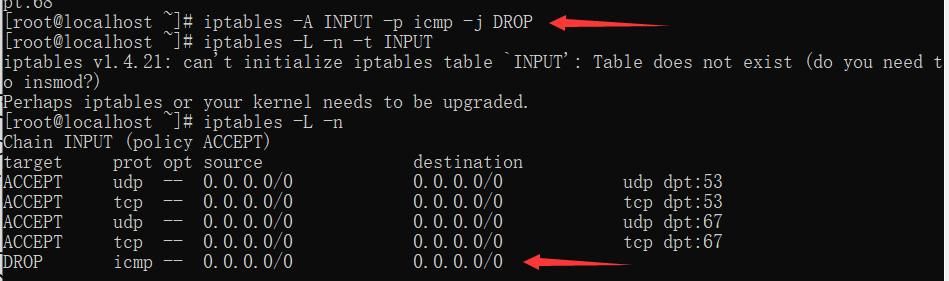

3.添加规则,拒绝icmp协议数据包

iptables -A INPUT -p icmp -j DROP //-A [策略] -p [协议] -j [动作](DROP丢弃、ACCEPT允许、REJECT拒绝)

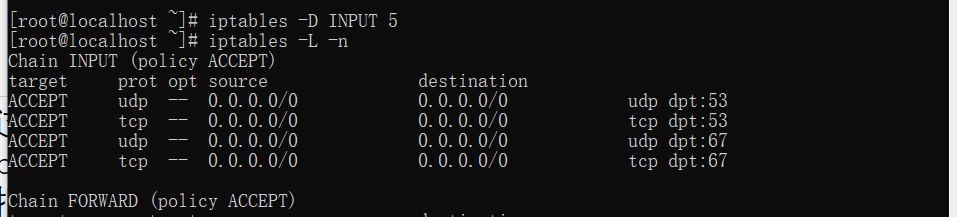

这里是删除刚才添加的规则

iptables -D INPUT 5 // 这里数字为什么是5,是因为INPUT策略,我们刚才添加的策略从上往下数,在第5行

4.对某个IP进行禁用规则

iptables -A INPUT -s 192.168.72.130 -p tcp --dport 22 -j DROP //这里对指定的IP端口号DROP

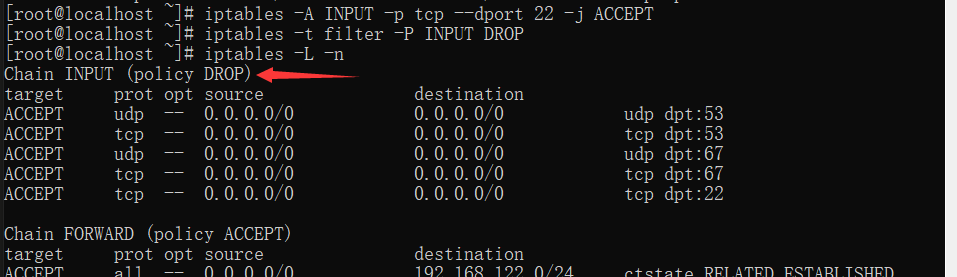

5.设置默认规则,过滤所有数据包,直接DROP //我这里先设置了允许22号端口,以免ssh无法连接

iptables -t filter -P INPUT DROP //看红箭头默认是ACCEPT ,设置默认为DROP ,所有过来的数据包都会被DROP

=

=

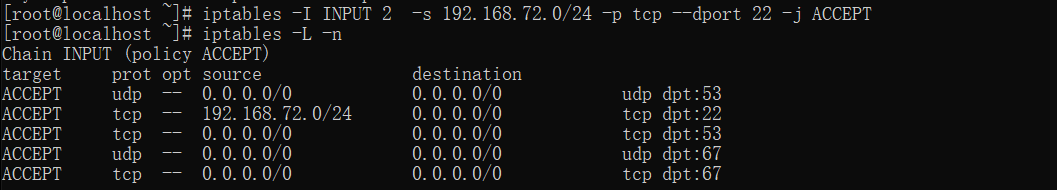

6.插入规则,因为规则是根据由上到下排序匹配的,所有有时候我们要在中间插入规则

iptables -I INPUT 2 -s 192.168.72.0/24 -p tcp --dport 22 -j ACCEPT //只要把-A改成-I参数,在策略后面加上插入的位置号码即可

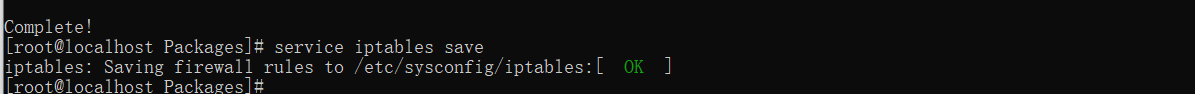

7.设置完保存规则

service iptables save //执行命令保存设置好的规则,设置的规则配置文件在/etc/sysconfig/iptables

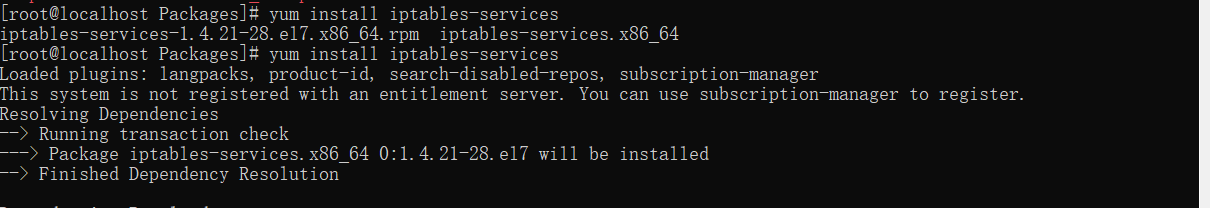

我这里一开始无法使用service iptables save ,因为为安装iptables-services,安装完才可使用上述名利,7.6版本有这种情况

redhat 7.6 iptables 配置的更多相关文章

- tony_iptables_01_linux下IPTABLES配置详解(转)

如果你的IPTABLES基础知识还不了解,建议先去看看. 开始配置 我们来配置一个filter表的防火墙. (1)查看本机关于IPTABLES的设置情况 [root@tp ~]# iptables - ...

- linux下IPTABLES配置详解(转)

如果你的IPTABLES基础知识还不了解,建议先去看看. 开始配置 我们来配置一个filter表的防火墙. (1)查看本机关于IPTABLES的设置情况 [root@tp ~]# iptables - ...

- linux下IPTABLES配置详解(转)

如果你的IPTABLES基础知识还不了解,建议先去看看.开始配置我们来配置一个filter表的防火墙.(1)查看本机关于IPTABLES的设置情况[ ~]# iptables -L -nChain I ...

- linux下IPTABLES配置

如果你的IPTABLES基础知识还不了解,建议先去看看. 开始配置 我们来配置一个filter表的防火墙. (1)查看本机关于IPTABLES的设置情况 [root@tp ~]# iptables - ...

- [转载] iptables配置实践

原文: http://wsgzao.github.io/post/iptables/ iptables配置实践 By wsgzao 发表于 2015-07-24 文章目录 1. 前言 2. 更新历史 ...

- linux下IPTABLES配置详解

如果你的IPTABLES基础知识还不了解,建议先去看看. 开始配置 我们来配置一个filter表的防火墙. (1)查看本机关于IPTABLES的设置情况 [root@tp ~]# iptables - ...

- RedHat Enterprise Linux下配置yum源(尝试过的可行方案)

转自:http://bbs.51cto.com/thread-861410-1.html 一.在linux 6.1中本地yum源配置:首先编辑yum源配置文件我们可以再这个目录中新创建一个配置文件,v ...

- (转载)Linux下IPTABLES配置详解

(转载)http://www.cnblogs.com/JemBai/archive/2009/03/19/1416364.html 如果你的IPTABLES基础知识还不了解,建议先去看看. 开始配置 ...

- Android Linux自带iptables配置IP访问规则

利用Linux自带iptables配置IP访问规则,即可做到防火墙效果

随机推荐

- JS高级---原型和原型链

原型和原型链 原型链是一种关系, 实例对象和原型对象之间的关系,关系是通过实例对象中浏览器使用的原型(__proto__)来联系的 自定义构造函数,通过实例化,创建实例对象 实例对象中__proto_ ...

- 已解决:解压Python-3.6.1.tar.xz提示tar (child): xz:无法 exec: 没有那个文件或目录

安装一个xz后解决了 yum install xz 再次解压成功了

- Panda的学习之路(2)——pandas选择数据

首先定义panda dates=pd.date_range(',periods=6) # print(dates) df=pd.DataFrame(np.arange(24).reshape(6,4) ...

- mybatis--MyBatis动态SQL语句

mybatis 的动态sql语句是基于OGNL表达式的.可以方便的在 sql 语句中实现某些逻辑. 总体说来mybatis 动态SQL 语句主要有以下几类: 1. if 语句 (简单的条件判断) 2. ...

- RPA_播放语音

验证码识别 from rpa.captcha.captcha import Captcha c = Captcha() log.info(tmp_file_path) captcha_result = ...

- Ansible - 配置文件

概述 再水一发 ref Ansible Configuration Settings 1. 查看 概述 查看 配置文件 的默认位置 命令 > ansible --version 结果 confi ...

- oracle创建、删除索引等操作

1.创建索引 create index 索引名 on 表名(列名); 2.删除索引 drop index 索引名; 3.创建组合索引 create index 索引名 on 表名(列名1,,列名2); ...

- 【10】DP青蛙跳台阶

一只青蛙一次可以跳上1级台阶,也可以跳上2级台阶.求该青蛙跳上一个 n 级的台阶总共有多少种跳法. 答案需要取模 1e9+7(1000000007),如计算初始结果为:1000000008,请返回 1 ...

- py1

python 下载安装 https://python.org python解释性语言 python数据结构 *输入输出 print(12,34,56,end='',sep='*') input() ...

- mysql学习笔记(四):group by,limit,to_days(),from_days()

1. [Err] 1055 - Expression #2 of SELECT list is not in GROUP BY clause and contains nonaggregated co ...