[RoarCTF2019]forensic

拿到raw文件拖到kali里,首先看镜像信息、

volatility -f /root/mem.raw imageinfo

用建议的profile,Win7SP1x86。先查看下内存中的进程

volatility -f /root/mem.raw pslist --profile=Win7SP1x86

有几个进程比较值得关注

TrueCrypt.exe ---一款磁盘加密工具

notepad.exe ---windows里的记事本

mspaint.exe ---windows画图工具

DumpIt.exe ---内存镜像提取工具

用命令查看一下提取内存时的内存数据,发现noetepad和mspaint在内存中都没有数据

volatility -f /root/mem.raw --profile=Win7SP1x86 userassist

再扫描文件看看

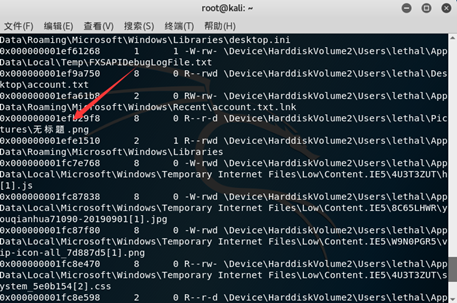

volatility -f /root/mem.raw --profile=Win7SP1x86 filescan |grep -E 'png|jpg|gif|zip|rar|7z|pdf|txt|doc'

无标题.png是windows画图工具的默认文件名

把图片dump下来

volatility -f /root/mem.raw --profile=Win7SP1x86 dumpfiles -Q 0x000000001efb29f8 --dump-dir=/root/111

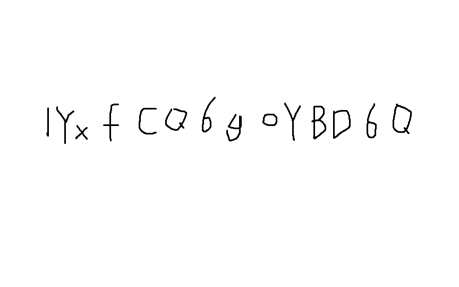

应该是密码,先收着后面用

1YxfCQ6goYBD6Q

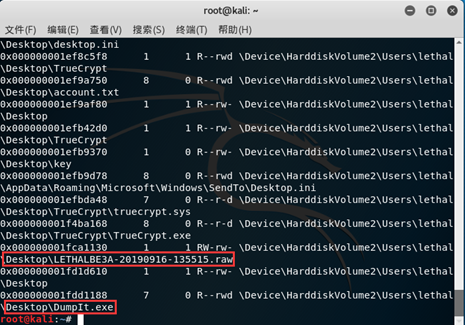

再扫描一下桌面文件看看

volatility -f /root/mem.raw --profile=Win7SP1x86 filescan | grep "Desktop"

dumpit.exe默认生成的文件是 {hash}.raw,默认保存路径是dumpit.exe所在的路径

LETHALBE3A-20190916-135515.raw是DumpIt.exe生成的文件,dump下来看看

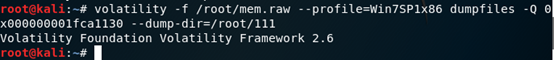

volatility -f /root/mem.raw --profile=Win7SP1x86 dumpfiles -Q 0x000000001fca1130 --dump-dir=/root/111

发现没数据,说明取证的时候dumpit.exe还在运行,那就dump一下dumpit.exe的内存镜像看看

volatility -f /root/mem.raw --profile=Win7SP1x86 memdump -p 3380 -D /root/111

对dumpit.exe的内存镜像进行分析

foremost 3380.dmp

分离出包含flag.txt的加密压缩包文件,密码是图片内容1YxfCQ6goYBD6Q

flag.txt内容为RoarCTF{wm_D0uB1e_TC-cRypt}

[RoarCTF2019]forensic的更多相关文章

- iTunes - Forensic guys' best friend

What chances do you think to acquire suspect's data from his/her iDevice? If suspects also use iTune ...

- Heavily reliance on forensic tools is risky

We could take advantage of forensic tools to examine and analyze the evidence, but heavily reliance ...

- 现代福尔摩斯 - Oxygen Forensic Suite

各位可曾听说过智能手机取证软件Oxygen Forensic Suite,它的logo是名侦探福尔摩斯一手抽着他的招牌雪茄,一手拿着放大镜,全神贯注地正进行调查工作. 使用过它的取证人员必定会对它的提 ...

- 14 Live CDs for Penetration Testing (Pen Test) and Forensic

http://www.ivizsecurity.com/blog/penetration-testing/live-cd-penetration-testing-pen/ Yesterday I wa ...

- Codeforces 666E E - Forensic Examination SA + 莫队 + 线段树

E - Forensic Examination 我也不知道为什么这个复杂度能过, 而且跑得还挺快, 数据比较水? 在sa上二分出上下界, 然后莫队 + 线段树维护区间众数. #include< ...

- 【CF666E】Forensic Examination 广义后缀自动机+倍增+线段树合并

[CF666E]Forensic Examination 题意:给你一个字符串s和一个字符串集合$\{t_i\}$.有q个询问,每次给出$l,r,p_l,p_r$,问$s[p_l,p_r]$在$t_l ...

- 【Codeforces666E】Forensic Examination 后缀自动机 + 线段树合并

E. Forensic Examination time limit per test:6 seconds memory limit per test:768 megabytes input:stan ...

- 【CF666E】Forensic Examination(后缀自动机,线段树合并)

[CF666E]Forensic Examination(后缀自动机,线段树合并) 题面 洛谷 CF 翻译: 给定一个串\(S\)和若干个串\(T_i\) 每次询问\(S[pl..pr]\)在\(T_ ...

- Codeforces 666E Forensic Examination SAM or SA+线段树合并

E. Forensic Examination http://codeforces.com/problemset/problem/666/E 题目大意:给模式串S以及m个特殊串,q个询问,询问S的子串 ...

随机推荐

- jmeter循环读取数据库中的数据

1,添加一个jdbc请求 2,添加一个循环控制器,循环的次数为sql返回的记录数${var_#} 3,添加一个计数器(用来做变量拼接) 4,拼接变量,往目标接口发请求 最后脚本的构造如下:

- java ArrayList添加元素全部一样

#开始 今天遇到了一个很神奇的事情 也即是我在用ArrayList的add方法循环加入对象的时候 发现添加的元素全部都是一样的 定位错误定位了一个下午.... 错误位置就是哪一个位置 但是就是不知道为 ...

- js 一句代码 让网页变为编辑器

document.body.contentEditable = true 只要在控制台执行这行语句 页面就可以自由输入编辑了

- cas的单点登录实现

1. 前提条件 环境:jdk1.8.shiro1.4.0及以上版本.项目以 spring+shiro构建 工具:buji-pac4j-3.1.0-jar-with-dependencies.jar以 ...

- Scrapy 命令

Scrapy提供了两种类型的命令.一种必须在Scrapy项目中运行(针对项目(Project-specific)的命令),另外一种则不需要(全局命令).全局命令在项目中运行时的表现可能会与在非项目中运 ...

- vue-webpack模板升级到webpack4

本文仅简单记录下基于vue-webpack模板升级到webpack4的过程 快速部署 Vue CLI 的包名称由 vue-cli 改成了 @vue/cli # 全局安装 vue-cli $ npm i ...

- JS知识点查漏补缺

知识点1: 判断语句中遇到NaN即为 False 只需要注意遇到False即为False即可 使用join(),toString()皆可以将数组转化为字符串 二者的相同点在于都可以转化数组为字符串 二 ...

- redis场景分析的很到位

链接:http://www.zhihu.com/question/19829601/answer/88069207来源:知乎 1. MySql+Memcached架构的问题 实际MySQL是适合进行海 ...

- 探索 Python + HyperLPR 进行车牌识别

概要 HyperLRP是一个开源的.基于深度学习高性能中文车牌识别库,由北京智云视图科技有限公司开发,支持PHP.C/C++.Python语言,Windows/Mac/Linux/Android/IO ...

- 《Web安全攻防 渗透测试实战指南 》 学习笔记 (三)

Web安全攻防 渗透测试实战指南 学习笔记 (三) burp suite详解 是一款集成化渗透测试工 ...