【强网杯2018】逆向hide

这是事后才做出来的,网上没有找到现成的writeup,所以在这里记录一下

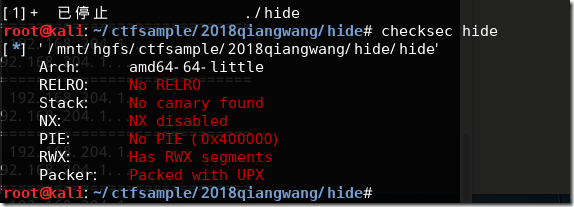

UPX加壳,而且linux下upx -d无法解,也无法gdb/ida attach

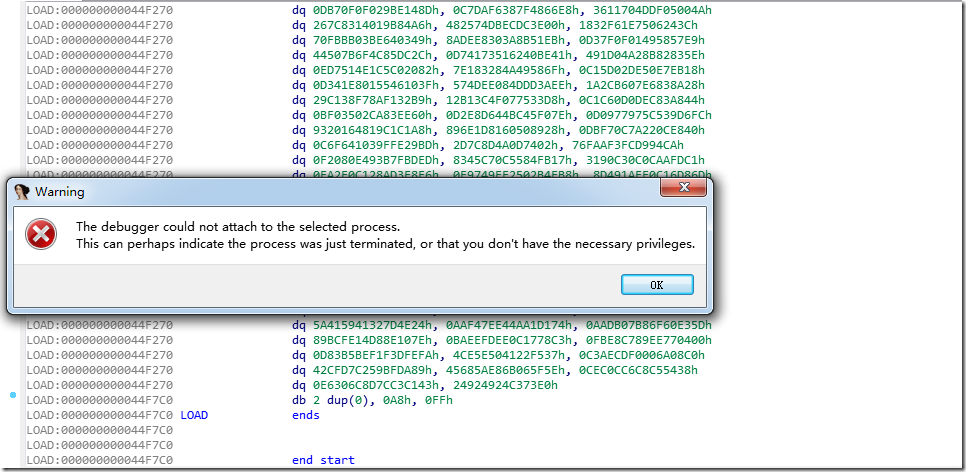

因为是64位,所以没有pushad,只能挨个函数进入,退出,看看程序是否恢复。

当运行到一0x400dd0,发现此时已经可以看见字符串了

用dumphex的脚本来dump出内存,见hide_dump

static main(void)

{

auto fp, begin, end, dexbyte;

fp = fopen("C:\\dump.dex", "wb");

begin = 0x400000;

end = 0xADC000;

for ( dexbyte = begin; dexbyte < end; dexbyte ++ )

fputc(Byte(dexbyte), fp);

}

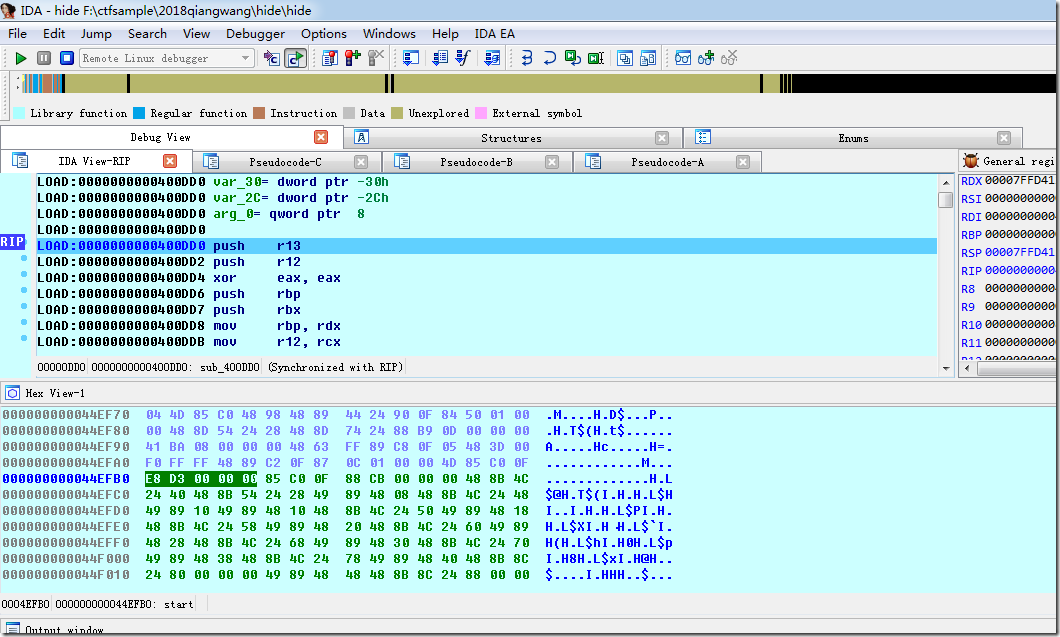

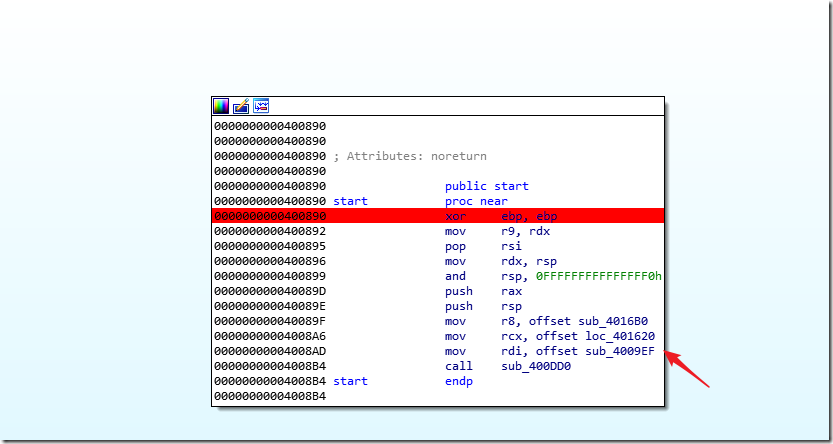

此时dump出的内容已经有程序运行的字符串了,通过字符串反查,这里

0x400890才是真正的启动地址

以后运行程序,在ida里面输入一下内容,即可直接运行到0x4009ef

from idaapi import *

from idc import *

run_to(0x4009ef)

qwb{this_is_wrong_flag}

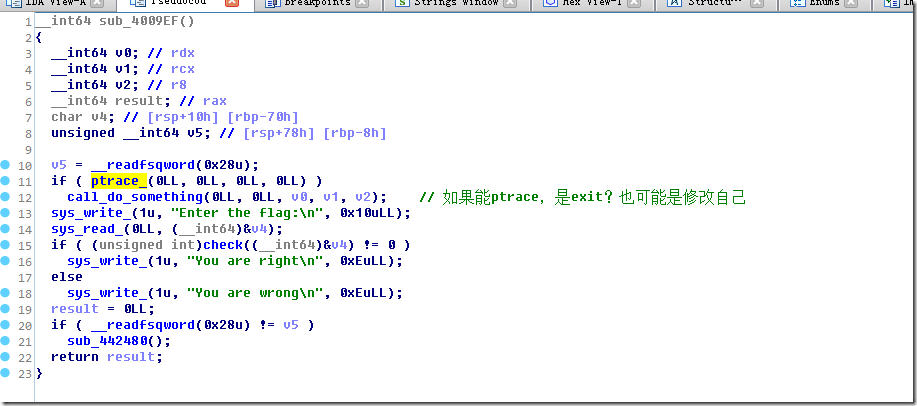

check到一个假flag,如果此时绕过ptrace且用ctrl+d作为结束,可以输出right。

但是输入到正常程序是报wrong的,说明还有地方反调试以及修改了逻辑

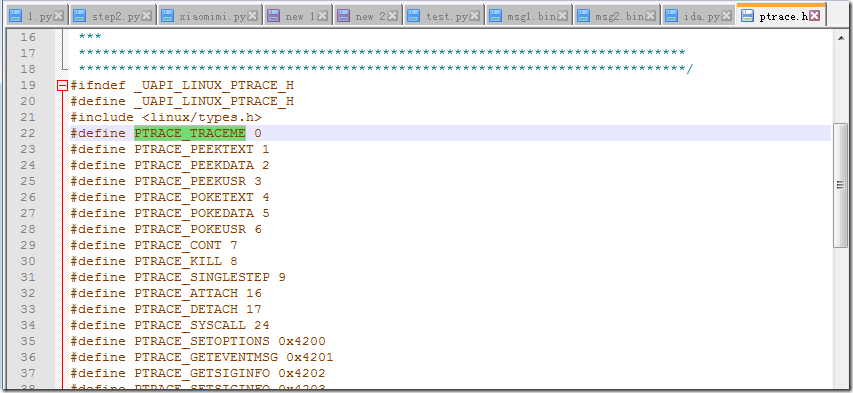

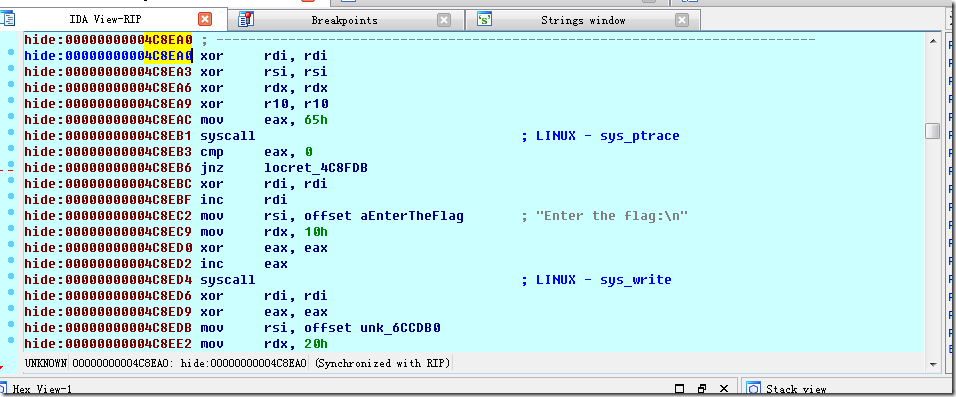

根据ptrace.h,ptrace这里是PTRACE_TRACEME,自我调试

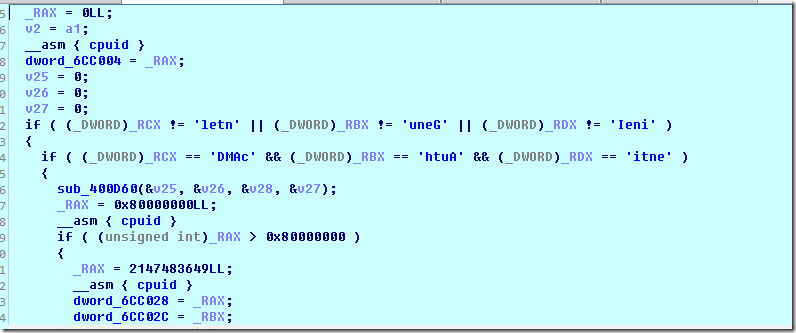

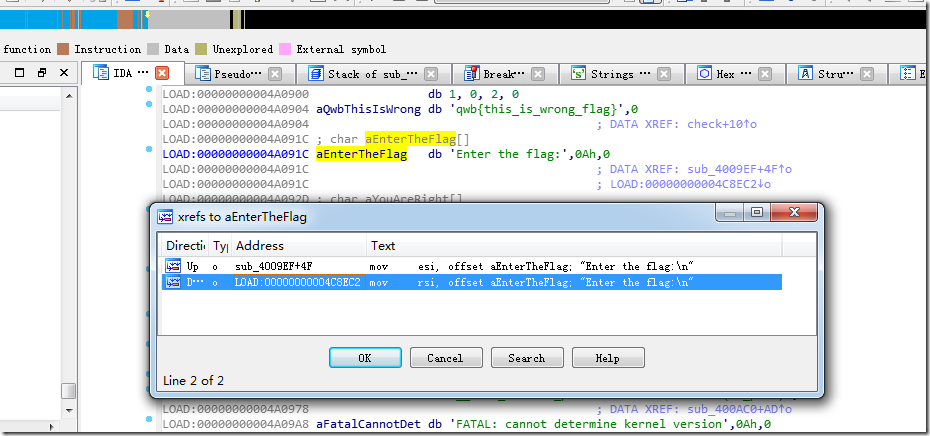

突然发现“Enter the flag:”字符串有2处引用

在4C8EA0也有类似的输出,怀疑正式运行时是这里。恢复函数失败,只能动态调试

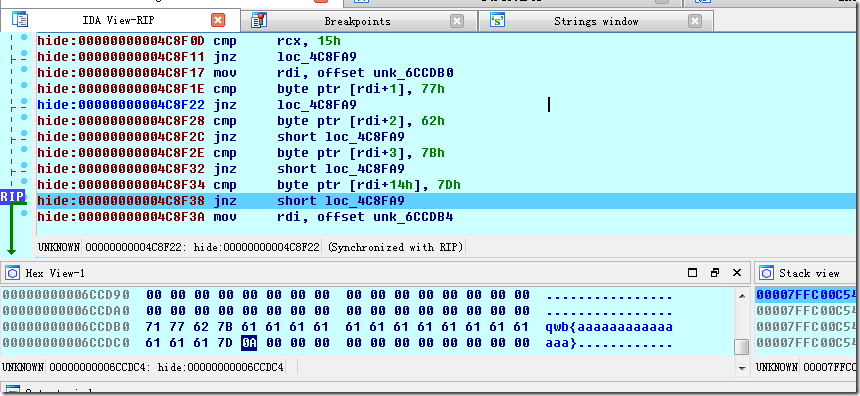

上面这里判断是不是qwb{}格式,构造payload

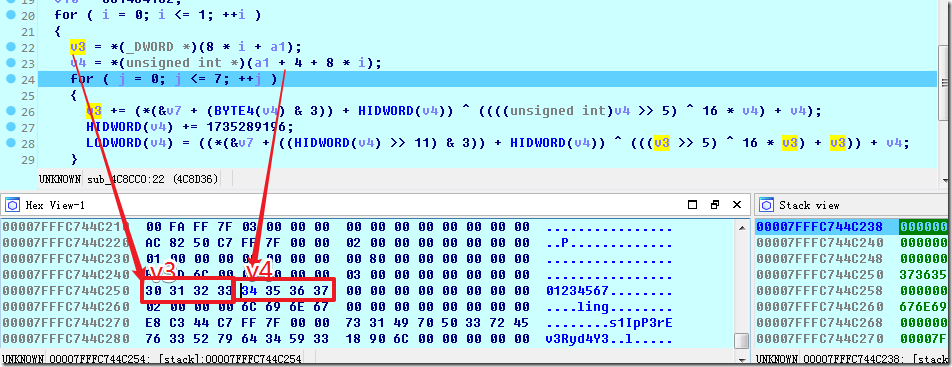

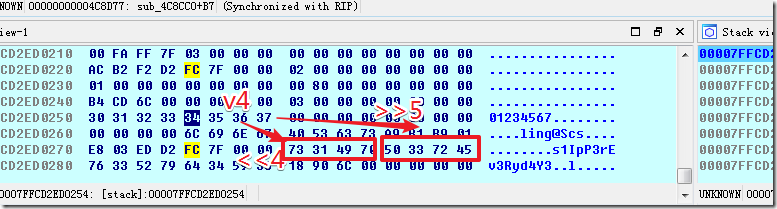

然后调用3次以下2个函数,输入内容为qwb{0123456789abcdef}中间部分的0123456789abcdef

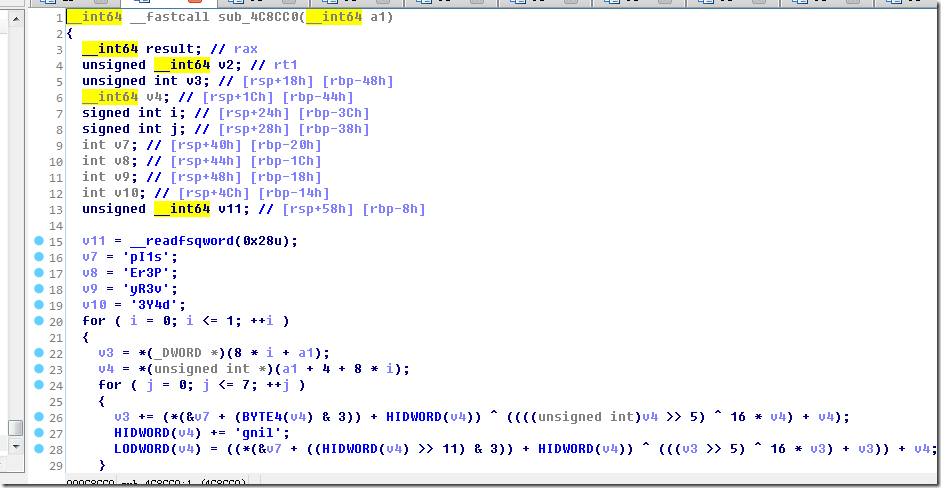

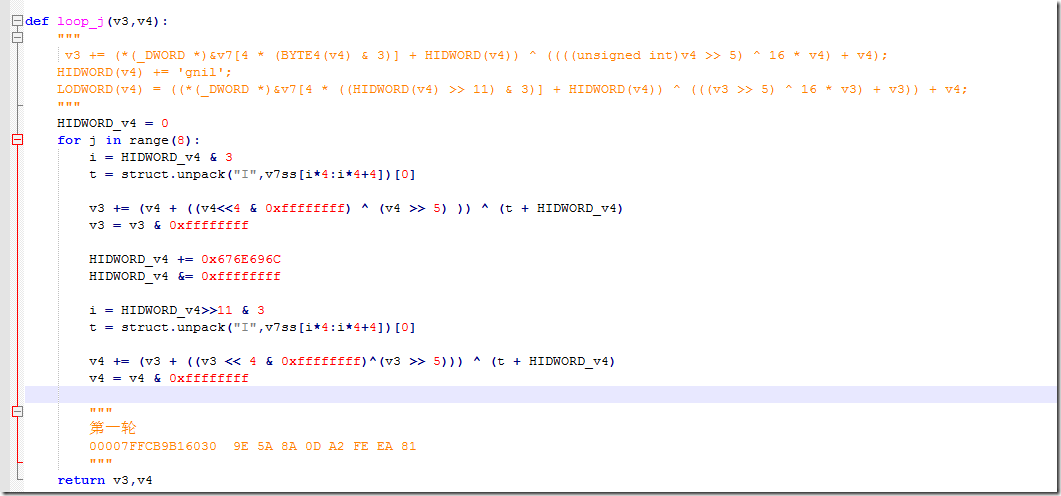

sub_4C8CC0(__int64 a1)

这部分算法恢复见test2.py中的loop_j

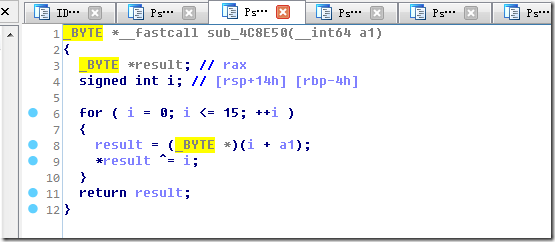

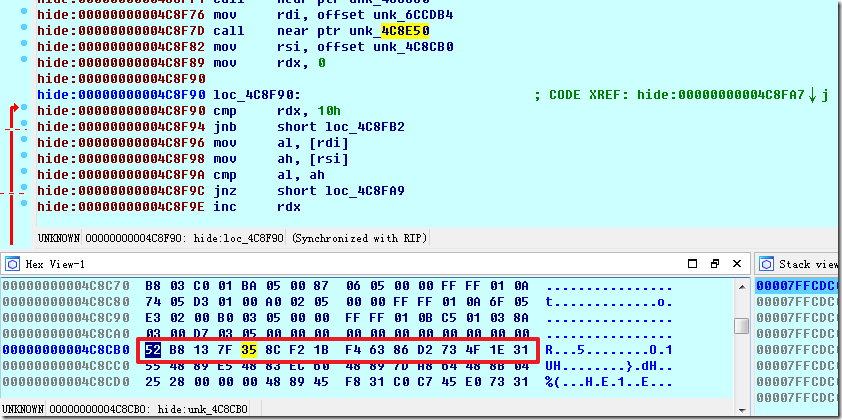

sub_4C8E50——按位异或

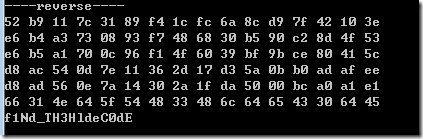

目标:rdi(qwb{}中间内容经过上面的多次变换后) == rsi(如下),

经过test2.py的逆向,得到一个有意义的输入串f1Nd_TH3HldeC0dE

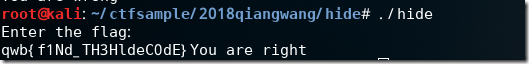

所以认为flag是qwb{f1Nd_TH3HldeC0dE}

实际运行,输入完qwb{f1Nd_TH3HldeC0dE}后,用ctrl+d可以看到成功(回车不行,因为用sys_read会连回车也认为是字符?)

但是实际为何会运行到hide脚本,就没有分析了,因为ptrace自己后发生什么事情,很难搞。

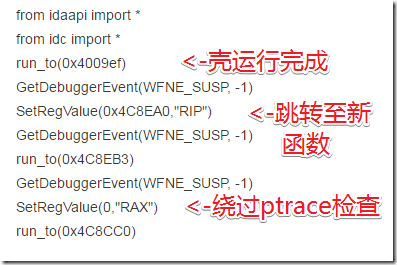

以下是通过IDA运行并跳过反调试的脚本

from idaapi import *

from idc import *

run_to(0x4009ef)

GetDebuggerEvent(WFNE_SUSP, -1)

SetRegValue(0x4C8EA0,"RIP")

GetDebuggerEvent(WFNE_SUSP, -1)

run_to(0x4C8EB3)

GetDebuggerEvent(WFNE_SUSP, -1)

SetRegValue(0,"RAX")

run_to(0x4C8CC0)

脚本含义

【强网杯2018】逆向hide的更多相关文章

- 强网杯2018 - nextrsa - Writeup

强网杯2018 - nextrsa - Writeup 原文地址:M4x@10.0.0.55 所有代码均已上传至我的github 俄罗斯套娃一样的rsa题目,基本把我见过的rsa套路出了一遍,值得记录 ...

- 强网杯2018 pwn复现

前言 本文对强网杯 中除了 2 个内核题以外的 6 个 pwn 题的利用方式进行记录.题目真心不错 程序和 exp: https://gitee.com/hac425/blog_data/blob/m ...

- 【强网杯2018】Gamebox

参考: https://www.cnblogs.com/hac425/p/9416787.html http://tacxingxing.com/2018/03/28/2018qwb/ 事后复盘pwn ...

- 强网杯2018 Web签到

Web签到 比赛链接:http://39.107.33.96:10000 比赛的时候大佬对这题如切菜一般,小白我只能空流泪,通过赛后看别人的wp,我知道了还有这种操作. 这个赛题分为3层 第一层 Th ...

- 2019强网杯babybank wp及浅析

前言 2019强网杯CTF智能合约题目--babybank wp及浅析 ps:本文最先写在我的新博客上,后面会以新博客为主,看心情会把文章同步过来 分析 反编译 使用OnlineSolidityDec ...

- 第二届强网杯-simplecheck

这次强网杯第一天做的还凑合,但第二天有事就没时间做了(也是因为太菜做不动),这里就记录一下一道简单re-simplecheck(一血). 0x00 大致思路: 用jadx.gui打开zip可以看到,通 ...

- 2019 第三届强网杯线上赛部分web复现

0x00前言 周末打了强网杯,队伍只做得出来6道签到题,web有三道我仔细研究了但是没有最终做出来,赛后有在群里看到其他师傅提供了writeup和环境复现的docker环境,于是跟着学习一波并记录下来 ...

- 刷题记录:[强网杯 2019]Upload

目录 刷题记录:[强网杯 2019]Upload 一.知识点 1.源码泄露 2.php反序列化 刷题记录:[强网杯 2019]Upload 题目复现链接:https://buuoj.cn/challe ...

- buuctf | [强网杯 2019]随便注

1' and '0,1' and '1 : 单引号闭合 1' order by 3--+ : 猜字段 1' union select 1,database()# :开始注入,发现正则过滤 1' an ...

随机推荐

- vim 编辑器的使用

相信一个linux运维人员不可能不知道vim ,下面我们一起来学习vim的日常操作吧.(不要追求多,工作中用到了再去学也不迟.) 1.vim 的几种模式 *正常模式:快捷键or命令行操作 *插入模式: ...

- 理解exports

webpack-nodejs-模块系统 其实,Module.exports才是真正的接口,exports只不过是它的一个辅助工具. 最终返回给调用的是Module.exports而不是exports. ...

- pat 甲级 1064. Complete Binary Search Tree (30)

1064. Complete Binary Search Tree (30) 时间限制 100 ms 内存限制 65536 kB 代码长度限制 16000 B 判题程序 Standard 作者 CHE ...

- [AGC008F] Black Radius(树形dp)

神题啊!! Description 给你一棵有N个节点的树,节点编号为1到N,所有边的长度都为1 "全"对某些节点情有独钟,这些他喜欢的节点的信息会以一个长度为N的字符串s的形式给 ...

- [转]从头到尾彻底理解KMP

https://blog.csdn.net/v_july_v/article/details/7041827

- maven中的继承和聚合的关系

maven中的继承和聚合的关系:两者的目的是不一样的,聚合的目的是能够快速的构建项目,继承的目的是减少重复配置.聚合:定义一个聚合模块,然后在pom文件中添加<module></mo ...

- i2c 协议解析【转】

转自:http://blog.csdn.net/g_salamander/article/details/8016698 版权声明:本文为博主原创文章,未经博主允许不得转载. 1.基本概念 主机 ...

- nodejs后台启动

可避免关闭窗口,程序就关闭,可在后台运行 安装forever包,一般用于服务器,调试环境可不安装 npm install forever -g 启动方式如图: 查询后台运行哪些程序 forever l ...

- SecureCRT设置和Xshell一样的快速命令集(使用快捷键输入命令和密码)

编辑想要的命令 提示:想要回车直接输入[\r]

- c++ 幕客网

http://m.imooc.com/course/list.html?c=cplusplus http://coding.imooc.com/ http://www.imooc.com/act/al ...