20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范

20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范

- 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体有(1)简单应用SET工具建立冒名网站(2)ettercap DNS spoof(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

1.实验后回答问题

(1)通常在什么场景下容易受到DNS spoof攻击

- 实验室机房、网吧、寝室、宾馆这类局域网的场所

(2)在日常生活工作中如何防范以上两攻击方法

- 对于第一种方法要留意网址格式是否正确,是不是真的是目标网站,也可以用浏览器里面常有的照妖镜功能看看是不是真实的网站。

- 对于后者可以使用禁用dns缓存的方法,禁用了就不会去找本地缓存了,直接去找网上可信的dns服务器了

2.实验总结与体会

- dns欺骗不难实现,在学校机房和寝室的环境里更容易实现,防范的方法主要还是自己留意网站的真实性。

- 实验过程缺乏一个详细的参考,一人智短三人智长,通过请教其他人互通有无,成功完成了实验。

3.实践过程记录

简单应用SET工具建立冒名网站

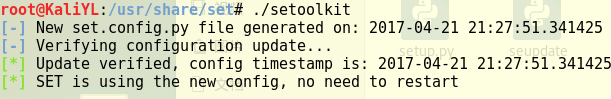

- 进入

/usr/share/set目录使用setoolkit命令打开set工具:

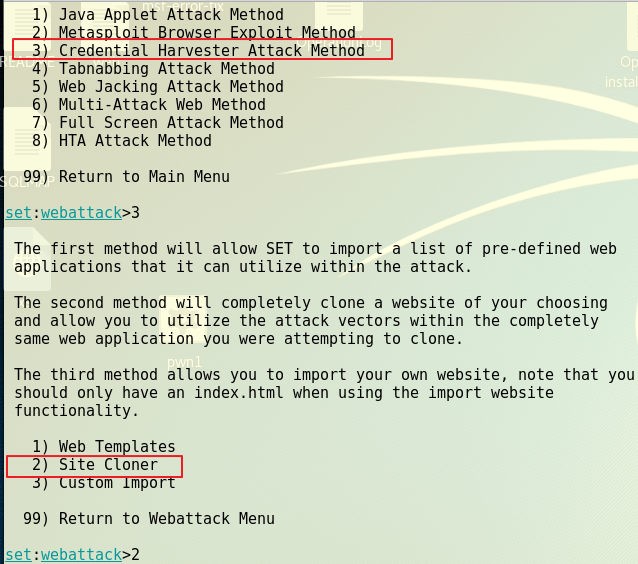

- 进入后,输入1来选择

1) Social-Engineering Attacks进入攻击方法选择,我选得是 2.网站攻击 ,然后选择一下攻击方法等信息。

- 成功后如图(需要开启apache2,且其端口号为80)

建议先使用命令

netstat -tlunp查看端口占有情况然后根据需要kill掉占有的进程pid。要不然访问不了克隆网页。然后访问

http://short.php5developer.com伪装一下自己的IP后把伪装的地址发给别人:

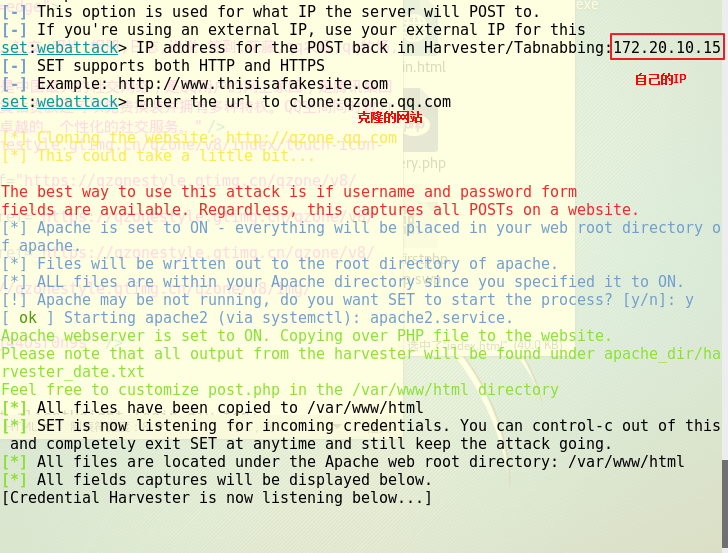

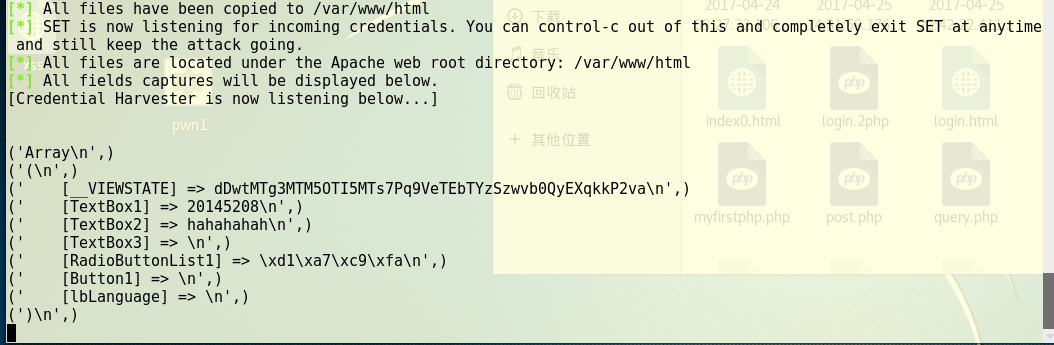

- 别人点开后经过跳转就进入伪装网站了(因为qq邮箱和空间都不成功,所以换了百试百灵的教务网):

- 攻击方会收到靶机输入的信息然后生成时间为名的文件:

- QQ邮箱和空间不成功的原因可能他们的网页代码对这种攻击方式做了防范,传输数据的方式做了掩饰。

ettercap DNS spoof

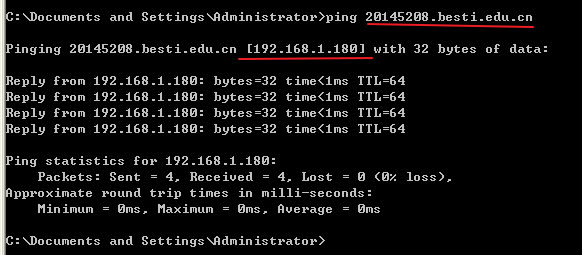

- 修改DNS配置文件(在kali下的文件路径为/etc/ettercap/etter.dns),在对应的位置添加对应的标识和IP地址,* 代表所有域名,后边就是你作为欺骗地址的IP,也就是我自己的主机IP地址:

- 使用

service apache2 start命令开启apache2,然后输入命令ettercap -G来进入ettercap的图形界面,图形界面友好一点:

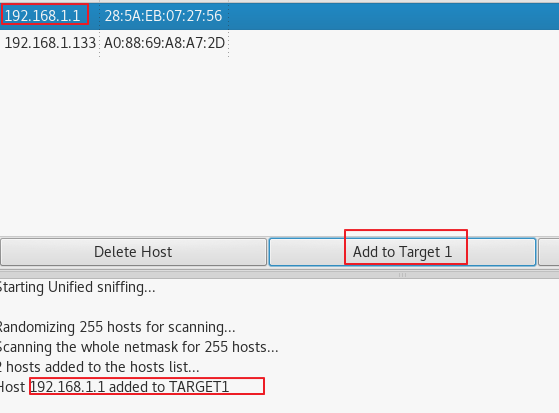

- 在host里面进行扫描并列出主机表:

- 可以看见列出了所有机器,先在列表里选择网关进行添加,我这里的网关是192.168.1.1。 点击 Add to target 1

- 一样的方法将目标主机添加(Add to target 2),我这里选得是win10宿主机,不知道能不能成功。

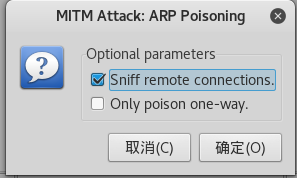

- 配置好后在继续点击mitm>arp poisoning,选择第一个勾上并确定。

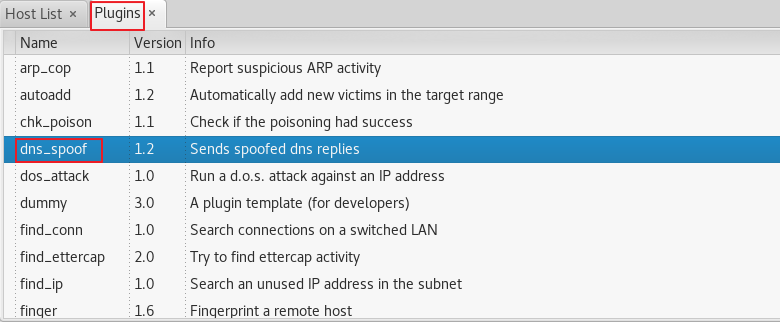

- 配置插件plugins>mangge the plugins,因为我们要进行的是DNS欺骗,所以选择dns_spoof:

- 最后点击strat>start sniffing开始工作:

- 悲剧的没有显示我的主页,反而许多网站都打不开了:

- 还好360里面有DNS的修复软件,直接可以修复回来,免去很多麻烦,发现了之前的一个问题,apache2端口是8088,想要能成功需要改成80,之前错误也可能是因为这个,这里80端口已经被占用了,先使用

openvas-stop关掉占有端口的服务,然后sudo gedit /etc/apache2/ports.conf打开配置文件修改监听端口:

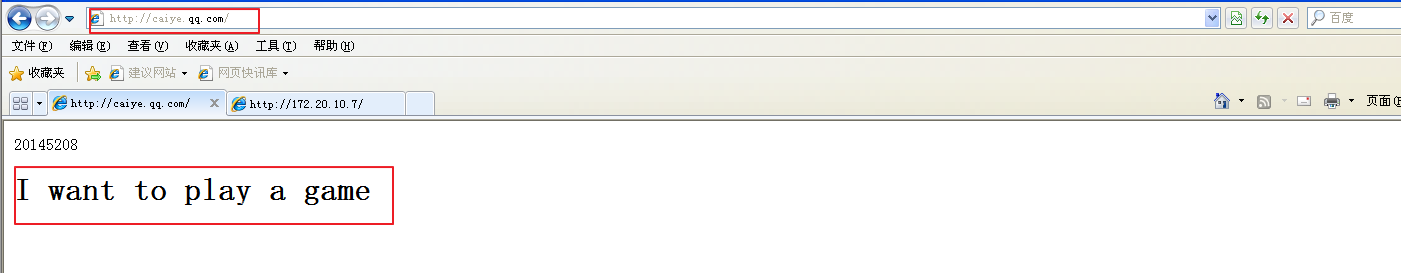

- 换一个XP机试试:

- 重复一遍步骤成功欺骗:

- 上面是一个简单的网页,达不到欺骗作用,但是可以吓唬人嘛

- 下面是克隆的教务网:

- 同时会记录下欺骗记录:

20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范的更多相关文章

- 20145208 蔡野 《网络对抗》免考项目 MSF学习

20145208 蔡野 <网络对抗>免考项目 MSF Exploit模块开发 题目:MSF Exploit模块开发 摘要 本免考项目的目标是通过对msf模块的设计语言--ruby和expl ...

- 20145208 蔡野 《网络对抗》Exp9 web安全基础实践

20145208 蔡野 <网络对抗>Exp9 web安全基础实践 本实践的目标理解常用网络攻击技术的基本原理.Webgoat实践下相关实验. 实验后回答问题 (1)SQL注入攻击原理,如何 ...

- 20145208 蔡野 《网络对抗》Exp8 Web基础

20145208 蔡野 <网络对抗>Exp8 Web基础 本实践的具体要求有: (1).Web前端HTML(1分) 能正常安装.启停Apache.理解HTML,理解表单,理解GET与POS ...

- 20145208 蔡野 《网络对抗》Exp6 信息搜集与漏洞扫描

20145208 蔡野 <网络对抗>Exp6 信息搜集与漏洞扫描 本实践的目标是掌握信息搜集的最基础技能.具体有(1)各种搜索技巧的应用(2)DNS IP注册信息的查询 (3)基本的扫描技 ...

- 20145208 蔡野 《网络对抗》Exp5 MSF基础应用

20145208 蔡野 <网络对抗>Exp5 MSF基础应用 链接地址 主动攻击:利用ms08_067_netapi进行攻击 对浏览器攻击:MS10-002 对客户端攻击:adobe_to ...

- 20145208蔡野 《网络对抗》逆向及BOF基础实践

20145208蔡野 <网络对抗>逆向及BOF基础实践 逆向及Bof基础实践 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函 ...

- 20145208 蔡野 《网络对抗》Exp4 恶意代码分析

20145208 蔡野 <网络对抗>Exp4 恶意代码分析 问题回答 总结一下监控一个系统通常需要监控什么.用什么来监控. 监控一个系统通常需要监控这个系统的注册表,进程,端口,服务还有文 ...

- 20145208 蔡野《网络对抗》Exp3 Advanced 恶意代码伪装技术实践

20145208 蔡野<网络对抗>Exp3 Advanced 恶意代码伪装技术实践 木马化正常软件 思路: 在正常软件包中将原本的程序主文件(平时打开程序用的exe文件)改成dll后缀(或 ...

- 20145208 蔡野《网络对抗》shellcode注入&Return-to-libc攻击深入

20145208 蔡野<网络对抗>shellcode注入&Return-to-libc攻击深入 Shellcode注入 shellcode的获取代码 我使用了许心远同学博客中的代码 ...

随机推荐

- vue滚动事件销毁,填坑

eg:富文本的头部固定,当滚轮大于200时(举例)固定在浏览器头部,距离大于富文本时,头部消失 效果: 在富文本下面加一个空div 这么写: mounted() { $(window).scroll( ...

- 胸片和CT断层图像是怎么来的?

本文作者系医科大学青年教师,关注公众号"计算机视觉life"菜单栏回复"医学" 进群交流 如何得到CT断层图像? 相信小伙伴体检的时候都拍过胸片,假如哪个不幸的 ...

- RSA 加解密 秘钥对说明

rsa非对称加密, 加解密需要不同的秘钥,称作一对. rsa加解密分两种,第一:公钥加密私钥解密.第二:私钥加密公钥解密. 需要注意的是,公加私解得到的密文是变化的,而私加公解的得到的密文是固定的. ...

- 从0开始搭建vue+webpack脚手架(一)

基于多数情况下都是使用vue-cli初始化项目, 却始终未去了解其原理.从零开始搭建,可以让自己更深层次的理解框架. 首先从最基本的npm 开始, 至于安装npm 和 node就不用再赘述了,那是前端 ...

- 集体干死java 在启动.sh

#!/bin/bash#reboot .jar#author wangdonghuipid=`ps -ef |grep java |awk '{print $2}'`echo $pidecho'--- ...

- Bootstrap-媒体查询-屏幕大小

.container{padding:0 15px; margin:0 auto;} .container:before{ content: ''; display: table;/*防止第一个子元素 ...

- Bukkit插件编程之检测玩家受到的伤害是来自投射类武器还是近身武器

package com.sklm.lhb.listener; import org.bukkit.entity.Arrow; import org.bukkit.entity.Player; impo ...

- 关于kingoroot这款软件

弃了饱受诟病的kingroot系列的软件,又出现了一款名为kingoroot的软件. 大约一年之前用过kingoroot的apk版,成功为我的手机root了,而且其行为也并不是那么流氓,所以当时对其很 ...

- caffe-ssd运行create_data.sh的时候报错:SSD from caffe.proto import caffe_pb2 ImportError: No module named caffe.proto

在用voc2007和voc2012的数据训练基于caffe的SSD模型的时候,我们需要将图片数据转换成lmdb格式,运行脚本文件是SSD源码里面提供的create_data.sh(具体位置在$CAFF ...

- 通过改hosts访问wikipedia

能访问https://www.wikipedia.org 大部分时候我们是可以访问的wikipedia的主页或是英文首页的,但中文页面却经常被墙,这时候你可以通过在命令行下ping www.wikip ...