使用cert-manager实现Ingress https

什么是https

超文本传输协议HTTP协议被用于在Web浏览器和网站服务器之间传递信息,HTTP协议以明文方式发送内容,不提供任何方式的数据加密,如果攻击者截取了Web浏览器和网站服务器之间的传输报文,就可以直接读懂其中的信息,因此,HTTP协议不适合传输一些敏感信息,比如:信用卡号、密码等支付信息。

为了解决HTTP协议的这一缺陷,需要使用另一种协议:安全套接字层超文本传输协议HTTPS,为了数据传输的安全,HTTPS在HTTP的基础上加入了SSL协议,SSL依靠证书来验证服务器的身份,并为浏览器和服务器之间的通信加密。http和https使用的是完全不同的连接方式,用的端口也不一样,前者是80,后者是443。

什么是cert-manager

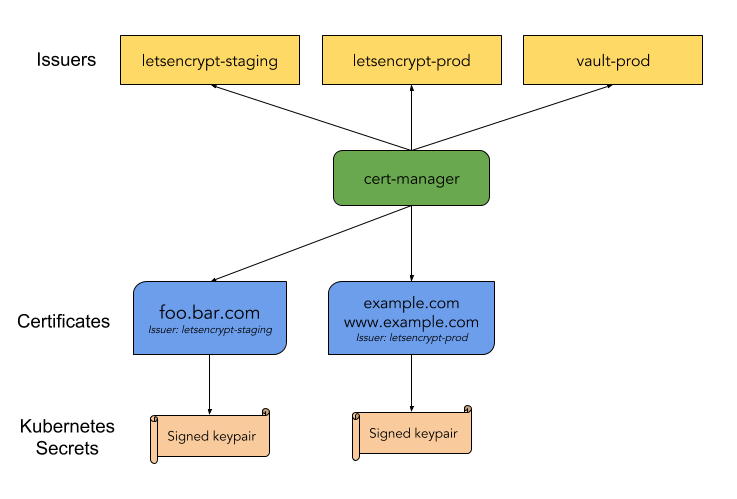

cert-manager 是一个云原生证书管理开源项目,用于在 Kubernetes 集群中提供 HTTPS 证书并自动续期,支持 Let’s Encrypt, HashiCorp Vault 这些免费证书的签发。在Kubernetes集群中,我们可以通过 Kubernetes Ingress 和 Let’s Encrypt 实现外部服务的自动化 HTTPS。

在Kubernetes集群中使用 HTTPS 协议,需要一个证书管理器、一个证书自动签发服务,主要通过 Ingress 来发布 HTTPS 服务,因此需要Ingress Controller并进行配置,启用 HTTPS 及其路由。

环境依赖

- 本文使用 Helm 安装,所以请确保 Helm 已安装,且版本最好>2.10

- 集群必须已经装有 Ingress Controller

- 外部客户端配置hosts,IP 指向 Ingress Controller 对外暴露的地址(如果IP是公网地址并做了域名解析,则无需配置)

部署cert-manager

使用helm安装cert-manager

安装 CustomResourceDefinition资源

1 |

kubectl apply -f https://raw.githubusercontent.com/jetstack/cert-manager/release-0.7/deploy/manifests/00-crds.yaml |

创建cert-manager namespace

1 |

kubectl create namespace cert-manager |

标记cert-Manager命名空间以禁用资源验证

1 |

kubectl label namespace cert-manager certmanager.k8s.io/disable-validation=true |

添加 Jetstack Helm repository

1 |

helm repo add jetstack https://charts.jetstack.io |

更新本地Helm chart repository

1 |

helm repo update |

使用Helm chart安装cert-manager

1 |

helm install \ |

查看cert-manager部署结果

1 |

# kubectl get pods --namespace cert-manager |

创建ClusterIssuer

我们需要先创建一个签发机构,cert-manager 给我们提供了 Issuer 和 ClusterIssuer 这两种用于创建签发机构的自定义资源对象,Issuer 只能用来签发自己所在 namespace 下的证书,ClusterIssuer 可以签发任意 namespace 下的证书,这里以 ClusterIssuer 为例创建一个签发机构:

1 |

# cat issuer.yaml |

说明:

- metadata.name 是我们创建的签发机构的名称,后面我们创建证书的时候会引用它

- spec.acme.email 是你自己的邮箱,证书快过期的时候会有邮件提醒,不过 cert-manager 会利用 acme 协议自动给我们重新颁发证书来续期

- spec.acme.server 是 acme 协议的服务端,我们这里用 Let’s Encrypt,这个地址就写死成这样就行

- spec.acme.privateKeySecretRef 指示此签发机构的私钥将要存储到哪个 Secret 对象中,名称不重要

- spec.acme.http01 这里指示签发机构使用 HTTP-01 的方式进行 acme 协议 (还可以用 DNS 方式,acme 协议的目的是证明这台机器和域名都是属于你的,然后才准许给你颁发证书)

部署

1 |

# kubectl apply -f issuer.yaml |

查看clusterissuer创建结果

1 |

# kubectl get clusterissuer |

创建Certificate

有了签发机构,接下来我们就可以生成免费证书了,cert-manager 给我们提供了 Certificate 这个用于生成证书的自定义资源对象,它必须局限在某一个 namespace 下,证书最终会在这个 namespace 下以 Secret 的资源对象存储,创建一个 Certificate 对象:

1 |

# cat cert.yaml |

说明:

- spec.secretName 指示证书最终存到哪个 Secret 中

- spec.issuerRef.kind 值为 ClusterIssuer 说明签发机构不在本 namespace 下,而是在全局

- spec.issuerRef.name 我们创建的签发机构的名称 (ClusterIssuer.metadata.name)

- spec.dnsNames 指示该证书的可以用于哪些域名

- spec.acme.config.http01.ingressClass 使用 HTTP-01 方式校验该域名和机器时,cert-manager 会尝试创建Ingress 对象来实现该校验,如果指定该值,会给创建的 Ingress 加上 kubernetes.io/ingress.class 这个 annotation,如果我们的 Ingress Controller 是 traefik Ingress Controller,指定这个字段可以让创建的 Ingress 被 traefik Ingress Controller 处理。

- spec.acme.config.http01.domains 指示该证书的可以用于哪些域名

执行部署命令

1 |

# kubectl apply -f cert.yaml |

查看certificate创建结果

1 |

# kubectl get certificate -n istio-system |

执行上述步骤,如有问题,可使用如下命令排查原因

1 |

# kubectl describe -n istio-system certificate dashboard-imroc-io |

查看生成的secret 结果

1 |

# kubectl get secret -n istio-system | grep dashboard-imroc-io |

测试Ingress使用https

创建一个nginx

1 |

# cat test-nginx.yaml |

需要注意的是上面我们添加的两个annotations非常重要,这个将告诉 Cert Manager 去生成证书,然后由于我们这里要使用 HTTPS,所以我们需要添加一个 tls 证书,而证书就是通过k8sui-tls这个 Secret 对象来提供的,要注意的是这个 Secret 对象并不是我们手动创建的,而是 Cert Manager 自动创建的证书对应的对应。然后直接创建这个资源对象即可:

1 |

# kubectl apply -f test-nginx.yaml |

创建完成后隔一会儿我们可以看到会多出现一个随机名称的 Ingress 对象,这个 Ingress 对象就是用来专门验证证书的:

1 |

# kubectl get ingress -n istio-system |

我们可以通过 Traefik 的 Dashboard 可以观察到这一变化,验证成功后,这个 Ingress 对象也自动删除了:

这个时候我们可以去describe下我们的 Ingress 对象,查看有无报错

1 |

# kubectl describe ingress my-nginx |

同样我们可以去查看 Cert manager 的 Pod 日志信息:

1 |

# kubectl logs -f cert-manager-5658b7db79-824lt --namespace cert-manager |

最后,我们来打开浏览器使用https访问服务

到这里我们就完成了使用Let’s Encrypt实现Kubernetes Ingress自动化 HTTPS。

参考资料

项目地址:https://github.com/jetstack/cert-manager

文档地址:https://cert-manager.readthedocs.io

使用cert-manager实现Ingress https的更多相关文章

- 自动签发https证书工具 cert manager

最近cert manager进行升级,不再支持0.11以下的版本了,所以进行升级.但是发现不能直接通过更改镜像版本来升级,在Apps里的版本也是旧版本,部署后发现不支持,于是自已动手,根据文档整理了一 ...

- 8.5 Ingress实现基于域名的多虚拟主机、URL转发、及多域名https实现等案例

1.什么是Ingress Ingress 公开了从k8s集群外部到集群内服务的 HTTP 和 HTTPS 路由. 流量路由由 Ingress 资源上定义的规则控制. 可以将 Ingress 配置为服务 ...

- HTTPS证书申请相关笔记

申请免费的HTTPS证书相关资料 参考资料: HTTPS 检测 苹果ATS检测 什么是ECC证书? 渠道2: Let's Encrypt 优点 缺点 Let's Encrypt 的是否支持非80,44 ...

- 【转帖】kubernetes 部署ingress

kubernetes 部署ingress https://www.cnblogs.com/dingbin/p/9754993.html 明天尝试一下 之前的文档里面一直没有提 需要改host文件 我有 ...

- Kubernetes---Service(SVC)服务--ingress api

对于k8s传统的svc来说 它仅支持4层代理,如果遇到7层代理的话,是没有办法去实现的 k8s官方在1.11中推出了ingress api接口,通过ingress达到7层代理的效果 对于ingress ...

- 第十章 Ingress

一.资料信息 Ingress-Nginx github 地址:https://github.com/kubernetes/ingress-nginx Ingress-Nginx 官方网站:https: ...

- Kubernetes K8S之Ingress详解与示例

K8S之Ingress概述与说明,并详解Ingress常用示例 主机配置规划 服务器名称(hostname) 系统版本 配置 内网IP 外网IP(模拟) k8s-master CentOS7.7 2C ...

- 十九、Service Ingress

Service Ingress Ingress-Nginx github 地址:https://github.com/kubernetes/ingress-nginx Ingress-Nginx 官方 ...

- 云原生之旅 - 9)云原生时代网关的后起之秀Envoy Proxy 和基于Envoy 的 Emissary Ingress

前言 前一篇文章讲述了基于Nginx代理的Kuberenetes Ingress Nginx[云原生时代的网关 Ingress Nginx]这次给大家介绍下基于Envoy的 Emissary Ingr ...

随机推荐

- 超级有爱的五款APP共享 可以让你神操作

随着科技的不断发展,手机功能的不断完善,让我们更加依赖手机,不得不说手机给我们带来很多的乐趣和方便. 今天就主要给大家分享五款超级有爱的APP软件,感兴趣的小伙伴已经迫不及待了吧! 荔枝 荔枝是一款声 ...

- PostGIS计算矢量切片(二)--按值渲染

方案背景 今年三月份写了一篇postgis计算矢量切片,参考了网上资料给出了一份很粗糙的相关方案(文章写的更粗糙).当时的方案中只能针对gis形状进行渲染,而不能用属性渲染.针对这个情况,本文 ...

- 最近javascript的学习小记

一.关于javascript的原型与隐式原型 1.prototype 首先function是一个对象,每一个function都具有一个prototype对象,prototype对象默认是{constr ...

- XE5 搭建DataSnap服务

1 准备工作 1.1 环境准备 XE5或XE7,操作系统Windows7(64位)操作系统. 数据库MSSQL选择SQLServer2008. 如果数据库服务没有在开发电脑上,则需要在开发电脑上安 ...

- ubuntu18.04 ssh 远程系统拒绝连接 解决方法

错误提示是这个: The remote system refused the connection. 原因是 Ubuntu 没安装 一个软件, 废话不多说 ,上解决方法: 执行该条命令,安装 ,安装 ...

- SQL Server系统视图sys.master_files不能正确显示数据库脱机状态

最近发现在SQL Server数据库(目前测试过SQL Server 2008, 2012,2014,2016各个版本)中,即使数据库处于脱机(OFFLINE)状态,但是sys.master_file ...

- 使用Navicat快速生成MySQL数据字典

1.通过information_schema.COLUMNS表 查询该表可得到所需字段信息 SELECT * FROM information_schema.COLUMNS; 如下图所示: 2.示例 ...

- app测试中隐藏键盘

1.参考连接 https://www.cnblogs.com/raindrop2007/articles/7849905.html 2.在项目中的使用 2.1 设置手机上的“语言输入法”,选择appi ...

- 一个简单的以太坊合约让imtoken支持多签

熟悉比特币和以太坊的人应该都知道,在比特币中有2种类型的地址,1开头的是P2PKH,就是个人地址,3开头的是P2SH,一般是一个多签地址.所以在原生上比特币就支持多签.多签的一个优势就是可以多方对一笔 ...

- python中的线程技术

#!/user/bin/env python # @Time :2018/7/7 11:42 # @Author :PGIDYSQ #@File :DaemonTest.py import threa ...