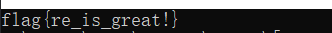

[BUUCTF]REVERSE——[GWCTF 2019]xxor

[GWCTF 2019]xxor

步骤:

无壳,64位ida载入

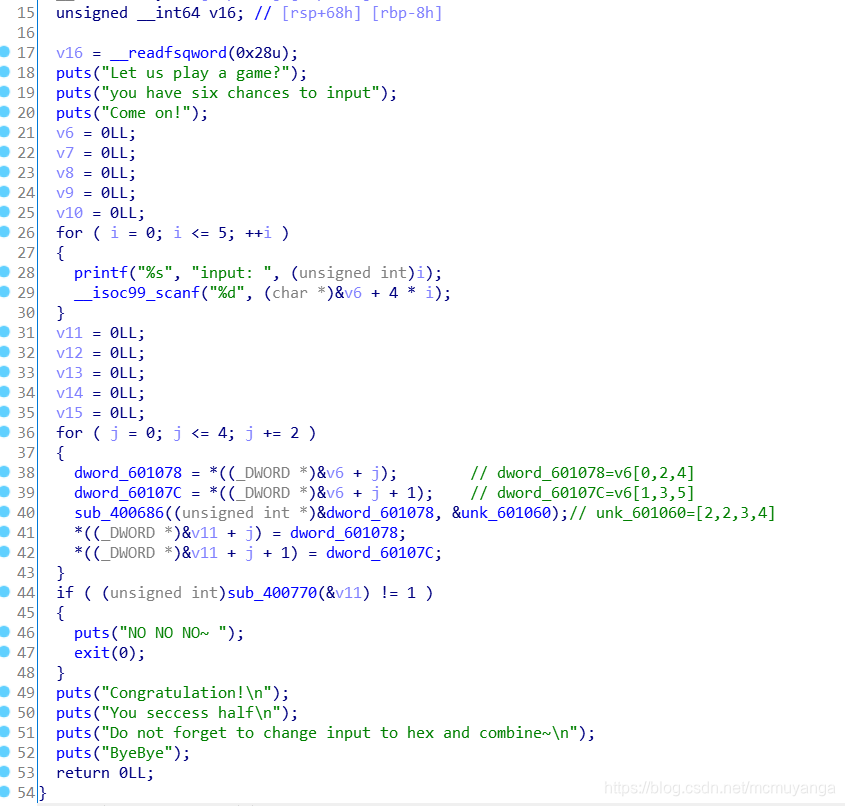

程序很简单,首先让我们输入一个字符串,然后进行中间部分的操作,最后需要满足44行的if判断,看一下sub_400770函数

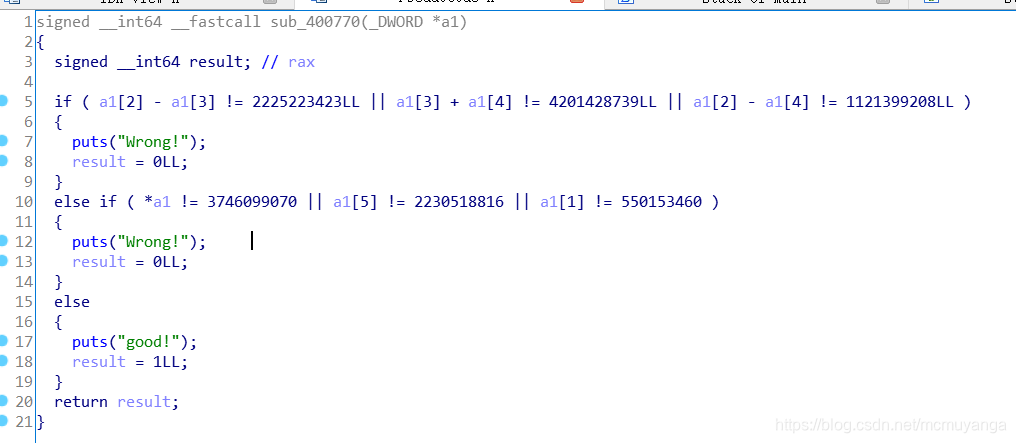

得到几个关系式

a1[2] - a1[3] = 2225223423

a1[3] + a1[4] = 4201428739

a1[2] - a1[4] = 1121399208

a1[0] = 3746099070

a1[5] = 550153460

a1[1] = 550153460

利用z3求解器求一下这几个值

我的python3.7安装z3库的指令python -m pip install z3-solver

from z3 import *

a2,a3,a4 = BitVecs('a2 a3 a4',64)

s = Solver()

s.add(a2 - a3 == 2225223423)

s.add(a3 + a4 == 4201428739)

s.add(a2 - a4 == 1121399208)

if s.check() == sat:

m = s.model()

for i in m:

print("%s = %ld" % (i, m[i].as_long()))

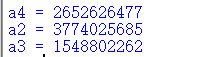

现在我们的a1数组里的值就都知道了a1=[3746099070, 550153460, 3774025685, 1548802262, 2652626477, 2230518816]

关于代码里的一些函数用法,看这篇介绍z3的文章

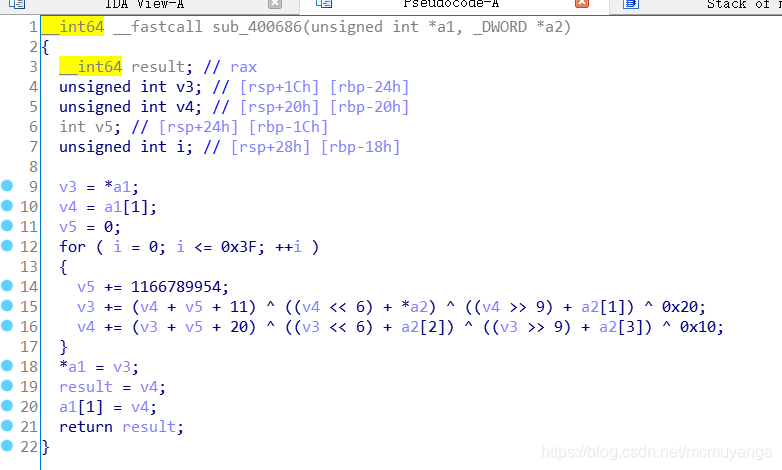

- 程序在main函数的36~43行进行了操作,看一下sub_400686函数

- 上述代码将我们输入的字符串进行了变换,形成了v11数组,也就是sub_400770的参数,这个值我们已经知道了,我们可以将这个进行操作的算法进行逆运算

本人用python去写逆算法太菜了,弄了一大堆报错,没办法了,直接将伪代码复制到c中修改

#include <stdio.h>

int main()

{

unsigned int a[6] = { 3746099070, 550153460, 3774025685, 1548802262, 2652626477, 2230518816 };

unsigned int a2[4] = { 2,2,3,4 };

unsigned int v3, v4;

int v5;

for (int j = 0; j <= 4; j += 2) {

v3 = a[j];

v4 = a[j + 1];

v5 = 1166789954 * 64;

for (int i = 0; i <= 0x3F; ++i) {

v4 -= (v3 + v5 + 20) ^ ((v3 << 6) + a2[2]) ^ ((v3 >> 9) + a2[3]) ^ 0x10;

v3 -= (v4 + v5 + 11) ^ ((v4 << 6) + *a2) ^ ((v4 >> 9) + a2[1]) ^ 0x20;

v5 -= 1166789954;

}

a[j] = v3;

a[j + 1] = v4;

}

for (int i = 0; i < 6; ++i)

/*将整型数组作为字符输出,注意计算机小端排序*/

printf("%c%c%c", *((char*)&a[i] + 2), *((char*)&a[i] + 1), *(char*)&a[i]);

}

[BUUCTF]REVERSE——[GWCTF 2019]xxor的更多相关文章

- [BUUCTF]REVERSE——[GWCTF 2019]pyre

[GWCTF 2019]pyre 附件 步骤: 1.附件是pyc文件,用python打不开,百度后得知用python反编译工具打开,分享一个python反编译在线网站 反编译后是这段代码 #!/usr ...

- 种子爆破&[GWCTF 2019]枯燥的抽奖

伪随机数的爆破,种子爆破 做到了一道题,就是有个伪随机数爆破的漏洞,当时尽管是看到了这两个敏感的函数,但是先去看其他的了,没有看到什么漏洞,所以我当时是准备直接强行爆破,之后看到使用伪随机数爆破的方式 ...

- [BJDCTF2020]Cookie is so stable && [GWCTF 2019]枯燥的抽奖

[BJDCTF2020]Cookie is so stable 进入环境后看到有hint,点击之后查看源代码 提示我们cookie有线索 flag页面是: 需要输入一个username,或许这道题目是 ...

- 刷题记录:[GWCTF 2019]枯燥的抽奖

目录 刷题记录:[GWCTF 2019]枯燥的抽奖 知识点 php伪随机性 刷题记录:[GWCTF 2019]枯燥的抽奖 题目复现链接:https://buuoj.cn/challenges 参考链接 ...

- [GWCTF 2019]re3 wp

[GWCTF 2019]re3 关键点:AES MD5 动态调试 smc自解密 gdb使用 跟进main函数 发现一个典型smc异或自解密 可以用idc脚本 或者python patch 或者动态调试 ...

- [BUUCTF]REVERSE——[2019红帽杯]easyRE

[2019红帽杯]easyRE 附件 步骤: ida载入,没有main函数,就先检索了程序里的字符串 发现了base64加密的特征字符串,双击you found me跟进,找到了调用它的函数,函数很长 ...

- buuctf | [强网杯 2019]随便注

1' and '0,1' and '1 : 单引号闭合 1' order by 3--+ : 猜字段 1' union select 1,database()# :开始注入,发现正则过滤 1' an ...

- [GWCTF 2019]mypassword

这道题(不只这道题以后也一定)要注意控制台中的信息,给出了login.js代码,会把当前用户的用户名和密码填入表单 注册个账号,登录之后给提示不是注入题 浏览一下网站功能,feedback页面可以提交 ...

- [BUUCTF]PWN——[ZJCTF 2019]EasyHeap

[ZJCTF 2019]EasyHeap 附件 步骤: 例行检查,64位程序 试运行一下看看程序大概执行的情况,经典的堆块的菜单 64位ida载入,首先检索字符串,发现了读出flag的函数 看一下每个 ...

随机推荐

- Netty源码分析之Reactor线程模型详解

上一篇文章,分析了Netty服务端启动的初始化过程,今天我们来分析一下Netty中的Reactor线程模型 在分析源码之前,我们先分析,哪些地方用到了EventLoop? NioServerSocke ...

- [loj3256]火灾

将问题差分,即求$\sum_{i=1}^{r}S_{i}(t)-\sum_{i=1}^{l-1}S_{i}(t)$,由于两者类似,不妨考虑前者 构造矩阵$A_{i,j}=S_{j}(i)-S_{j}( ...

- [gym102900H]Rice Arrangement

(可以先阅读题目中关于顺逆时针的定义,避免理解错误) 考虑一盘菜$b_{i}$被$a_{j}$吃掉,对于其最后一次移动:如果是顺时针,则称$b_{i}$的移动区间为$[a_{j},b_{i}]$(若$ ...

- [bzoj2789]Letters

考虑A中第i次出现的j字符,最终位置一定是在B中第i次出现的j字符的位置,然后即求逆序对数量,cdq/线段树即可 1 #include<bits/stdc++.h> 2 using nam ...

- [noi1774]array

容易想到树套树,但数据范围太大,会超时 考虑平衡树的作用,就是将这个区间内的所有数排序,所以可以离线+归并来处理,预处理复杂度$o(n\log n)$,然后考虑维护:1.删除:2.询问 删除操作维护可 ...

- lilypond和弦及其转位的表示

在lilypond,如果要打和弦的话,有所谓的chordmode,命令就是\chordmode {} 要使用chordmode需要一些基本的和弦命名的知识,最好先补一下乐理 实际上lilypond的官 ...

- C/C++ Qt MdiArea 多窗体组件应用

MDI多窗体组件,主要用于设计多文档界面应用程序,该组件具备有多种窗体展示风格,其实现了在父窗体中内嵌多种子窗体的功能,使用MDI组件需要在UI界面中增加mdiArea控件容器,我们所有的窗体创建与操 ...

- 目前国内UI设计师的发展现状如何?

在分析这个问题之前,我们先来说说如何优秀的UI设计师所需要具备的素质是什么,只有做到了以下几点,才有资格在这个行业生存下去的能力,也才有机会展望行业的未来前景. 一位合格的UI设计师必须做到以下3点: ...

- Codeforces 1304F1/F2 Animal Observation(单调队列优化 dp)

easy 题目链接 & hard 题目链接 给出一张 \(n \times m\) 的矩阵,每个格子上面有一个数,你要在每行选出一个点 \((i,t)\),并覆盖左上角为 \((i,t)\), ...

- Pysam 处理bam文件

Pysam可用来处理bam文件 安装: 用 pip 或者 conda即可 使用: Pysam的函数有很多,主要的读取函数有: AlignmentFile:读取BAM/CRAM/SAM文件 Varian ...