PHP命令执行漏洞初探

PHP命令执行漏洞初探

Mirror王宇阳 by

PHP 命令执行

PHP提供如下函数用于执行外部应用程序;例如:system()、shell_exec()、exec()、passthru()

system()

<?php

$host = $argv[1];

system("ping ".$host);

?>

在服务端运行php.exe index.php 192.168.2.1

执行php.exe index.php "|net user"(这里的“|”符号的作用时屏蔽源代码的ping字符)

passthru() — 执行外部程序并且显示原始输出

proc_open() — 执行一个命令,并且打开用来输入/输出的文件指针。

shell_exec() — 通过 shell 环境执行命令,并且将完整的输出以字符串的方式返回。

popen() — 通过 popen() 的参数传递一条命令,并对 popen() 所打开的文件进行执行

eval()

PHP中的eval()函数可以把参数字符串按照PHP代码来动态执行,输入的字符串必须是合法的PHP代码字段并以分号结尾

<?php

eval($_REQUEST['code']);

// $_REQUEST:支持GET和POST两种请求的数据

?>

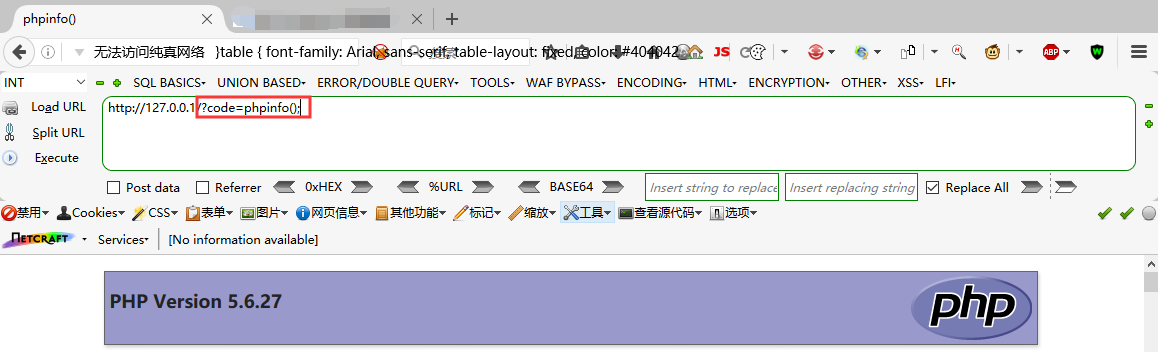

在URL中插入?code=phpinfo();利用GET方法向服务器请求,服务端的index.php处理代码中的eval()函数会将请求的字符串做为PHP代码执行

动态调用

<?php

function T1() {

echo "<script>alert('Hello,World!');</script>";

return 0 ;

}

function T2() {

echo "<script>alert('Error');</script>";

return 0 ;

}

$fun = $_REQUEST['fun'];

echo $fun();

// 当fun的value为:phpinfo时,在php的echo中构成 phpinfo()

?>

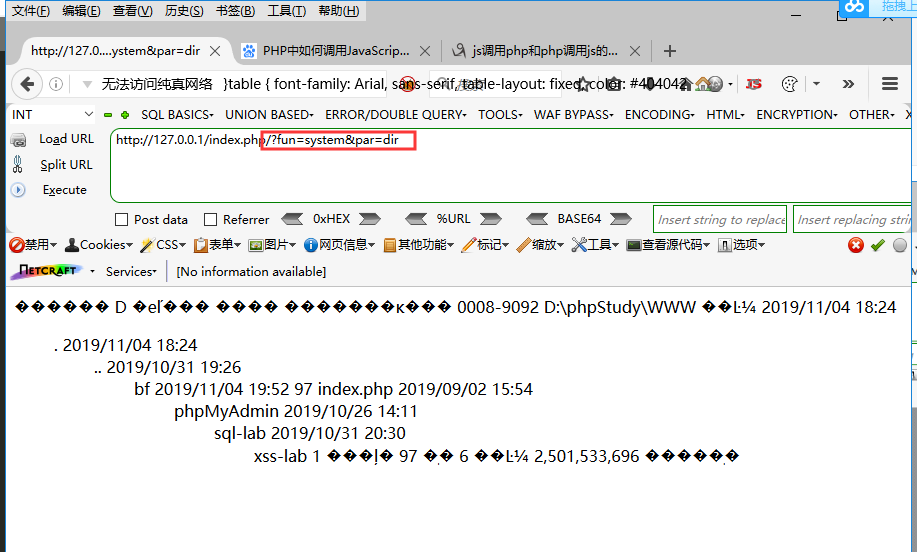

当然了,并不会仅仅只执行一个phpinfo()、T1()……

<?php

$fun = $_GET['fun'];

$par = $_GET['par'];

$fun($par);

?>

PHP的其它危险函数

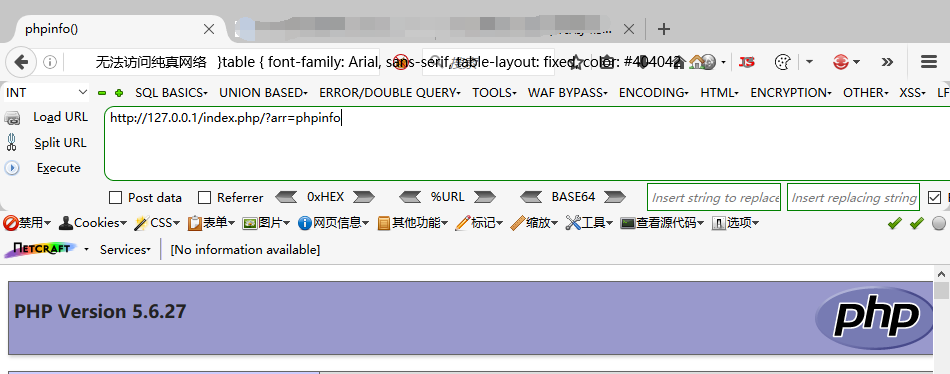

array_map()

<?php

$arr = $_GET['arr'];

$array = array(1,2,3,4,5);

$new_array = array_map($arr, $array);

?>

array_map() 返回用户自定义函数处理后的数组

assert()

bool assert(mixed $assertion [,string $description])

检查一个断言是否为False;把字符串$description作为PHP代码进行执行

preg_replace()

执行一个正则表达式的搜索和替换

mixed preg_replace ( mixed $pattern , mixed $replacement , mixed $subject [, int $limit = -1 [, int &$count ]] )

pattern 要搜索的正则匹配模式

replacement 用于替换的字符串或数组

subject 要进行搜索和替换的字符串或数组

include

include $file

在变量$file可控的情况下,我们就可以包含任意文件,从而达到getshell的目的;

由于不同的配置环境和不同的包含文件分为:远程文件包含和本地文件包含

文件操作函数

copy:拷贝文件

file_get_contents:将整个文件读入为一个字符串

file_put_contents:将一个字符串写入文件

file:把整个文件读入一个数组中

fopen:打开文件或者 URL

move_uploaded_file:将上传的文件移动到新位置

readfile:输出文件

rename:重命名一个文件或目录

rmdir:删除目录

unlink & delete:删除文件

特殊函数

phpinfo():这个文件里面包含了PHP的编译选项,启动的扩展、版本、服务器配置信息、环境变量、操作系统信息、path变量等非常重要的敏感配置信息

使用软连接读取文件内容

symlink():一般是在linux服务器上使用的,为一个目标建立一个连接,在读取这个链接所连接的文件的内容,并返回内容

环境变量

getenv:获取一个环境变量的值

putenv($a) :添加$a到服务器环境变量,但环境变量仅存活于当前请求期间。 在请求结束时环境会恢复到初始状态。

推荐文章: PHP代码审计——常见危险及特殊函数

PHP命令执行漏洞初探的更多相关文章

- HFS远程命令执行漏洞入侵抓鸡黑阔服务器

先来科普一下: HFS是什么? hfs网络文件服务器 2.3是专为个人用户所设计的HTTP档案系统,如果您觉得架设FTP Server太麻烦,那么这个软件可以提供您更方便的网络文件传输系统,下载后无须 ...

- ASP代码审计 -4.命令执行漏洞总结

命令执行漏洞: 保存为cmd.asp,提交链接: http://localhost/cmd.asp?ip=127.0.0.1 即可执行命令 <%ip=request("ip" ...

- Samba 4.x.x全版本存在命令执行漏洞

Samba 4.0.0到4.1.10版本的nmbd(the NetBIOS name services daemon)被发现存在远程命令执行漏洞.CVE编号为CVE-2014-3560.目前官方已经发 ...

- 小白日记36:kali渗透测试之Web渗透-手动漏洞挖掘(二)-突破身份认证,操作系统任意命令执行漏洞

手动漏洞挖掘 ###################################################################################### 手动漏洞挖掘 ...

- JBOSSAS 5.x/6.x 反序列化命令执行漏洞(CVE-2017-12149)

本文主要记录一下JBOSSAS 5.x/6.x 反序列化命令执行漏洞的测试过程 仅供学习 文中利用到漏洞环境由phith0n维护: JBoss 5.x/6.x 反序列化漏洞(CVE-2017-1214 ...

- Kali学习笔记30:身份认证与命令执行漏洞

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 实验环境: Kali机器:192.168.163.13 ...

- FlexPaper 2.3.6 远程命令执行漏洞 附Exp

影响版本:小于FlexPaper 2.3.6的所有版本 FlexPaper (https://www.flowpaper.com) 是一个开源项目,遵循GPL协议,在互联网上非常流行.它为web客户端 ...

- ThinkPHP5.0.21&5.1.* 代码执行和命令执行漏洞利用

ThinkPHP5.0.21&5.1.* 代码执行和命令执行漏洞利用 ThinkPHP5.0.21&5.1.* exploit code execution and command ...

- struts2远程命令执行漏洞S2-045

Apache Struts2最新漏洞(CVE-2017-5638,S02-45) struts2远程命令执行漏洞S2-045 Apache Struts 2被曝存在远程命令执行漏洞,漏洞编号S2-04 ...

随机推荐

- iOS10 openURL方法跳转到设置界面

问题 在iOS10之前,跳转到系统设置界面的某个指定界面的方式如下: //打开定位服务界面 NSURL*url=[NSURL URLWithString:@"prefs:root=Priva ...

- mininet(三)简单的NAT实验

mininet(一)实验环境搭建 mininet(二)简单的路由实验 mininet(三)简单的NAT实验 本次实验拓扑图如下: 假设 Openvswitch switch1是一个带有NAT功能的路由 ...

- JavaScript基础4

数组 创建数组 A.通过构造函数创建数组 * a): var arr=new Array();//定义一个空数组,无长度的空数组. * b):var arr1=new Array(num); * 当 ...

- [TimLinux] JavaScript AJAX接收到的数据转换为JSON格式

1. 接收数据 AJAX接收数据是通过xhr.responseText属性,这是一个属性不是一个方法,这个属性得到的数据为字符串. 2. 字符串内容 当服务器发送的是一个JsonResponse({' ...

- HDU1529-Casher Emploryment(最最...最经典的差分约束 差分约束-最长路+将环变线)

A supermarket in Tehran is open 24 hours a day every day and needs a number of cashiers to fit its n ...

- 洛谷 题解 P5015 【标题统计】 NOIP2018 普及组 T1

没有人用 scanf("%c", &ch) != EOF 吗? scanf 和 EOF 会伤心的. 思路:逐个读入字符,遇到EOF中止,对于每个读入的字符进行判断. 附上考 ...

- linux 通过管道更方便的查询输入记录

history |sort -k4|uniq -f3 -c |sort -n -k2 history:得到输入记录|sort -k4:在第4列进行排序 -k4 第4列 每一列用空格分隔|uniq -f ...

- 【CuteJavaScript】Angular6入门项目(1.构建项目和创建路由)

本文目录 一.项目起步 二.编写路由组件 三.编写页面组件 1.编写单一组件 2.模拟数据 3.编写主从组件 四.编写服务 1.为什么需要服务 2.编写服务 五.引入RxJS 1.关于RxJS 2.引 ...

- 1篇文章搞清楚8种JVM内存溢出(OOM)的原因和解决方法

前言 撸Java的同学,多多少少会碰到内存溢出(OOM)的场景,但造成OOM的原因却是多种多样. 堆溢出 这种场景最为常见,报错信息: java.lang.OutOfMemoryError: Java ...

- python学习-os引入

# 引入import os # 路径处理 -- 外部资源-os # 获取当前的工作路径workspace = os.getcwd() # os模块下的getcwd函数print(workspace) ...