初识Cobalt Strike

简介

Cobalt Strike 一款以metasploit为基础的GUI的框架式渗透工具,集成了端口转发、服务扫描,自动化溢出,多模式端口监听,win exe木马生成,win dll木马生成,java木马生成,office宏病毒生成,木马捆绑;钓鱼攻击包括:站点克隆,目标信息获取,java执行,浏览器自动攻击等等。而Cobalt Strike 3.0已经不再使用Metasploit框架而作为一个独立的平台使用,当然可以结合Armitage进行使用。

Cobalt Strike 3.0 延用了其强大的团体服务器功能,能让多个攻击者同时连接到团体服务器上,共享攻击资源与目标信息和sessions。当然,在使用Cobalt Strike之前,需要安装java环境

配置

安装java环境,最好配置1.8

附上流程

解压缩文件并移动至/opt

tar -xzvf jdk-8u91-linux-x64.tar.gz mv jdk1.8.0_91 /opt cd /opt/jdk1.8.0_91

设置环境变量

执行 gedit ~/.bashrc , 并添加下列内容 # install JAVA JDK

export JAVA_HOME=/opt/jdk1.8.0_91

export CLASSPATH=.:${JAVA_HOME}/lib

export PATH=${JAVA_HOME}/bin:$PATH

保存退出

执行 source ~/.bashrc

安装并注册

update-alternatives --install /usr/bin/java java /opt/jdk1.8.0_91/bin/java 1

update-alternatives --install /usr/bin/javac javac /opt/jdk1.8.0_91/bin/javac 1

update-alternatives --set java /opt/jdk1.8.0_91/bin/java

update-alternatives --set javac /opt/jdk1.8.0_91/bin/javac

查看结果

update-alternatives --config java

update-alternatives --config javac

java -version

服务端

配置服务端ip和认证密码

chmod+x teamserver

./teamserver ip password

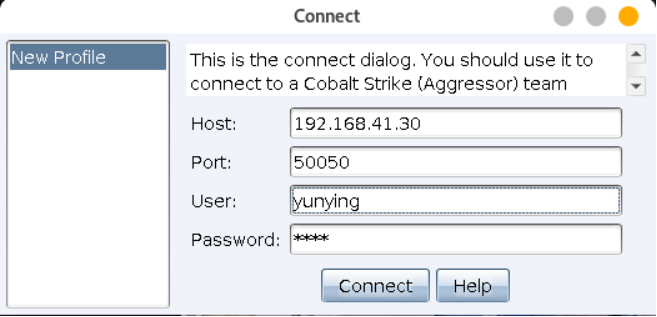

客户端

java -XX:+AggressiveHeap -XX:+UseParallelGC -jar cobaltstrike.jar $*

Listeners

使用Cobalt Strike首先需要创建一个Listener,依次点击 Cobalt Strike->Listeners ,然后点击Add便可以创建自己想要的Listeners了,Cobalt Strike3.0包括

- windows/beacon_dns/reverse_dns_txt

- windows/beacon_dns/reverse_http

- windows/beacon_http/reverse_http

- windows/beacon_https/reverse_https

- windows/beacon_smb/bind_pipe

- windows/foreign/reverse_dns_txt

- windows/foreign/reverse_http

- windows/foreign/reverse_https

- windows/foreign/reverse_tcp

其中windows/beacon 是Cobalt Strike自带的模块,包括dns,http,https,smb四种方式的监听器,windows/foreign 为外部监听器,即msf或者Armitage的监听器。

选择监听器以后,host会自动填写我们开启服务时的ip,配置监听端口,然后保存,监听器就创建好了。

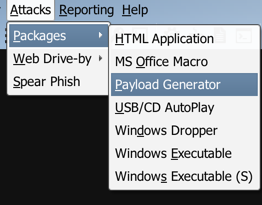

Attacks

创建好监听器,下面就需要配置客户端了,Cobalt Strike包括多种攻击方式,其中Packages包括如下几种:

HTML Application生成恶意的HTA木马文件;MS Office Macro生成office宏病毒文件;Payload Generator生成各种语言版本的payload;USB/CD AutoPlay生成利用自动播放运行的木马文件;Windows Dropper捆绑器,能够对文档类进行捆绑;Windows Executable生成可执行exe木马;Windows Executable(S)生成无状态的可执行exe木马。

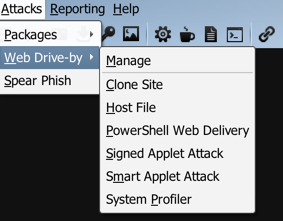

Web Drive-by(钓鱼攻击)包括如下几个模块:

Manage对开启的web服务进行管理;Clone Site克隆网站,可以记录受害者提交的数据;Host File提供一个文件下载,可以修改Mime信息;PowerShell Web Delivery类似于msf 的web_delivery ;Signed Applet Attack使用java自签名的程序进行钓鱼攻击;Smart Applet Attack自动检测java版本并进行攻击,针对Java 1.6.0_45以下以及Java 1.7.0_21以下版本;System Profiler用来获取一些系统信息,比如系统版本,Flash版本,浏览器版本等。

Spear Phish 是用来邮件钓鱼的模块。

View

View模块可以方便测试者查看各个模块,图形化的界面可以方便的看到受害者机器的各个信息。

Applications显示受害者机器的应用信息;Credentials显示受害者机器的凭证信息,能更方便的进行后续渗透;Downloads文件下载;Event Log可以看到事件日志,清楚的看到系统的事件,并且团队可以在这里聊天;Keystrokes查看键盘记录;Proxy Pivots查看代理信息;Screenshots查看屏幕截图;Script Console在这里可以加载各种脚本以增强功能,脚本地址戳我;Targets查看目标;Web Log查看web日志。

还有Reporting的功能就不介绍了,主要就是出报告用的。

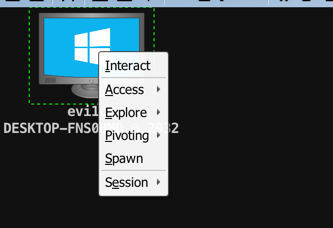

Beacon

Beacon可以选择通过DNS还是HTTP协议出口网络,你甚至可以在使用Beacon通讯过程中切换HTTP和DNS。其支持多主机连接,部署好Beacon后提交一个要连回的域名或主机的列表,Beacon将通过这些主机轮询。目标网络的防护团队必须拦截所有的列表中的主机才可中断和其网络的通讯。

通过种种方式获取shell以后(比如直接运行生成的exe),就可以使用beacon了,右击电脑,Interact,则可打开Beacon Console;

在beacon处输入help,则可以看到详细说明:

beacon> help Beacon Commands

=============== Command Description

------- -----------

browserpivot Setup a browser pivot session

bypassuac Spawn a session in a high integrity process

cancel Cancel a download that's in-progress

cd Change directory

checkin Call home and post data

clear Clear beacon queue

covertvpn Deploy Covert VPN client

desktop View and interact with target's desktop

dllinject Inject a Reflective DLL into a process

download Download a file

downloads Lists file downloads in progress

drives List drives on target

elevate Try to elevate privileges

execute Execute a program on target

exit Terminate the beacon session

getsystem Attempt to get SYSTEM

getuid Get User ID

hashdump Dump password hashes

help Help menu

inject Spawn a session in a specific process

jobkill Kill a long-running post-exploitation task

jobs List long-running post-exploitation tasks

kerberos_ccache_use Apply kerberos ticket from cache to this session

kerberos_ticket_purge Purge kerberos tickets from this session

kerberos_ticket_use Apply kerberos ticket to this session

keylogger Inject a keystroke logger into a process

kill Kill a process

link Connect to a Beacon peer over SMB

logonpasswords Dump credentials and hashes with mimikatz

ls List files

make_token Create a token to pass credentials

mimikatz Runs a mimikatz command

mkdir Make a directory

mode dns Use DNS A as data channel (DNS beacon only)

mode dns-txt Use DNS TXT as data channel (DNS beacon only)

mode http Use HTTP as data channel

mode smb Use SMB peer-to-peer communication

net Network and host enumeration tool

note Assign a note to this Beacon

portscan Scan a network for open services

powershell Execute a command via powershell

powershell-import Import a powershell script

ps Show process list

psexec Use a service to spawn a session on a host

psexec_psh Use PowerShell to spawn a session on a host

pth Pass-the-hash using Mimikatz

pwd Print current directory

rev2self Revert to original token

rm Remove a file or folder

rportfwd Setup a reverse port forward

runas Execute a program as another user

screenshot Take a screenshot

shell Execute a command via cmd.exe

sleep Set beacon sleep time

socks Start SOCKS4a server to relay traffic

socks stop Stop SOCKS4a server

spawn Spawn a session

spawnas Spawn a session as another user

spawnto Set executable to spawn processes into

steal_token Steal access token from a process

timestomp Apply timestamps from one file to another

unlink Disconnect from parent Beacon

upload Upload a file

wdigest Dump plaintext credentials with mimikatz

winrm Use WinRM to spawn a session on a host

wmi Use WMI to spawn a session on a host

对于某个模块的使用方式可以直接使用help查看,如

beacon> help browserpivot

Use: browserpivot [pid] [x86|x64]

browserpivot [stop] Setup a Browser Pivot into the specified process. To hijack authenticated

web sessions, make sure the process is an Internet Explorer tab. These

processes have iexplore.exe as their parent process. Use "browserpivot stop" to tear down the browser pivoting sessions

associated with this Beacon.

下面主要介绍几个好玩儿的功能。这里为了能快速显示结果,可以设置

beacon>sleep 0

Browserpivot

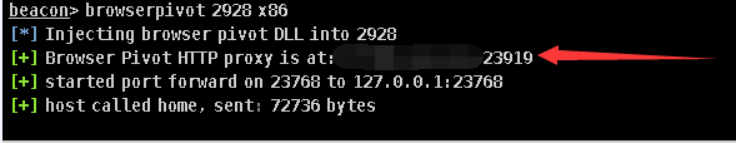

用户注入受害者浏览器进程,然后开启HTTP代理,之后就可以登录受害者登录的网站了。

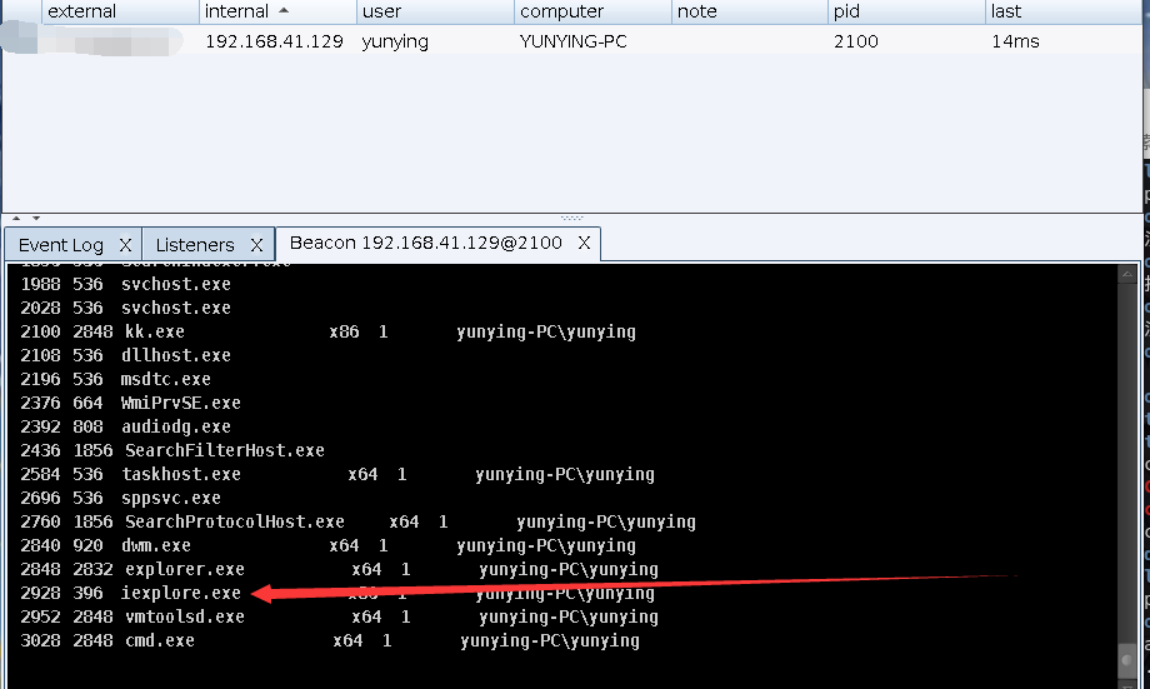

使用方式,ps找到浏览器进程:

注入进程:

beacon> browserpivot 3452 x64

置本地浏览器代理:

当受害者登录某网站账号以后,通过代理,本机浏览器同样登录该网站:

当然当被攻击者关闭浏览器的时候,代理也就失效了,关闭此代理可使用如下命令:

browserpivot stop

可以通过代理可以直接连接msf是真的很强。

学习链接:

https://evi1cg.me/archives/Cobalt_strike.html

https://xz.aliyun.com/t/3975

https://www.cnblogs.com/haq5201314/p/7040832.html

https://github.com/rsmudge/ElevateKit

https://www.cnblogs.com/-qing-/p/11517769.html#autoid-0-2-4

https://www.freebuf.com/column/149236.html

https://klionsec.github.io/2017/09/23/cobalt-strike/

tar -xzvf jdk-8u91-linux-x64.tar.gz

mv jdk1.8.0_91 /opt

cd /opt/jdk1.8.0_91

初识Cobalt Strike的更多相关文章

- Cobalt Strike 服务器搭建及使用

Cobalt Strike使用中的一些坑(一) http://www.cnblogs.com/miaodaren/articles/7829793.html cobaltstrike3.8服务器搭建及 ...

- Cobalt Strike DNS通讯实例

一.域名设置 如果没有域名,可以参考另一篇博客,申请Freenom免费域名,并使用DNSPod解析 链接:https://www.cnblogs.com/ssooking/p/6364639.html ...

- [工具]Cobalt Strike 3.13 TeamServer for Windows

Cobalt Strike 3.13 TeamServer for Windows 0x001 环境 CS 3.12 或 3.13 Kali或Win最好安装jdk1.8.5或之后版本 设置环境变量,如 ...

- Cobalt Strike 学习

前言 本文以一个模拟的域环境为例对 Cobalt Strike 的使用实践一波. 环境拓扑图如下: 攻击者(kali) 位于 192.168.245.0/24 网段,域环境位于 192.168.31. ...

- Cobalt Strike深入使用

System Profiler使用 System Profiler 模块,搜集目标的各类机器信息(操作系统版本,浏览器版本等) Attacks->web drive-by->System ...

- Cobalt Strike 3.13的新功能

Cobalt Strike 3.13现已推出.此版本添加了TCP Beacong,进程参数欺骗,并将Obfuscate和Sleep功能扩展到SMB和TCP Beacons. TCP Beacon Co ...

- (转载)Cobalt Strike tutorial下针对CVE-2017-0199利用

CVE-2017-0199利用OLE对象嵌入Word / RTF文档的方式,使得可以在没有用户交互的情况下执行其内容.OLE由许多不同的程序支持,OLE通常用于使在另一个程序中可用的程序中创建的内容. ...

- Cobalt strike 第二节生成报告

0x00前言: 上一节我们说了怎么连接到服务器 0x01生成报告: 首先打开Cobalt Strike 点击Cobalt Strike -> Preferences Preferences Pe ...

- cobalt strike 第一节连接到团队的服务器

介绍:Cobalt Strike 一款以metasploit为基础的GUI的框架式渗透工具,集成了端口转发.服务扫描,自动化溢出,多模式端口监听,win exe木马生成,win dll木马生成,jav ...

随机推荐

- UTF-8 AND UTF-8 without BOM(遇到了这个问题 郁闷了会儿)

两者的区别: Unicode规范中有一个BOM的概念.BOM——Byte Order Mark,就是字节序标记.在这里找到一段关于BOM的说明: 在UCS 编码中有一个叫做"ZERO WID ...

- C 实战练习题目2

题目:企业发放的奖金根据利润提成. 利润(I)低于或等于10万元时,奖金可提10%: 利润高于10万元,低于20万元时,低于10万元的部分按10%提成,高于10万元的部分,可提成7.5%: 20万到4 ...

- 一文上手Tensorflow2.0(四)

系列文章目录: Tensorflow2.0 介绍 Tensorflow 常见基本概念 从1.x 到2.0 的变化 Tensorflow2.0 的架构 Tensorflow2.0 的安装(CPU和GPU ...

- HDU - 1166 树状数组模板(线段树也写了一遍)

题意: 汉语题就不说题意了,用到单点修改和区间查询(树状数组和线段树都可以) 思路: 树状数组的单点查询,单点修改和区间查询. 树状数组是巧妙运用二进制的规律建树,建树就相当于单点修改.这里面用到一个 ...

- Codeforces #614 div.2 (A-E)

A ConneR and the A.R.C. Markland-N #include <bits/stdc++.h> using namespace std; #define ll l ...

- Java数据类型与mysql对应表

- JavaScript实现哈希表

JavaScript实现哈希表 一.哈希表简介 1.1.认识哈希表 哈希表通常是基于数组实现的,但是相对于数组,它存在更多优势: 哈希表可以提供非常快速的插入-删除-查找操作: 无论多少数据,插入和删 ...

- MATLAB 随机过程基本理论

一.平稳随机过程 1.严平稳随机过程 clc clear n=0:1000; x=randn(1,1001); subplot(211),plot(n,x); xlabel('n');ylabel(' ...

- Unix 下 使用 RVM 管理 Ruby 和 gem

转载:http://www.ibm.com/developerworks/cn/aix/library/au-aix-manage-ruby/ 尽管 Internet Relay Chat.论坛和 ...

- 实验十一 MySQLl备份与恢复2

实验十一 MySQL备份与恢复 一. 实验内容: 1. 使用SQL语句导入和导出表数据 2. 使用客户端工具备份还原数据库 3. 使用日志文件恢复数据库 二. 实验项目:学生成绩数据库 创建用于学 ...