Let's Encrypt,免费好用的 HTTPS 证书

很早之前我就在关注 Let's Encrypt 这个免费、自动化、开放的证书签发服务。它由 ISRG(Internet Security Research Group,互联网安全研究小组)提供服务,而 ISRG 是来自于美国加利福尼亚州的一个公益组织。Let's Encrypt 得到了 Mozilla、Cisco、Akamai、Electronic Frontier Foundation 和 Chrome 等众多公司和机构的支持,发展十分迅猛。

申请 Let's Encrypt 证书不但免费,还非常简单,虽然每次只有 90 天的有效期,但可以通过脚本定期更新,配好之后一劳永逸。经过一段时间的观望,我也正式启用 Let's Encrypt 证书了,本文记录本站申请过程和遇到的问题。

我没有使用 Let's Encrypt 官网提供的工具来申请证书,而是用了 acme-tiny 这个更为小巧的开源工具。以下内容基本按照 acme-tiny 的说明文档写的,省略了一些我不需要的步骤。

ACME 全称是 Automated Certificate Management Environment,直译过来是自动化证书管理环境的意思,Let's Encrypt 的证书签发过程使用的就是 ACME 协议。有关 ACME 协议的更多资料可以在这个仓库找到。

创建帐号

首先创建一个目录,例如 ssl,用来存放各种临时文件和最后的证书文件。进入这个目录,创建一个 RSA 私钥用于 Let's Encrypt 识别你的身份:

openssl genrsa > account.key

创建 CSR 文件

接着就可以生成 CSR(Certificate Signing Request,证书签名请求)文件了。在这之前,还需要创建域名私钥(一定不要使用上面的账户私钥),根据证书不同类型,域名私钥也可以选择 RSA 和 ECC 两种不同类型。以下两种方式请根据实际情况二选一。

1)创建 RSA 私钥(兼容性好):

openssl genrsa > domain.key

2)创建 ECC 私钥(部分老旧操作系统、浏览器不支持。优点是证书体积小):

BASH#secp256r1

openssl ecparam -genkey -name secp256r1 | openssl ec -out domain.key #secp384r1

openssl ecparam -genkey -name secp384r1 | openssl ec -out domain.key

有关 ECC 证书的更多介绍,请点击这里。

有了私钥文件,就可以生成 CSR 文件了。在 CSR 中推荐至少把域名带 www 和不带 www 的两种情况都加进去,其它子域可以根据需要添加(目前一张证书最多可以包含 100 个域名):

[root@iZ2ze8qusdyye37v8p5qcfZ ssl]# find / -name "openssl.cnf"

/etc/pki/tls/openssl.cnf [root@iZ2ze8qusdyye37v8p5qcfZ ssl]# openssl req -new -sha256 -key domain.key -subj "/" -reqexts SAN -config <(cat /etc/pki/tls/openssl.cnf <(printf "[SAN]\nsubjectAltName=DNS:tongyirong.net,DNS:www.tongyirong.net")) > domain.csr

执行这一步时,如果提示找不到 /etc/ssl/openssl.cnf 文件,请看看 /etc/pki/tls/openssl.cnf 是否存在。如果还是不行,也可以使用交互方式创建 CSR(需要注意 Common Name 必须为你的域名):

openssl req -new -sha256 -key domain.key -out domain.csr

配置验证服务

我们知道,CA 在签发 DV(Domain Validation)证书时,需要验证域名所有权。传统 CA 的验证方式一般是往 admin@yoursite.com 发验证邮件,而 Let's Encrypt 是在你的服务器上生成一个随机验证文件,再通过创建 CSR 时指定的域名访问,如果可以访问则表明你对这个域名有控制权。

首先创建用于存放验证文件的目录,例如:

[root@iZ2ze8qusdyye37v8p5qcfZ ssl]# mkdir ~/www/challenges/ -p

[root@iZ2ze8qusdyye37v8p5qcfZ ssl]# cd ~/www/challenges/

[root@iZ2ze8qusdyye37v8p5qcfZ challenges]# pwd

/root/www/challenges

然后配置一个 HTTP 服务,以 Nginx 为例:

[root@iZ2ze8qusdyye37v8p5qcfZ ~]# cd /root/www/challenges/

[root@iZ2ze8qusdyye37v8p5qcfZ challenges]# ls

[root@iZ2ze8qusdyye37v8p5qcfZ challenges]# touch www.tongyirong.net.conf

[root@iZ2ze8qusdyye37v8p5qcfZ challenges]# vim www.tongyirong.net.conf

server {

server_name www.tongyirong.net tongyirong.net; location ^~ /.well-known/acme-challenge/ {

alias /home/xxx/www/challenges/;

try_files $uri =;

} location / {

rewrite ^/(.*)$ https://tongyirong.net/$1 permanent;

}

}

[root@iZ2ze8qusdyye37v8p5qcfZ challenges]#

以上配置优先查找 ~/www/challenges/ 目录下的文件,如果找不到就重定向到 HTTPS 地址。这个验证服务以后更新证书还要用到,建议一直保留。

获取网站证书

先把 acme-tiny 脚本保存到之前的 ssl 目录:

wget https://raw.githubusercontent.com/diafygi/acme-tiny/master/acme_tiny.py

指定账户私钥、CSR 以及验证目录,执行脚本:

python acme_tiny.py --account-key ./account.key --csr ./domain.csr --acme-dir ~/www/challenges/ > ./signed.crt

如果一切正常,当前目录下就会生成一个 signed.crt,这就是申请好的证书文件。

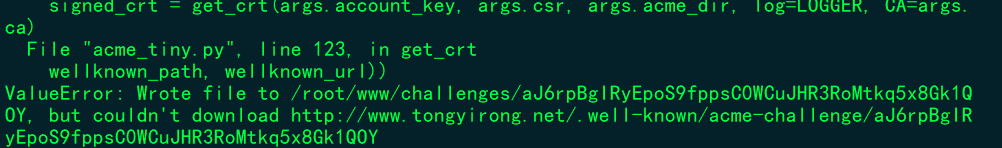

如果你把域名 DNS 解析放在国内,这一步很可能会遇到类似这样的错误:

ValueError: Wrote file to /home/xxx/www/challenges/oJbvpIhkwkBGBAQUklWJXyC8VbWAdQqlgpwUJkgC1Vg, but couldn't download http://www.yoursite.com/.well-known/acme-challeng

e/oJbvpIhkwkBGBAQUklWJXyC8VbWAdQqlgpwUJkgC1Vg

这是因为你的域名很可能在国外无法解析,可以找台国外 VPS 验证下。我的域名最近从 DNSPod 换到了阿里云解析,最后又换到了 CloudXNS,就是因为最近前两家在国外都很不稳定。如果你也遇到了类似情况,可以暂时使用国外的 DNS 解析服务商,例如 dns.he.net。如果还是搞不定,也可以试试「Neilpang/le」这个工具的 DNS Mode。

搞定网站证书后,还要下载 Let's Encrypt 的中间证书。我在之前的文章中讲过,配置 HTTPS 证书时既不要漏掉中间证书,也不要包含根证书。在 Nginx 配置中,需要把中间证书和网站证书合在一起:

wget -O - https://letsencrypt.org/certs/lets-encrypt-x3-cross-signed.pem > intermediate.pem

cat signed.crt intermediate.pem > chained.pem

为了后续能顺利启用 OCSP Stapling,我们再把根证书和中间证书合在一起:

wget -O - https://letsencrypt.org/certs/isrgrootx1.pem > root.pem

cat intermediate.pem root.pem > full_chained.pem

最终,修改 Nginx 中有关证书的配置并 reload 服务即可:

ssl_certificate ~/www/ssl/chained.pem;

ssl_certificate_key ~/www/ssl/domain.key;

Nginx 中与 HTTPS 有关的配置项很多,这里不一一列举了。

配置自动更新

Let's Encrypt 签发的证书只有 90 天有效期,推荐使用脚本定期更新。例如我就创建了一个 renew_cert.sh 并通过 chmod a+x renew_cert.sh 赋予执行权限。文件内容如下:

BASH#!/bin/bash cd /home/xxx/www/ssl/

python acme_tiny.py --account-key account.key --csr domain.csr --acme-dir /home/xxx/www/challenges/ > signed.crt || exit

wget -O - https://letsencrypt.org/certs/lets-encrypt-x3-cross-signed.pem > intermediate.pem

cat signed.crt intermediate.pem > chained.pem

service nginx reload

crontab 中使用绝对路径比较保险,crontab -e 加入以下内容:

* * /home/xxx/shell/renew_cert.sh >/dev/null >&

这样以后证书每个月都会自动更新,一劳永逸。实际上,Let's Encrypt 官方将证书有效期定为 90 天一方面是为了更安全,更重要的是鼓励用户采用自动化部署方案。

个人建议:对于个人用户来说,如果非常在意证书兼容性,可以购买 RapidSSL Standard 或者 Comodo Positive SSL 这两种证书。其中 RapidSSL 证书一共才三级,比较小;Comodo Positive 有四级,但可以申请 ECC 证书;二者都有着不错的兼容性,也非常廉价(一年不到 10$)。当然,如果不用考虑 Windows XP 用户,那么强烈推荐 Let's Encrypt!

更新:Let's Encrypt 已经支持 Windows XP 和签发 ECC 证书,对于个人用户来说,目前 Let's Encrypt 无疑是最好的选择。

Let's Encrypt,免费好用的 HTTPS 证书的更多相关文章

- Let's Encrypt,免费好用的 HTTPS 证书

转自: https://imququ.com/post/letsencrypt-certificate.html?hmsr=toutiao.io&utm_medium=toutiao.io ...

- 免费靠谱的 Let’s Encrypt 免费 https 证书申请全过程

申请 Let’s Encrypt证书的原因: 现在阿里云等都有免费的 https 证书,为什么还要申请这个呢(估计也是因为阿里云这些有免费证书的原因,所以 Let’s Encrypt 知道的人其实并不 ...

- 免费 Https 证书(Let's Encrypt)申请与配置

之前要申请免费的 https 证书操作步骤相当麻烦,今天看到有人在讨论,就搜索了一下.发现现在申请步骤简单多了. 1. 下载 certbot git clone https://github.com/ ...

- 全民https时代,Let's Encrypt免费SSL证书的申请及使用(Tomcat版)

近几年,在浏览器厂商的强力推动下,HTTPS的使用率大增.据统计,Firefox加载的网页中启用HTTPS的占比为67%,谷歌搜索结果中HTTPS站点占比已达50%,HTTPS网站已获得浏览器和搜索引 ...

- Let's Encrypt 免费通配 https 签名证书 安装方法2 ,安卓签名无法认证!

Let's Encrypt 免费通配 https 签名证书 安装方法 按照上文 配置完毕后你会发现 在pc浏览器中正常访问,在手机浏览器中无法认证 你只需要安装一个或多个中级证书 1.查看Nginx ...

- Let's Encrypt 免费SSL证书

Let's Encrypt免费又好用的证书,废话不多说. 假设我的域名为:163.org 1.克隆代码 git clone https://github.com/letsencrypt/le ...

- 给你的网站免费配置上 HTTPS 证书

现在越来越多的网站或服务增加了 HTTPS 证书,苹果 AppStore.微信小程序等也已强制要求开发者需提供 HTTPS 的后端接口.在阿里云 / 腾讯云上有一年期的免费赛门铁克 SSL 证书可供尝 ...

- LNMP安装Let’s Encrypt 免费SSL证书方法:自动安装与手动配置Nginx

前几天介绍了最新StartSSL免费SSL申请与配置,很多人看到部落介绍SSL证书安装时总是推荐了OneinStack,因为OneinStack提供了一键添加和配置Let's Encrypt 免费SS ...

- 教你快速撸一个免费HTTPS证书

摘要: 免费 HTTPS 证书,了解一下? HTTPS 已成为业界标准,这篇博客将教你申请Let's Encrypt的免费 HTTPS 证书. 本文的操作是在 Ubuntu 16.04 下进行,使用 ...

随机推荐

- 题目1031:xxx定律

题目描述: 对于一个数n,如果是偶数,就把n砍掉一半:如果是奇数,把n变成 3*n+ 1后砍掉一半,直到该数变为1为止. 请计算需要经过几步才能将n变到1,具体可见样例. 输入: 测试包含多个用例,每 ...

- 在foxmail和outlook中设置QQ邮箱、gmail邮箱、新浪邮箱、微软邮箱、网易邮箱等的方法

怎么用邮件客户端如outlook和foxmail来设置各种邮箱 很多人平时都是在网页上面收发邮件,这个很简单,不用其他的设置,不过在客户端上设置收发邮件还是很不错的,今天就来讲讲各种邮箱在outloo ...

- VLOOKUP函数常用套路大全

今天和大家来说说VLOOKUP的那些事儿,深入了解一下VLOOKUP函数的各种用法,看看这位大众情人还藏着多少不为人知的秘密.函数的语法为:VLOOKUP(要找谁,在哪儿找,返回第几列的内容,精确找还 ...

- 3Des加解密 C#--->Java

Java的Byte范围为-128至127,c#的Byte范围是0-255.核心是确定Mode和Padding,关于这两个的意思可以搜索3DES算法相关文章. C#采用CBC Mode,PKCS7 Pa ...

- 处理win7任务栏通知区域图标异常问题

故障现象:安装的某软件比如QQ,应用程序运行图标始终没有在win7任务栏通知区域显示出来,经观查发现win7任务栏通知区域有几个已删除应用的图标出现,应该是有故障了. 故障现象一:已经卸载的程序,还在 ...

- php后台开源框架

1,OneBase 官网首页:https://onebase.org 后台演示:https://demo.onebase.org/admin.php 接口演示:https://demo.onebase ...

- mac下利用Breakpad的dump文件进行调试

一.前情回顾 最近把公司的一个视频处理程序更新了一个版本,准备提交测试的发现了崩溃的情况.这个程序采用Qt和ffmpeg技术栈开发,主要用于对视频进行渲染拼接处理,在Windows和mac两个平台同时 ...

- Mac下安装virtualenv, 并在PyCharm中使用

今天在安装一个leader写的package的时候,同事建议安装到虚拟环境中,再在PyCharm里使用该虚拟环境即可.此处记录下经过: 开发Python应用的时候,有时会遇到不同的Python应用依赖 ...

- [日常] Codeforces Round #440 Div.2 大力翻车实况

上次打了一发ABC然后大力翻车...上午考试又停电+Unrated令人非常滑稽...下午终于到了CF比赛... 赛前大力安利了一发然后拉了老白/ $ljm$ / $wcx$ 一起打, 然后搞了个 TI ...

- 系统右键添加cmd命令

我们运行cmd.exe时,会发现刚刚打开时,一般提示在默认路径下: 有时候我们希望直接能够切换到某个路径下运行程序或者做某些工作,那么切换路径可能就会比较麻烦.下面我们介绍一种比较实用的方法,用鼠标右 ...