shiro 获取请求头中的 rememberMe

前言:

上一篇提到了, 将 sessionId 放到请求头中去, 那rememberMe是否也可以放到请求头中去呢.

其实不管是sessionId还是rememberMe, shiro都会默认往cookie里面放, 那么rememberMe肯定也是可以放到请求头中去的.

有兴趣的朋友可以去看看 org.apache.shiro.web.mgt.CookieRememberMeManager 的实现.

废话不多说了, 直接上实现吧.

一. 实现

import org.apache.shiro.codec.Base64;

import org.apache.shiro.mgt.AbstractRememberMeManager;

import org.apache.shiro.subject.Subject;

import org.apache.shiro.subject.SubjectContext;

import org.apache.shiro.web.servlet.ShiroHttpServletRequest;

import org.apache.shiro.web.subject.WebSubjectContext;

import org.apache.shiro.web.util.WebUtils;

import org.slf4j.Logger;

import org.slf4j.LoggerFactory; import javax.servlet.ServletRequest;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse; public class HeaderRememberMeManager extends AbstractRememberMeManager { private static final Logger log = LoggerFactory.getLogger(HeaderRememberMeManager.class); // header 中 固定使用的 key

public static final String DEFAULT_REMEMBER_ME_HEADER_NAME = "remember-me"; @Override

protected void rememberSerializedIdentity(Subject subject, byte[] serialized) {

if (!WebUtils.isHttp(subject)) {

if (log.isDebugEnabled()) {

String msg = "Subject argument is not an HTTP-aware instance. This is required to obtain a servlet request and response in order to set the rememberMe cookie. Returning immediately and ignoring rememberMe operation.";

log.debug(msg);

} } else {

HttpServletResponse response = WebUtils.getHttpResponse(subject);

String base64 = Base64.encodeToString(serialized);

// 设置 rememberMe 信息到 response header 中

response.setHeader(DEFAULT_REMEMBER_ME_HEADER_NAME, base64);

}

} private boolean isIdentityRemoved(WebSubjectContext subjectContext) {

ServletRequest request = subjectContext.resolveServletRequest();

if (request == null) {

return false;

} else {

Boolean removed = (Boolean) request.getAttribute(ShiroHttpServletRequest.IDENTITY_REMOVED_KEY);

return removed != null && removed;

}

} @Override

protected byte[] getRememberedSerializedIdentity(SubjectContext subjectContext) {

if (!WebUtils.isHttp(subjectContext)) {

if (log.isDebugEnabled()) {

String msg = "SubjectContext argument is not an HTTP-aware instance. This is required to obtain a servlet request and response in order to retrieve the rememberMe cookie. Returning immediately and ignoring rememberMe operation.";

log.debug(msg);

} return null;

} else {

WebSubjectContext wsc = (WebSubjectContext) subjectContext;

if (this.isIdentityRemoved(wsc)) {

return null;

} else {

HttpServletRequest request = WebUtils.getHttpRequest(wsc);

// 在request header 中获取 rememberMe信息

String base64 = request.getHeader(DEFAULT_REMEMBER_ME_HEADER_NAME);

if ("deleteMe".equals(base64)) {

return null;

} else if (base64 != null) {

base64 = this.ensurePadding(base64);

if (log.isTraceEnabled()) {

log.trace("Acquired Base64 encoded identity [" + base64 + "]");

} byte[] decoded = Base64.decode(base64);

if (log.isTraceEnabled()) {

log.trace("Base64 decoded byte array length: " + (decoded != null ? decoded.length : 0) + " bytes.");

} return decoded;

} else {

return null;

}

}

}

} private String ensurePadding(String base64) {

int length = base64.length();

if (length % 4 != 0) {

StringBuilder sb = new StringBuilder(base64); for (int i = 0; i < length % 4; ++i) {

sb.append('=');

} base64 = sb.toString();

} return base64;

} @Override

protected void forgetIdentity(Subject subject) {

if (WebUtils.isHttp(subject)) {

HttpServletRequest request = WebUtils.getHttpRequest(subject);

HttpServletResponse response = WebUtils.getHttpResponse(subject);

this.forgetIdentity(request, response);

} } @Override

public void forgetIdentity(SubjectContext subjectContext) {

if (WebUtils.isHttp(subjectContext)) {

HttpServletRequest request = WebUtils.getHttpRequest(subjectContext);

HttpServletResponse response = WebUtils.getHttpResponse(subjectContext);

this.forgetIdentity(request, response);

}

} private void forgetIdentity(HttpServletRequest request, HttpServletResponse response) {

//设置删除标示

response.setHeader(DEFAULT_REMEMBER_ME_HEADER_NAME, "deleteMe");

}

}

二. 配置

<bean id="credentialsMatcher" class="org.apache.shiro.authc.credential.HashedCredentialsMatcher">

<property name="hashAlgorithmName" value="MD5"/>

<property name="hashIterations" value="1"/>

<property name="storedCredentialsHexEncoded" value="true"/>

</bean> <bean id="cacheManager" class="org.apache.shiro.cache.ehcache.EhCacheManager"/> <bean id="sessionDAO" class="org.apache.shiro.session.mgt.eis.EnterpriseCacheSessionDAO"/> <bean id="rememberMeManager" class="web.shiro.headtoken.HeaderRememberMeManager">

<property name="cipherKey" value="#{T(org.apache.shiro.codec.Base64).decode('4AvVhmFLUs0KTA3Kprsdag==')}"/>

<!-- <property name="cookie" ref="rememberMeCookie" />-->

</bean> <bean id="rememberMeCookie" class="org.apache.shiro.web.servlet.SimpleCookie">

<constructor-arg value="rememberMe"/>

<property name="httpOnly" value="true"/>

<property name="maxAge" value="2592000"/><!-- 30天 -->

</bean> <bean id="sessionManager" class="web.shiro.headtoken.DefaultHeaderSessionManager">

<property name="sessionDAO" ref="sessionDAO"/>

<!-- <property name="sessionIdCookie" ref="sessionIdCookie"/>-->

<property name="globalSessionTimeout" value="3600000"/>

<property name="sessionValidationInterval" value="3600000"/>

</bean> <bean id="shiroRealm" class="web.shiro.ShiroRealm">

<property name="credentialsMatcher" ref="credentialsMatcher"/>

<property name="authenticationCachingEnabled" value="true"/>

<property name="authenticationCacheName" value="authenticationCache"/>

<property name="authorizationCachingEnabled" value="true"/>

<property name="authorizationCacheName" value="authorizationCache"/>

</bean> <bean id="securityManager" class="org.apache.shiro.web.mgt.DefaultWebSecurityManager">

<property name="sessionManager" ref="sessionManager"/>

<property name="realm" ref="shiroRealm"/>

<property name="cacheManager" ref="cacheManager"/>

<!-- 定义RememberMe的管理器 -->

<property name="rememberMeManager" ref="rememberMeManager"/>

</bean> <bean name="loginFilter" class="web.shiro.filter.JsonAuthLoginFilter" /> <bean id="shiroFilter" class="org.apache.shiro.spring.web.ShiroFilterFactoryBean">

<property name="securityManager" ref="securityManager"/>

<property name="loginUrl" value="${shiro.loginUrl}"/>

<property name="filters">

<map>

<entry key="login" value-ref="loginFilter" />

</map>

</property>

<property name="filterChainDefinitions">

<value>

/logout=logout

/user/retrievePwd = anon

/user/signOut = anon

/user/loginGet = anon

/swagger-ui.html = anon

/swagger-resources = anon

/swagger-resources/** = anon

/v2/api-docs = anon

/webjars/** = anon

/webjars/springfox-swagger-ui/** = anon

/user/login = anon

/user/register = anon

/** = login

</value>

</property>

</bean> <bean id="lifecycleBeanPostProcessor" class="org.apache.shiro.spring.LifecycleBeanPostProcessor"/> <bean class="org.springframework.aop.framework.autoproxy.DefaultAdvisorAutoProxyCreator"

depends-on="lifecycleBeanPostProcessor"/> <bean class="org.apache.shiro.spring.security.interceptor.AuthorizationAttributeSourceAdvisor">

<property name="securityManager" ref="securityManager"/>

</bean>

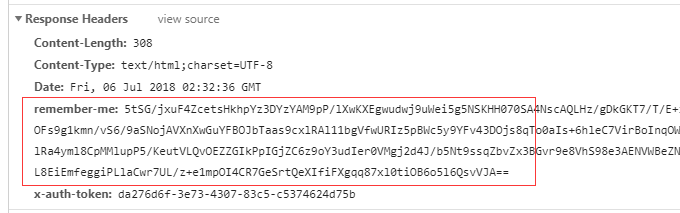

三. 测试方法

1. 通过浏览器登录, 获取到rememberMe

2. 通过postman, 访问接口

这里其实有个问题, 以前这里用cookie的时候, 还能有个cookie的过期时间影响, 比如cookie只保持30天, 那么过了30天之后, 这个cookie不能再使用了, rememberMe就不能使用了.

但是在这里, 却没有这个功能了, 如果想把这个功能加上去, 就必须重写更多的方法来实现这个功能.

比如, 我们可以将过期时间, 加入到 rememberMe中去, 当然, 必须要经过编码才行, 不能太明显. 这样, 来保证rememberMe的过期后, 需要再去登录.

shiro 获取请求头中的 rememberMe的更多相关文章

- shiro 获取请求头中的 sessionId

前言: 在前后端项目中, 前端有可能会要求, 后台返回一个 sessionId 给他, 然后他在请求后台接口时, 把这个sessionId 带给后台, 后台拿到这个sessionId , 就能识别, ...

- WebAPi获取请求头中对应键值

/// <summary> /// 依据键获取请求头中值数据 /// </summary> /// <param name="request"> ...

- shiro + jwt 实现 请求头中的 rememberMe 时间限制功能

前言: 上一篇提出, 通过修改 rememberMe 的编码来实现 rememberMe的功能的设想, 事后我去尝试实现了一番, 发现太麻烦, 还是不要那么做吧. 程序还是要越简单越好. 那功能总是要 ...

- 获取请求头中User-Agent工具类

public class AgentUserKit { private static String pattern = "^Mozilla/\\d\\.\\d\\s+\\(+.+?\\)&q ...

- 【工具类】获取请求头中User-Agent工具类

public class AgentUserKit { private static String pattern = "^Mozilla/\\d\\.\\d\\s+\\(+.+?\\)&q ...

- 获取请求 header 中指定字段的值

private function getHeader($name) {//获取请求头中$name的值 $name = 'HTTP_' . $name; foreach ($_SERVER as $ke ...

- HTTP 请求头中的 Remote_Addr,X-Forwarded-For,X-Real-IP

REMOTE_ADDR 表示发出请求的远程主机的 IP 地址,remote_addr代表客户端的IP,但它的值不是由客户端提供的,而是服务端根据客户端的ip指定的,当你的浏览器访问某个网站时,假设中间 ...

- Ajax 请求头中常见content-type

四种常见的 POST 提交数据方式 HTTP 协议是以 ASCII 码传输,建立在 TCP/IP 协议之上的应用层规范.规范把 HTTP 请求分为三个部分:状态行.请求头.消息主体.协议规定 POST ...

- HTTP 请求头中的 X-Forwarded-For(转)

原文:https://imququ.com/post/x-forwarded-for-header-in-http.html 我一直认为,对于从事 Web 前端开发的同学来说,HTTP 协议以及其他常 ...

随机推荐

- npm -S -D -g i 有什么区别

npm i module_name -S = > npm install module_name --save 写入到 dependencies 对象 //开发环境能使用,生产环境也能使用or ...

- spring boot + vue + element-ui全栈开发入门

今天想弄弄element-ui 然后就在网上找了个例子 感觉还是可以用的 第一步是完成了 果断 拿过来 放到我这里这 下面直接是连接 点进去 就可以用啊 本想着不用vue 直接导入连接 ...

- usb 枚举流程

Linux-USB总线驱动分析 如下图所示,以windows为例,我们插上一个没有USB设备驱动的USB,就会提示你安装驱动程序 为什么一插上就有会提示信息? 是因为windows自带了USB总线驱动 ...

- Node.js创建本地简易服务器

创建简易的本地服务器 安装node.js 在项目下,通过npm init -y创建package.json文件 通过npm install mime --save加载mime插件 创建server.j ...

- 11-Python操作excel

1.python操作excel需要用到的库 python操作excel主要用到xlrd和xlwt这两个库,即xlrd是读excel,xlwt是写excel的库.可以直接pip安装这两个库,pip in ...

- .NET简单学习

.NET是一个平台,对用户来说,只要下载了.NET Framework就可以运行.NET程序,获得需要的服务:对开发人员来说,平台对开发有着强有力的支持,方便创作各种应用软件. .NET Framew ...

- ubuntu下file_get_contents返回空字符串

ubuntu下file_get_contents返回空字符串 | 浏览:302 | 更新:2014-03-30 10:11 本文起初面临的问题是PHP中SoapClient不好使,最后file_get ...

- Visualizing the Git data model

I wrote a small tool git-graph.py over the weekend which can be used to generate the object graph of ...

- spring mvc jsonp调用示例

服务端代码:主要是返回的时候,返回值要用callback包装一下 /** * JSONP调用 * * @param request * @return */ @RequestMapping(" ...

- Windows 10 IoT Serials 11 – 如何设置微软认知服务中EndPoint

1.问题描述 在UWP应用开发过程中,如果要使用微软认知服务,很多开发者会使用Microsoft.Oxford.Face.Microsoft.Oxford.Vision的NuGet包来完成.如果在vi ...