20155219付颖卓《网络对抗》EXP7网络欺诈技术防范

实验后回答问题

1.通常在什么场景下容易受到DNS spoof攻击

在公共共享网络里,并且同一网段可以ping通的网络非常容易被攻击。

2.在日常生活工作中如何防范以上两攻击方法

不在不信任的公开网络环境中上网;注意检查其ip地址(界面可以被冒名但ip地址不会变)

实验过程与步骤

我的kali的ip:192.168.23.133

xp靶机的ip:192.168.23.134

(中间有的连了bestil网,IP地址变了下。)

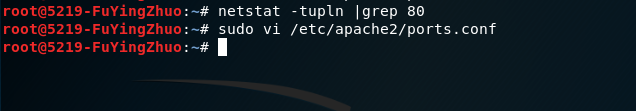

首先查看80端口的占用情况,把占用的进程杀死,我这里没有占用。故直接往下做即可。

查看apache配置文件的监听端口,在vi界面把框内部分改为80

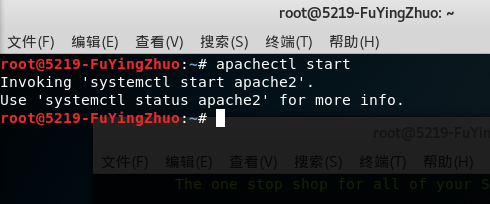

打开一个新终端,输入apachectl start开启apache2

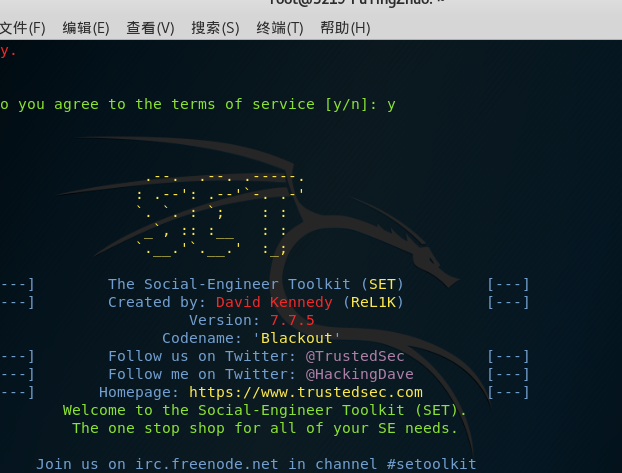

在之前的终端中开启set

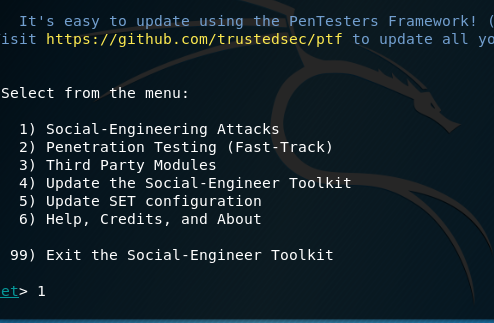

依次选择1-2-3进入钓鱼网站攻击方法

选择2进入克隆网站(让你设置是使用1、网站模版,还是2、设置克隆网站,或是3、自己设计的网站

这个克隆网站的要求就是最好是静态页面而且有有POST返回的登录界面,现在的百度啊QQ啊163啊都对于克隆没用了,当然各位可以运用鬼斧神工的制作技巧做出网页来)

输入kali的ip和要冒名的网站url这里忘记截图了。。。回车开启监听。

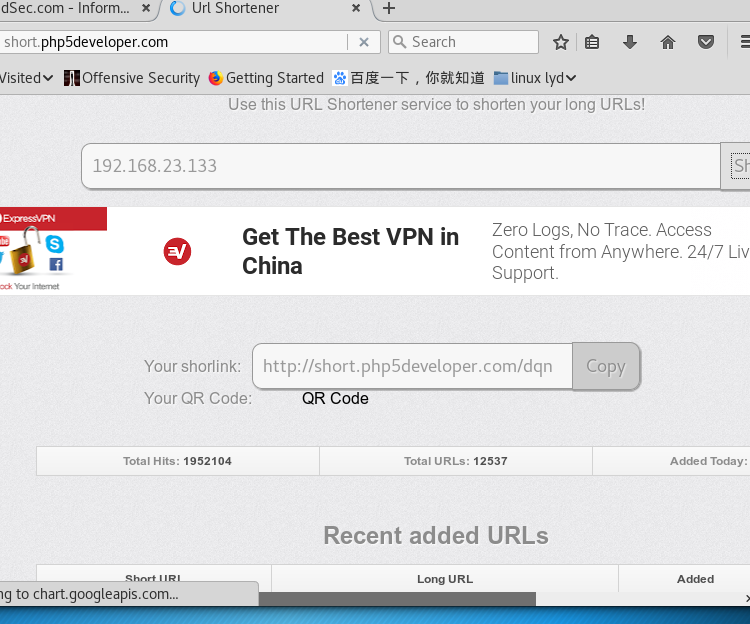

浏览器输入http://short.php5developer.com/进入伪装界面,输入kali的ip,点击short得到伪装地址

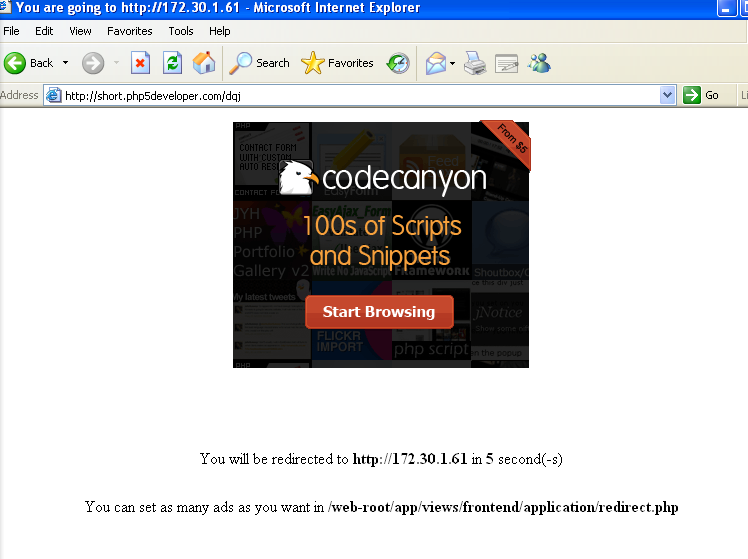

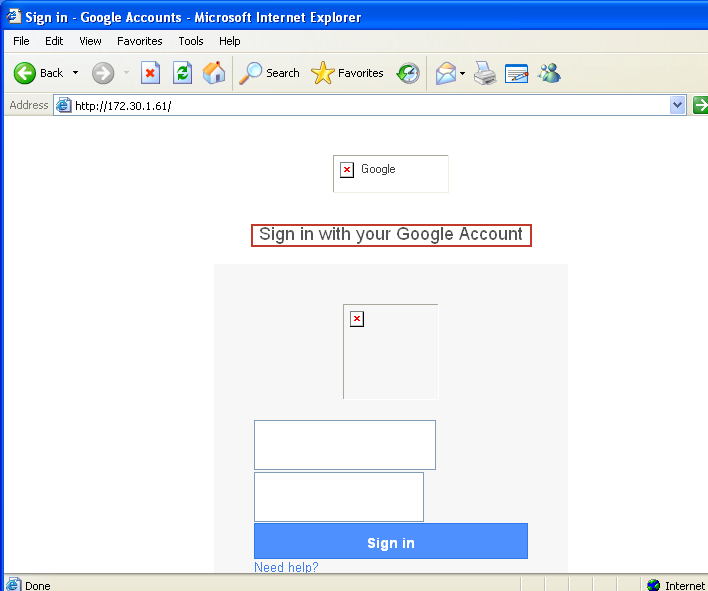

钓鱼开始,让靶机输入刚刚得到的伪装地址,得到如下界面。

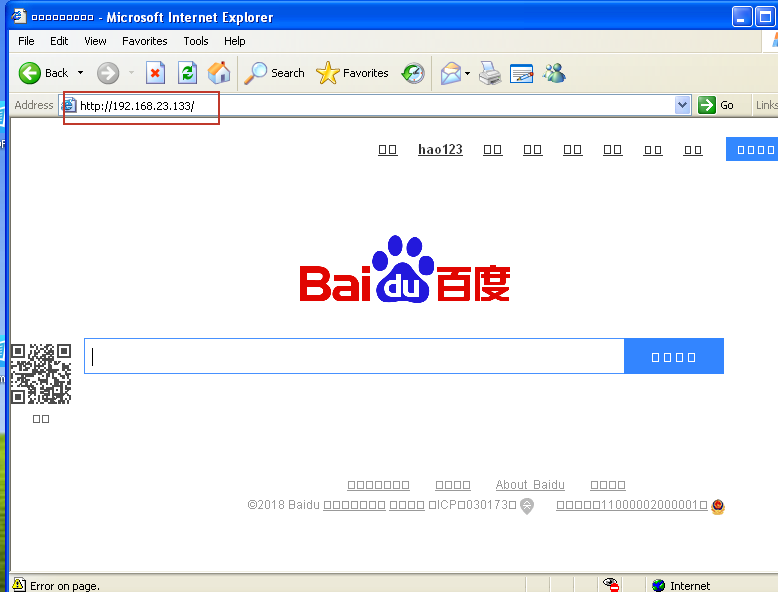

等待十秒之后,注意看ip地址,却是kali的ip。

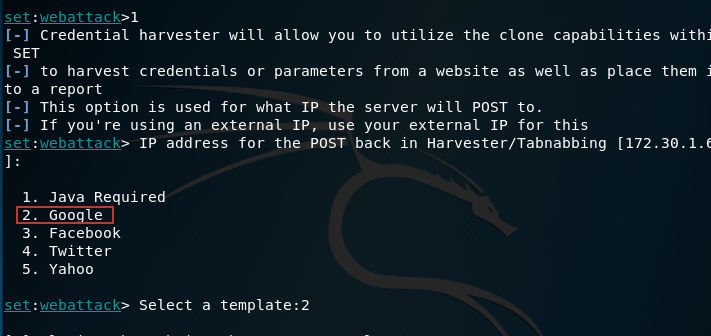

为了依照老师要求捕获到用户名密码信息,放弃了之前的百度网站,选择了谷歌。在最后一步选择时,不选2,选1,输入IP地址之后就可以选择谷歌网站了。如下图:

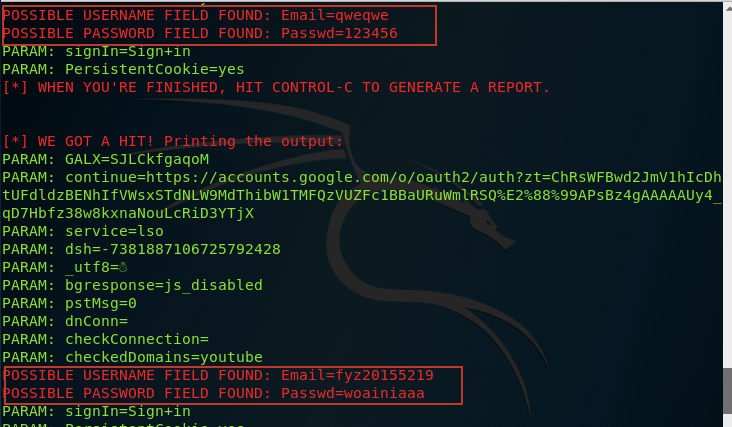

开启监听:下面的白色字体时访问信息。

在下面的空白页处写上用户名和密码。

点击登录,页面跳转,kali监听页面发生如下变化,可以看到账户密码已经出现(我打了两次,有两个账户密码)

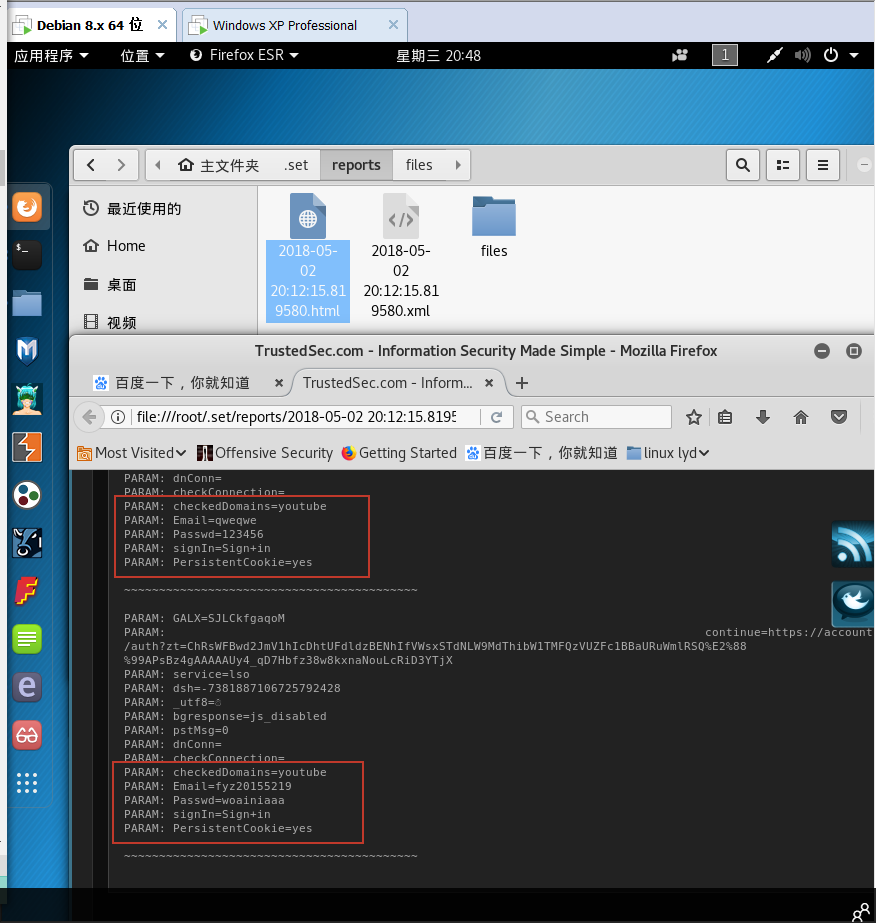

可以看到,它提示你说记录密码的文件存放在这里

[*] File exported to /root/.set//reports/2018-05-02 20:12:15.819580.html for your reading pleasure...

[*] File in XML format exported to /root/.set//reports/2018-05-02 20:12:15.819580.xml for your reading pleasure...

如下图所示:

实验二 dns spoof攻击

注意!:因为需要结合两个工具实现用DNS spoof引导特定访问到冒名网站,千万不要关闭apache2,否则被解析出来的kali的ip不能关联到冒名网站上。

首先用ifconfig eth0 promisc指令把kali变成混杂模式

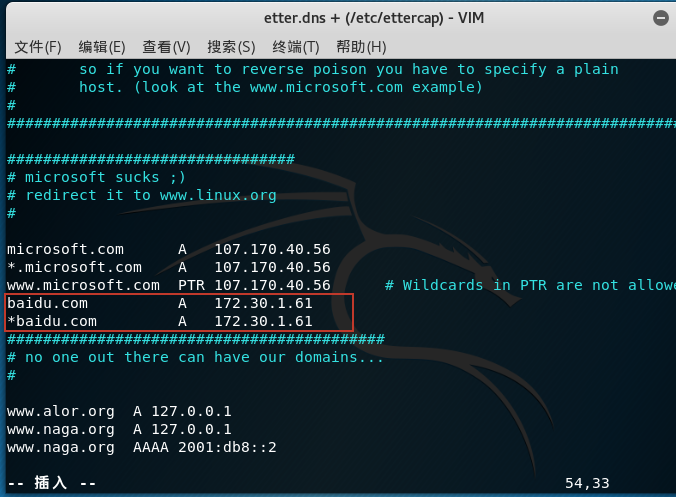

输入命令vi /etc/ettercap/etter.dns,在如下图示的位置添加两条指令(ip地址是kali的)(中间变了IP地址,因为之前截过图了之后就没截)

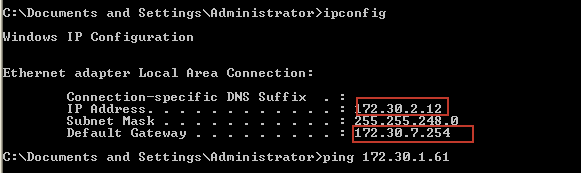

打开xp靶机,看一下ip和网关,记下来

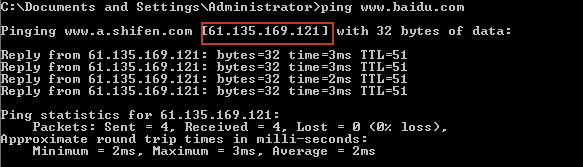

ping一下baidu,看一下baidu的ip,记下来

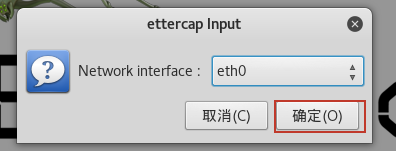

在kali里面输入ettercap -G,开启ettercap,是一个大蜘蛛可视化界面,点击工具栏中的Sniff——>unified sniffing。

之后会弹出下面的界面,选择eth0——>ok

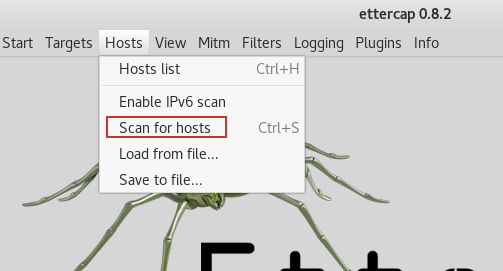

在工具栏中的host下点击扫描子网,并查看存活主机

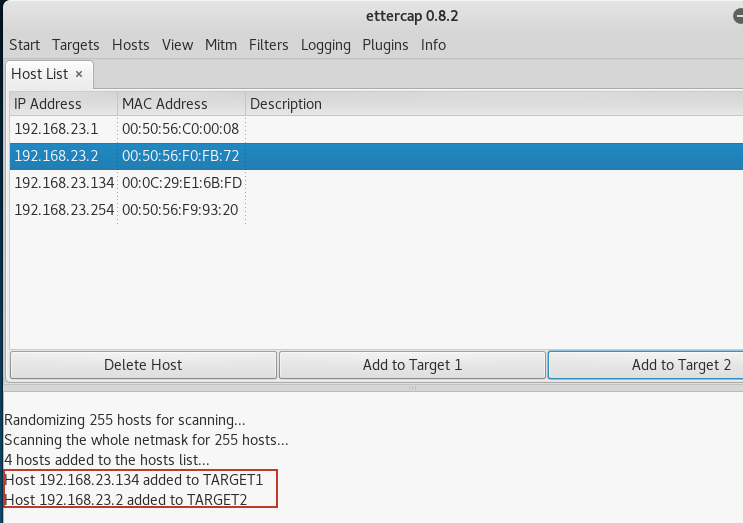

存活主机如下图所示,将靶机网卡和靶机ip并分别加入Target 1,Target 2

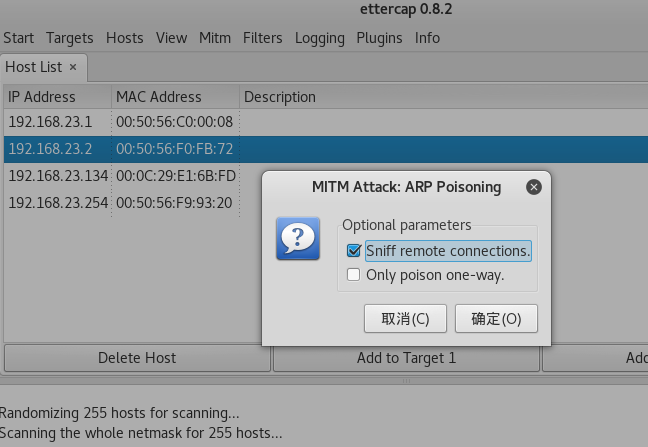

配置好后在工具栏点击mitm>arp poisoning,选择第一个勾上并确定

选择工具栏插件plugins>mangge the plugins,因为我们要进行的是DNS欺骗,所以选择dns_spoof

最后点击左上角strat>start sniffing开始工作

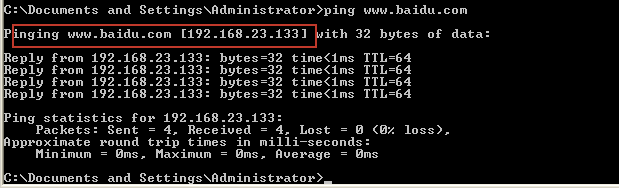

在靶机xp上ping一下百度,发现dns把其解析成了kali的ip,攻击成功

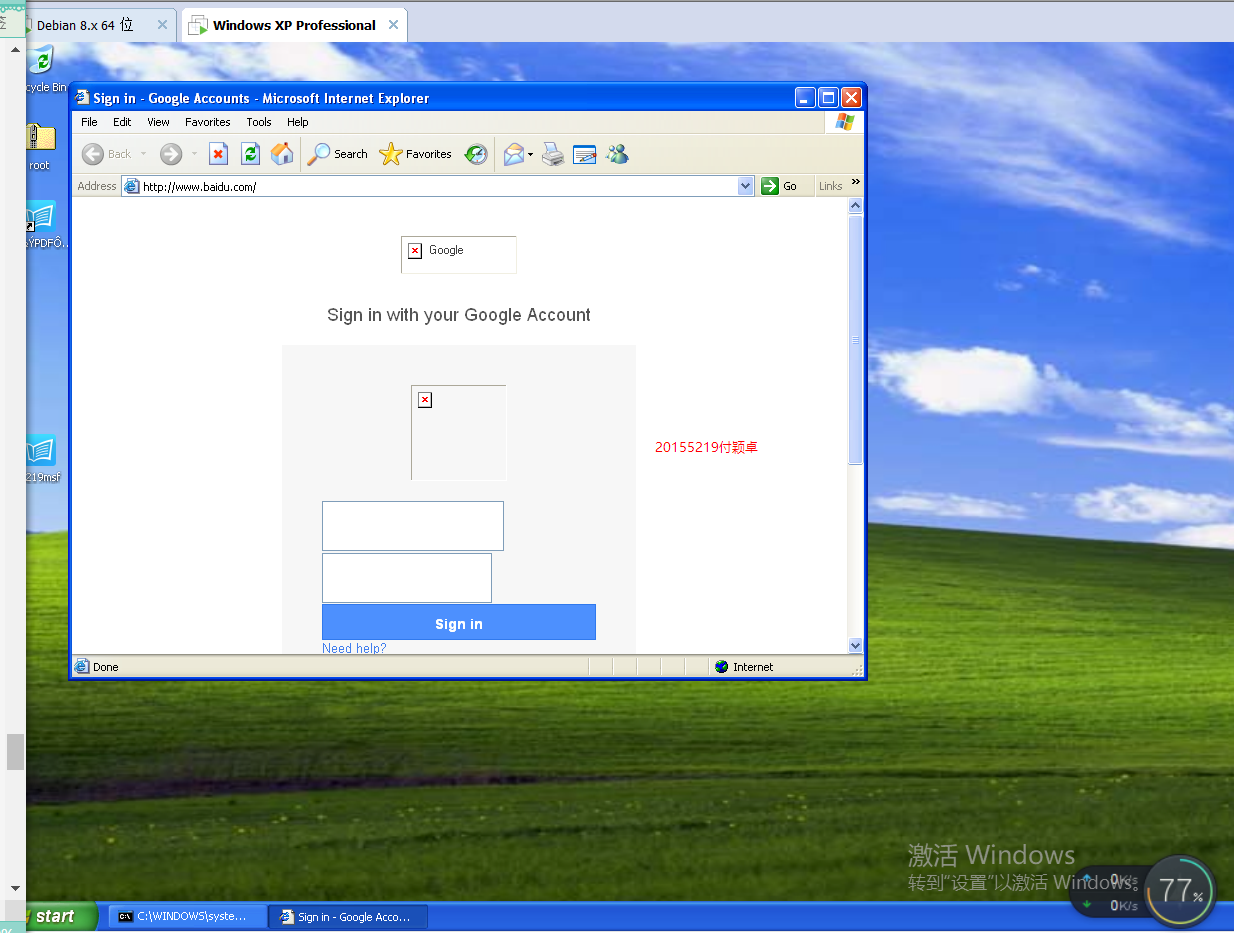

确认一下,打开靶机浏览器,输入www.baidu.com,进入登陆界面,输入信息界面不跳转(心里应有数代表说明这是个冒名网站)

实验总结与体会

通过这次实验,让我对url攻击和dns攻击有了更深的认识,一开始,并不知道要做些什么,手忙脚乱的一直在重复相同的内容还一直有一些错误,不过我一直相信时间可以战胜一切,付出大量时间,实验总会做完,另外,虽然做了这么多实验每一个都让我们感到信息不安全的可怕,但这次的攻击显然更触目惊心(实现过程太简单,靶机上当太容易,不涉及后门和恶意软件防火墙和杀软也检测不出来)。另外,我曾经,就是上学期,被钓鱼欺骗了,对方冒充学校网站输入qq邮箱后,qq被盗了,早学了这门课就好了。

20155219付颖卓《网络对抗》EXP7网络欺诈技术防范的更多相关文章

- 20155219付颖卓《网络对抗》Exp6 信息搜集与漏洞扫描

基础问题回答 1.哪些组织负责DNS,IP的管理? 全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器.DNS和IP地址管理. 全球根域名服务器:绝大多数在欧洲和北美(全球13台 ...

- 20155219付颖卓《网络对抗》MSF基础应用实验

实验后回答问题 1.用自己的话解释什么是exploit,payload,encode. exploit就是进行攻击的那一步 payload是在目标主机上创建会话连接的 encode是对payload进 ...

- 20155219付颖卓 《网络对抗技术》 Exp9 Web安全基础

实验后回答问题 1.SQL注入攻击原理,如何防御 ·SQL攻击的原理很简单,就是在用户名输入框里输入SQL语句,来欺骗数据库服务器进行恶意操作 ·防御可以从以下几个方面下手: (1)在web网页设计的 ...

- 20155219付颖卓《网络对抗》逆向及Bof基础

实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. 该程序同时包含另一个代码片段,getShe ...

- 20155219付颖卓《网络攻防》Exp4 恶意代码分析

一.基础问题回答 如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用什么方法来监控. 可以用window7自带的schtasks ...

- 20155219 付颖卓《基于ARM试验箱的接口应用于测试》课程设计个人报告

一.个人贡献 参与课设题目讨论及完成全过程: 资料收集: 负责代码调试: 修改小组结题报告: 负责试验箱的管理: 二.设计中遇到的问题及解决方法 1.makefile无法完成编译.如下图: 答:重新下 ...

- 20155219付颖卓 Exp3 免杀原理与实践

1.基础问题回答 (1)杀软是如何检测出恶意代码的? 杀毒软件有一个病毒的特征码库,通过识别恶意代码的特征码或者特征片段检测恶意代码 杀毒软件通过动态检测对象文件的行为来识别恶意代码,如果他的行为在一 ...

- 20145236《网络对抗》Exp7 网络欺诈技术防范

20145236<网络对抗>Exp7 网络欺诈技术防范 一.基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 随便连接没有设置密码的wifi的情况下比较容易受攻击,因为这样就 ...

- 20145215《网络对抗》Exp7 网络欺诈技术防范

20145215<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名 ...

随机推荐

- git--编写好代码文件后更新到git仓库流程

先说一下git仓库分类: Git分为三大部分存储区域1:工作区域(就是你打开编辑器的本地代码仓库)2:提交缓存区域(使用git add 命令暂时放置的区域)3:git远程仓库(使用git push命令 ...

- Linux下手动编译shogun

手动编译shogun,如果按照直接按照官网上的步骤进行,会踩非常多的坑,下面分享一下在下的编译过程,希望能为阁下提供些许借鉴. 1. git clone https://github.com/shog ...

- java按照指定格式输出系统时间

public class TimeFour { public static void main(String[] args) throws ParseException{ TimeFour four ...

- Android最火热修复实战

Sophix官网文档地址 https://help.aliyun.com/document_detail/53240.html 快速接入 项目build.gradle的repositories节点下添 ...

- flask 第四章 偏函数 Local空间转时间 myLocalStack RunFlask+request 请求上下文

1 . 偏函数 (partial) from functools import partial def func(*args,**kwargs): a=args b=kwargs return a,b ...

- qr-mili Tekniskt stöd

qr-mili Är ett QR-kodverktyg Identifiera enkelt QR-koder Generera QR-kod Skapa en QR-kod med logotyp ...

- json元素顶部插入unshift、尾部插入push、顶部获取shift、尾部获取pop

1)json元素插入 var json=[ //顶部位置 {id:1,name:'B'}, {id:2,name:'C'}, {id:3,name:'D'}, //尾部位置 ] 顶部位置)json.u ...

- Problem B: STL——集合运算

Description 集合的运算就是用给定的集合去指定新的集合.设A和B是集合,则它们的并差交补集分别定义如下: A∪B={x|x∈A∨x∈B} A∩B={x|x∈A∧x∈B} A-B={x|x∈A ...

- jmeter之服务器性能监测

性能测试时,我们的关注点有两部分 1 服务本身:并发 响应时间 QPS 2 服务器的资源使用情况:cpu memory I/O disk等 JMeter的plugins插件可以实现对服务器资源使用情况 ...

- jenkins git ftp 发布.net 项目

一次搞这个,在其他文章的基础上 添加下自己的 笔记,方便自己查看, -------需要准备的东西--------------- 下载jenkins https://jenkins.io/downloa ...