4.再来看看逆向——OD的简介

目录

1.前言

2.一些设置和配置

3.开始了解OD

代码窗口

数据窗口

小端序问题

前言

前3节主要写了恶意代码用到的手段,接下来先写一下关于逆向调试的一些内容。毕竟逆向比较难理解一点。

一些配置和设置

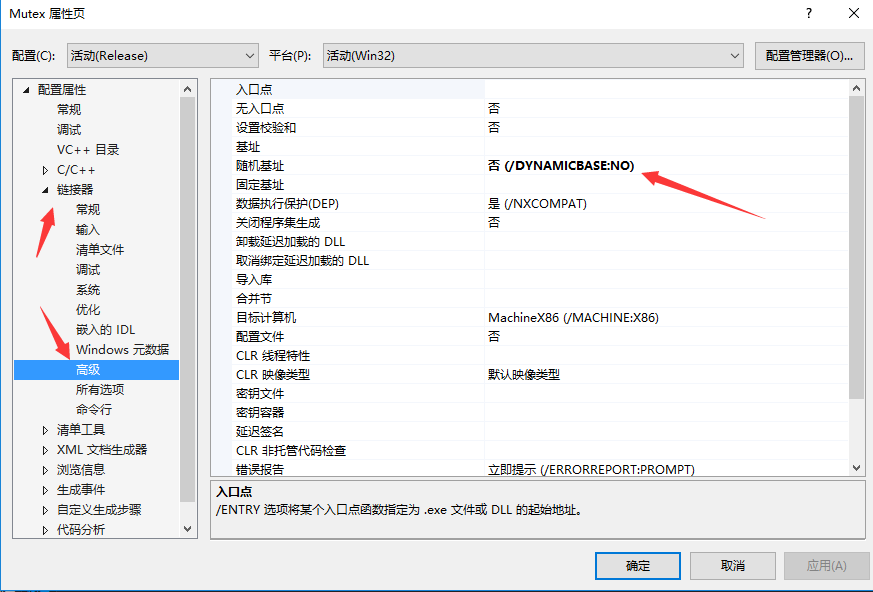

编译器的配置

这里逆向分析用之前防双开的程序。在逆向时,不同的编译器不同的配置编译出来的汇编代码会有所不同,我这里用的是VS2015,编译为Release版本,毕竟debug版本很少在实际逆向时见到,最后在项目属性处把随机地址关掉就可以了(方便调试),然后就可以生成程序开始逆向

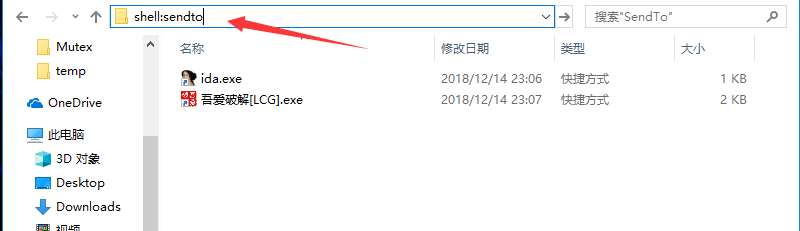

快捷方式设置

打开文件资源管理器(快捷键win+e),在快速访问里输入shell:sendto来打开我们的sendto目录,然后把我们OD的快捷方式或者其他一些工具的快捷方式都可以添加到里面,最后的效果就是当我们调试某个程序的时候,可以通过右键->发送到选择我们的工具直接打开

开始了解OD

找到要调试的程序,右键用OD打开,就可以进行调试了,这节首先介绍一下我们的几个窗口

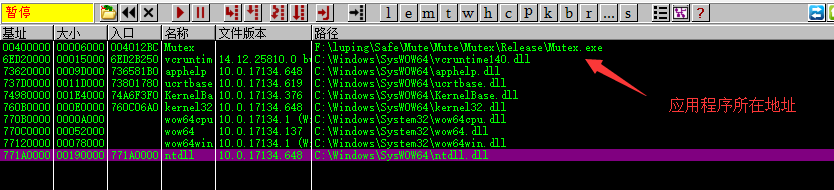

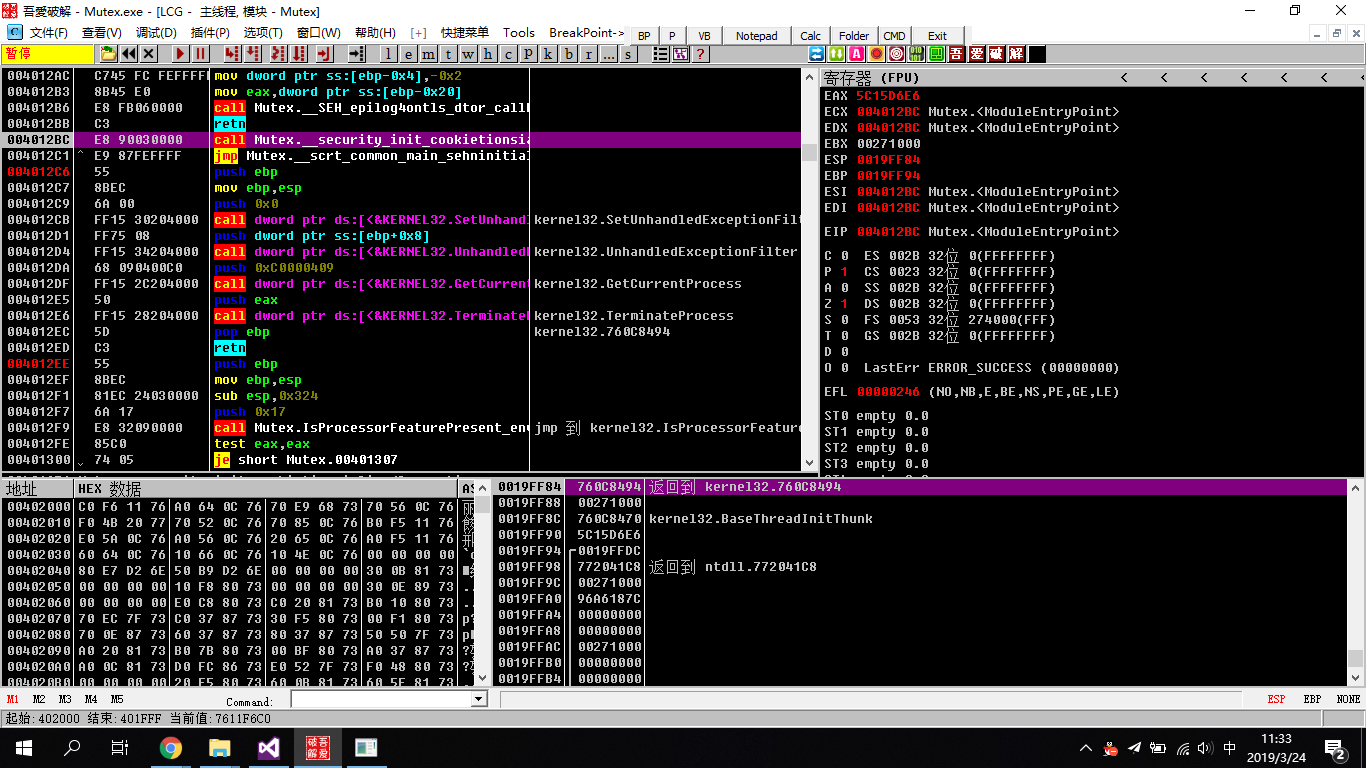

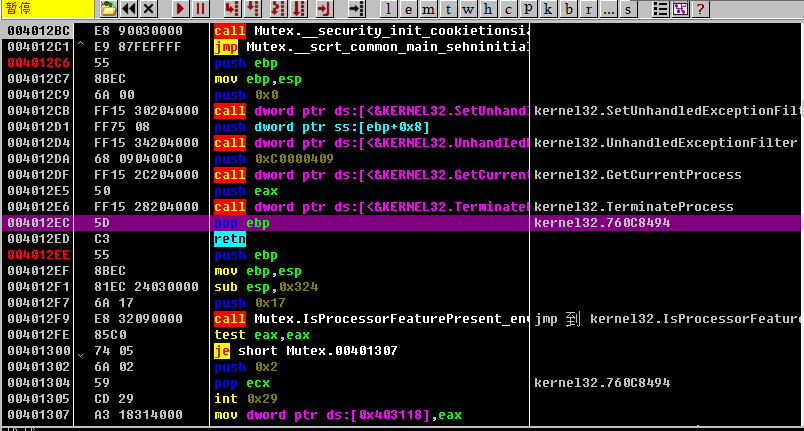

代码窗口

最左边的是虚拟内存地址,每个程序在运行时都会分配。32位程序是4G大小的虚拟内存(00000000~FFFFFFFF),内核部分和应用程序各占2G(应用程序可以占更多)。通过点击OD工具栏上“e”那个按钮(显示模块窗口),可以看到我们程序所在的内存空间(程序领空)和一些系统dll所在的内存空间(系统领空)

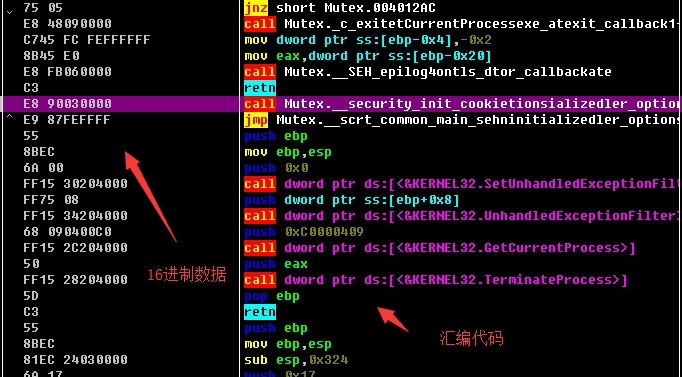

接着是16进制数据和其对应的汇编代码。我们编写的代码如何让电脑能够读懂呢?就是通过编译器转化为让系统能识别的PE文件格式,PE中不仅仅包含了我们编写的代码,还包括了关于这个文件的其他信息如文件大小,编译的时间等。通过OD打开PE文件,就会自动识别出代码所在区域,最后OD会把16进制数据和其对应的汇编代码显示出来。关于16进制数据和汇编代码之间的转换,以后再慢慢细讲

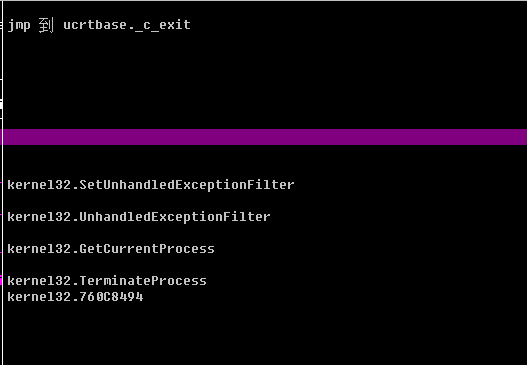

最后是注释窗口,在运行过程中,OD如果识别出一些函数名、字符串等内容,就会在这里显示出来。当然我们也可以在这里添加我们自己的注释

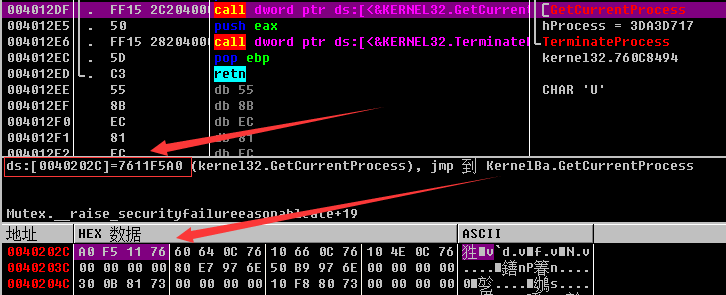

在代码窗口的下方还有一个显示注释的窗口,比如我在代码窗口中点击指令时,注释窗口就会显示一些相对应的信息

数据窗口

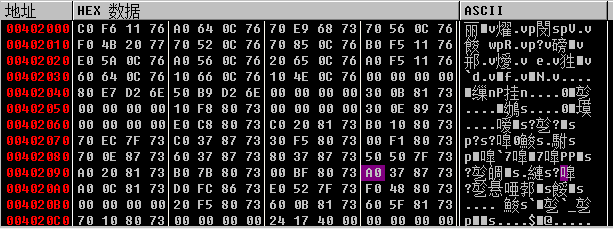

数据窗口就比较简单明了,从每一栏的标签就可以看出所代表的含义,这里分别列出了地址(和前面代码窗口的虚拟内存地址一样),HEX数据(地址处的数据)、ASCII(HEX数据对应的ASCII)

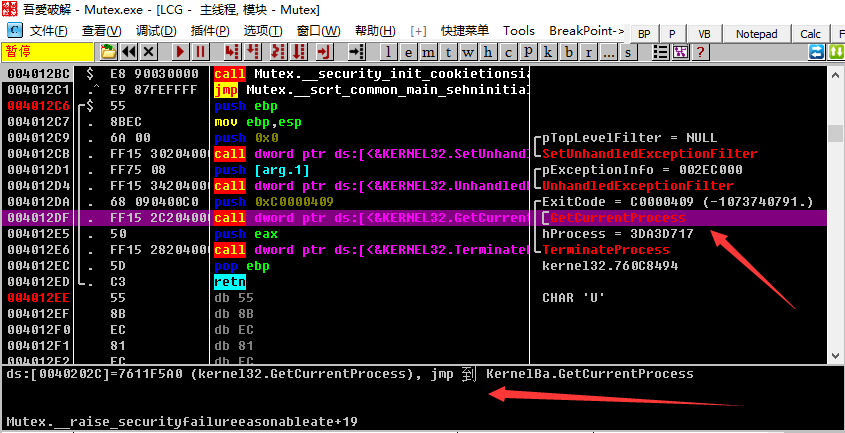

小端序问题

对于小端序,其实就是计算机为了方便自己运行而弄出来的,当然对于人来说还是会有点奇怪。比如图下的一个地址里的数据是7611F5A0,但可以看到在内存中排列的顺序是A0 F5 11 76。其实就是数据的排列顺序与我们平时学习的数是反过来排列的,以后课程中实际用到就很容易理解了

to the end,关于寄存器窗口和栈窗口我们下节再慢慢讲解

附录

OD:http://geekfz.cn/index.php/reverse_tool/

4.再来看看逆向——OD的简介的更多相关文章

- OD 界面简介

1 为汇编代码对应的地址窗口 2 为汇编代码对应的十六进制机器码窗口 3 为反汇编窗口 4 为反汇编代码对应的注释信息窗口 5 为寄存器信息窗口 6 为当前执行到的反汇编代码的信息窗口 7~9 为数据 ...

- Python之入门篇1

一.安装python解释器 官网: https://www.python.org/downloads/windows/ 自行下载安装,添加环境变量 #测试安装是否成功 windows --> 运 ...

- BitSet 是个好东西

顾名思义,就是位集合(bit set),是从JDK 1.0就出现的东西,后面的版本又慢慢强化. 我们说学习一样东西,最好是场景驱动 - 要考虑它的使用场景,这样才有意义. 那么,BitSet的应用场景 ...

- 32位汇编第五讲,逆向实战干货,(OD)快速定位扫雷内存.

32位第五讲,逆向实战干货,快速定位扫雷内存. 首先,在逆向之前,大家先对OD有一个认识. 一丶OD的使用 标号1: 反汇编窗口 (显示代码的地址,二进制指令,汇编代码,注释) 标号2: 寄存器窗口( ...

- 从零开始的程序逆向之路 第一章——认识OD(Ollydbg)以及常用汇编扫盲

作者:Crazyman_Army 原文来自:https://bbs.ichunqiu.com/thread-43041-1-1.html 0×00 序言: 1.自从上次笔者调戏完盗取文件密码大黑客后, ...

- 逆向---03.mov、test等汇编指令、EAX、关键Call、OD调试技巧

上一篇:逆向---02.je & jmp & jnz .OD调试 基础知识:(栗子中也会说的)栗子:链接: https://pan.baidu.com/s/1qZbbTvQ 密码: i ...

- 逆向---02.je & jmp & jnz 、OD调试

上一篇:逆向---01.Nop.中文字符串搜索.保存修改后程序 OD调试基础:(01.02篇练手工具:https://pan.baidu.com/s/1kW2qlCz) nop是删除跳转,你别问我,我 ...

- 逆向安全基础之IDA使用简介

转载:http://m.blog.csdn.net/ilnature2008/article/details/54912854 IDA简介 IDA是业界一个功能十分强大的反汇编工具,是安全渗透人员进行 ...

- 【逆向笔记】OD工具使用-逆向TraceMe.exe

名词注释 System breakpoint:系统断点,OllyDbg用CreateProcessA加载DEBUG_ONLY_THIS_PROCESS参数执行,程序运行之后会触发一个INT13,在系统 ...

随机推荐

- Unity简单塔防游戏的开发——敌人移动路径的创建及移动

软件工程综合实践专题第一次作业 Unity呢是目前一款比较火热的三维.二维动画以及游戏的开发引擎,我也由于一些原因开始接触并喜爱上了这款开发引擎,下面呢是我在学习该引擎开发小项目时编写的一些代码的脚本 ...

- 小程序 movable-view 在页面中的可移动图标

项目中需要一个可拖动的小图标, 1.小程序组件movable-view 文档地址:https://developers.weixin.qq.com/miniprogram/dev/component/ ...

- 导出pip安装的所有放入一个文件中,并把通过这个安装所有的包

导出pip安装的所有的包: pip freeze > piplist.txt 在新的环境中安装导出的包 pip install -r piplist.txt

- windows 上传文件到 Linux 服务器

方法一: pscp E:\javaWP\new11111.txt username@130.75.7.156:/home/

- kubernetes集群网络配置方案

1. 直接路由 在每个节点上添加其他节点的静态路由,就可以将不同物理机的docker0网桥互联互通. 我的两个节点的IP分别为:172.16.252.218和172.16.252.209. 两个doc ...

- mysql按天,小时,半小时,N分钟,分钟进行数据分组统计

转自:https://blog.csdn.net/u010946448/article/details/83752984#_75

- scrapy+mongodb

我们都知道scrapy适合爬取大量的网站信息,爬取到的信息储存到数据库显然需要更高的效率,scrapy配合mongodb是非常合适的,这里记录一下如何在scrapy中配置mongodb. 文件结构 $ ...

- BeautifulSoup4库

BeautifulSoup4库 和lxml一样,Beautiful Soup也是一个HTML/XML的解析器,主要的功能也是如何解析和提取 HTML/XML数据.lxml只会局部遍历,而Beautif ...

- docker 安装mysql

1.安装docker 参见这个文章第一步:https://www.cnblogs.com/yanglei-xyz/p/10600707.html 2.安装mysql 查找Docker Hub上的mys ...

- pwn学习之四

本来以为应该能出一两道ctf的pwn了,结果又被sctf打击了一波. bufoverflow_a 做这题时libc和堆地址都泄露完成了,卡在了unsorted bin attack上,由于delete ...