Web安全测试学习笔记-DVWA-SQL注入-1

SQL注入的定义网上很多,作为一个初学者,我对SQL注入的理解是这样的:网站应用一般都有后台数据库(不论是关系型还是非关系型),用户在网站上的绝大部分操作,最终都会跟数据库交互(也就是执行一串SQL语句)。既然最终是执行一串SQL语句,那攻击者只要猜到了这串SQL语句从前端输入到最后执行是如何拼接的,就可以拼接自己的恶意SQL语句,来非法获取数据。所以,要学习SQL注入,首先,你得会SQL~O(∩_∩)O~

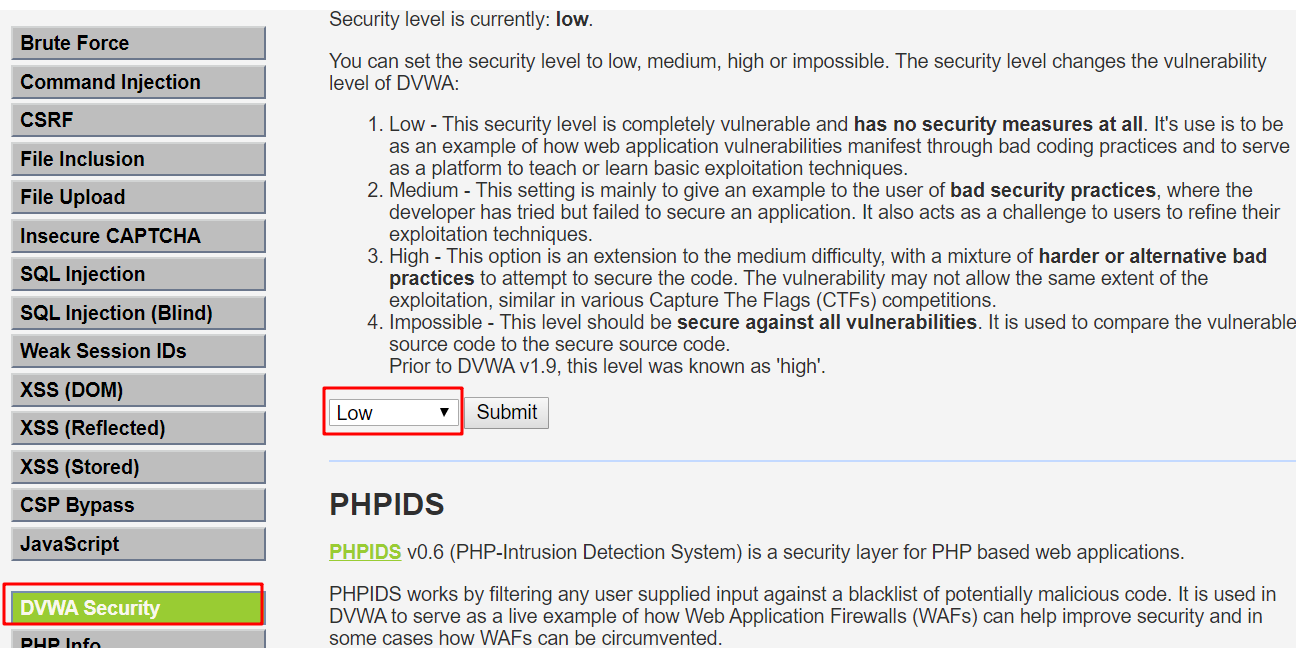

我用DVWA来练习SQL注入,先将安全等级设置为low,如下:

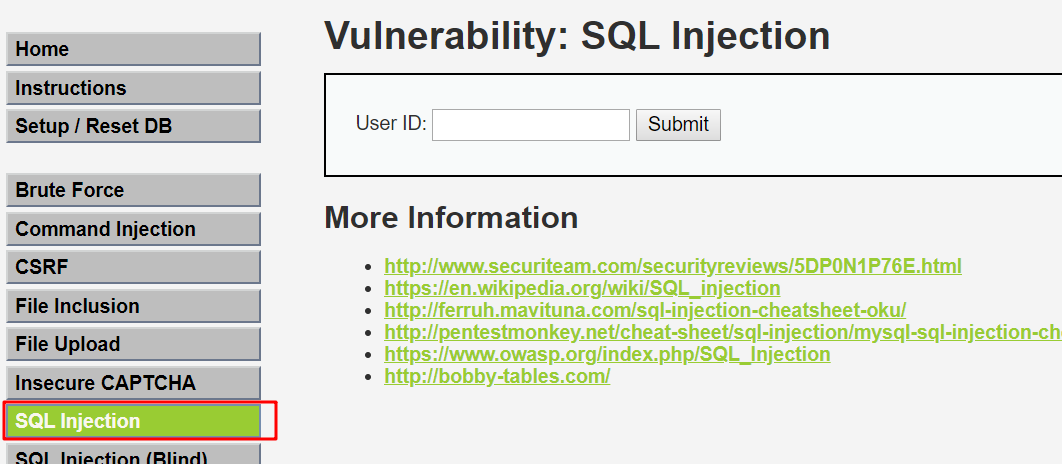

进入SQL Injection页面,如下。作为一个初学者,刚进入这个页面的时候,我是懵逼的...>_<...

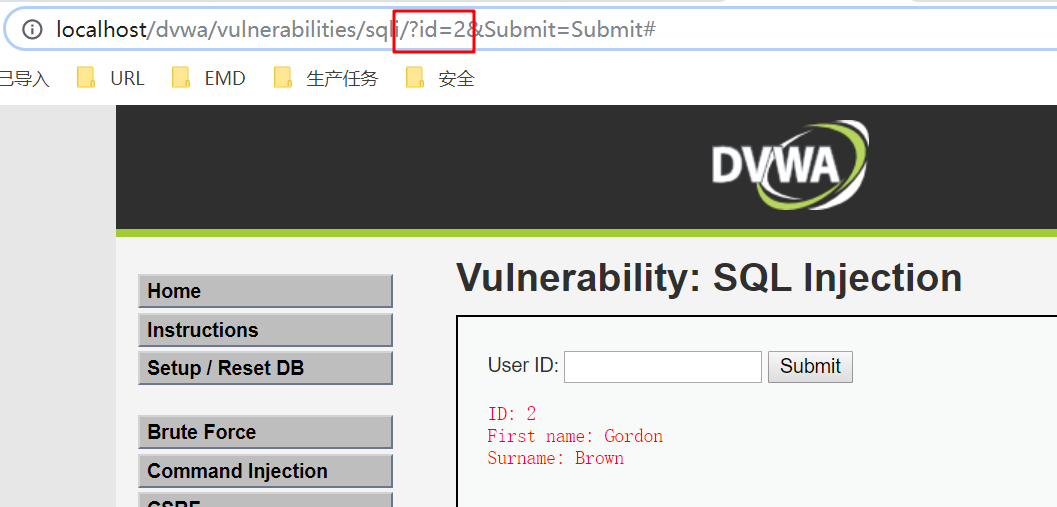

页面就一个输入框和一个按钮,看上去是需要输入一个数字,我尝试输入了数字2,页面返回了一些信息,同时URL后面多了"?id=2&Submit=Submit#":

从这里看出,参数名称为id,参数值为数字。从返回的信息来看,应该是查询了数据库用户表里用户id为2的那条数据的其中两个字段,所以最终执行的sql应该类似:

select Firstname,Surname from user表 where id =2

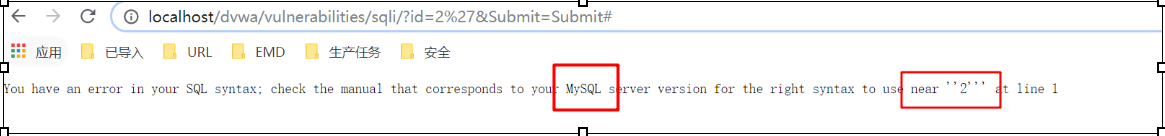

既然参数是从前端传进去的,那么有可能在拼接参数的过程中还会带有引号,因此输入2',然后进入了报错页面:

从报错可以看出,后台使用的数据库类型是MySQL,传入id的值时使用了单引号(可以再试试输入双引号,不会报错),所以最终执行的sql应该是:

select Firstname,Surname from user表 where id ='2'

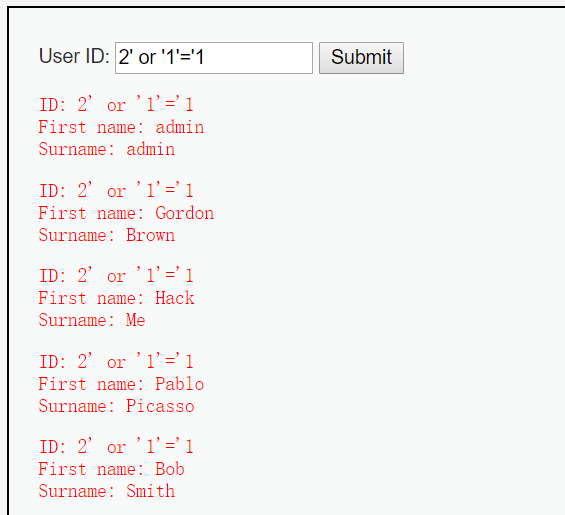

然后尝试输入:2' or '1'='1,对应sql如下:

select Firstname,Surname from user表 where id ='2' or '1'='1'

通过1=1将where的过滤条件变为真,结果返回了用户表中所有行,注入成功。

怎样才算SQL注入成功了呢?个人理解是:只要违背了程序原本的意愿都算攻击成功,比如:拿到了更多数据,越权拿到数据,拿到敏感数据,拿到对方服务器信息等等。该页面的本意是根据id一次拿一行数据,通过sql拼接我拿到了表中的所有行。

一点点感悟:

1. 对输入进行过滤

2. 进行异常和错误信息处理很重要,不能直接将数据库异常/错误抛出去

3. 避免将重要参数暴露在URL中,可以使用post请求,将参数放在body中传输

如需转载,请注明出处,这是对他人劳动成果的尊重~

Web安全测试学习笔记-DVWA-SQL注入-1的更多相关文章

- Web安全测试学习笔记 - DVWA+PHP环境搭建

DVWA(Damn Vulnerable Web Application),是一个用PHP编写的,作为Web安全测试练习平台的合法环境(毕竟咱不能为了练习就随便找个网站去攻击...),也就是俗称的靶场 ...

- SQL反模式学习笔记21 SQL注入

目标:编写SQL动态查询,防止SQL注入 通常所说的“SQL动态查询”是指将程序中的变量和基本SQL语句拼接成一个完整的查询语句. 反模式:将未经验证的输入作为代码执行 当向SQL查询的字符串中插入别 ...

- Web安全测试学习笔记-SQL注入-利用concat和updatexml函数

mysql数据库中有两个函数:concat和updatexml,在sql注入时经常组合使用,本文通过学习concat和updatexml函数的使用方法,结合实例来理解这种sql注入方式的原理. con ...

- Web安全测试学习笔记-DVWA-SQL注入-2

接上一篇SQL注入的学习笔记,上一篇我通过报错信息得知后台数据库是MySQL(这个信息非常重要~),然后通过SQL注入拿到了用户表的所有行,其实我们还可以通过MySQL的特性来拿更多的信息. 1. 获 ...

- CTFHub Web题学习笔记(SQL注入题解writeup)

Web题下的SQL注入 1,整数型注入 使用burpsuite,?id=1%20and%201=1 id=1的数据依旧出现,证明存在整数型注入 常规做法,查看字段数,回显位置 ?id=1%20orde ...

- Web安全测试学习笔记-DVWA-盲注(使用sqlmap)

之前的sql注入页面(https://www.cnblogs.com/sallyzhang/p/11843291.html),返回了查询结果和错误信息.而下面的页面,返回信息只有存在和不存在两种情况, ...

- ASP代码审计学习笔记-1.SQL注入

ASP注入漏洞 一.SQL注入的原因 按照参数形式:数字型/字符型/搜索型 1.数字型sql查询 sql注入原因: ID=49 这类注入的参数是数字型,SQL语句原貌大致如下: id=request. ...

- Web安全测试学习笔记-DVWA-登录密码爆破(使用Burp Suite)

密码爆破简单来说,就是使用密码本(记录了若干密码),用工具(手工也可以,if you like...)一条条读取密码本中的密码后发送登录请求,遍历密码本的过程中可能试出真正的密码. 本文学习在已知登录 ...

- Web安全测试学习笔记 - 文件包含

基础知识 文件包含指的是一个文件动态引用另一个文件,这是一种非常灵活的动态调用方式.有点类似Java引用jar包,但区别在于jar包引用后一般是固定不变的(一般不能动态改变所引用的jar包名称),而文 ...

随机推荐

- Java读取Properties文件 Java加载配置Properties文件

static{ Properties prop = new Properties(); prop.load(Thread.currentThread().getContextClassLoader() ...

- 201871010119-帖佼佼《面向对象程序设计(java)》第十四周学习总结

博文正文开头格式:(2分) 项目 内容 这个作业属于哪个课程 https://www.cnblogs.com/nwnu-daizh/ 这个作业的要求在哪里 https://www.cnblogs.co ...

- 剑指Offer-46.孩子们的游戏(圆圈中最后剩下的数)(C++/Java)

题目: 每年六一儿童节,牛客都会准备一些小礼物去看望孤儿院的小朋友,今年亦是如此.HF作为牛客的资深元老,自然也准备了一些小游戏.其中,有个游戏是这样的:首先,让小朋友们围成一个大圈.然后,他随机指定 ...

- 大白话简单工厂模式 (Simple Factory Pattern)

大白话简单工厂模式 (Simple Factory Pattern) 从买车经历说起 毕业两年,码农张小两口无法忍受挤公交,凌晨起床抢火车票的痛苦,遂计划买车.逛了多家4S店,最终定下日产某车型的轿车 ...

- 《Java基础知识》Java包的概念

一.什么是java中的包 Java程序中,为了开发方便,会将功能相似的类放入一个文件夹中,这个文件结构就是包. 二.java中的包的命名规范 域名反写,例如:com.baidu. 三.java中的包的 ...

- keras模型保存和权重保存

模型保存和读取(包括权重): model.save('./model.h5') from keras import models model = models.load_model(./model.h ...

- 1、手写Unity容器--极致简陋版Unity容器

模拟Unity容器实例化AndroidPhone 思路: 1.注册类型:把类型完整名称作为key添加到数据字典中,类型添加到数据字典的value中 2.获取实例:根据完整类型名称也就是key取出val ...

- Python面向对象-访问权限public和private

上一节我们介绍了,Class内部可以有属性和方法,外部代码通过直接调用实例的方法来操作数据,这样就可以隐藏内部的逻辑实现:同时,外部代码还是可以自由的修改实例的属性和增加方法. 但是有时候,我们不想这 ...

- springboot windows10风格 activiti 整合项目框架源码 shiro 安全框架 druid

官网:www.fhadmin.org 此项目为Springboot工作流版本 windows 风格,浏览器访问操作使用,非桌面应用程序. 1.代码生成器: [正反双向](单表.主表.明细表.树形表 ...

- Pycharm导入Django项目

Pycharm导入Django项目 添加项目:file-->open,找到项目所在的位置打开项目 添加django后台项目路径 file-->settings-->Languages ...