kubernetes API服务器的安全防护

12.1.了解认证机制

启动API服务器时,通过命令行选项可以开启认证插件。

12.1.1.用户和组

了解用户:

分为两种连接到api服务器的客户端:

1.真实的人

2.pod,使用一种称为ServiceAccount的机制

了解组:

认证插件会连同用户名,和用户id返回组,组可以一次性给用户服务多个权限,不用单次赋予,

system:unauthenticated组:用于所有认证插件都不会认证客户端身份的请求。

system:authenticated组:会自动分配给一个成功通过认证的用户。

system:serviceaccount组:包含 所有在系统中的serviceaccount。

system:serviceaccount:<namespace>组:包含了所有在特定命名空间中的serviceAccount。

12.1.2 ServiceAccount介绍

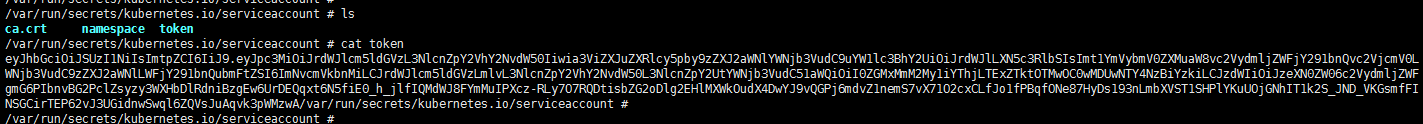

每个pod中都包含/var/run/secrets/kubernetes.io/serviceaccount/token文件,如下图所示,文件内容用于对身份进行验证,token文件持有serviceaccount的认证token。

应用程序使用token去连接api服务器时,认证插件会对serviceaccount进行身份认证,并将serviceaccount的用户名传回到api服务器内部。

serviceaccount的用户名格式如下:

system:serviceaccount:<namespace>:<service account name>

ServiceAccount是运行在pod中的应用程序,和api服务器身份认证的一中方式。

了解ServiceAccount资源

ServiceAcount作用在单一命名空间,为每个命名空间创建默认的ServiceAccount。

多个pod可以使用相同命名空间下的同一的ServiceAccount,

ServiceAccount如何与授权文件绑定

在pod的manifest文件中,可以指定账户名称的方式,将一个serviceAccount赋值给一个pod,如果不指定,将使用该命名空间下默认的ServiceAccount.

可以 将不同的ServiceAccount赋值给pod,让pod访问不同的资源。

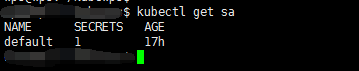

12.1.3创建ServiceAccount

为了集群的安全性,可以手动创建ServiceAccount,可以限制只有允许的pod访问对应的资源。

创建方法如下:

$ kubectl get sa

NAME SECRETS AGE

default 1 21h $ kubectl create serviceaccount yaohong

serviceaccount/yaohong created $ kubectl get sa

NAME SECRETS AGE

default 1 21h

yaohong 1 3s

使用describe来查看ServiceAccount。

$ kubectl describe sa yaohong

Name: yaohong

Namespace: default

Labels: <none>

Annotations: <none>

Image pull secrets: <none>

Mountable secrets: yaohong-token-qhbxn //如果强制使用可挂载秘钥。那么使用这个serviceaccount的pod只能挂载这个秘钥

Tokens: yaohong-token-qhbxn

Events: <none>

查看该token,

$ kubectl describe secret yaohong-token-qhbxn

Name: yaohong-token-qhbxn

Namespace: default

Labels: <none>

Annotations: kubernetes.io/service-account.name: yaohong

kubernetes.io/service-account.uid: a3d0d2fe-bb43-11e9-ac1e-005056870b4d Type: kubernetes.io/service-account-token Data

====

ca.crt: 1342 bytes

namespace: 7 bytes

token: eyJhbGciOiJSUzI1NiIsImtpZCI6IiJ9.eyJpc3MiOiJrdWJlcm5ldGVzL3NlcnZpY2VhY2NvdW50Iiwia3ViZXJuZXRlcy5pby9zZXJ2aWNlYWNjb3VudC9uYW1lc3BhY2UiOiJkZWZhdWx0Iiwia3ViZXJuZXRlcy5pby9zZXJ2aWNlYWNjb3VudC9zZWNyZXQubmFtZSI6Inlhb2hvbmctdG9rZW4tcWhieG4iLCJrdWJlcm5ldGVzLmlvL3NlcnZpY2VhY2NvdW50L3NlcnZpY2UtYWNjb3VudC5uYW1lIjoieWFvaG9uZyIsImt1YmVybmV0ZXMuaW8vc2VydmljZWFjY291bnQvc2VydmljZS1hY2NvdW50LnVpZCI6ImEzZDBkMmZlLWJiNDMtMTFlOS1hYzFlLTAwNTA1Njg3MGI0ZCIsInN1YiI6InN5c3RlbTpzZXJ2aWNlYWNjb3VudDpkZWZhdWx0Onlhb2hvbmcifQ.BwmbZKoM95hTr39BuZhinRT_vHF-typH4anjkL0HQxdVZEt_eie5TjUECV9UbLRRYIqYamkSxmyYapV150AQh-PvdcLYPmwKQLJDe1-7VC4mO2IuVdMCI_BnZFQBJobRK9EdPdbZ9uxc9l0RL5I5WyWoIjiwbrQvtCUEIkjT_99_NngdrIr7QD9S5SxHurgE3HQbmzC6ItU911LjmxtSvBqS5NApJoJaztDv0cHKvlT67ZZbverJaStQdxr4yiRbpSycRNArHy-UZKbNQXuzaZczSjVouo5A5hzgSHEBBJkQpQ6Tb-Ko5XGjjCgV_b9uQvhmgdPAus8GdFTTFAbCBw

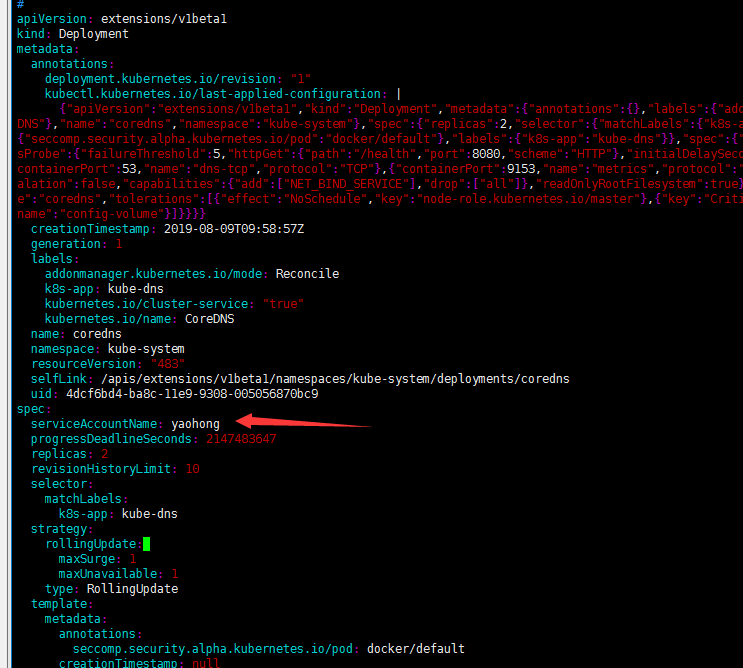

12.1.4将ServiceAccount分配给pod

在pod中定义的spec.serviceAccountName字段上设置,此字段必须在pod创建时设置后续不能被修改。

自定义pod的ServiceAccount的方法如下图

12.2通过基于角色的权限控制加强集群安全

12.2.1.介绍RBAC授权插件

RBAC授权插件将用户角色作为决定用户能否执行操作的关机因素。

12.2.2介绍RBAC授权资源

RBAC授权规则通过四种资源来进行配置的,他们可以分为两组:

Role和ClusterRole,他们决定资源上可执行哪些动词。

RoleBinding和ClusterRoleBinding,他们将上述角色绑定到特定的用户,组或者ServiceAccounts上。

Role和RoleBinding是namespace级别资源

ClusterRole和ClusterRoleBinding是集群级别资源

12.2.3使用Role和RoleBinding

Role资源定义了哪些操作可以在哪些资源上执行,

创建Role

service-reader.yml

apiVersion: rbac.authorization.k8s.io/v1

kind: Role

metadata:

namespace: kube-system

name: service-reader

rules:

- apiGroups: [""]

verbs: ["get", "list"]

resources: ["services"]

在kube-system中创建Role

#kubectl -n kube-system create -f service-reader.yml

查看该namespace下的role

$ kubectl -n kube-system get role

NAME AGE

extension-apiserver-authentication-reader 41h

kube-state-metrics-resizer 41h

service-reader 2m17s

system::leader-locking-kube-controller-manager 41h

system::leader-locking-kube-scheduler 41h

system:controller:bootstrap-signer 41h

system:controller:cloud-provider 41h

system:controller:token-cleaner 41h

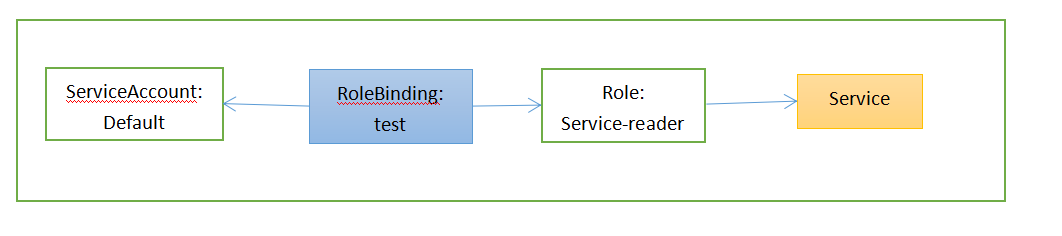

绑定角色到ServiceAccount

将service-reader角色绑定到default ServiceAccount

$ kubectl create rolebinding test --role=service-reader

rolebinding.rbac.authorization.k8s.io/test created

$ kubectl get rolebinding test -o yaml

apiVersion: rbac.authorization.k8s.io/v1

kind: RoleBinding

metadata:

creationTimestamp: 2019-08-11T03:40:51Z

name: test

namespace: default

resourceVersion: "239323"

selfLink: /apis/rbac.authorization.k8s.io/v1/namespaces/default/rolebindings/test

uid: d0aff243-bbe9-11e9-ac1e-005056870b4d

roleRef:

apiGroup: rbac.authorization.k8s.io

kind: Role

name: service-reader

12.2.4使用ClusterRole和ClusterRoleBinding

查看集群ClusterRole

# kubectl get clusterrole

NAME AGE

admin 42h

cluster-admin 42h

edit 42h

flannel 42h

kube-state-metrics 42h

system:aggregate-to-admin 42h

...

创建ClusterRole

kubectl create clusterrole flannel --verb=get,list -n kube-system

查看yaml文件

# kubectl get clusterrole flannel -o yaml

apiVersion: rbac.authorization.k8s.io/v1

kind: ClusterRole

metadata:

annotations:

kubectl.kubernetes.io/last-applied-configuration: |

{"apiVersion":"rbac.authorization.k8s.io/v1","kind":"ClusterRole","metadata":{"annotations":{},"name":"flannel"},"rules":[{"apiGroups":[""],"resources":["pods"],"verbs":["get"]},{"apiGroups":[""],"resources":["nodes"],"verbs":["list","watch"]},{"apiGroups":[""],"resources":["nodes/status"],"verbs":["patch"]}]}

creationTimestamp: 2019-08-09T09:58:42Z

name: flannel

resourceVersion: "360"

selfLink: /apis/rbac.authorization.k8s.io/v1/clusterroles/flannel

uid: 45100f6f-ba8c-11e9-8f57-005056870608

rules:

- apiGroups:

- ""

resources:

- pods

verbs:

- get

- apiGroups:

- ""

resources:

- nodes

verbs:

- list

- watch

- apiGroups:

- ""

resources:

- nodes/status

verbs:

- patch

创建clusterRoleBinding

$ kubectl create clusterrolebinding cluster-tetst --clusterrole=pv-reader --serviceaccount=kuebsystem:yaohong

clusterrolebinding.rbac.authorization.k8s.io/cluster-tetst created

12.2.5了解默认的ClusterRole和ClusterRoleBinding

如下所示使用kubectl get clusterroles和kubectl get clusterrolesbinding可以获取k8s默认资源。

用edit ClusterRole允许对资源进行修改

用admin ClusterRole赋予一个命名空间全部的权限

$ kubectl get clusterroles

NAME AGE

admin 44h

cluster-admin 44h

edit 44h

flannel 44h

kube-state-metrics 44h

system:aggregate-to-admin 44h

system:aggregate-to-edit 44h

system:aggregate-to-view 44h

system:auth-delegator 44h

system:aws-cloud-provider 44h

system:basic-user 44h

system:certificates.k8s.io:certificatesigningrequests:nodeclient 44h

system:certificates.k8s.io:certificatesigningrequests:selfnodeclient 44h

system:controller:attachdetach-controller 44h

system:controller:certificate-controller 44h

system:controller:clusterrole-aggregation-controller 44h

。。。

$ kubectl get clusterrolebindings

NAME AGE

clust-tetst 17m

cluster-admin 44h

cluster-tetst 13m

flannel 44h

kube-state-metrics 44h

kubelet-bootstrap 44h

system:aws-cloud-provider 44h

system:basic-user 44h

system:controller:attachdetach-controller 44h

system:controller:certificate-controller 44h

。。。

kubernetes API服务器的安全防护的更多相关文章

- Kubernetes学习笔记(七):访问Pod元数据与Kubernetes API

Downward API 我们已经了解到,使用ConfigMap和Secret向应用传递配置数据,这对于运行前预设的数据是可行的.但是对于那些不能预先知道的,就需要使用Downward API. Do ...

- 使用aggregation API扩展你的kubernetes API

Overview What is Kubernetes aggregation Kubernetes apiserver aggregation AA 是Kubernetes提供的一种扩展API的方法 ...

- Gravitational Teleport 开源的通过ssh && kubernetes api 管理linux 服务器集群的网关

Gravitational Teleport 是一个开源的通过ssh && kubernetes api 管理linux 服务器集群的网关 支持以下功能: 基于证书的身份认证 ssh ...

- kubernets与API服务器进行交互

一 为何需要与kubernets集群的API服务器进行交互 1.1 kubernets提供了一种downapi的资源可以将pod的元数据渲染成环境变量或者downward卷的形式挂载到容器的文件系 ...

- Python使用 Kubernetes API 访问集群

通过将身份认证令牌直接传给 API 服务器,可以避免使用 kubectl 代理,像这样:使用 grep/cut 方式: 通过将身份认证令牌直接传给 API 服务器,可以避免使用 kubectl 代理, ...

- Kubernetes API作为权威接口,Kubernetes将成为软件的通用控制平面

1创新之处在于API这是有关 Kubernetes的两部分系列中的第一篇.第一部分是一个答案:影响Kubernetes设计的关键思想是什么?Kubernetes会将它与其他平台区分开来吗?第二部分是关 ...

- ionic 运行过程中动态切换API服务器地址

ionic 运行过程中动态切换API服务器地址 keywords: ionic,phonegap,cordova,网络制式,动态切换,变更,API,服务器地址,$resource,localstora ...

- Golang:使用 httprouter 构建 API 服务器

https://medium.com/@gauravsingharoy/build-your-first-api-server-with-httprouter-in-golang-732b7b01f6 ...

- Centos7部署kubernetes API服务(四)

1.准备软件包 [root@linux-node1 bin]# pwd /usr/local/src/kubernetes/server/bin [root@linux-node1 bin]# cp ...

随机推荐

- [网络协议]UDP实现的可靠协议

UDP实现的可靠协议,基本都会对TCP的某一部分进行加强,另外一部分进行削弱.因为: “实时性+可靠性+公平性” 三者不能同时保证,因此可以牺牲TCP的局部公平性来换取更好的实时性,或者更浪费点带宽, ...

- VS2013日常使用若干技巧+快捷键

1.注释的方法 1)sqlserver中,单行注释:— — 多行注释:/* 代码 */ 2)C#中,单行注释:// 多行注释:/* 代码 */ 3)C#中多行注释的快捷方式:先选中你要注 ...

- 剑指offer第二版-总结:排序算法

1.排序算法比较: 2.java实现 快排: /** * 快排 * * @since 2019年2月26日 下午1:37:34 * @author xuchao */ public class Qui ...

- python笔记(1)--序列(列表 元组 range)

一.序列分类 1.可变序列:list 2.不可变序列:tuple,range 二.序列公共操作方法 1.操作和返回值 其中s和t代表同类型序列:n,i,j,k为整数:x为任意类型. 序号 操作 结果 ...

- EnjoyingSoft之Mule ESB开发教程第三篇:Mule message structure - Mule message结构

目录 1. 探索Mule Message结构 2. Mule Message的Payload 3. Mule Message的Property 4. Mule Message的Attachment 5 ...

- 使用gulp构建微信小程序工作流

前言 刚入门微信小程序的时候,一切都基于微信web开发者工具,没有使用其他框架,也没有工程化的概念.当时做的项目都比较简单,单单用微信web开发者工具倒也得心应手.学了些东西后,就按捺不住地想跳出原生 ...

- 【带着canvas去流浪(12)】用Three.js制作简易的MARVEL片头动画(上)

目录 一. 大作业说明 二.基本思路 三.视频纹理表面修复--UV映射 3.1 问题描述 3.2 纹理贴图的基本原理-UV映射 3.3 关键示例代码 四.小结 示例代码托管在:http://www.g ...

- 使用反射机制将对象序列化Json

一 思路 获取对象的Class对象. 获取对象的属性数组, 迭代属性数据拼接属性名与属性值, 存入List. 将List转换为流库, 再将流库使用逗号分隔符转换为字符串, 去掉首尾的逗号 二 代码 p ...

- python 2.7 - 3.5 升级之路 (一) : 准备阶段开发环境 -- pip3, vitualEnv, pycharm

背景 由于之前项目采用的版本是Python2.7, 考虑到Python 2.7 到明年(2020年后将会停止更新),以及为了更好的适应中文和拥抱新的特性.我们决定将其从python 2 升级到最新的 ...

- 前端框架——树形结构Ztree的使用

地址 官网:http://ztree.me 码云:https://gitee.com/zTree/zTree_v3 可以实现效果 使用方式 下载资源文件,引入到自己的项目中 <head> ...