019.Kubernetes二进制部署插件dashboard

一 修改配置文件

1.1 下载解压

1 [root@k8smaster01 ~]# cd /opt/k8s/work/kubernetes/

2 [root@k8smaster01 kubernetes]# tar -xzvf kubernetes-src.tar.gz

1.2 修改配置

1 [root@k8smaster01 ~]# cd /opt/k8s/work/kubernetes/cluster/addons/dashboard

2 [root@k8smaster01 dashboard]# vi dashboard-service.yaml

3 ……

4 type: NodePort #增加此行,使用node形式访问

5 ……

6 #使用node方式访问dashboard

1.3 修改为国内源

1 [root@k8smaster01 dashboard]# vi dashboard-controller.yaml

2 ……

3 image: mirrorgooglecontainers/kubernetes-dashboard-amd64:v1.10.1

4 ……

二 创建 dashboard

2.1 创建dashboard并检查

1 [root@k8smaster01 ~]# cd /opt/k8s/work/kubernetes/cluster/addons/dashboard

2 [root@k8smaster01 dashboard]# kubectl apply -f .

2.2 查看分配的NodePort

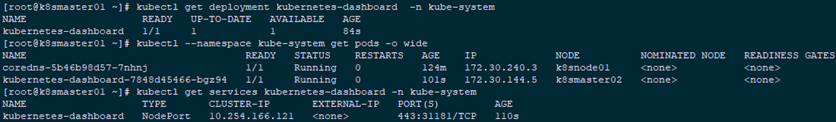

1 [root@k8smaster01 ~]# kubectl get deployment kubernetes-dashboard -n kube-system

2 NAME READY UP-TO-DATE AVAILABLE AGE

3 kubernetes-dashboard 1/1 1 1 84s

4 [root@k8smaster01 ~]# kubectl --namespace kube-system get pods -o wide

5 [root@k8smaster01 ~]# kubectl get services kubernetes-dashboard -n kube-system

2.3 查看dashboard参数

1 [root@k8smaster01 ~]# kubectl exec --namespace kube-system -it kubernetes-dashboard-7848d45466-bgz94 -- /dashboard --help

三 dashboard验证方式

3.1 创建证书

1 [root@k8smaster01 ~]# cd /opt/k8s/work/

2 [root@k8smaster01 work]# openssl genrsa -out dashboard.key 2048

3 [root@k8smaster01 work]# openssl rsa -passin pass:x -in dashboard.key -out dashboard.key

4 [root@k8smaster01 work]# openssl req -new -key dashboard.key -out dashboard.csr

5 -----

6 Country Name (2 letter code) [XX]:CN

7 State or Province Name (full name) []:Shanghai

8 Locality Name (eg, city) [Default City]:Shanghai

9 Organization Name (eg, company) [Default Company Ltd]:k8s

10 Organizational Unit Name (eg, section) []:System

11 [root@k8smaster01 work]# openssl x509 -req -sha256 -days 365 -in dashboard.csr -signkey dashboard.key -out dashboard.crt

12 [root@k8smaster01 work]# openssl x509 -noout -text -in ./dashboard.crt #查看证书

3.2 分发证书

1 [root@k8smaster01 ~]# cd /opt/k8s/work

2 [root@k8smaster01 work]# source /opt/k8s/bin/environment.sh

3 [root@k8smaster01 work]# for all_ip in ${ALL_IPS[@]}

4 do

5 echo ">>> ${all_ip}"

6 scp dashboard.* root@${all_ip}:/etc/kubernetes/cert

7 done

3.3 修改默认证书配置

1 [root@k8smaster01 work]# cd /opt/k8s/work/kubernetes/cluster/addons/dashboard

2 [root@k8smaster01 dashboard]# kubectl delete -f . #删除使用默认证书所创建的dashboard

3 [root@k8smaster01 dashboard]# ll /etc/kubernetes/cert/dashboard.*

4 -rw-r--r-- 1 root root 1.2K Jun 28 18:06 /etc/kubernetes/cert/dashboard.crt

5 -rw-r--r-- 1 root root 976 Jun 28 18:06 /etc/kubernetes/cert/dashboard.csr

6 -rw-r--r-- 1 root root 1.7K Jun 28 18:06 /etc/kubernetes/cert/dashboard.key

7

8 [root@master dashboard]# kubectl create secret generic kubernetes-dashboard-certs --from-file="/etc/kubernetes/cert/dashboard.crt,/etc/kubernetes/cert/dashboard.key" -n kube-system #挂载新证书到dashboard

9 [root@master dashboard]# kubectl get secret kubernetes-dashboard-certs -n kube-system -o yaml #查看新证书

3.4 重新部署dashboard

1 [root@k8smaster01 work]# cd /opt/k8s/work/kubernetes/cluster/addons/dashboard

2 [root@master dashboard]# kubectl apply -f .

3 [root@master dashboard]# kubectl get pods --namespace=kube-system | grep dashboard #确认验证

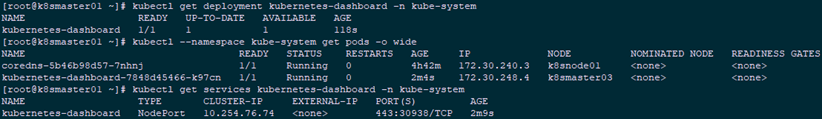

3.5 确认验证

1 [root@k8smaster01 ~]# kubectl get deployment kubernetes-dashboard -n kube-system

2 [root@k8smaster01 ~]# kubectl --namespace kube-system get pods -o wide

3 [root@k8smaster01 ~]# kubectl get services kubernetes-dashboard -n kube-system

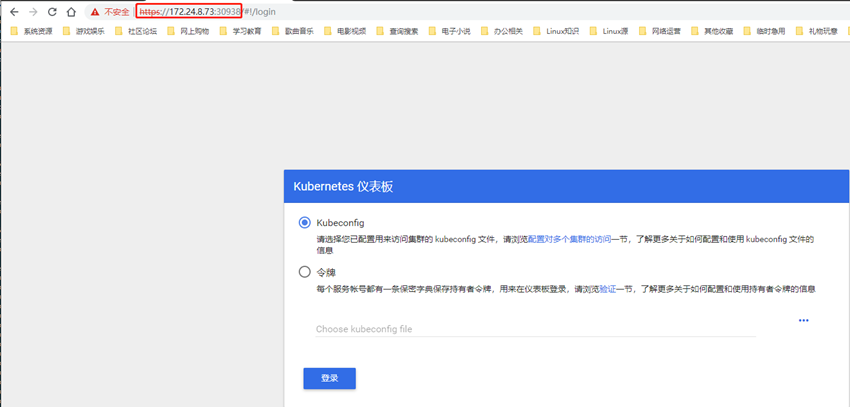

四 访问dashboard

3.1 导入证书

3.2 访问方式

五 验证方式

5.1 创建token

1 [root@k8smaster01 ~]# kubectl create sa dashboard-admin -n kube-system

2 [root@k8smaster01 ~]# kubectl create clusterrolebinding dashboard-admin --clusterrole=cluster-admin --serviceaccount=kube-system:dashboard-admin

3 [root@k8smaster01 ~]# ADMIN_SECRET=$(kubectl get secrets -n kube-system | grep dashboard-admin | awk '{print $1}')

4 [root@k8smaster01 ~]# DASHBOARD_LOGIN_TOKEN=$(kubectl describe secret -n kube-system ${ADMIN_SECRET} | grep -E '^token' | awk '{print $2}')

5 [root@k8smaster01 ~]# echo ${DASHBOARD_LOGIN_TOKEN} #输入登录的token

6 eyJhbGciOiJSUzI1NiIsImtpZCI6IiJ9.eyJpc3MiOiJrdWJlcm5ldGVzL3NlcnZpY2VhY2NvdW50Iiwia3ViZXJuZXRlcy5pby9zZXJ2aWNlYWNjb3VudC9uYW1lc3BhY2UiOiJrdWJlLXN5c3RlbSIsImt1YmVybmV0ZXMuaW8vc2VydmljZWFjY291bnQvc2VjcmV0Lm5hbWUiOiJkYXNoYm9hcmQtYWRtaW4tdG9rZW4tdmc5bWgiLCJrdWJlcm5ldGVzLmlvL3NlcnZpY2VhY2NvdW50L3NlcnZpY2UtYWNjb3VudC5uYW1lIjoiZGFzaGJvYXJkLWFkbWluIiwia3ViZXJuZXRlcy5pby9zZXJ2aWNlYWNjb3VudC9zZXJ2aWNlLWFjY291bnQudWlkIjoiZTlkNGRjNGUtOTk3OC0xMWU5LTkzNTItMDAwYzI5ZmE3YTc5Iiwic3ViIjoic3lzdGVtOnNlcnZpY2VhY2NvdW50Omt1YmUtc3lzdGVtOmRhc2hib2FyZC1hZG1pbiJ9.X1NJsPNaAgV2TzJo0NlqOWFofDYOsSdkeiYHFGQFk5nNy0nbbnfnnoH0yumj_Ld0nGPakIjEpsUq9dqgCazeCpgk5EsygD6UlSg5sYA2sTLswbDoZdS3QzrOjY5MXWD3VDc_OQofD94MZqHMMw7IABVlfVsZ0vMEvHe-Qtyt6EQlFlHq5QjwDX8dCQDKRbwuiCr-Iy_dCWHHIhaT25BREf2viei8sZ497D8h4TXgO_u2CGf3qXRGNXj26VSdD8bT-BFGiDdyuXPbDHPU5LalvxF4WThChRfjO4zHLI2fOXq8BBF6DjbjhtG4X8fLuvJaxF4YWAmVS_78eJHhA3nvRg

3.4 创建kubeconfig文件

1 [root@k8smaster01 ~]# cd /opt/k8s/work/

2 [root@k8smaster01 work]# source /opt/k8s/bin/environment.sh

3 [root@k8smaster01 work]# kubectl config set-cluster kubernetes \

4 --certificate-authority=/etc/kubernetes/cert/ca.pem \

5 --embed-certs=true \

6 --server=${KUBE_APISERVER} \

7 --kubeconfig=dashboard.kubeconfig # 设置集群参数

8 [root@k8smaster01 work]# kubectl config set-credentials dashboard_user \

9 --token=${DASHBOARD_LOGIN_TOKEN} \

10 --kubeconfig=dashboard.kubeconfig # 设置客户端认证参数,使用上面创建的 Token

11 [root@k8smaster01 work]# kubectl config set-context default \

12 --cluster=kubernetes \

13 --user=dashboard_user \

14 --kubeconfig=dashboard.kubeconfig # 设置上下文参数

15 [root@k8smaster01 work]# kubectl config use-context default --kubeconfig=dashboard.kubeconfig # 设置默认上下文,将dashboard.kubeconfig文件导入,以便于浏览器使用该文件登录。

六 正式登录

6.1 kubeconfig访问

019.Kubernetes二进制部署插件dashboard的更多相关文章

- 018.Kubernetes二进制部署插件coredns

一 修改配置文件 1.1 下载解压 [root@k8smaster01 ~]# cd /opt/k8s/work/kubernetes/ [root@k8smaster01 kubernetes]# ...

- Kubernetes 二进制部署(一)单节点部署(Master 与 Node 同一机器)

0. 前言 最近受“新冠肺炎”疫情影响,在家等着,入职暂时延后,在家里办公和学习 尝试通过源码编译二进制的方式在单一节点(Master 与 Node 部署在同一个机器上)上部署一个 k8s 环境,整理 ...

- kubernetes二进制部署k8s-master集群controller-manager服务unhealthy问题

一.问题现象 我们使用二进制部署k8s的高可用集群时,在部署多master时,kube-controller-manager服务提示Unhealthy [root@ceph-01 system]# k ...

- 003.Kubernetes二进制部署准备

一 前置准备 1.1 前置条件 相应的充足资源的Linux服务器: 设置相应的主机名,参考命令: hostnamectl set-hostname k8smaster Mac及UUID唯一: 若未关闭 ...

- Kubernetes 二进制部署(二)集群部署(多 Master 节点通过 Nginx 负载均衡)

0. 前言 紧接上一篇,本篇文章我们尝试学习多节点部署 kubernetes 集群 并通过 haproxy+keepalived 实现 Master 节点的负载均衡 1. 实验环境 实验环境主要为 5 ...

- Kubernetes 二进制部署

目录 1.基础环境 2.部署DNS 3.准备自签证书 4.部署Docker环境 5.私有仓库Harbor部署 6.部署Master节点 6.1.部署Etcd集群 6.2.部署kube-apiserve ...

- 008.Kubernetes二进制部署Nginx实现高可用

一 Nginx代理实现kube-apiserver高可用 1.1 Nginx实现高可用 基于 nginx 代理的 kube-apiserver 高可用方案. 控制节点的 kube-controller ...

- 012.Kubernetes二进制部署worker节点Flannel

一 部署flannel 1.1 安装flannel kubernetes 要求集群内各节点(包括 master 节点)能通过 Pod 网段互联互通.flannel 使用 vxlan 技术为各节点创建一 ...

- 013.Kubernetes二进制部署worker节点Nginx实现高可用

一 Nginx代理实现kube-apiserver高可用 1.1 Nginx实现高可用 基于 nginx 代理的 kube-apiserver 高可用方案. 控制节点的 kube-controller ...

随机推荐

- Jenkins邮件收发(qq邮箱)

首先确认QQ邮箱SMTP服务器的地址和端口号.如下图所示,请谨记,JENKINS全局邮箱配置需要使用: 步骤1:开启QQ邮箱的smtp服务:登陆QQ邮箱-设置-账户-开启POP3/SMTP服务-完成“ ...

- linux服务器搭建--将win10换成linux

在这里说记录一下自己装linux的步骤,如果也有需要的朋友可以参看下: 1.目前win10的系统装成inux系统有3个解决办法: 第一:win10装linux子系统,网上已经有很多教程,步骤很简单 第 ...

- SQL注入靶场sqli-labs 1-65关全部通关教程

以前说好复习一遍 结果复习到10关就没继续了 真是废物 一点简单的事做不好 继续把以前有头没尾的事做完 以下为Sqli-lab的靶场全部通关答案 目录: less1-less10 less10-les ...

- 代码审计-(Ear Music).任意文件下载漏洞

0x01 代码分析 后台地址:192.168.5.176/admin.php admin admin 安装后的界面 在后台发布了一首新歌后,前台点进去到一个“下载LRC歌词”功能点的时候发现是使用re ...

- PHP pa和ma

<?php class Mouse { private $color; public $sex; public function __construct($role){ switch($role ...

- Yroot of High-Precisions (luogu P2293 [HNOI2004]高精度开根)

Background\text{Background}Background I've accepted\text{I've accepted}I've accepteda very good prob ...

- Ubuntu 安装mysql & 自定义数据存储目录

一.安装 apt-get install mysql-server 执行过程如下: root@duke:~# apt-get install mysql-server 正在读取软件包列表... 完成 ...

- bcache 状态/配置 文件详细介绍(翻译自官网)

声明: 文中 斜体带下划线 的段落为翻译不够准确的段落 原文:https://www.kernel.org/doc/Documentation/bcache.txt 官网:https://bcach ...

- Ubuntu8.04::扩容(LVM)磁盘

.扩容 sudo lvextend -l +%FREE /dev/mapper/ubuntu--vg-ubuntu--lv .重新计算磁盘大小 sudo resize2fs /dev/mapper/u ...

- 7.HTTP协议

1.什么是url? 1.1 URL是统一资源定位符,表示的是一个资源,(图片 文字 视频 音频 等等) 单个资源介绍--图片 那URL的组成部分是由协议, 域名:端口, 路径和文件名 1.2 url组 ...