2020-3 网络对抗技术 20175120 exp5 信息搜集与漏洞扫描

实践目标

掌握信息搜集的最基础技能与常用工具的使用方法。

实践内容

(1)各种搜索技巧的应用

(2)DNS IP注册信息的查询

(3)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点(以自己主机为目标)

(4)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞(以自己主机为目标)

各种搜索技巧的应用

搜索特定类型的文件Google Hacking

- 关键词类:

filetype 限制搜索结果的文件类型,例:filetype:doc

site 限制搜索结果的域名后缀,例:site:com

inurl 在搜索栏输入域名,例:inurl:www.google.com

intitle 限制搜索结果的标题,例:intitle:intitle:2020开学

- 辅助符号

加号+ 可以组合查询两个关键词

| 表示两个关键词(or)

- 表示获取关键词的补集

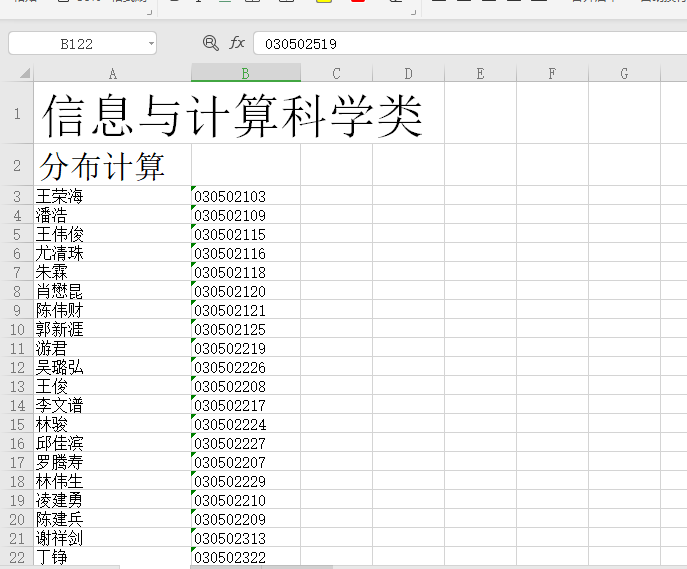

测试一下:site:edu.cn filetype:xls

我选择了第一个下载试一下

里面姓名和学号的数据都比较详细,比以前的查找结果要更加精确

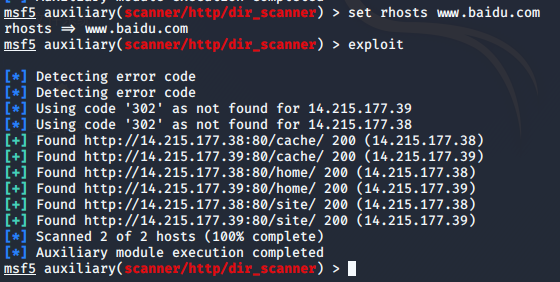

搜索网站目录结构

使用metasploit中的scanner中的dir_scan模块,获取网站目录结构

msfconsole

use auxiliary/scanner/http/dir_scanner

set THREADS 20

set rhosts www.baidu.com

exploit

DNS IP注册信息的查询

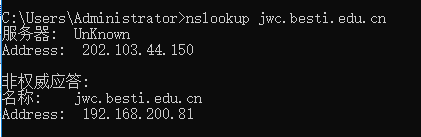

- nslookup

将域名解析为IP地址

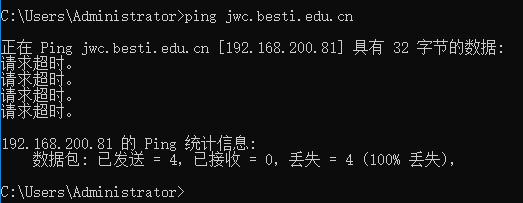

测试一下

解析出来是192.168.200.81

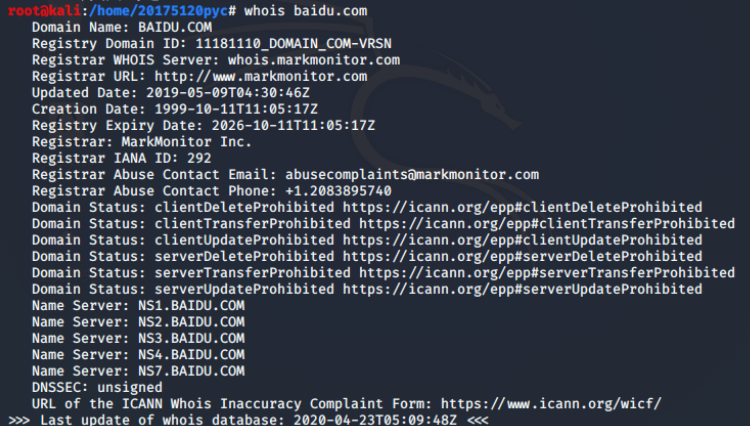

- whois(windows用不了)

域名注册信息查询

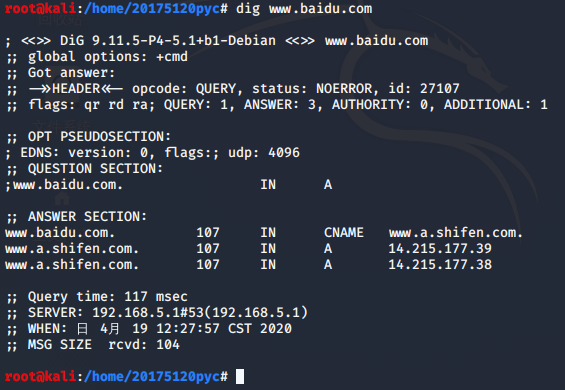

- dig (windows用不了)

网站信息查询

测试一下百度的网站

网络侦查

- traceroute路由跟踪

我用解析的码云IP进行测试

windows测试:tracert 212.64.62.174

我用站长之家查了一下,第一个IP171.42.48.1:

对应湖北宜昌电信的IP,和我的住址吻合.....看来这也是一个信息搜集的方式......

第二个和第三个好像IP物理地址都是湖北宜昌电信.......

第四个IP物理地址在上海

- 站长之家

刚刚上面用过的工具,突然发现也可以用作网络侦查,暂时这么放着

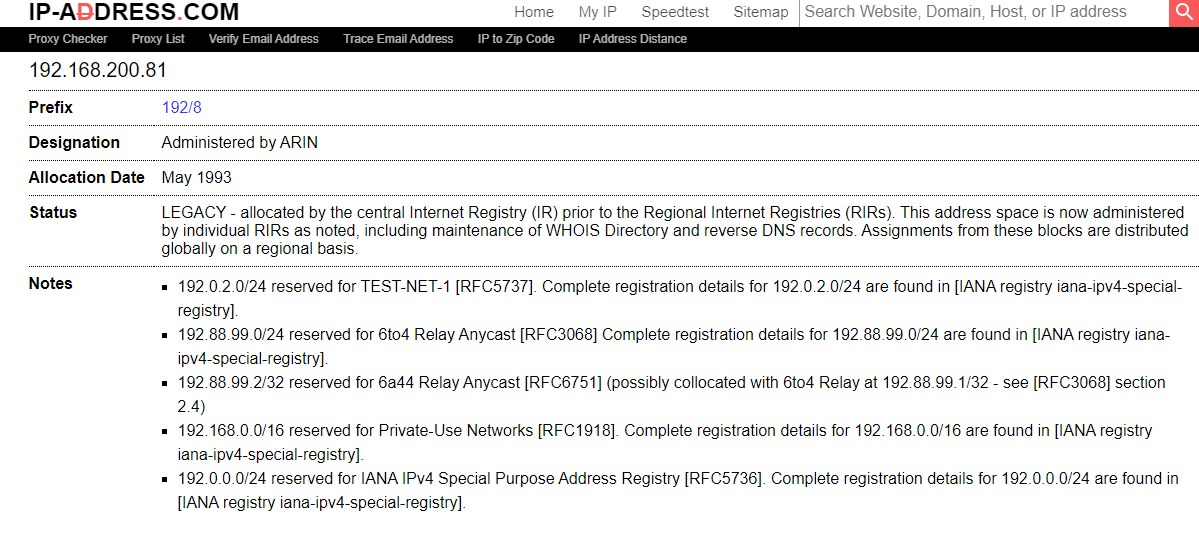

- ip-adress(总觉得是address是怎么回事)

https://www.ip-adress.com/可以查询IP/域名的相关信息

基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点(以自己主机为目标)

主机发现

- ping

简单的ping某一个具体的IP或域名,如ping www.baidu.com

如果能ping通的话,从这里我们可以看到域名被解析为IP,同时每一个数据包后面会跟一个TTL值

这个TTL值表示指的是报文在网络中能够存活的跳数,跟操作系统的类型有关

TTL值在100至130之间,主机系统为WINDOWS

TTL值在240至255之间,主机系统为UNIX或LINUX

可以借此大致判断目标机操作系统类型

嗯....还有ping不通的情况

ping不通的原因有很多.......

- ping扫描

不只是扫描一个固定的IP or 域名,而是对一个网段进行扫描,查看开放主机

我对192.168.1.0网段进行了扫描

nmap -sP 192.168.1.0/24(注意要先进入有nmap工具的目录)

可以看到该网段有两个IP处于开放状态

端口扫描

这里还是使用namp工具进行扫描

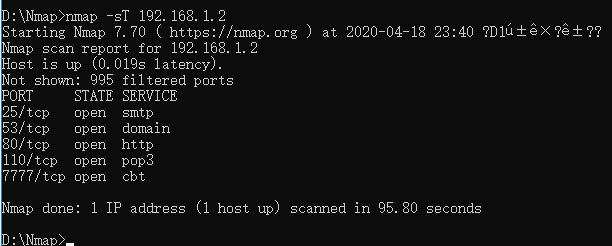

- TCP connect全开扫描

nmap -sT 192.168.1.2

可以看到有五个端口开放

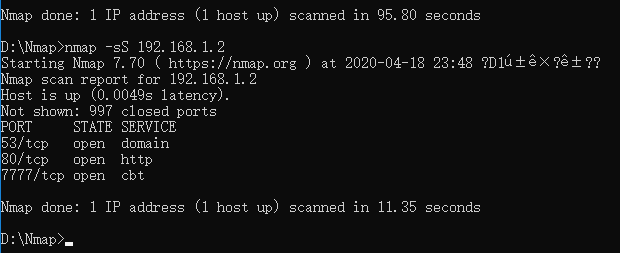

- TCP SYN半开扫描

namp -sS 192.168.1.2

SYN扫描与connect的区别在于其没有建立一个完整的三次握手连接,而是在第二次握手时发出RST包断开连接,更加隐秘

- TCP FIN扫描

nmap -sF 192.168.1.2

FIN扫描是向目标机发送一个FIN包,如果主机端口返回FIN包,则说明端口开放

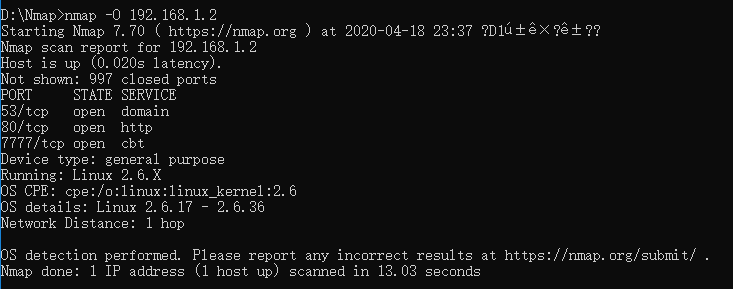

OS及服务版本探测

同样使用nmap,用其-O参数

例:nmap -O 192.168.1.2

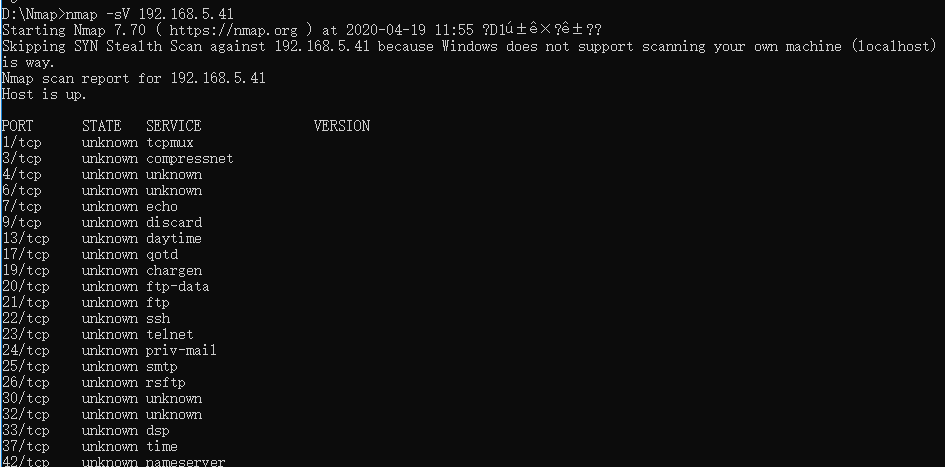

具体服务的查点

- 网络服务查点

nmap -sV [本地IP]查询当前主机开启的网络服务有哪些

其实后面还有很多端口没有截,我也能直观的看到我的主机开放的所有网络服务

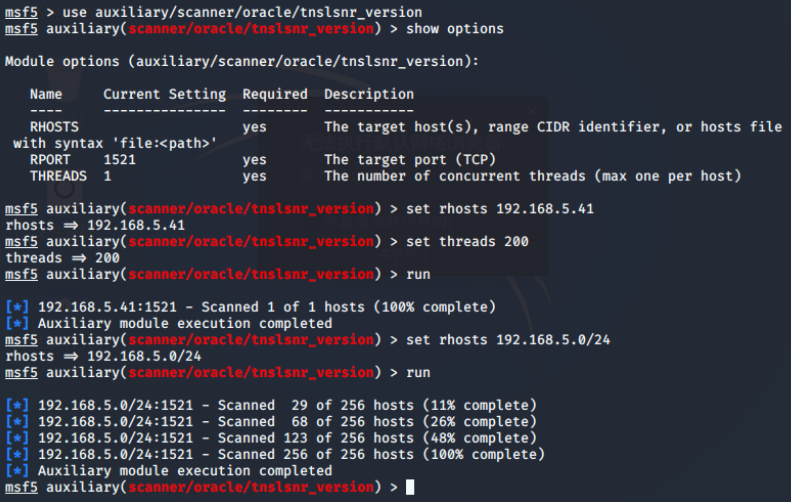

- oracle数据库服务查点

使用metasploit中scanner功能的oracle模块

具体操作为

msfconsole

use auxiliary/scanner/oracle/tnslsnr_version

show options

set RHOSTS 192.168.5.0/24/*定义要扫描的网段*/

set THREADS 200

run

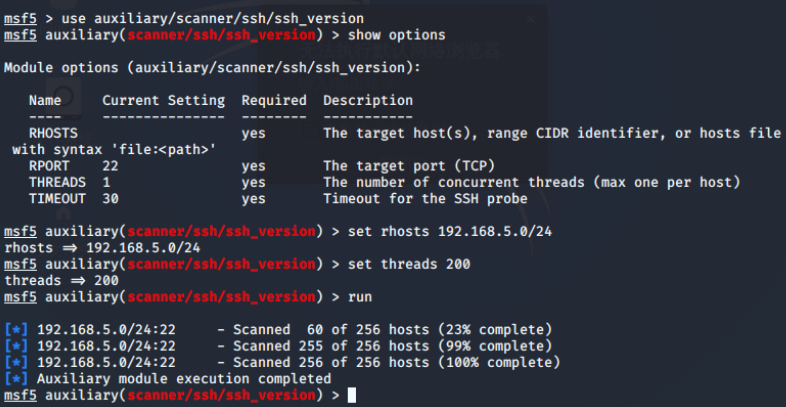

- SSH服务查点

关于SSH服务

SSH 为 Secure Shell 的缩写,由 IETF 的网络小组(Network Working Group)所制定;SSH 为建立在应用层基础上的安全协议。

SSH 是目前较可靠,专为远程登录会话和其他网络服务提供安全性的协议。利用 SSH 协议可以有效防止远程管理过程中的信息泄露问题。

使用metasploit扫描目标机SSH服务开启情况

msfconsole

use auxiliary/scanner/ssh/ssh_version

set rhost 192.168.5.0/24

set threads 200

run

漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞(以自己主机为目标)

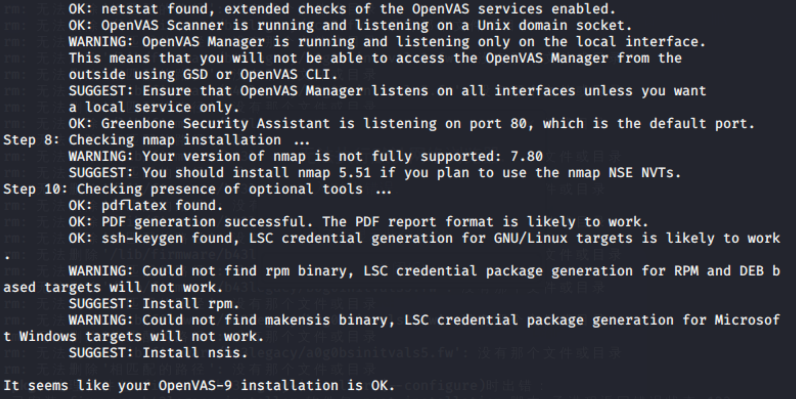

实验准备:安装openvas工具

具体安装操作因为时间跨度比较大......所以我也不大记得顺序了....大致是这样

sudo su//先进入root身份,可能后续能少输入几次密码......

apt-get update

apt-get upgrade

apt-get dist-upgrade//最开始的时候输入这条指令发现运行不了......我也不知道怎么回事,upgrade后才能用

apt-get install openvas

openvas-setup//千万别作死的先用openvas-check-setup.....

安装完成大概会是这个样子

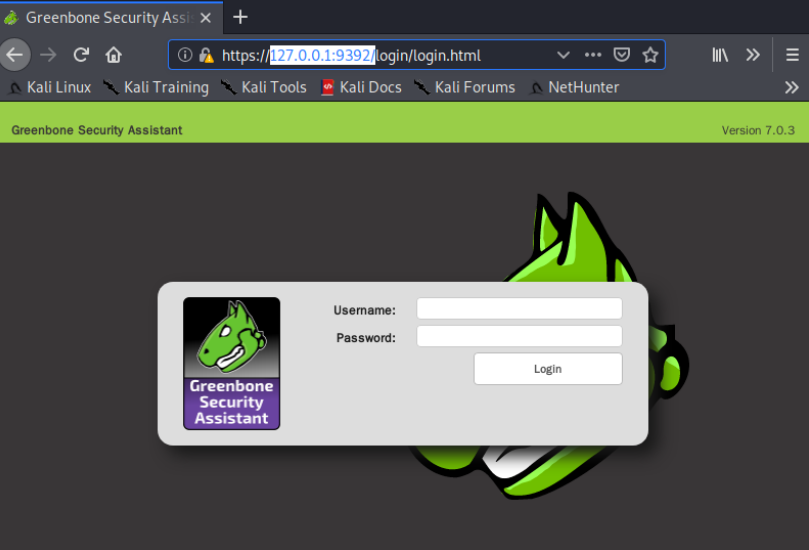

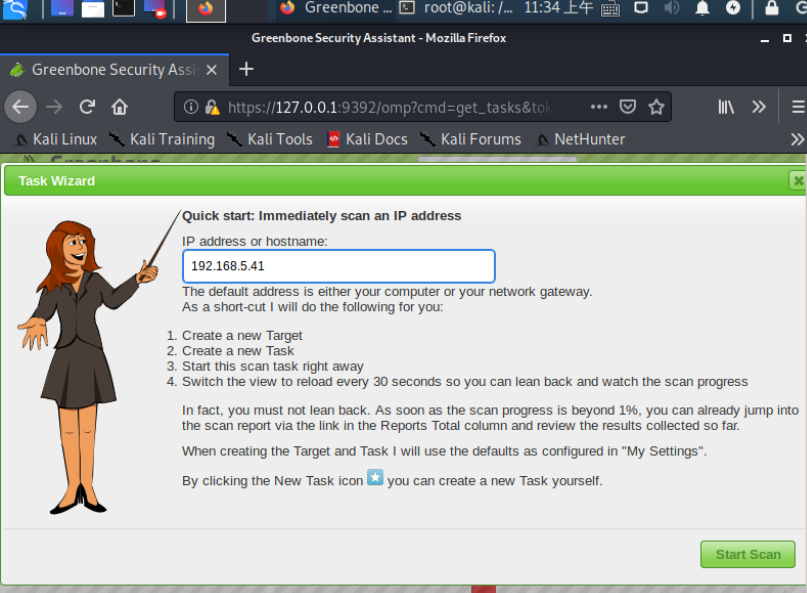

打开虚拟机里面的火狐浏览器,在网址栏输入刚刚启动openvas生成的IP地址127.0.0.1:9392

第一次进入的话会有危险提示,进入那个advanced里面确认一下就好,网站登录页是这样

账号密码我是自己修改的,openvasmd --user=*****(自定义) --new-password=*****(自定义)

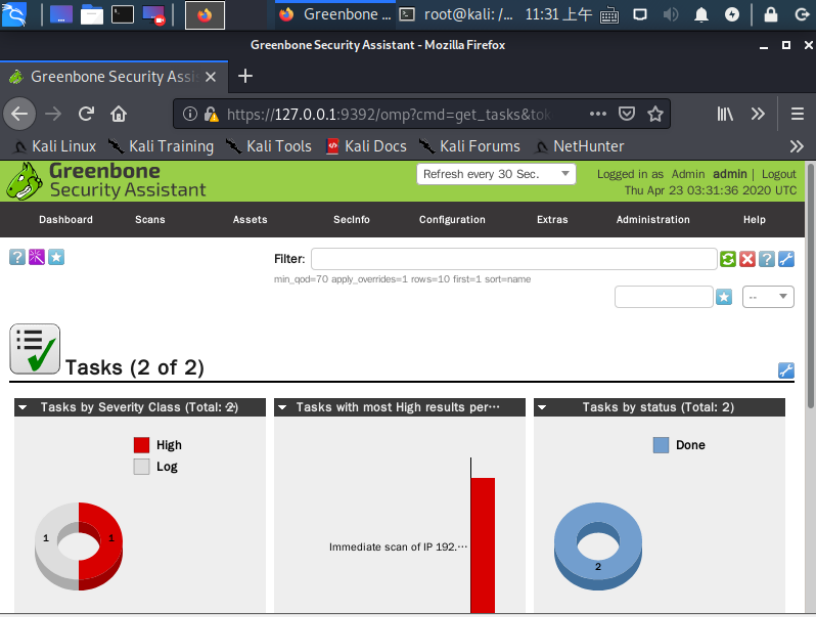

然后登录之后,可以查看之前已有的扫描任务(划掉),可以建立扫描任务

选择scans->tasks,进入

点击左上角紫色图标,选择Task Wizard,输入自己的主机IP,不知道的记得在windows里用ipconfig查看一下

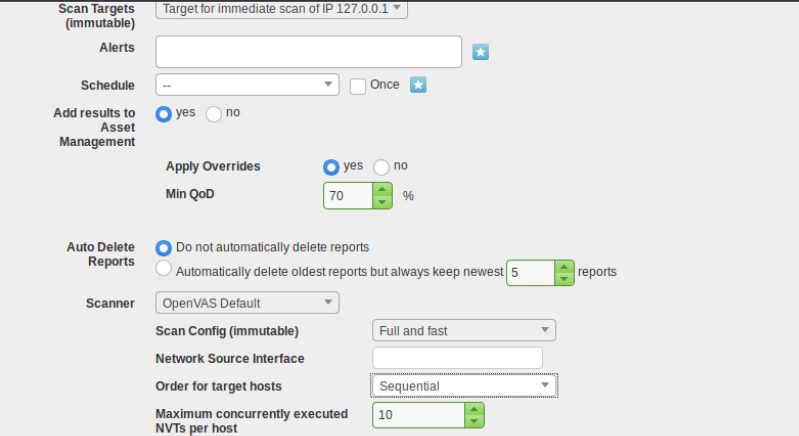

也可以自定义扫描设置,点击扫描任务的右侧那个蓝色标志

进入后是这样的界面

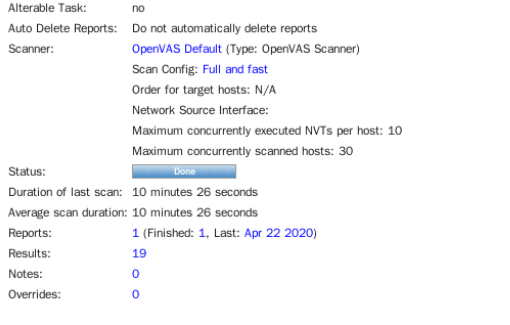

然后start,等待一段时间结果才会出来,以下是扫描完的截图

可以看到扫描类型是full and fast,扫描时间是10 minutes 26 seconds,报告中有一个漏洞,共扫描19项

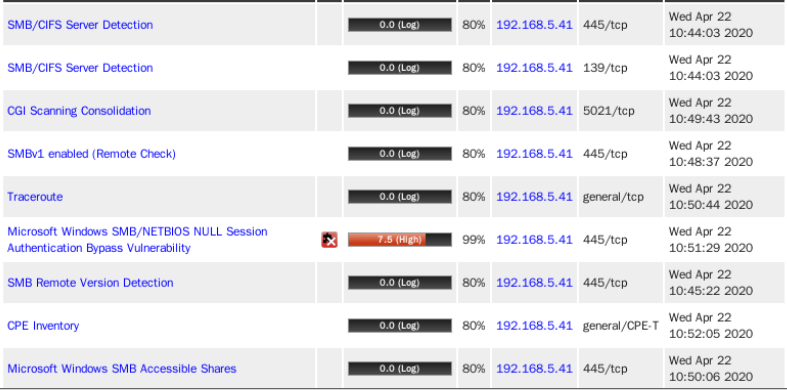

我的扫描结果如下:

有一个中危漏洞,一个高危漏洞,我打开任务项看了一下....

我查了一下.....其实就是点任务项进去,能看到openvas关于这个漏洞的描述

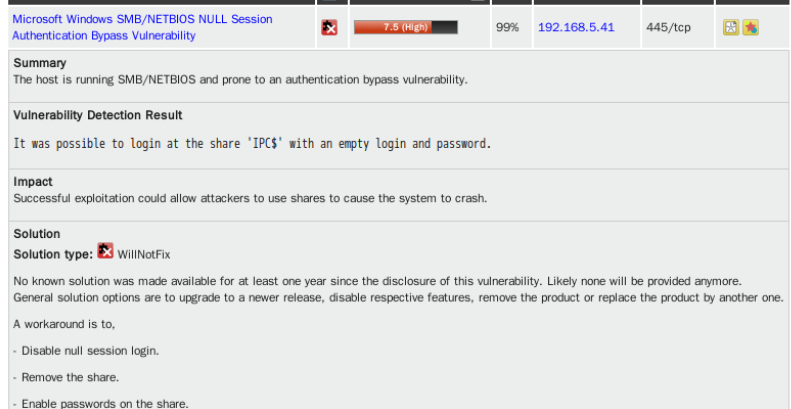

根据描述,我发现漏洞在于主机正在运行SMB / NETBIOS,并且容易出现身份验证绕过漏洞

在Vulnerability Detection Result还给出了利用漏洞的具体方法

login at the share 'IPC$' with an empty login and password.

在后面的solution里面给出了修补漏洞的方法,但我主机这个漏洞好像修复不了....

No known solution was made available for at least one year since the disclosure of this vulnerability. Likely none will be provided anymore. General solution options are to upgrade to a newer release, disable respective features, remove the product or replace the product by another one.

只能更换或者替代.....

实验中出现的问题

- 安装openvas时,在更新的时候总会出现问题:

这两个软件应该跟实验没什么关系,实验做完也没闹什么幺蛾子...暂时还没解决

- 安装openvas时,更新完用

openvas-check-setup时会出现

这个错误在我输入openvas-setup后也解决了.....虽然之前因为这个错误花了好几天的时间找解决方法.....

实验思考题

哪些组织负责DNS,IP的管理

全球根服务器均由美国政府授权的ICANN统一管理,负责DNS和IP地址管理。

全球一共有5个地区性注册机构:

ARIN(北美地区业务),

RIPE(负责欧洲地区业务),

APNIC(负责亚太地区业务),

LACNIC(负责拉丁美洲美洲业务),

AfriNIC(负责非洲地区业务)。

什么是3R信息

Registrant:注册人

Registrar:注册商

Registry:官方注册局

评价下扫描结果的准确性

扫描结果较为准确,但对于openvas中出现的漏洞我还不了解,无法确定是否准确

实验体会

这次实验让我对于各方面的信息收集技术都有了一些了解。

其中最实用的还在第一部分,我用实验中给出的方法成功的提高了通过百度等搜索引擎搜集各种资料的效率,主要是准确率提高了。

这次实验中比较困难的部分还是在安装`openvas`,下载文件的时间确实有点慢....未知的问题也比较多,但安装好之后使用还是比较方便的。

2020-3 网络对抗技术 20175120 exp5 信息搜集与漏洞扫描的更多相关文章

- 2017-2018-2 20155314《网络对抗技术》Exp6 信息搜集与漏洞扫描

2017-2018-2 20155314<网络对抗技术>Exp6 信息搜集与漏洞扫描 目录 实验目标 实验内容 实验环境 基础问题回答 预备知识 实验步骤 1 信息搜集 1.1 外围信息搜 ...

- 2018-2019-2 20165232 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165232 <网络对抗技术> Exp6 信息搜集与漏洞扫描 一.实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 二.实践内容. 各种搜索技巧的应 D ...

- 2018-2019-2 网络对抗技术 20165237 Exp6 信息搜集与漏洞扫描

2018-2019-2 网络对抗技术 20165237 Exp6 信息搜集与漏洞扫描 实验目标 1 各种搜索技巧的应用: 2 DNS IP注册信息的查询: 3 基本的扫描技术: 主机发现.端口扫描.O ...

- 2018-2019-2 20165221 【网络对抗技术】-- Exp6 信息搜集与漏洞扫描

2018-2019-2 20165221 [网络对抗技术]-- Exp6 信息搜集与漏洞扫描 目录 1. 实践目标 2. 实践内容 3. 各种搜索技巧的应用 a. 搜索网址的目录结构 b.使用IP路由 ...

- 2018-2019-2 20165325 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165325 <网络对抗技术> Exp6 信息搜集与漏洞扫描 实验内容(概要) 1 各种搜索技巧的应用: 2 DNS IP注册信息的查询: 3 基本的扫描技术 ...

- 2018-2019-2 网络对抗技术 20165206 Exp6 信息搜集与漏洞扫描

- 2018-2019-2 网络对抗技术 20165206 Exp6 信息搜集与漏洞扫描 - 实验任务 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口 ...

- 2018-2019-2 20165235 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165235 <网络对抗技术> Exp6 信息搜集与漏洞扫描 1.实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 2.实践内容 (1)各种搜索技巧的应 ...

- 网络对抗技术 20165220 Exp6 信息搜集与漏洞扫描

网络对抗技术 20165220 Exp6 信息搜集与漏洞扫描 实验任务 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口扫描.OS及服务版本探测.具体服 ...

- 2018-2019-2 网络对抗技术 20165225 Exp6 信息搜集与漏洞扫描

2018-2019-2 网络对抗技术 20165225 Exp6 信息搜集与漏洞扫描 实践内容 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口扫描.O ...

随机推荐

- 终极解决方案——sbt配置阿里镜像源,解决sbt下载慢,dump project structure from sbt耗时问题

#sbt下载慢的问题 默认情况下,sbt使用mvn2仓库下载依赖,如下载scalatest时,idea的sbtshell 显示如下url https://repo1.maven.org/maven2/ ...

- OpenCV-Python 哈里斯角检测 | 三十七

目标 在本章中, 我们将了解"Harris Corner Detection"背后的概念. 我们将看到以下函数:cv.cornerHarris(),cv.cornerSubPix( ...

- PyTorch专栏开篇

目前研究人员正在使用的深度学习框架不尽相同,有 TensorFlow .PyTorch.Keras等.这些深度学习框架被应用于计算机视觉.语音识别.自然语言处理与生物信息学等领域,并获取了极好的效果. ...

- Mybatis 小记

1,mybatis 中 $ # 区别 mybatis 动态传参的两种方式 #{ }在动态解析的时候,会将#{ } 解析为一个预编译阶段的一个标记符号?,在预处理阶段才会替换 ${ }在动态解析的时候, ...

- thinkphp5源码剖析系列1-类的自动加载机制

前言 tp5想必大家都不陌生,但是大部分人都停留在应用的层面,我将开启系列随笔,深入剖析tp5源码,以供大家顺利进阶.本章将从类的自动加载讲起,自动加载是tp框架的灵魂所在,也是成熟php框架的必备功 ...

- [洛谷2671]求和<前缀和&模拟>

题目链接:https://www.luogu.org/problemnew/show/P2671 这是noip2015普及组的第三题,谁说的普及组的题就一定水的不行,这道题就比较有意思的 这道题的暴力 ...

- 数据库连接JOIN

1,连接类型及差异 INNER JOIN:结果集只有配对成功的数据,即不包含左表或右表为空的情况: OUTER JOIN: LEFT JOIN:结果包含左表的所有记录,右表不能成功匹配的显示NULL ...

- 使用Gitee搭建个人图床

使用Gitee搭建个人图床 一.前言 搭建个人的图床可以更加方便地管理个人图片,虽然Github也可以实现个人图床的搭建,但是,Github毕竟是外网,访问速度慢且不稳定.因此采用Gitee来搭建图床 ...

- 类实例调用静态方法(Java)

前言 第一次看到在Java中是可以通过类实例调用静态方法,当然不推荐这么做,接下来会讲到,但是在C#中通过类实例调用静态方法在编译时就不会通过,这里做下记录. 类实例调用静态方法 首先我们来看一个简单 ...

- Java static修饰符

Java static修饰符 static修饰符是静态修饰符,大家写Java第一次接触static就是主函数中的pubic static void main的声明了. 那么static有什么用?本文来 ...